Windows SMBv3 CVE-2020-0796漏洞

今天,Microsoft不小心泄露了有关新产品的信息 蠕虫的 Microsoft服务器消息块(SMB)协议中的漏洞(CVE-2020-0796)。

今天,Microsoft不小心泄露了有关安全更新的信息。 蠕虫的 Microsoft服务器消息块(SMB)协议中的漏洞。

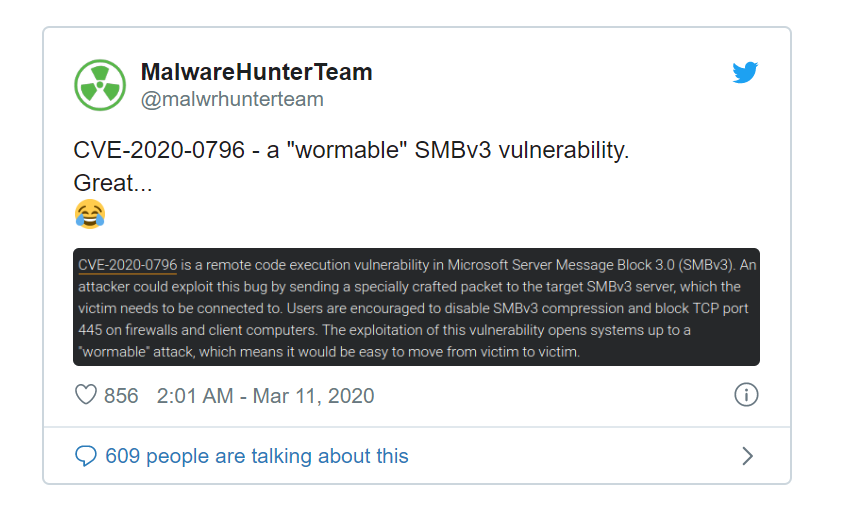

跟踪为CVE-2020-0796的问题 是服务器消息块3.0(SMBv3)网络通信协议中的远程预执行代码漏洞,IT巨头将不会在2020年3月补丁程序星期二解决此问题。

CVE-2020-0796漏洞的技术细节已经公开,但安全公司Cisco Talos和Fortinet在其网站上发布了此问题的描述。

该漏洞是由SMBv3处理恶意制作的压缩数据包,远程, 未经认证 攻击者可能利用此漏洞在应用程序的上下文中执行任意代码。

“这表示攻击企图利用Microsoft SMB服务器中的缓冲区溢出漏洞。该漏洞是由于易受攻击的软件处理恶意制作的压缩数据包时发生的错误而引起的。遥控器未经认证攻击者可以利用此漏洞在应用程序的上下文中执行任意代码。” 阅读Fortinet发布的建议。

CVE-2020-0796漏洞影响运行Windows 10版本1903,Windows Server版本1903(服务器核心安装),Windows 10版本1909和Windows Server版本1909(服务器核心安装)的设备。根据Fortinet,其他Microsoft版本应受到影响。

知识的存在 蠕虫的 影响SMB协议的缺陷正在警告专家,他们担心新一轮的 想哭 和类似NotPetya的攻击。

在等待将解决此问题的安全更新之前,Cisco Talos的专家建议禁用SMBv3压缩并阻止客户端计算机和防火墙上的445 TCP端口以缓解此问题。

根据BleepingComputer的说法,尽管Microsoft并未共享禁用SMBv3压缩的官方方法,但是Foregenix Solutions架构师Niall Newman 在分析了Srv2.sys文件后可以找到可以通过以下方法完成的工作:

1.转到HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LanManWorkstation \ Parameters。2

.创建一个名为DWORD的值

。3.将其值设置为0。”

2020年3月10日更新

“ Microsoft通过Microsoft Server Message Block 3.1.1(SMBv3)协议处理某些请求的方式意识到了远程执行代码漏洞。成功利用此漏洞的攻击者可以在目标SMB服务器或SMB客户端上执行代码。” 读取咨询由Microsoft发布。

为了利用针对SMB服务器的漏洞,未经身份验证的攻击者可以将特制数据包发送到目标SMBv3服务器。为了利用针对SMB客户端的漏洞,未经认证 攻击者将需要配置恶意的SMBv3服务器,并诱使用户连接到该服务器。”

Windows SMBv3 CVE-2020-0796漏洞的更多相关文章

- windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]

最近看到网上曝光了一个windows远程代码执行的漏洞,黑客可以通过一个快捷方式在用户电脑上执行任意指令,于是便对该漏洞进行了部分分析. 1. 漏洞描述: MicrosoftWindows .LNK ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- windows提权常用系统漏洞与补丁编号速查对照表

#Security Bulletin #KB #Description #Operating System CVE-2020-0787 [Windows Background Intelligent ...

- Windows SMBv3 CVE-2020-0796 漏洞分析和l漏洞复现

0x00 漏洞描述 漏洞公告显示,SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码.攻击者利用该漏洞无须权限即可实现远 ...

- CVE-2020-0796(Windows SMBv3) RCE漏洞复现

CVE-2020-0796 攻击机:win10:192.168.205.1 靶机win10:192.168.205.132 关闭defender防火墙 0x01 影响版本 Windows 10 190 ...

- SMBv3空指针引用dos漏洞复现

0x01 前言 去年年底,当设置一个模拟器来定位SMB协议时,发现了一个如此简单而又非常有效的攻击大型企业的漏洞.TL; DR:一个拒绝服务错误允许BSOD协议向Windows 8.1和Windows ...

- SMBv3远程代码执行漏洞复现(CVE-2020-0796)

漏洞基本信息 服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上.它还提供了经过身份验证的进程间通信机制.SMB的大多数用法涉及运行Microsof ...

- 老生常谈:Windows的7类安全漏洞

这是篇比较老的文章,但是现在翻出来发下,还是会让大家对Windows的安全漏洞有所了解.建议大家阅读<软媒原创:如何从根上保证电脑安全.不中毒>. 目前微软系列产品中,危害计算机安全的漏洞 ...

- Windows Shell远程执行代码漏洞((CVE-2018-8414)复现

0x00 SettingContent-ms文件介绍 .SettingContent-ms是在Windows 10中引入的一种文件类型,它的内容是XML格式进行编写的,主要用于创建Windows设 ...

随机推荐

- git 首次提交

git init# 将本地仓库与码云远程仓库进行关联 git remote add origin git的url地址 git add . git commit -m "描述" # ...

- VB.NET XOR 运算

C# 里面的 ^ 运算符,在VB.NET中可以用 XOR 表示,但是 byte x=(byte)(65535^254); 直接翻译成 dim x as Byte=CByte(65535 XOR 254 ...

- sql查询语句解析过程--根据网络资料整理

查询语句: (8)SELECT(9)DISTINCT(11)<TopNum> <selectlist> (1)FROM<left_table> (3)<joi ...

- 3)ARP到底属于网络层还是链路层

说白了 就是有些协议起到了承上启下的作用 比较模糊 很难给出一个精确的定位

- 图表|Line graphs|Bar graphs|Pie graphs|Scatter graphs|标目|标值|图解|图题|标值|

科研论文写作-图表 图像的特点是直观性高效,可用于描述非线性关系,将文字难以描述的内容表达出来. Line graphs中有自变量和因变量,用于表示变化趋势.为了清晰简洁和易于辨认,所以其中的线条最好 ...

- CF-1144F-Graph Without Long Directed Paths

题意: 给出一个无向联通图,要求你给出每条边的方向,使得无论从哪个点出发最多只能走一条边: 思路: 对于每个点,要么出度为0,要么入度为0即可.所以这就是一个判断二分图. 二分图 #include & ...

- linux kill进程没有立刻停止

前些天在执行restart脚本的时候遇到了一个奇怪的问题:1.第一次执行进程不见了,启动失败2.第二次重启进程成功,但是在kill的时候提示进程不存在需要重启两次进程才能成功 查看日志文件:第一次重启 ...

- Oracle 10G 服务端的升级

第一步:备份 rman target / backup full database plus archivelog; 第二步:升级 解压升级包到soft目录下,修改所有者 chown -R oracl ...

- 自主知识产权受热捧 瑞星ESM SOHO版全力护卫小微企业

小微企业现在可以说是我国国民经济中最重要的组成部分,在总产值.利税.解决就业等方面,都在为国家积极贡献着自己的力量.但在小微企业一片欣欣向荣的背后,却有着难言之隐--那就是困扰着广大小微企业多年的企业 ...

- 公式化学习requests(第二卷)

请求浏览器分为两种一种是不需要用户登录验证直接请求 另一种是需要用户登陆验证请求,现在说一下利用COOKIE实现,COOKIE在前端开发时有很多的作用,要熟练使用, 直接上代码了: 第一步:访问页面, ...