Spring boot整合shiro权限管理

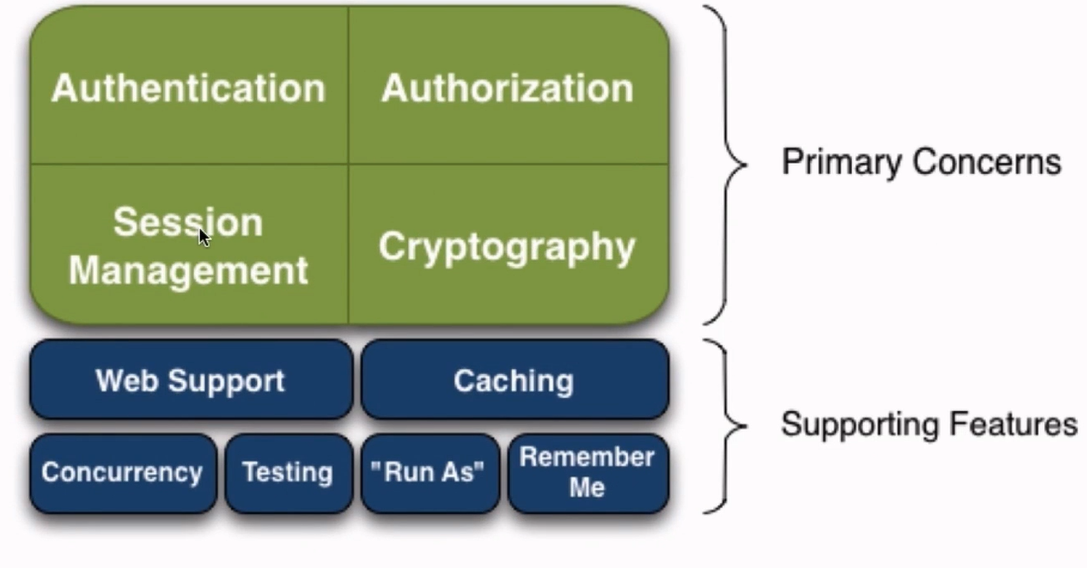

Apache Shiro功能框架:

Shiro聚焦与应用程序安全领域的四大基石:认证、授权、会话管理和保密。

#,认证,也叫作登录,用于验证用户是不是他自己所说的那个人;

#,授权,也就是访问控制,比如用于决定“谁”是否有权限访问“什么”;

#,会话管理,管理用户相关的会话,即使在非web和ejb的环境下也支持;

#,保密,使用特性加密算法来保证用户数据的安全性,同时还要保证用起来够简单;

同时Shiro还提供了其他特性来在不同的应用程序环境下使用强化以上的四大基石:

#,Web支持:Shiro的web相关的API简化了web应用安全控制;

#,缓存,在Shiro中,缓存是一等公民,用于保证用户认证和权限控制的性能;

#,测试,支持可测试性,以便用户可以方便的对安全相关代码编写单元测试和集成测试;

#,记住密码,可以跨会话的记住用户的身份信息,以便只有在一些强制性的场合才需要登录。

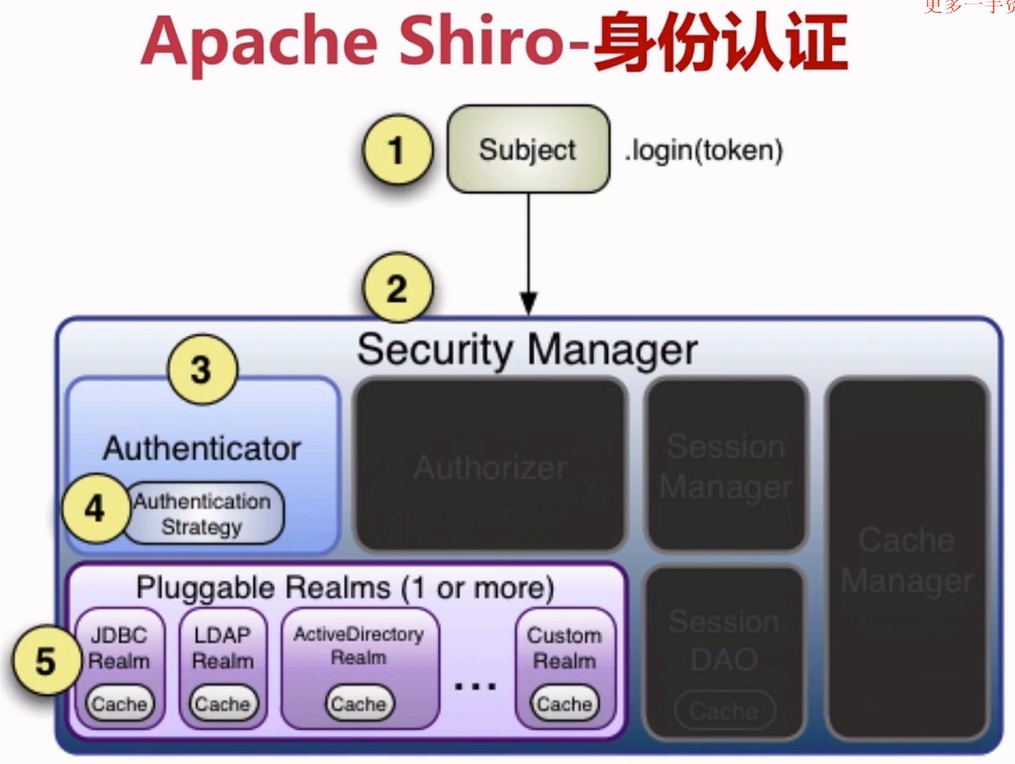

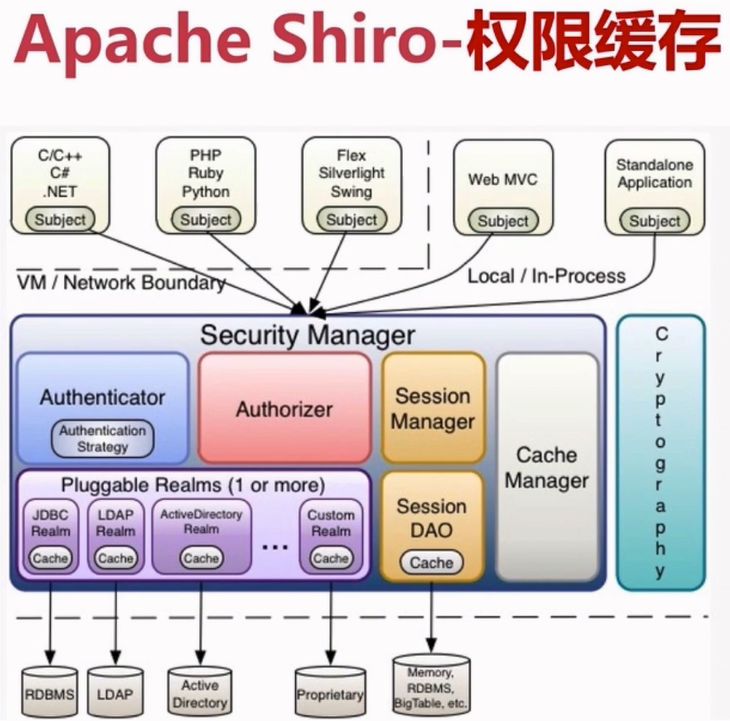

Subject :实体,代表当前用户,方便交互,实际功能逻辑是由SecurityManager实现

SecurityManager : 安全管理器,负责所有与安全相关的操作,是Shiro的核心,负责与Shiro的其他组件进行交互

Realm : Shiro从Realm获取安全数据(如用户,角色,权限),数据源,需要我们自己实现并提供给框架

Authenticator : 负责身份验证,提供接口,需要我们自己实现并提供给框架

Authorizer :负责权限验证,提供接口,需要我们自己实现并提供给框架

SessionManager 会话管理器,不仅仅可以在Web环境中使用,也可以在普通javaSE中使用

SessionDAO:所有会话的CRUD功能

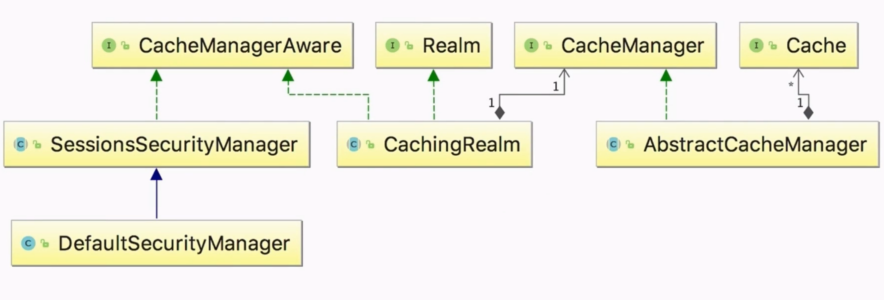

CacheManager:缓存控制器,来管理用户,角色,权限等的缓存

Cryptography : 密码模块,提供了一些常见的加密组件用于加密和解密

Shiro中做身份认证的是

Step1:应用程序代码在调用Subject.login(token)方法后,传入代表最终用户的身份和凭证构造的AuthenticationToken实例token。

Step2:将Subject实例委托给应用程序的SecurityManager(Shiro的安全管理)通过调用securityManager.login(token)来开始实际的认证工作。这里开始真正的认证工作了。

Step3,4,5:然后SecurityManager就会根据具体的reaml去进行安全认证了。

Shiro授权/访问控制:

主体 :Subject

主体,即访问应用的用户,在Shiro中使用Subject代表该用户。用户只有授权后才允许访问相应的资源。

资源 :Resource

在应用中用户可以访问的任何东西,比如访问JSP页面、查看/编辑某些数据、访问某个业务方法、打印文本等等都是资源。用户只要授权后才能访问。

权限 :Permission

安全策略中的原子授权单位,通过权限我们可以表示在应用中用户有没有操作某个资源的权力。即权限表示在应用中用户能不能访问某个资源,如: 访问用户列表页面、 查看/新增/修改/删除用户数据(即很多时候都是CRUD(增查改删)式权限控制)、 打印文档等等。

如上可以看出,权限代表了用户有没有操作某个资源的权利,即反映在某个资源上的操作允不允许,不反映谁去执行这个操作。所以后续还需要把权限赋予给用户,即定义哪个用户允许在某个资源上做什么操作(权限),Shiro不会去做这件事情,而是由实现人员提供。

Shiro支持粗粒度权限(如用户模块的所有权限)和细粒度权限(操作某个用户的权限,即实例级别的),后续部分介绍。

角色 :Role

角色代表了操作集合,可以理解为权限的集合,一般情况下我们会赋予用户角色而不是权限,即这样用户可以拥有一组权限,赋予权限时比较方便。典型的如:项目经理、技术总监、CTO、开发工程师等都是角色,不同的角色拥有一组不同的权限。

隐式角色:即直接通过角色来验证用户有没有操作权限,如在应用中CTO、技术总监、开发工程师可以使用打印机,假设某天不允许开发工程师使用打印机,此时需要从应用中删除相应代码;再如在应用中CTO、技术总监可以查看用户、查看权限;突然有一天允许技术总监查看用户、查看权限了,需要在相关代码中把技术总监角色从判断逻辑中删除掉;即粒度是以角色为单位进行访问控制的,粒度较粗;如果进行修改可能造成多处代码修改。

显示角色:在程序中通过权限控制谁能访问某个资源,角色聚合一组权限集合;这样假设哪个角色不能访问某个资源,只需要从角色代表的权限集合中移除即可;无须修改多处代码;即粒度是以资源/实例为单位的;粒度较细。

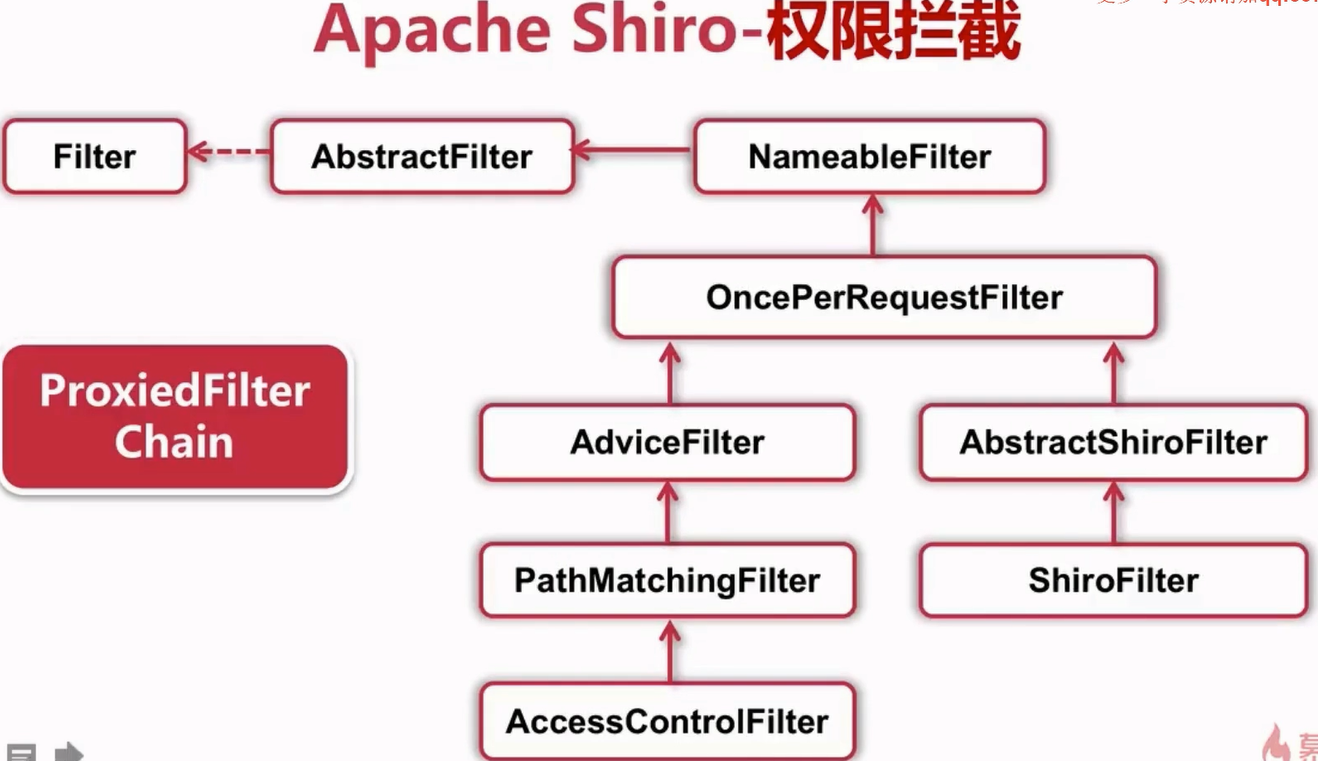

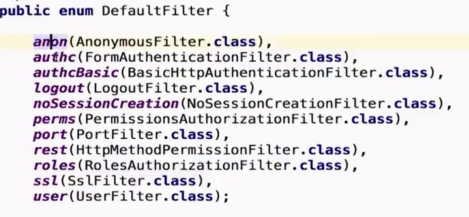

Shiro权限拦截:

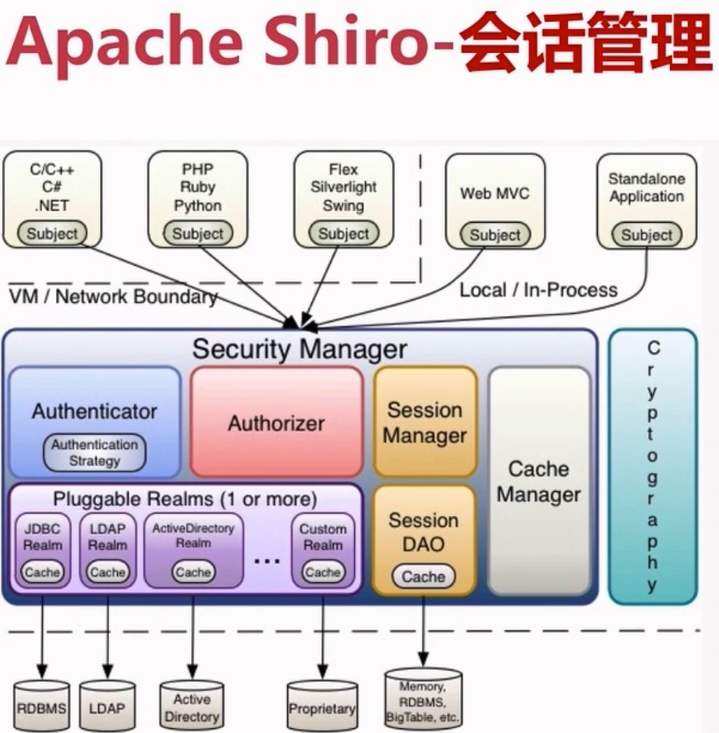

Shiro会话管理:

会话:

shiro的session特性

- 基于POJO/J2SE:shiro中session相关的类都是基于接口实现的简单的java对象(POJO),兼容所有java对象的配置方式,扩展也更方便,完全可以定制自己的会话管理功能 。

- 简单灵活的会话存储/持久化:因为shiro中的session对象是基于简单的java对象的,所以你可以将session存储在任何地方,例如,文件,各种数据库,内存中等。

- 容器无关的集群功能:shiro中的session可以很容易的集成第三方的缓存产品完成集群的功能。例如,Ehcache + Terracotta, Coherence, GigaSpaces等。你可以很容易的实现会话集群而无需关注底层的容器实现。

- 异构客户端的访问:可以实现web中的session和非web项目中的session共享。

- 会话事件监听:提供对对session整个生命周期的监听。

- 保存主机地址:在会话开始session会存用户的ip地址和主机名,以此可以判断用户的位置。

- 会话失效/过期的支持:用户长时间处于不活跃状态可以使会话过期,调用touch()方法,可以主动更新最后访问时间,让会话处于活跃状态。

- 透明的Web支持:shiro全面支持Servlet 2.5中的session规范。这意味着你可以将你现有的web程序改为shiro会话,而无需修改代码。

- 单点登录的支持:shiro session基于普通java对象,使得它更容易存储和共享,可以实现跨应用程序共享。可以根据共享的会话,来保证认证状态到另一个程序。从而实现单点登录。

Shiro权限缓存:

shiro实例:

创建项目,创建实体类:

用户类:

package com.mmall.demo2.model; import java.util.HashSet;

import java.util.Set; public class User { private Integer uid; private String username; private String password; private Set<Role> roles = new HashSet<>(); public Integer getUid() {

return uid;

} public void setUid(Integer uid) {

this.uid = uid;

} public String getUsername() {

return username;

} public void setUsername(String username) {

this.username = username;

} public String getPassword() {

return password;

} public void setPassword(String password) {

this.password = password;

} public Set<Role> getRoles() {

return roles;

} public void setRoles(Set<Role> roles) {

this.roles = roles;

}

}

权限类:

package com.mmall.demo2.model;

public class Permission {

private Integer pid;

private String name;

private String url;

public Integer getPid() {

return pid;

}

public void setPid(Integer pid) {

this.pid = pid;

}

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public String getUrl() {

return url;

}

public void setUrl(String url) {

this.url = url;

}

}

角色类:

package com.mmall.demo2.model; import java.util.HashSet;

import java.util.Set; public class Role { private Integer rid; private String rname; private Set<Permission> permissions = new HashSet<>(); private Set<User> users = new HashSet<>(); public Integer getRid() {

return rid;

} public void setRid(Integer rid) {

this.rid = rid;

} public String getRname() {

return rname;

} public void setRname(String rname) {

this.rname = rname;

} public Set<Permission> getPermissions() {

return permissions;

} public void setPermissions(Set<Permission> permissions) {

this.permissions = permissions;

} public Set<User> getUsers() {

return users;

} public void setUsers(Set<User> users) {

this.users = users;

}

}

然后创建dao层,service层,创建数据库表结构

shiro认证授权的核心是realm,自定义一个realm继承AuthorizingRealm类:

public class AuthRealm extends AuthorizingRealm {

@Autowired

private UserService userService;

// 授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

User user = (User) principals.fromRealm(this.getClass().getName()).iterator().next();//因为认证后将对象放到session中,所以先从session中去处对象

List<String> permissionList = new ArrayList<>();

List<String> roleNameList = new ArrayList<>();

Set<Role> roleSet = user.getRoles();

if (CollectionUtils.isNotEmpty(roleSet)) {//如果角色/权限不为空,遍历角色/权限,

for(Role role : roleSet) {

roleNameList.add(role.getRname());

Set<Permission> permissionSet = role.getPermissions();

if (CollectionUtils.isNotEmpty(permissionSet)) {

for (Permission permission : permissionSet) {

permissionList.add(permission.getName());

}

}

}

}

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

info.addStringPermissions(permissionList);//将权限放到AuthorizationInfo

info.addRoles(roleNameList);

return info;

}

// 认证登录

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

UsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;//将传入的通常肯转换

String username = usernamePasswordToken.getUsername();//取出username

User user = userService.findByUsername(username);

return new SimpleAuthenticationInfo(user, user.getPassword(), this.getClass().getName());//转成AuthenticationInfo

}

}

在认证登录中,密码是直接取出的数据库的密码,如何保证数据库的密码和传入的密码match对上,在 AuthorizingRealm 类中我们可以看到:

允许我们传入CredentialsMatcher

因此自定义密码校验规则要实现这个接口:

public class CredentialMatcher extends SimpleCredentialsMatcher {

@Override

public boolean doCredentialsMatch(AuthenticationToken token, AuthenticationInfo info) {

UsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;//转换tocken

String password = new String(usernamePasswordToken.getPassword());//取出password转成字符串

String dbPassword = (String) info.getCredentials();//获取数据库密码

return this.equals(password, dbPassword);//

}

}

然后我们需要将他们注入到shiro配置中:

@Configuration

public class ShiroConfiguration { @Bean("shiroFilter")

public ShiroFilterFactoryBean shiroFilter(@Qualifier("securityManager") SecurityManager manager) {

ShiroFilterFactoryBean bean = new ShiroFilterFactoryBean();

bean.setSecurityManager(manager); bean.setLoginUrl("/login");//定义登录的url

bean.setSuccessUrl("/index");//定义登陆成功跳转的url

bean.setUnauthorizedUrl("/unauthorized");//无权的url LinkedHashMap<String, String> filterChainDefinitionMap = new LinkedHashMap<>();

filterChainDefinitionMap.put("/index", "authc");

filterChainDefinitionMap.put("/login", "anon");

filterChainDefinitionMap.put("/loginUser", "anon");

filterChainDefinitionMap.put("/admin", "roles[admin]");

filterChainDefinitionMap.put("/edit", "perms[edit]");

filterChainDefinitionMap.put("/druid/**", "anon");

filterChainDefinitionMap.put("/**", "user");

bean.setFilterChainDefinitionMap(filterChainDefinitionMap); return bean;

} @Bean("securityManager")

public SecurityManager securityManager(@Qualifier("authRealm") AuthRealm authRealm) {

DefaultWebSecurityManager manager = new DefaultWebSecurityManager();

manager.setRealm(authRealm);

return manager;

} @Bean("authRealm")

public AuthRealm authRealm(@Qualifier("credentialMatcher") CredentialMatcher matcher) {

AuthRealm authRealm = new AuthRealm();

authRealm.setCacheManager(new MemoryConstrainedCacheManager());//在实例中给出自己的密码比较器

authRealm.setCredentialsMatcher(matcher);

return authRealm;

} @Bean("credentialMatcher")//密码校验

public CredentialMatcher credentialMatcher() {

return new CredentialMatcher();

} //配置shiro和spring的关联

@Bean

public AuthorizationAttributeSourceAdvisor authorizationAttributeSourceAdvisor(@Qualifier("securityManager") SecurityManager securityManager) {

AuthorizationAttributeSourceAdvisor advisor = new AuthorizationAttributeSourceAdvisor();

advisor.setSecurityManager(securityManager);

return advisor;

} @Bean

public DefaultAdvisorAutoProxyCreator defaultAdvisorAutoProxyCreator() {

DefaultAdvisorAutoProxyCreator creator = new DefaultAdvisorAutoProxyCreator();

creator.setProxyTargetClass(true);

return creator;

}

}

shiroFilter中调用securityManager,securityManager中调用authRealm,authRealm中调用credentialMatcher

shiro的权限验证:

登录处理:

@RequestMapping("/loginUser")

public String loginUser(@RequestParam("username") String username,

@RequestParam("password") String password,

HttpSession session) {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);//组成UsernamePasswordToken实例

Subject subject = SecurityUtils.getSubject();//拿到Subject

try {//认证逻辑

subject.login(token);

User user = (User) subject.getPrincipal();//拿到用户

session.setAttribute("user", user);//存入session,在authRealm中会取出并检验

return "index";

} catch (Exception e) {

return "login";

}

}

访问控制:

在ShiroConfiguration 中,已经设置了不同的url的访问控制,具体的过滤器含义及用法:

anon:例子/admins/**=anon 没有参数,表示可以匿名使用。

authc:例如/admins/user/**=authc表示需要认证(登录)才能使用,没有参数

roles(角色):例子/admins/user/**=roles[admin],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,例如admins/user/**=roles["admin,guest"],每个参数通过才算通过,相当于hasAllRoles()方法。

perms(权限):例子/admins/user/**=perms[user:add:*],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如/admins/user/**=perms["user:add:*,user:modify:*"],当有多个参数时必须每个参数都通过才通过,想当于isPermitedAll()方法。

rest:例子/admins/user/**=rest[user],根据请求的方法,相当于/admins/user/**=perms[user:method] ,其中method为post,get,delete等。

port:例子/admins/user/**=port[8081],当请求的url的端口不是8081是跳转到schemal://serverName:8081?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString

是你访问的url里的?后面的参数。

authcBasic:例如/admins/user/**=authcBasic没有参数表示httpBasic认证

ssl:例子/admins/user/**=ssl没有参数,表示安全的url请求,协议为https

user:例如/admins/user/**=user没有参数表示必须存在用户,当登入操作时不做检查

在实际项目中,需要将这些权限控制设置为动态的,存在数据库中。

shiro的优势:

升级:

配置文件:

import org.apache.commons.collections.CollectionUtils;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.springframework.beans.factory.annotation.Autowired; import java.util.ArrayList;

import java.util.HashSet;

import java.util.List;

import java.util.Set; /**

* @Auther: jiangwenzhang@outlook.com

* @Date: 2018/10/8 10:05

* @PackName:

* @Description:

*/

public class AuthRealm extends AuthorizingRealm { @Autowired

private UserService userService; @Autowired

private RoleService roleService; @Autowired

private PermissionService permissionService; // 授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

User token = (User) SecurityUtils.getSubject().getPrincipal();

Integer userId = token.getId();

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

//根据用户ID查询角色(role),放入到Authorization里。 List<Role> roleList = roleService.listByUser(String.valueOf(userId));

Set<String> roleSet = new HashSet<String>();

for(Role role : roleList){

roleSet.add(role.getName());

}

info.setRoles(roleSet);

//根据用户ID查询权限(permission),放入到Authorization里。

List<Permission> permissionList = permissionService.listByRole(roleList);

Set<String> permissionSet = new HashSet<String>();

if(permissionList!=null){

for(Permission Permission : permissionList){

permissionSet.add(Permission.getName());

}

} info.setStringPermissions(permissionSet);

return info; } // 认证登录

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

UsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;//将传入的token转换

String username = usernamePasswordToken.getUsername();//取出username

User user = userService.getUserByName(username);

return new SimpleAuthenticationInfo(user, user.getPassword(), this.getClass().getName());//转成AuthenticationInfo

}

}

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.authc.credential.SimpleCredentialsMatcher; /**

* @Auther: jiangwenzhang@outlook.com

* @Date: 2018/10/8 10:08

* @PackName:

* @Description:

*/

public class CredentialMatcher extends SimpleCredentialsMatcher { @Override

public boolean doCredentialsMatch(AuthenticationToken token, AuthenticationInfo info) {

UsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;//转换tocken

String password = new String(usernamePasswordToken.getPassword());//取出password转成字符串

String dbPassword = (String) info.getCredentials();//获取数据库密码

return this.equals(password, dbPassword);//

}

}

import org.apache.shiro.cache.MemoryConstrainedCacheManager;

import org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration; import java.util.LinkedHashMap; /**

* @Auther: jiangwenzhang@outlook.com

* @Date: 2018/10/8 10:09

* @PackName:

* @Description:

*/

@Configuration

public class ShiroConfiguration { @Bean("shiroFilter")

public ShiroFilterFactoryBean shiroFilter(@Qualifier("securityManager") org.apache.shiro.mgt.SecurityManager manager) {

ShiroFilterFactoryBean bean = new ShiroFilterFactoryBean();

bean.setSecurityManager(manager); bean.setLoginUrl("/loginUser");//定义登录的url

bean.setSuccessUrl("/index");//定义登陆成功跳转的url

bean.setUnauthorizedUrl("/unauthorized");//无权的url LinkedHashMap<String, String> filterChainDefinitionMap = new LinkedHashMap<>();

filterChainDefinitionMap.put("/login", "anon");

filterChainDefinitionMap.put("/loginUser", "anon");

// filterChainDefinitionMap.put("/test", "perms[用户管理]");

// filterChainDefinitionMap.put("/sys/**", "roles[admin]");

filterChainDefinitionMap.put("/**","authc");

filterChainDefinitionMap.put("/**/**","authc"); bean.setFilterChainDefinitionMap(filterChainDefinitionMap); return bean;

} @Bean("securityManager")

public org.apache.shiro.mgt.SecurityManager securityManager(@Qualifier("authRealm") AuthRealm authRealm) {

DefaultWebSecurityManager manager = new DefaultWebSecurityManager();

manager.setRealm(authRealm);

return manager;

} @Bean("authRealm")

public AuthRealm authRealm(@Qualifier("credentialMatcher") CredentialMatcher matcher) {

AuthRealm authRealm = new AuthRealm();

authRealm.setCacheManager(new MemoryConstrainedCacheManager());//在实例中给出自己的密码比较器

authRealm.setCredentialsMatcher(matcher);

return authRealm;

} @Bean("credentialMatcher")//密码校验

public CredentialMatcher credentialMatcher() {

return new CredentialMatcher();

} //配置shiro和spring的关联

@Bean

public AuthorizationAttributeSourceAdvisor authorizationAttributeSourceAdvisor(@Qualifier("securityManager") org.apache.shiro.mgt.SecurityManager securityManager) {

AuthorizationAttributeSourceAdvisor advisor = new AuthorizationAttributeSourceAdvisor();

advisor.setSecurityManager(securityManager);

return advisor;

} @Bean

public DefaultAdvisorAutoProxyCreator defaultAdvisorAutoProxyCreator() {

DefaultAdvisorAutoProxyCreator creator = new DefaultAdvisorAutoProxyCreator();

creator.setProxyTargetClass(true);

return creator;

}

}

关于权限拦截方式:

| Filter | 解释 |

|---|---|

| anon | 无参,开放权限,可以理解为匿名用户或游客 |

| authc | 无参,需要认证 |

| logout | 无参,注销,执行后会直接跳转到shiroFilterFactoryBean.setLoginUrl(); 设置的 url |

| authcBasic | 无参,表示 httpBasic 认证 |

| user | 无参,表示必须存在用户,当登入操作时不做检查 |

| ssl | 无参,表示安全的URL请求,协议为 https |

| perms[user] | 参数可写多个,表示需要某个或某些权限才能通过,多个参数时写 perms[“user, admin”],当有多个参数时必须每个参数都通过才算通过 |

| roles[admin] | 参数可写多个,表示是某个或某些角色才能通过,多个参数时写 roles[“admin,user”],当有多个参数时必须每个参数都通过才算通过 |

| rest[user] | 根据请求的方法,相当于 perms[user:method],其中 method 为 post,get,delete 等 |

| port[8081] | 当请求的URL端口不是8081时,跳转到schemal://serverName:8081?queryString 其中 schmal 是协议 http 或 https 等等,serverName 是你访问的 Host,8081 是 Port 端口,queryString 是你访问的 URL 里的 ? 后面的参数 |

关于角色获取:

<select id="listByUser" resultType="com.**.**.entity.Role">

select * from role r where r.id in(select ur.rid from user_role ur where ur.uid=#{userId})

</select>

关于权限获取:

<select id="listByRole" resultType="com.**.**.entity.Permission">

select * from permission p where p.id in

(select rp.rid from role_permission rp where rp.rid in

<foreach collection="roleList" item="role" open="(" close=")" separator=",">

#{role.id}

</foreach>

)

</select>

Spring boot整合shiro权限管理的更多相关文章

- Spring Boot 整合 Shiro ,两种方式全总结!

在 Spring Boot 中做权限管理,一般来说,主流的方案是 Spring Security ,但是,仅仅从技术角度来说,也可以使用 Shiro. 今天松哥就来和大家聊聊 Spring Boot ...

- Spring Boot2 系列教程(三十二)Spring Boot 整合 Shiro

在 Spring Boot 中做权限管理,一般来说,主流的方案是 Spring Security ,但是,仅仅从技术角度来说,也可以使用 Shiro. 今天松哥就来和大家聊聊 Spring Boot ...

- Spring Boot 整合 Shiro实现认证及授权管理

Spring Boot Shiro 本示例要内容 基于RBAC,授权.认证 加密.解密 统一异常处理 redis session支持 介绍 Apache Shiro 是一个功能强大且易于使用的Java ...

- spring boot 整合 shiro

shrio官网:https://shiro.apache.org/ Apache Shiro是一个功能强大且易于使用的Java安全框架,可执行身份验证,授权,加密和会话管理.借助Shiro易于理解的A ...

- spring boot整合shiro后,部分注解(Cache缓存、Transaction事务等)失效的问题

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/elonpage/article/details/78965176 前言 整合有缓存.事务的sprin ...

- Spring boot整合shiro框架

ShiroConfiguration package com.energy.common.config; import java.util.LinkedHashMap; import java.uti ...

- spring boot整合shiro出现UnavailableSecurityManagerException

spring boot自带spring security,spring security自然不用说是一个强大的安全框架,但是用惯了shiro,一时半会用不来spring security,所以要在sp ...

- 上手spring boot项目(二)之spring boot整合shiro安全框架

题记:在学习了springboot和thymeleaf之后,想完成一个项目练练手,于是使用springboot+mybatis和thymeleaf完成一个博客系统,在完成的过程中出现的一些问题,将这些 ...

- spring boot整合shiro

安全框架Shiro和Spring Security比较,本文主要围绕Shiro进行学习 一 Shiro 是一个强大而灵活的开源安全框架,能够清晰的处理认证 授权 管理会话以及,密码加密 01 .认证与 ...

随机推荐

- phpcm nginx 伪静态文件

rewrite ^/show-([0-9]+)-([0-9]+)-([0-9]+).html /index.php?m=content&c=index&a=show&catid ...

- caffe设计网络教程(一)

假设现在我们要设计一个基于VGG的网络,主要考虑的问题是可否修改VGG类似于resnet那样,应该怎么修改?更具体来说,我们需要在VGG网络上考虑eltwise层,现在我们有三种方案,如下: 方案一: ...

- Python Pool

我们在使用Python时,会经常需要使用多进程/多线程的情况,以便提高程序的运行效率,尤其是跟网络进行交互,如使用爬虫时.下面我们将简单看下Python的进程池的创建,map().apply_asyn ...

- 说说C语言运算符的“优先级”与“结合性”

论坛和博客上常常看到关于C语言中运算符的迷惑,甚至是错误的解读.这样的迷惑或解读大都发生在表达式中存在着较为复杂的副作用时.但从本质上看,仍然是概念理解上的偏差.本文试图通过对三个典型表达式的分析,集 ...

- 【杂谈】需要mark的一些东西

https://riteme.github.io/blog/2017-10-28/oi-coding-guidelines.html https://www.luogu.org/blog/34238/ ...

- 【codeforces】【比赛题解】#920 Educational CF Round 37

[A]浇花 题意: 一个线段上每个整点都有花,有的点有自动浇花的喷水器,有问几秒能浇完所有的花. 题解: 大模拟 #include<cstdio> #include<cstring& ...

- 脚本病毒分析扫描专题1-VBA代码阅读扫盲、宏病毒分析

1.Office Macor MS office宏的编程语言是Visual Basic For Applications(VBA). 微软在1994年发行的Excel5.0版本中,即具备了VBA的宏功 ...

- 最短路径—Floyd算法

Floyd算法 所有顶点对之间的最短路径问题是:对于给定的有向网络G=(V,E),要对G中任意两个顶点v,w(v不等于w),找出v到w的最短路径.当然我们可以n次执行DIJKSTRA算法,用FLOYD ...

- 『实践』百度地图给多个marker添加右键菜单(删除、更新)

js: $.getJSON("./GetStationPlaceServlet",function(json){ for(var i=0;i<json.length;i++) ...

- SQL-如果指定值存在返回1,如果不存在返回0的SQL语句

想实现简单的判断一个表中是否有一条记录,可以用这个方式.如以下,table_name是表名,column1是列名. 这条语句会在此条记录存在的时候返回1,不存在时返回0. FROM table_nam ...