windows RDP远程代码执行_CVE-2019-0708漏洞复现

windows RDP远程代码执行_CVE-2019-0708漏洞复现

一、漏洞概述

2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

二、漏洞影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

三、漏洞环境搭建

目标机:windows 7 IP:192.168.10.171

攻击机:kali系统、另一台win7(安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

四、漏洞复现

1、 目标3389端口,关闭防火墙(或者在防火墙策略中放行3389端口)

2、 使用msf中相应的模块验证是否存在漏洞

2.1、升级msf版本

apt-get update

apt-get install metasploit-framework

注意:不升级msf,使用msf v4版本加载第三方脚本,会报错,可能只因为cve-2019-0708的脚本只兼容最新的msf版本(msf v5)

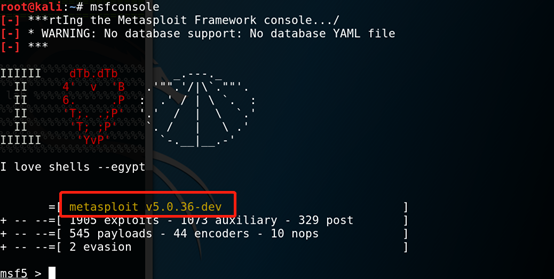

2.2、启动msf,可以看到msf当前的版本

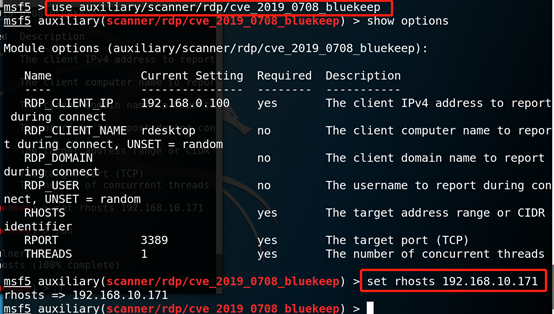

2.3、搜索cve-2019-0708脚本

2.4、使用脚本,设置参数

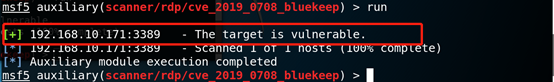

2.5、开始攻击,下图说明目标存在漏洞

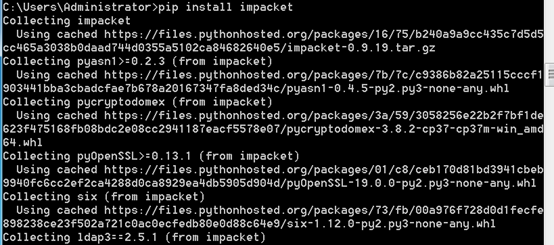

3、win7 攻击机安装python3.6,安装impacket模块

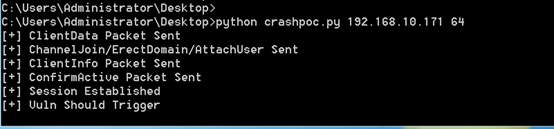

4、下载POC,然后运行POC

POC下载地址: https://github.com/n1xbyte/CVE-2019-0708

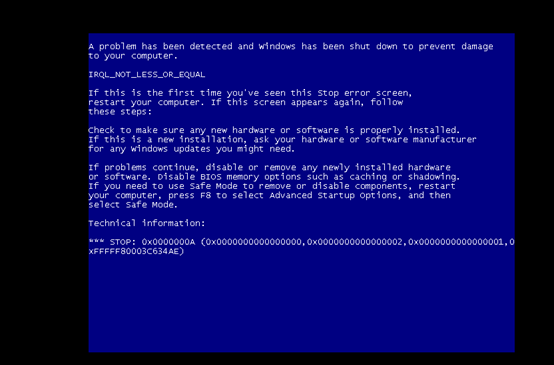

5、 POC运行之后,目标机器蓝屏了

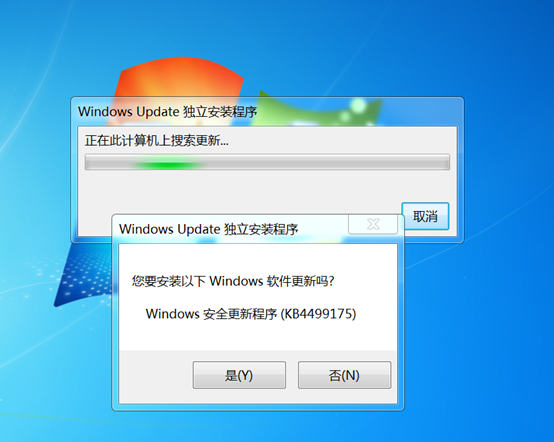

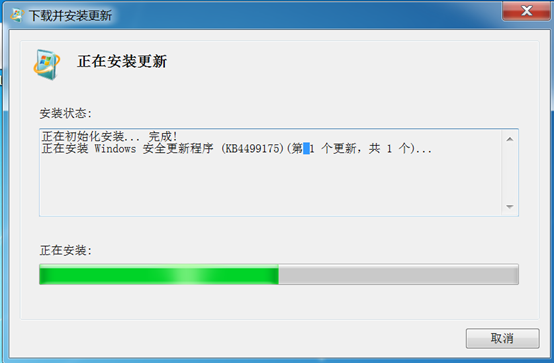

6、下载补丁,安装补丁,补丁下载地址: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708

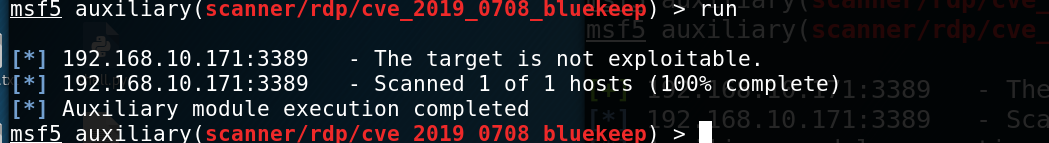

7、安装完补丁之后,需要重启电脑,补丁才能生效,再次验证目标机,下图可以看到目标不存在漏洞了

五、漏洞防御

1、 关闭远程桌面、开启防火墙

2、 更新系统

windows RDP远程代码执行_CVE-2019-0708漏洞复现的更多相关文章

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- 漏洞复现:MS12-020 远程桌面协议RDP远程代码执行漏洞

漏洞复现:MS12-020 远程桌面协议RDP远程代码执行漏洞 攻击机:Kali2019 靶机:Win7 64位 解题步骤: 1.打开Kali2019和Win7 64位 ,确定IP地址是多少 2.确定 ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

- Windows 2003 Server远程代码执行漏洞集合

目录 MS08-067 CVE-2017-7269 MS08-067 发布日期:2008/10/22 针对端口:139.445 漏洞等级:高危 漏洞影响:服务器服务中的漏洞可能允许远程执行代码 受影响 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

随机推荐

- Android CTS Test failed to run to conmpletion 测试超时问题

引用“Android cts all pass 全攻略”里面的一段话: ❀ testcase timeout 测试某个testcase的时候一直出现 “........”,迟迟没有pass或者fail ...

- MySQL学习-SQL约束

约束分类 主键:PRIMARY KEY用于唯一标识表中的一行,不可重复.e.g.:id INT(10) PRIMARY KEY 默认值:DEFAULT插入时,若没有指定该列的值,则为DEFAULT指定 ...

- jquery选择器集锦

一,基本选择器: 1 2 3 4 $("#txtName"); $("#txt\\#b");//获取id为 txt#b的元素,\\为转义符 $(" ...

- Qt+VS编译器:默认库“library”与其他库的使用冲突;使用 /NODEFAULTLIB:library(我曾经碰到过,修改qmake.conf,但我修改的是VS的IDE配置)good

找到qt安装目录下的mkspecs文件夹,在里面找到你使用的对应版本编译器,打开qmake.conf.稍等: /MD:动态链接多线程库(msvcrt.lib).使用该选项时,需要用/NODEFAULT ...

- .NET Core 微服务之Polly熔断策略

紧接着上一篇说,咱们继续介绍Polly这个类库 熔断策略(Circuit-breaker) 如果调用某个目标服务出现过多超时.异常等情况,可以采取一定时间内熔断该服务的调用,熔断期间的请求将不再继续调 ...

- Centos7离线安装mysql8

linux版本:Centois7 mysql版本:5.7 一.安装 1.下载mysql离线安装包 下载地址:https://dev.mysql.com/downloads/mysql/ 选择如下: [ ...

- Angular4.0从入门到实战打造在线竞拍网站学习笔记之二--路由

Angular4.0基础知识之组件 Angular4.0基础知识之路由 Angular4.0依赖注入 Angular4.0数据绑定&管道 路由 简介 接下来学习路由的相关知识 本来是不准备写下 ...

- Hive 学习之路(三)—— Hive CLI和Beeline命令行的基本使用

一.Hive CLI 1.1 Help 使用hive -H或者 hive --help命令可以查看所有命令的帮助,显示如下: usage: hive -d,--define <key=value ...

- http协议之状态码

=================状态码,状态文字======================== 状态码:用来反应服务器的响应状态 状态文字:是用来说明状态码的. 状态码:可以分为这5个大的部分 - ...

- SqlServer导入大文件Sql

sqlcmd -S "192.168.1.218" -U "sa" -P "1qaz~xsw2" -d "SispMain&quo ...