【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计

漏洞简介

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。

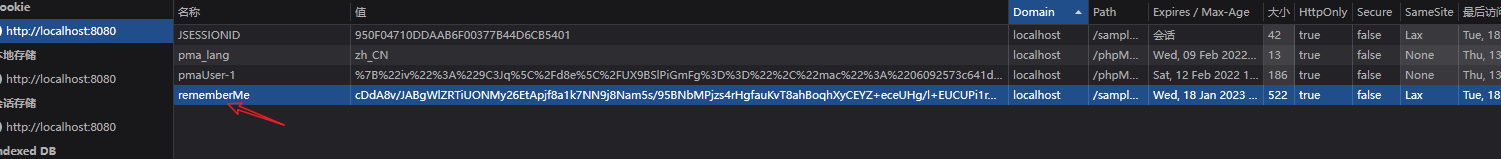

Apache Shiro默认使用了CookieRememberMeManager,用户登录成功后会生成经过加密并编码的cookie,在服务端对rememberMe的cookie值,先base64解码然后AES解密再反序列化,就导致了反序列化RCE漏洞。

漏洞影响

Apache Shiro < 1.2.4

漏洞分析

这里是直接从github拉下来得,里面有样例,拿样例复现即可

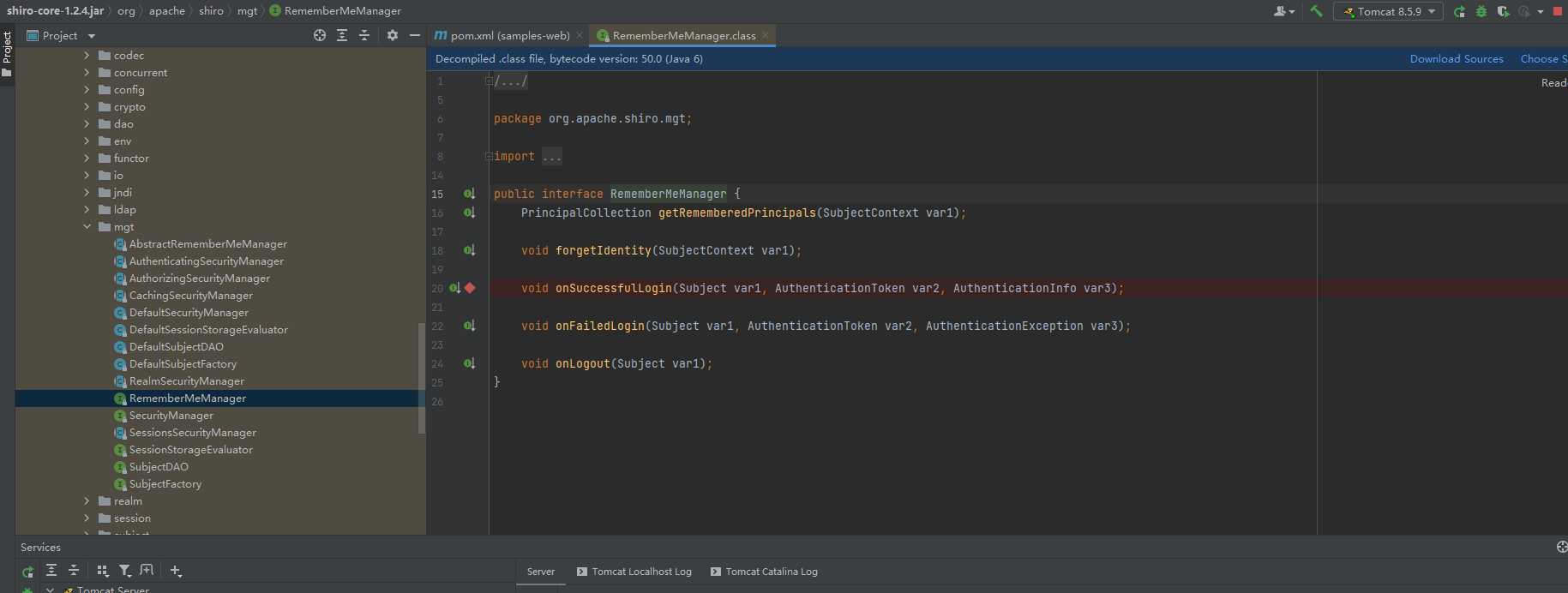

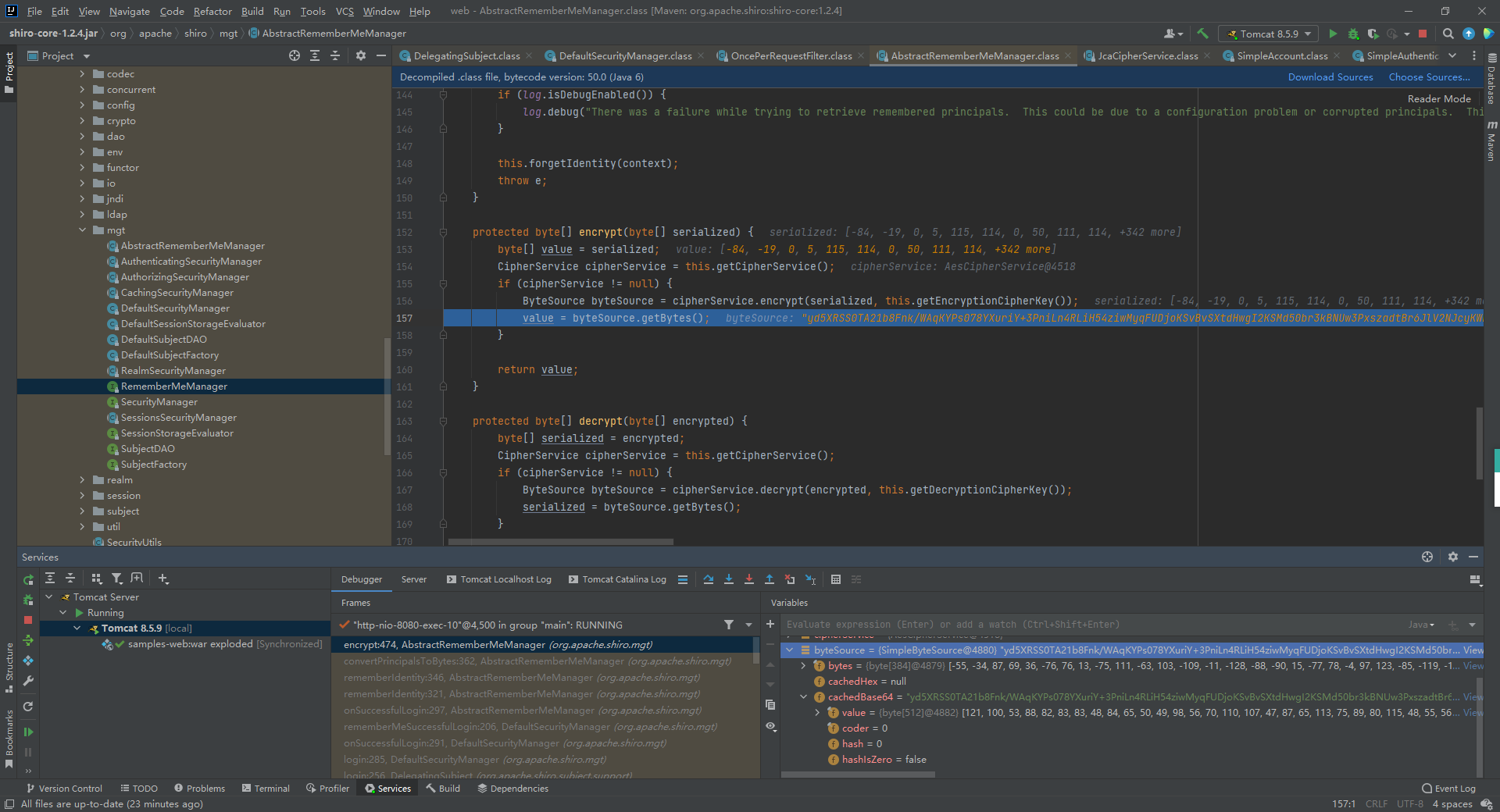

先在RememberMeManager.class中打下断点,开时调试

分析登录流程

登录成功后,判定是设置了rememberMe

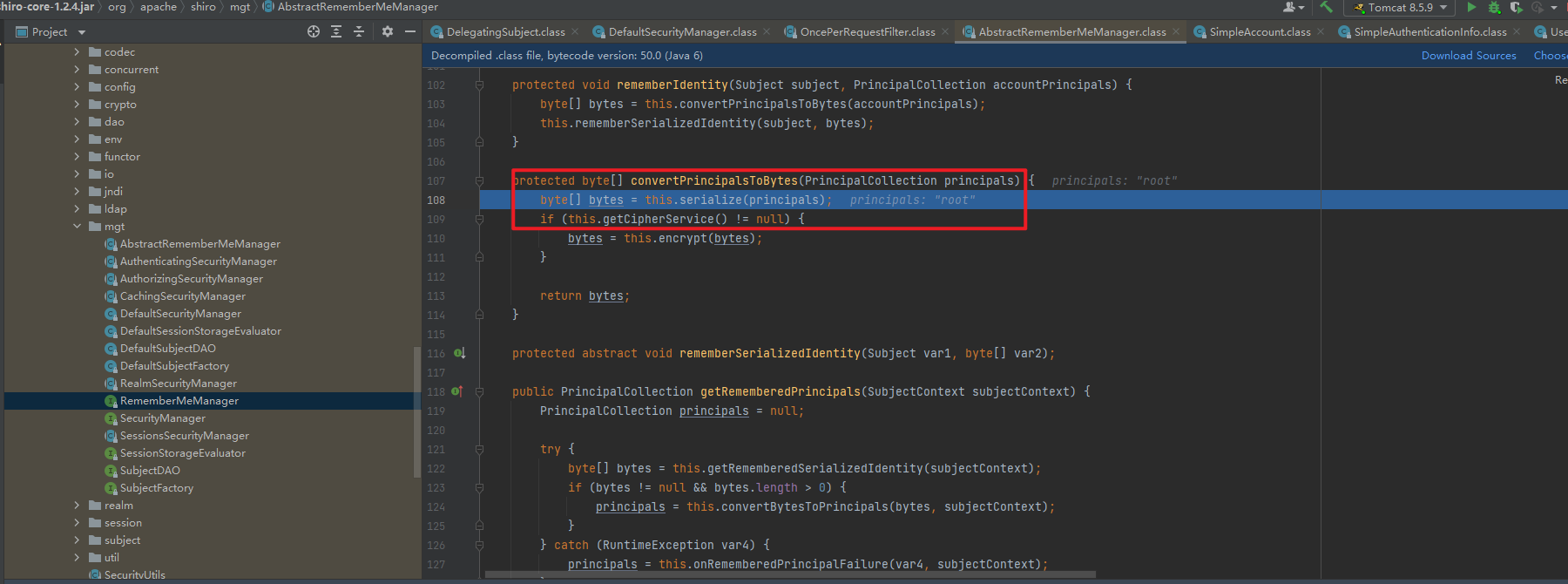

开始对验证信息进行梳理

- 先进行了反序列化

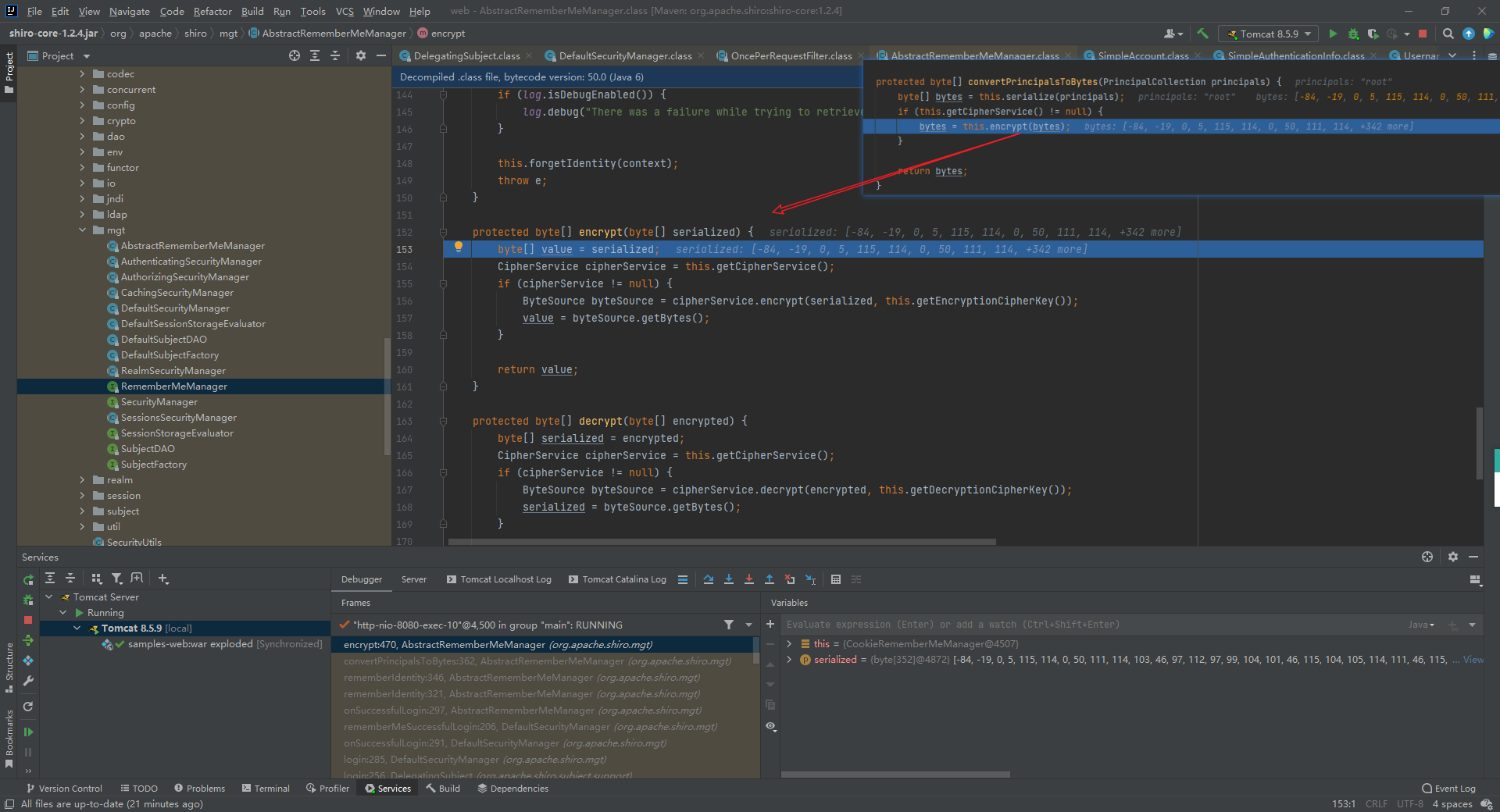

- 然后进行AES加密

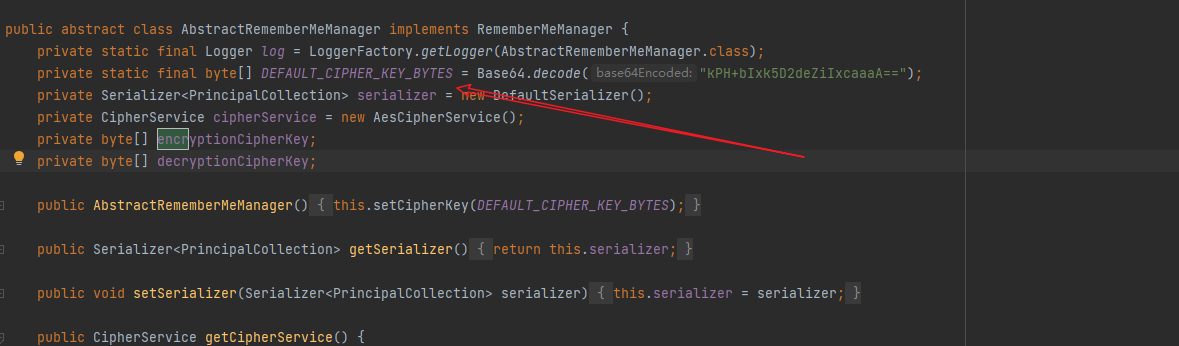

- 发现密钥是硬编码在代码中的

- aes加密后,再进行了一次b64编码

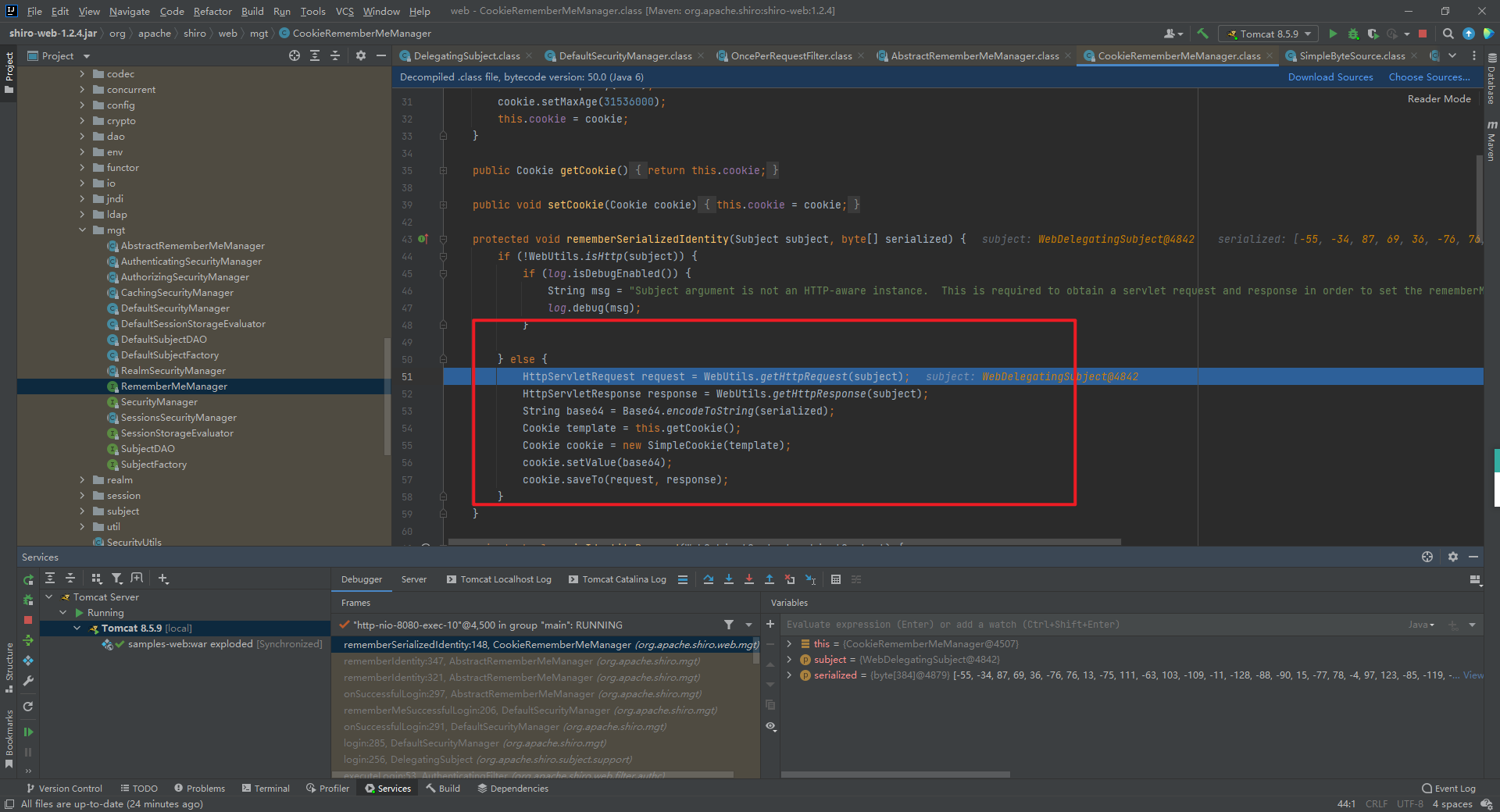

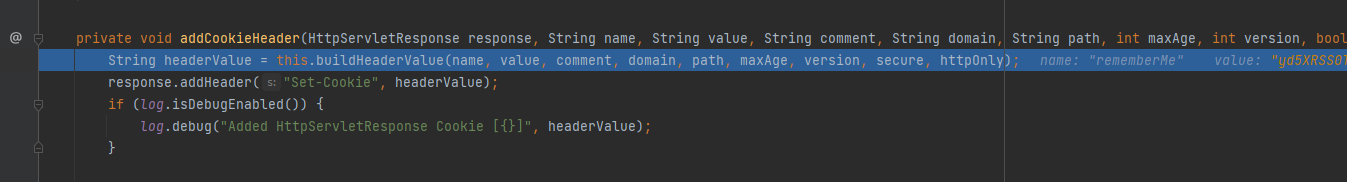

- 将上述的base64字符串通过响应头设置到本地的cookie中

- 添加set-cookie字段

- 完成cookie设定,达成rememberMe功能

整个过程

1.序列化用户身份"root",得到值 A;

2.对 root 的序列化值 A 进行 AES 加密(密钥为硬编码的常量),得到值 B;

3.base64 编码上述计算的结果 B,得到值 C;

4.将值 C 设置到 response 响应包中 cookie 的 rememberme 字段。- 先进行了反序列化

继续分析验证功能

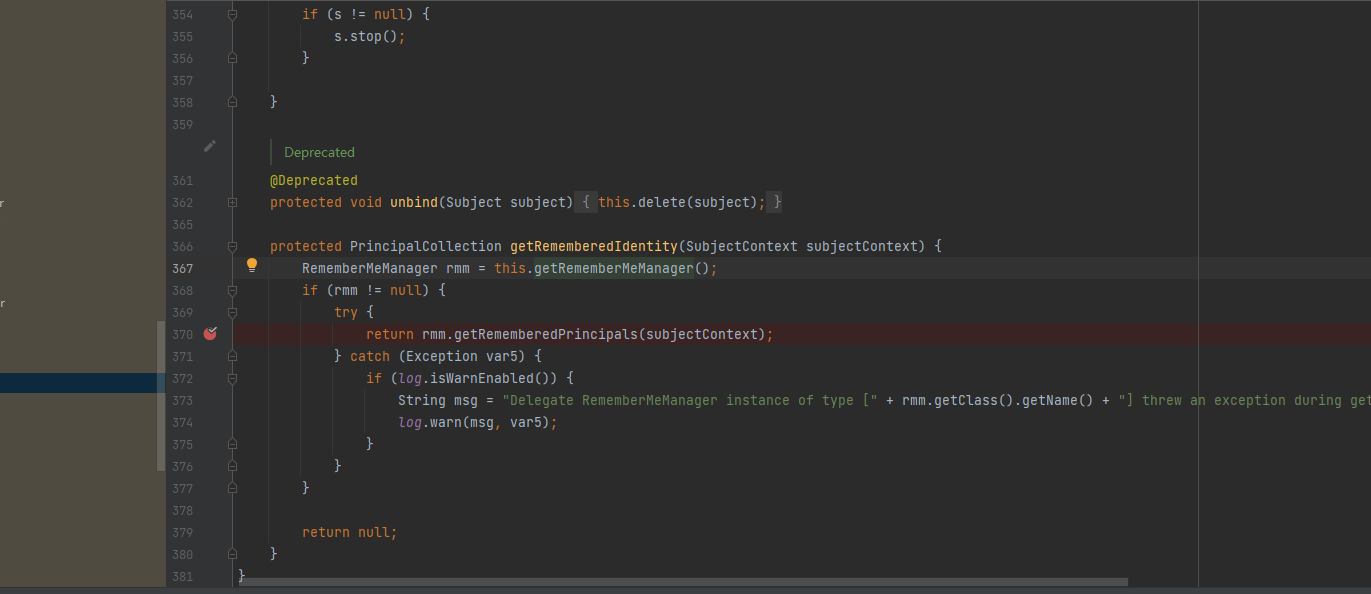

- 在DefaultSecurityManager.class#getRememberedIdentity下断

- 分析过后就是上述的逆过程

- 在DefaultSecurityManager.class#getRememberedIdentity下断

所以,我们只要知道aes密钥就可以伪造rememberMe的值,从而达成反序列化。而Apache Shiro < 1.2.4,aes密钥是被硬编码的,所以相当于所有的条件都满足了,开始干。

漏洞利用

直接用shiro_exploit2.0一把梭

shiro_exploit2.0

漏洞修复

- 升级 shiro 到最新版本,不采用硬编码的方式

- 如果在配置里配置了密钥,那么请一定不要使用网上的密钥, 一定不要!请自己base64一个AES的密钥,或者利用官方提供的方法生成密钥:

【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计的更多相关文章

- Apache Shiro 反序列化漏洞分析

Shiro550 环境搭建 参考:https://www.cnblogs.com/twosmi1e/p/14279403.html 使用Docker vulhub中的环境 docker cp 将容器内 ...

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- Shiro 550反序列化漏洞分析

Shiro 550反序列化漏洞分析 一.漏洞简介 影响版本:Apache Shiro < 1.2.4 特征判断:返回包中包含rememberMe=deleteMe字段. Apache Shiro ...

- 学习笔记 | java反序列化漏洞分析

java反序列化漏洞是与java相关的漏洞中最常见的一种,也是网络安全工作者关注的重点.在cve中搜索关键字serialized共有174条记录,其中83条与java有关:搜索deserialized ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- Java安全之Cas反序列化漏洞分析

Java安全之Cas反序列化漏洞分析 0x00 前言 某次项目中遇到Cas,以前没接触过,借此机会学习一波. 0x01 Cas 简介 CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用 ...

- Fastjson 1.2.22-24 反序列化漏洞分析

目录 0x00 废话 0x01 简单介绍 FastJson的简单使用 0x02 原理分析 分析POC 调试分析 0x03 复现过程 0x04 参考文章 0x00 废话 balabala 开始 0x01 ...

- 应急响应--记录一次漏洞紧急处理中意外发现的挖矿木马(Shiro反序列化漏洞和ddg挖矿木马)

背景 某公司线上服务器意外发现一个Apache Shiro 反序列化漏洞,可以直接GetShell.出于做安全的谨慎,马上出现场应急,确认漏洞.该漏洞存在在cookie字段中的rememberMe字段 ...

- ref:Java安全之反序列化漏洞分析(简单-朴实)

ref:https://mp.weixin.qq.com/s?__biz=MzIzMzgxOTQ5NA==&mid=2247484200&idx=1&sn=8f3201f44e ...

随机推荐

- MH/T4029.3 IFPL报文解析

MH/T4029.3是民航业用来规定飞行计划相关数据交互的规范,今天我们先来解析下其中I类的IFPL报文. 我们先来看看IFPL报文长啥样. ZCZC -TITLE IFPL -FILTIM 0109 ...

- 初识requests

Make a Request 一开始要导入 Requests 模块: >>> import requests 然后,尝试获取某个网页.本例子中,我们来获取 Github 的公共时间线 ...

- 注解版mybatis动态语句将空字符串转换为null

Convert.java import java.util.Map; import java.util.Objects; /** * * @ClassName: Convert * @Descript ...

- Miniconda入门教程

Miniconda 教程 介绍 Anaconda指的是一个开源的Python发行版本,其包含了conda.Python等180多个科学包及其依赖项.因为包含了大量的科学包,Anaconda 的下载文件 ...

- UDP&串口调试助手用法(2)

通道的是创建.删除.编辑.链接.断开 通道创建 通道删除 先选择要删除的通道,再点击删除通道即可 通道参数编辑 双击创建的通道 即可编辑通道 通道链接 通道创建成功,提示 点击链接即可链接通道 通道断 ...

- windows10使用VS(VC++)创建c++多进程命名管道通信

代码可以在 这里 下载 代码主要涉及到: 管道通信 多线程(含临界区) 多进程通信 创建的子进程独立运行 更新日志: 04-12-2020 1. 去除自定义函数返回值,改为int作为函数返回值并增加相 ...

- The more, The Better(hdu1561)

The more, The Better Time Limit: 6000/2000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Oth ...

- Robot(hdu5673)

Robot Accepts: 92 Submissions: 188 Time Limit: 12000/6000 MS (Java/Others) Memory Limit: 65536/65536 ...

- See you~(hdu1892)

See you~ Time Limit: 5000/3000 MS (Java/Others) Memory Limit: 65535/32768 K (Java/Others)Total Su ...

- Following Orders(poj1270)

Following Orders Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 4436 Accepted: 1791 ...