kali视频(1-5)

第二周 kali视频(1-5)

- 1.kali安装

- 2.基本配置

- vmtools安装过程。

- 3.安全渗透测试一般流程

- 4.信息搜集之GoogleHack

- 5.信息搜集之目标获取

1.kali安装

直接在对应的官网上下载VM版本

2.基本配置

最好安装好vmtools,这样方便文件在不同平台的移动。

3.安全渗透测试一般流程

渗透测试流程主要有以下10个方面:

- 信息收集:选择攻击目标。包括目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。借助搜索引擎、社会工程学与基本扫描工具实现。

- 漏洞分析:搜索引擎、专业站点。

- 漏洞利用:kali中现成的工具集,利用漏洞/提权,例如metasploit。

- 权限维持:留后门。

- 文档编辑:报告工具集。

4.信息搜集之GoogleHack

学习了利用互联网、搜索引擎获取信息的工具。

- 通过互联网网站搜集

子域名信息 http://searchdns.netcraft.com/, 二级域名、操作系统版本等。

shodan大数据搜索 http://www.shodanhq.com/

同IP网站反查 http://www.yougetsignal.com/tools/web-sites-on-web-server/

IP信息扫描 http://bgp.he.net/

网站指纹信息 http://builtwith.com/ ,网站如何运行。

WHOIS查询 http://whois.chinaz.com/ ,域名信息、拥有者信息如注册地、传真、电话号码、邮箱等。

- 通过Google Hack语句

信息收集——情报分析

creepy针对国外twitter/twofi

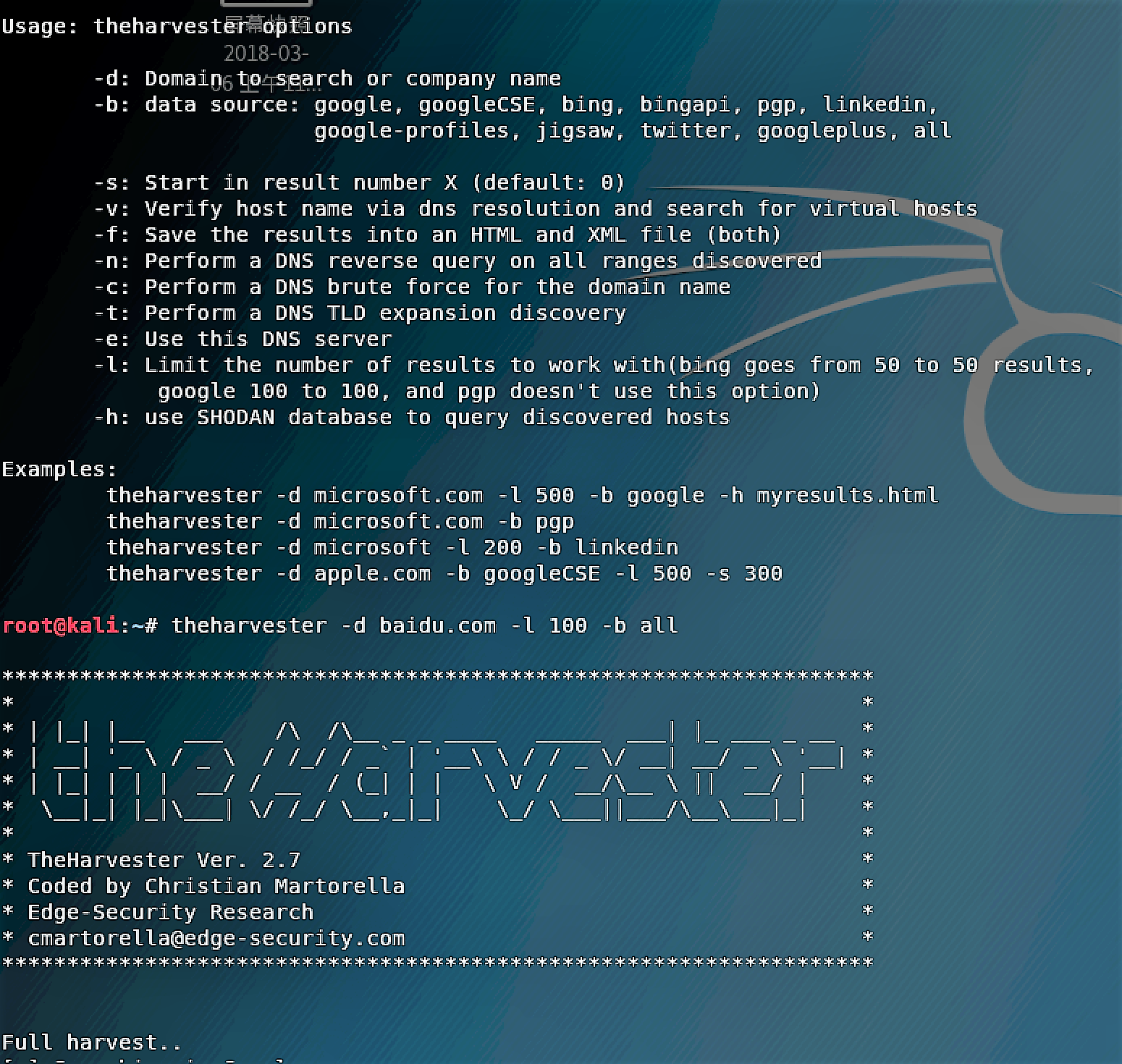

theHarvester是一个“社会工程学”工具(FQ使用)

metagoofil

5.信息搜集之目标获取

域名系统DNS(domainname system),将域名解析为IP地址。kali工具如dnsmap、dnsnum、fierce与dnsdict6。

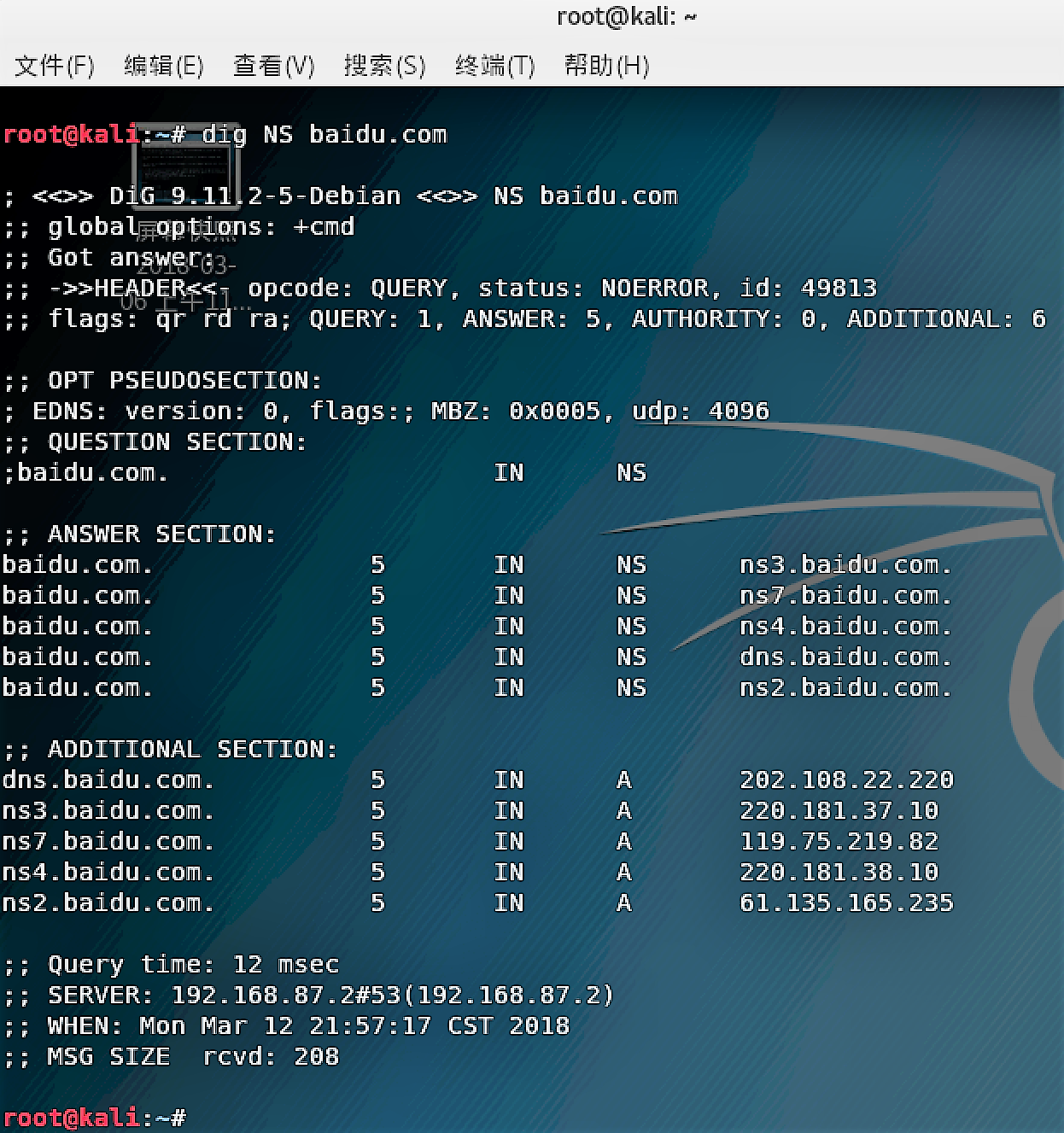

- 使用dig进行域名解析。例如** dig www.baidu.com **,对比ping命令。

使用dig进行域传送漏洞测试。dig NS DomainName,选择其中一台DNS服务器对目标域名信息进行测试dig axfr @ns3.baidu.com baidu.com,没有发现漏洞。

子域名枚举工具使用

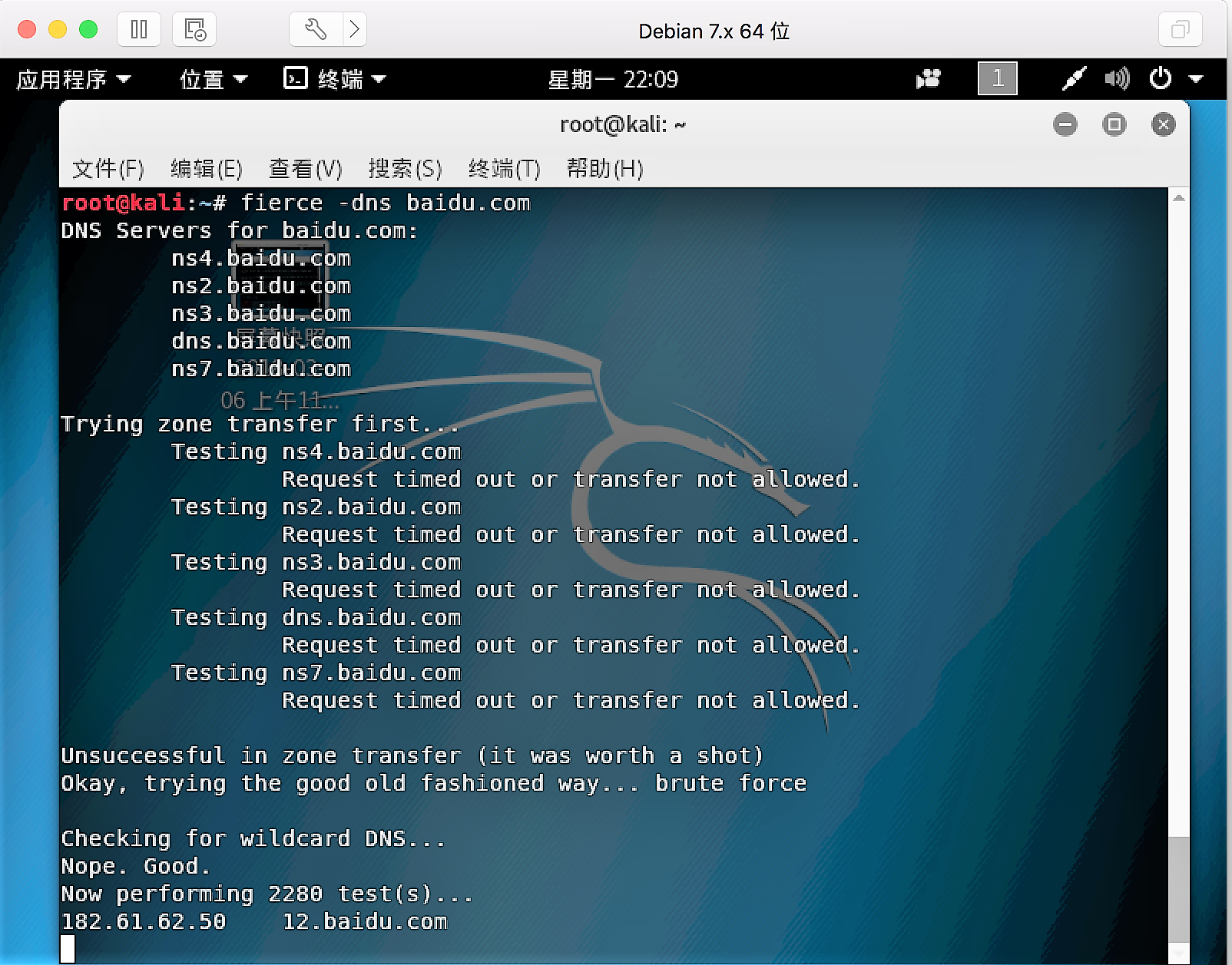

fierce -dns domainName进行传输漏洞测试,没有发现后暴力枚举。

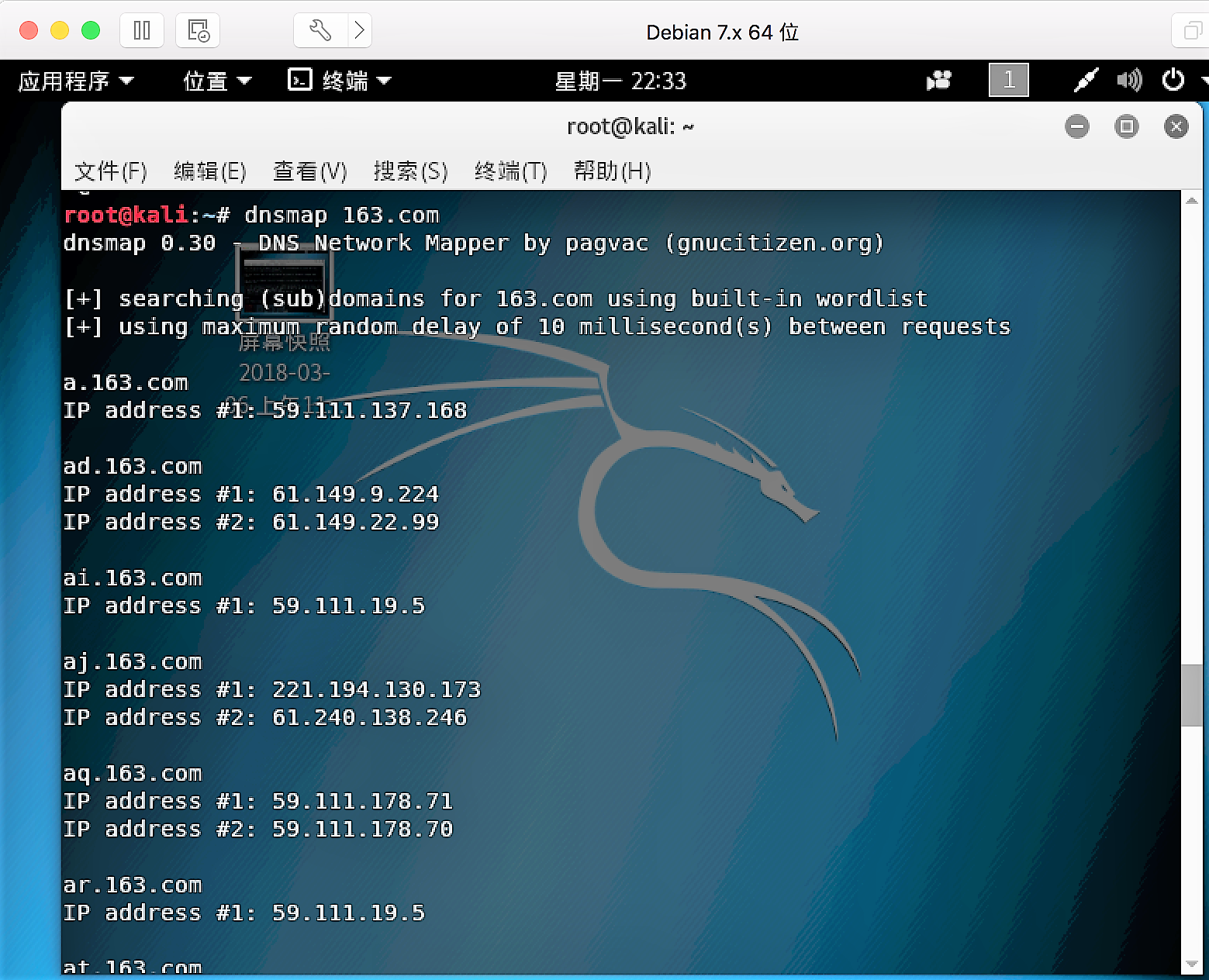

dnsmap baidu.com

kali视频(1-5)的更多相关文章

- Kali视频学习21-25

Kali视频学习21-25 (21)密码攻击之在线攻击工具 一.cewl可以通过爬行网站获取关键信息创建一个密码字典. 二.CAT (Cisco-Auditing-Tool)很小的安全审计工具,扫描C ...

- Kali视频学习16-20

Kali视频学习16-20 (16)Kali漏洞分析之数据库评估(一) 一. BBQSql BBQSql 是Python编写的盲注工具(blind SQL injection framework),当 ...

- KALI视频学习11-15

KALI视频学习11-15 第十一集 看到openvas的主界面(web界面) ping靶机,看是否能正常连通 创建一个扫描目标Configuration-Targets,默认扫描目标为本机 添加一个 ...

- Kali视频学习6-10

Kali视频学习6-10 kali信息收集之主机探测 主机探测指识别目标机器是否可用(简单来说是否在线),在探测过程中,需要得到目标是否online等信息.由于IDS和(入侵检测系统)和IPS(入侵保 ...

- Kali视频学习1-5

Kali视频学习1-5 安装 安装Kali虚拟机 设置网络更新,使用了163的源 deb http://mirrors.163.com/debian wheezy main non-free cont ...

- kali视频(21-25)学习

第六周 kali视频(21-25)学习 21.密码攻击之在线攻击工具 22.密码攻击之离线攻击工具(一) 23.密码攻击之离线攻击工具(二) 24.密码攻击之哈希传递攻击 25.无线安全分析工具 21 ...

- kali视频(26-30)学习

第七周 kali视频(26-30)学习 26.KaliSecurity漏洞利用之检索与利用 27.KaliSecurity漏洞利用之Metasploit基础 28.KaliSecurity漏洞利用之M ...

- kali视频(16-20)学习

第五周 kali视频(16-20)学习 16.漏洞分析之数据库评估(一) 17.漏洞分析之数据库评估(二) 18.漏洞分析之WEB应用代理 19.漏洞分析之burpsuite 20.漏洞分析之fuzz ...

- kali视频学习(11-15)

第四周kali视频(11-15)学习 11.漏洞分析之OpenVAS使用 12.漏洞分析之扫描工具 13.漏洞分析之WEB爬行 14.漏洞分析之WEB漏洞扫描(一) 15.漏洞分析之WEB漏洞扫描(二 ...

- kali视频学习(6-10)

第三周 kali视频(6-10)学习 6.信息搜集之主机探测 7.信息搜集之主机扫描(nmap使用) 8.信息搜集之指纹识别 9.信息搜集之协议分析 10.漏洞分析之OpenVAS安装 6.信息搜集之 ...

随机推荐

- netty3---传统IO,NIO,nettyIO

传统: NIO: nettyIO: 每个服务生负责一个区域,每个服务生是一个线程.

- 自动回复之实现随机回复与常用Mapper XML标签

[常用Mapper XML标签] 1.基本的:select.insert.update 等 2.可读性.方便拼SQL:where.set.trim 3.减少重复:sql 4.逻辑控制:if.choos ...

- 20145201《Java程序设计》第九周学习总结

20145201 <Java程序设计>第九周学习总结 教材学习内容总结 JDBC是用于执行SQL的解决方案,开发人员使用JDBC的标准接口,数据库厂商则对接口进行操作,开发人员无须接触底层 ...

- Java_Chapter6_类与对象

6.1 类与对象的概念 6.2 定义类 class Cylinder { double radius; int height; double pi; void setCylinder(double r ...

- PHP练习题一

目录:1.如何使用php导入导出csv?2.php接收POST数据的方式有哪些?3.如何让json_encode()不转义斜杠?我在做服务器返回一些数据时需要返回一些地址,但是默认的json_code ...

- Java值传递还是引用传递?

回顾: 在程序设计语言中,将参数传递分为按值调用和按引用调用.按值调用:表示方法接收的是调用者提供的值.而按引用调用表示方法接收的是调用者提供的变量地址.一个方法可以修改传递引用所对应的变量值,而不能 ...

- 大家来聊聊如何PASS 360

真正做到PASS 360,启动项什么的.我觉得还是有可能的把? 虽然它就是一个流氓,但是我们要想办法比它更流氓. 只是有一个点:那就是行为监控,那既然行为监控(云分析抛开).那就找一个可信任的程序来调 ...

- include,include_once,require,require_once的区别

1.include() include(/path/to/filename) include()语句将在其被调用的位置处包含一个文件.包含一个文件与在该语句所在位置复制制定文件的数据具有相同内容的效果 ...

- Selenium学习笔记(1) - 自动化测试体系与原理

技术体系 基于代码的测试(Code-Based Testing) 基于协议的测试(Protocol-Based Testing) 基于界面的测试(GUI-Based Testing) 工作原理 基于代 ...

- angular指令详解--自定义指令

自定义指令 directive()这个方法是用来定义指令的: angular.module('myApp', []) .directive('myDirective', function ($time ...