weblogic漏洞

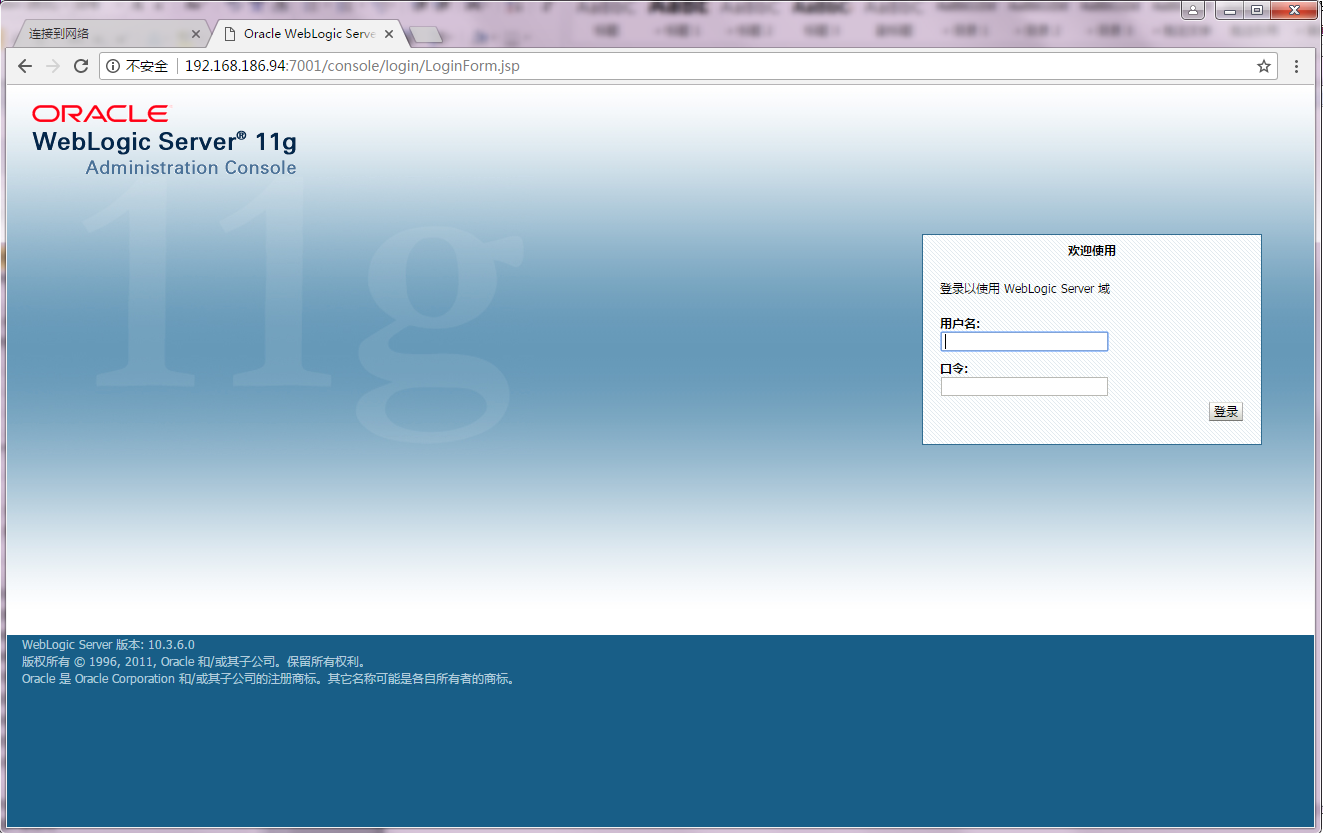

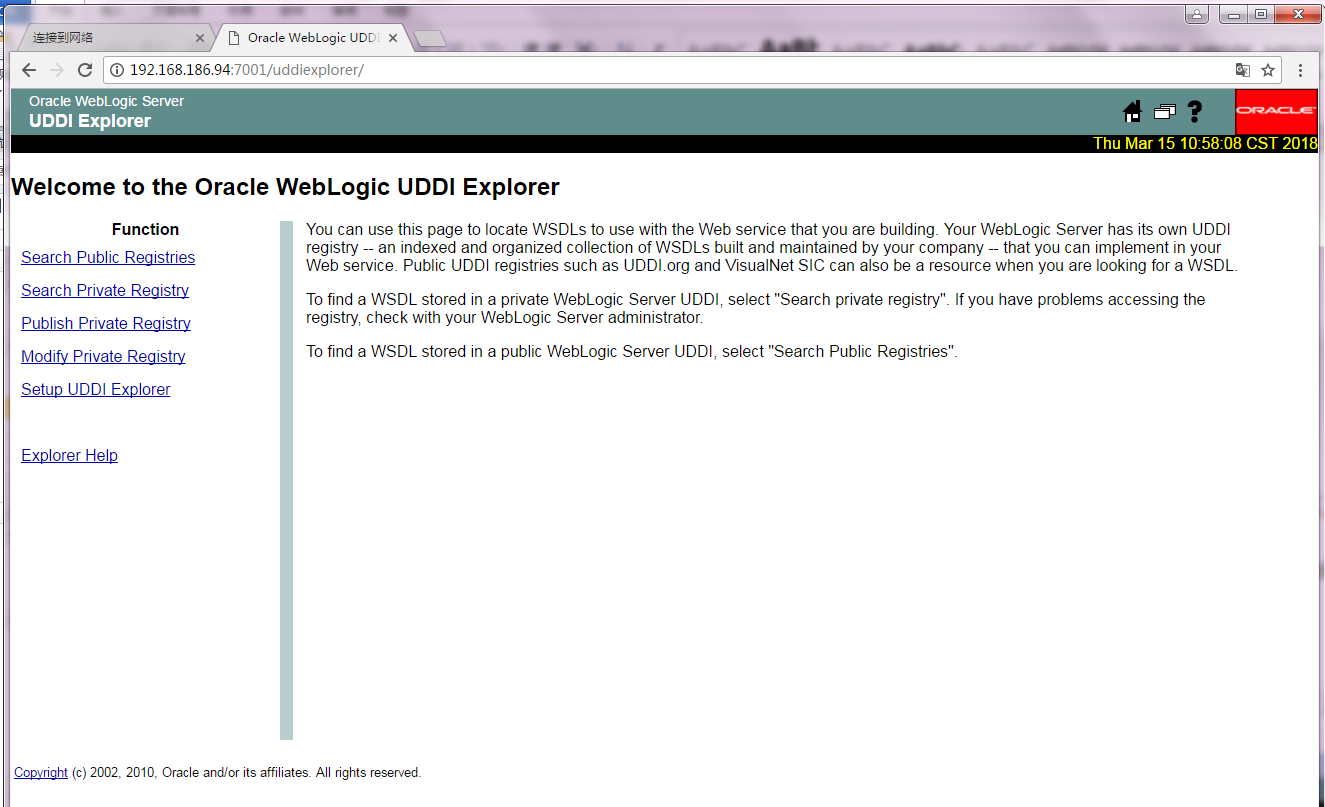

1 weblogic控制台地址暴露

² 整改方法:

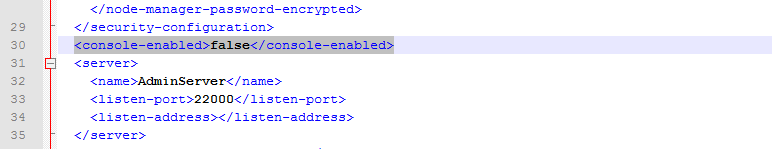

禁用weblogic控制台。在weblogic域(sguap-domain和base-domain)的config下的config.xml中

</security-configuration>下面添加<console-enabled>false</console-enabled>。

禁用成功后如下图所示:

2.1.2 存在Java反序列漏洞

² 整改方法:

方法一、更新weblogic自带jar包。升级Apache Commons Collections的bug修复版本(3.2.2), 执行find / -name "com.bea.core.apache.commons.collections_3.2.0.jar"命令找到com.bea.core.apache.commons.collections_3.2.0.jar的路径;使用下发目录中的同名文件覆盖上面查询到的文件,重启服务后生效。

方法二、到weblogic官网下载补丁包

(p20780171_1036_Generic.zip、p22248372_1036012_Generic.zip)10.3.6对应的补丁包p22248372_1036012_Generic.zip ,补丁包需要依赖于一个大的升级包,所以需要把p20780171_1036_Generic.zip也下载下来。

jar包下载地址 :百度云 链接:http://pan.baidu.com/s/1bp25dPP 密码:hqi0

3、安装补丁步骤

1、登录linux的weblogic用户,切换到/home/weblogic/Oracle/Middleware/utils/bsu/目录下。

2、确认当前weblogic版本,并确认所有域的进程全部关闭

./bsu.sh -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3/

-status=applied -verbose –view

3、查看是否存在/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir

目录,没有的需要手工创建。

4、将补丁包上传到/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir目录下

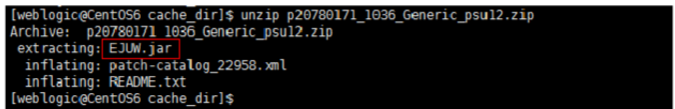

5、首先打大的升级包,解压p20780171_1036_Generic.zip

unzip p20780171_1036_Generic.zip

EJUW对应就是后面命令的patchlist

6、执行补丁安装命令。

./bsu.sh -install

-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir

-patchlist=EJUW -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3

–verbose

7、打序列化的补丁包,解压p22248372_1036012_Generic.zip

unzip p22248372_1036012_Generic.zip

./bsu.sh -install

-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir

-patchlist=ZLNA -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3

–verbose

8、在打ZLNA补丁包时,遇到了内存溢出的问题。需要修改bsu.sh脚本,将内存调大。

9、启动weblogic的域,查看输出日志。确定版本是否生效

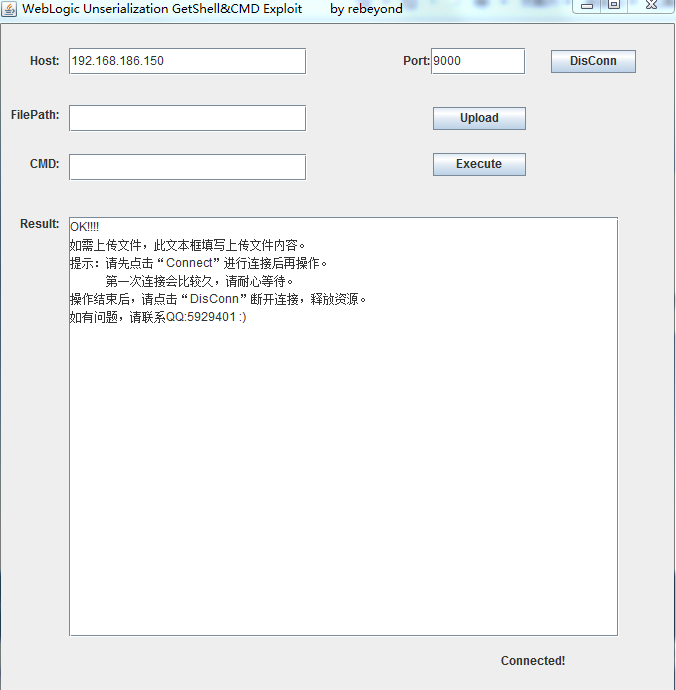

weblogic 反序列化漏洞补丁

更新成功后如下图所示:

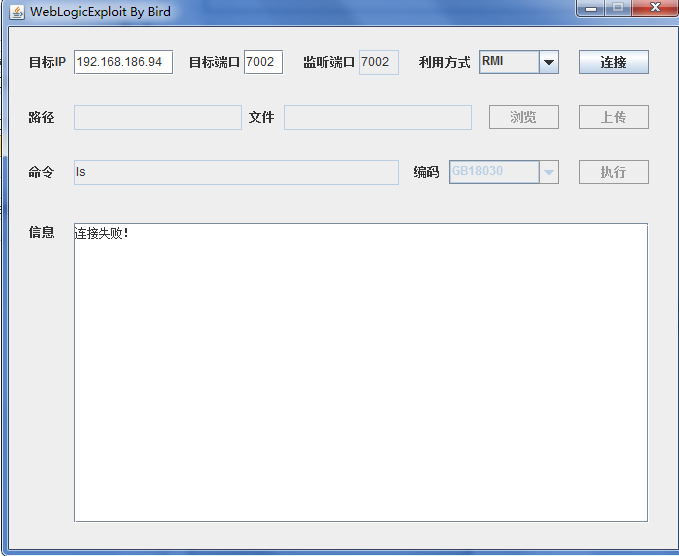

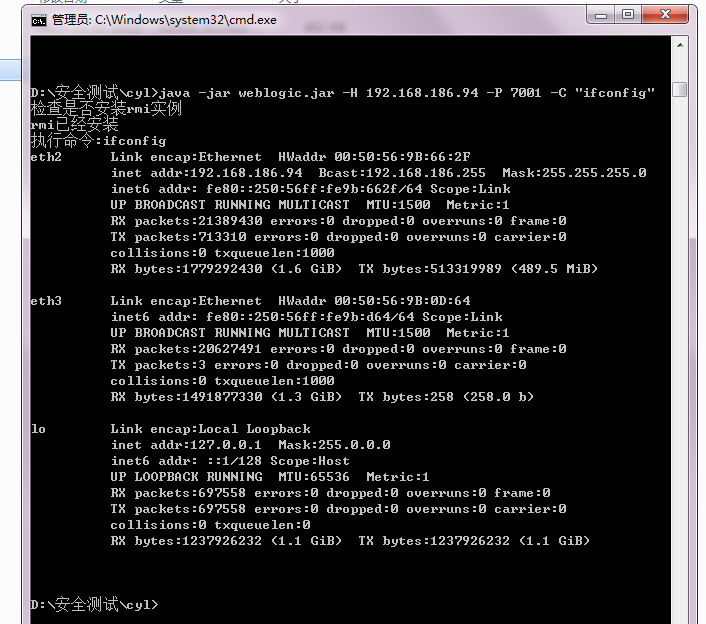

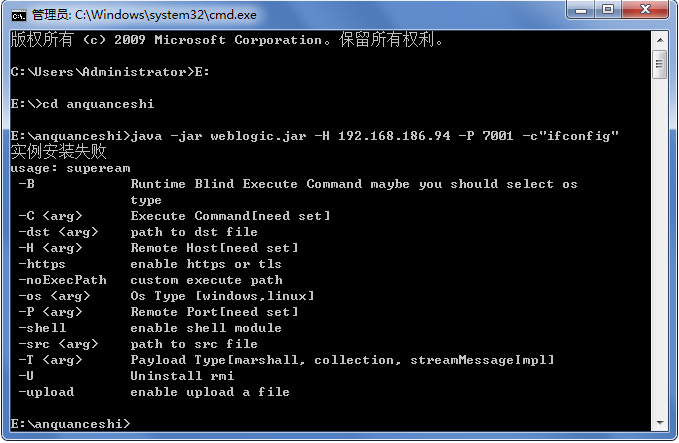

2.1.3存在远程命令执行漏洞

²

整改方法:

1.如果 WebLogic 是安裝在默认目录,确定以下文件是否存在(具体文件路径以实际安装路径为准): /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

² 漏洞修复建议(或缓解措施):

1.删除war包

根据实际环境路径和业务需求,删除WebLogic程序下列war包及目录

rm

-f/home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm

-f/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

2.1.4

SSRF漏洞

整改方法:

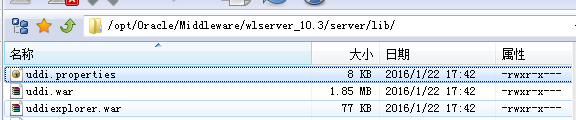

删除weblogic下图uddi相关的三个文件。

具体操作步骤如下:

1、停止weblogic管理和受管节点,备份/home/weblogic/bea

2、消除SSRF漏洞、跨站脚本漏洞

2.1、删除$WL_HOME/server/lib下的以下文件

cd /home/weblogic/bea/weblogic92/server/lib/

ls -l uddi*

rm -rf uddi*

2.2、删除AdminServer目录下已经加载的uddi.war以及uddiexploerer.war

cd /user_projects/domains/sgcis_domain/servers/AdminServer/tmp/.internal

ls -l uddi*

rm -rf uddi*

2.3、清空.internal目录下的所有文件tem文件

cd

/user_projects/domains/dgh_ghjh_domain/servers/AdminServer/tmp/_WL_internal

ls -l uddi*

rm -rf uddi*

3、启动管理及受管服务。

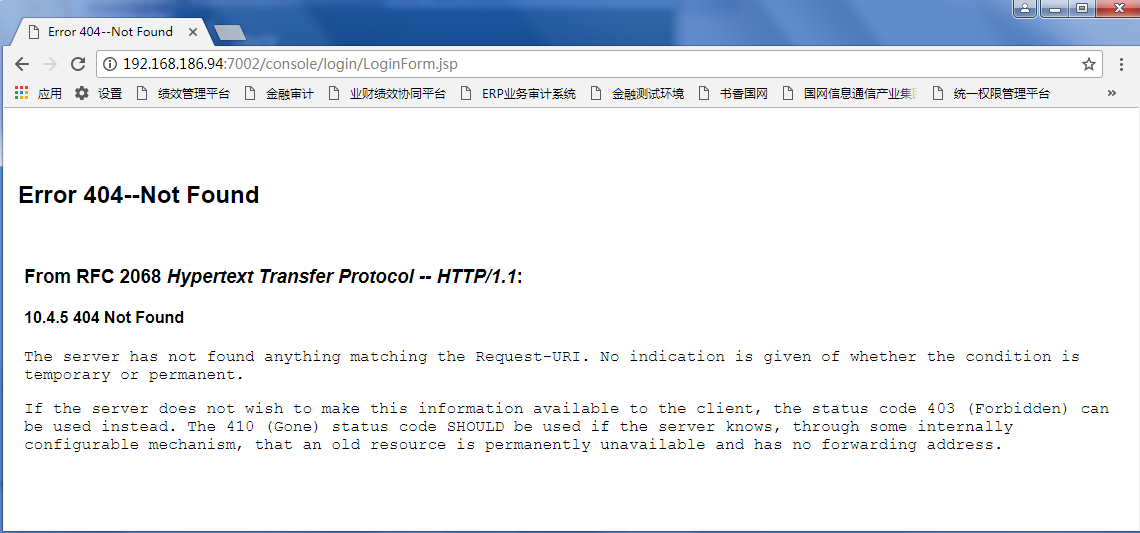

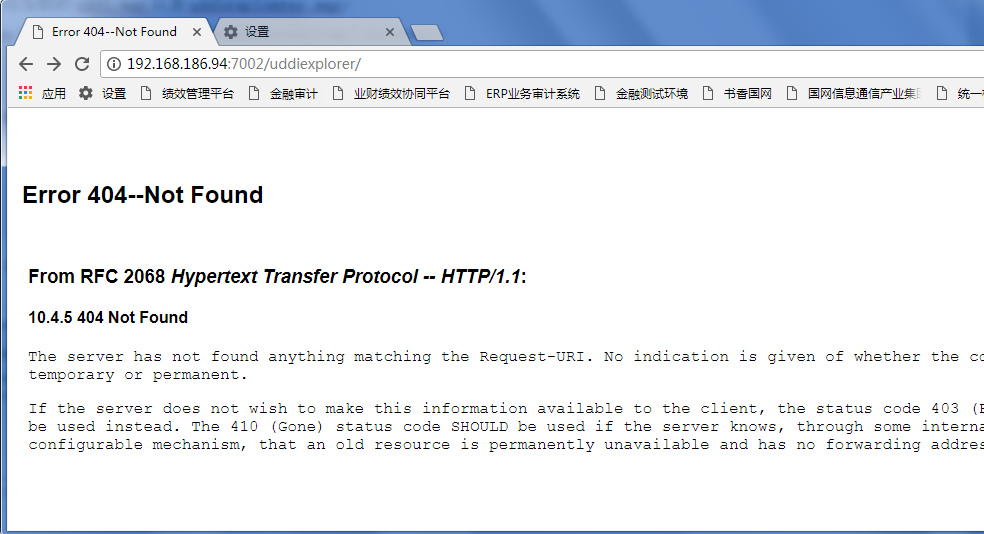

4、核实以下地址是否报错Error 404。

http://IP:PORT/uddi

http://IP:PORT/uddiexplorer/SearchPrivateRegistries.jsp

http://IP:PORT/uddiexplorer/SearchPublicRegistries.jsp

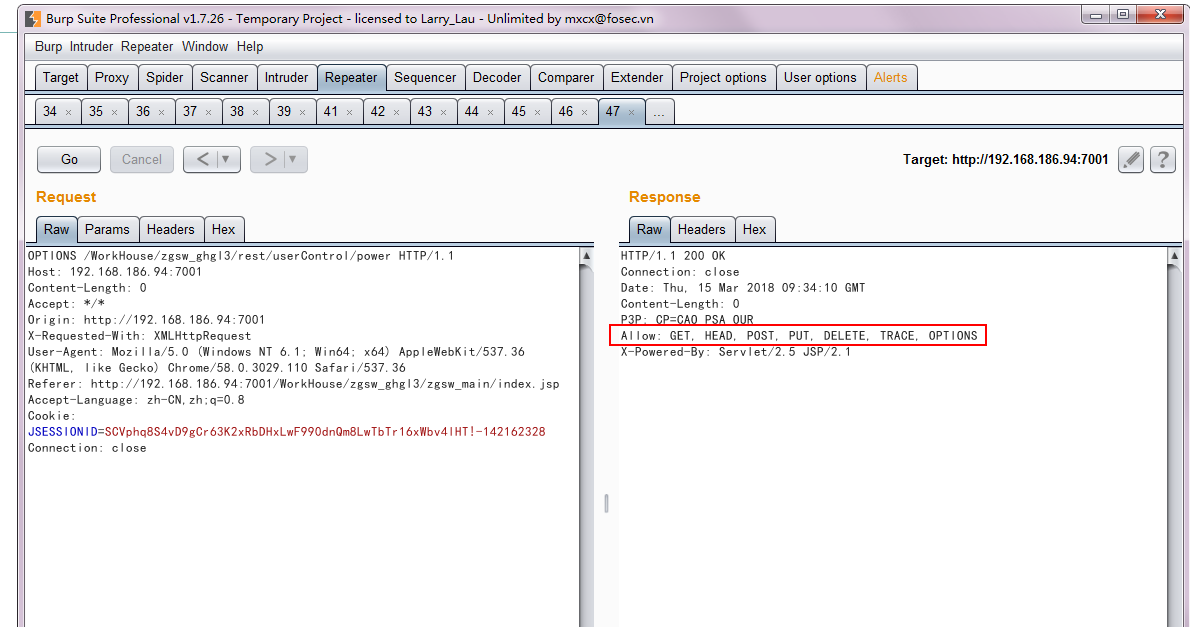

5、存在不安全的http方法漏洞

整改方法:

在项目的web.xml中,添加如下配置:

<!-- 关闭不安全的HTTP方法 -->

<security-constraint>

<web-resource-collection>

<web-resource-name>baseproject</web-resource-name>

<url-pattern>/*</url-pattern>

<http-method>PUT</http-method>

<http-method>DELETE</http-method>

<http-method>HEAD</http-method>

<http-method>OPTIONS</http-method>

<http-method>TRACE</http-method>

</web-resource-collection>

<auth-constraint></auth-constraint>

</security-constraint>

<login-config>

<auth-method>BASIC</auth-method>

</login-config>

weblogic漏洞的更多相关文章

- [原创]K8Cscan插件之Weblogic漏洞扫描&通用GetShell Exploit

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- Weblogic漏洞利用

Weblogic漏洞 Weblogic任意文件上传(CVE-2018-2894) 受影响版本 weblogic 10.3.6.0.weblogic 12.1.3.0.weblogic 12.2.1.2 ...

- Weblogic漏洞分析之JNDI注入-CVE-2020-14645

Weblogic漏洞分析之JNDI注入-CVE-2020-14645 Oracle七月发布的安全更新中,包含了一个Weblogic的反序列化RCE漏洞,编号CVE-2020-14645,CVS评分9. ...

- weblogic漏洞分析之CVE-2021-2394

weblogic漏洞分析之CVE-2021-2394 简介 Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP.T ...

- weblogic漏洞分析之CVE-2016-0638

weblogic漏洞分析之CVE-2016-0638 一.环境搭建: 这里使用前一篇文章的环境,然后打上补丁 上一篇文章:https://www.cnblogs.com/yyhuni/p/151370 ...

- weblogic漏洞分析之CVE-2017-10271

weblogic漏洞分析之CVE-2017-10271 一.环境搭建 1)配置docker 这里使用vulhub的环境:CVE-2017-10271 编辑docker-compose.yml文件,加入 ...

- weblogic漏洞初探之CVE-2015-4852

weblogic漏洞初探之CVE-2015-4852 一.环境搭建 1. 搭建docker 这里用了vulhub的环境进行修改:https://vulhub.org/ 新建个文件夹,创建两个文件doc ...

- Weblogic漏洞修复记录

1.CVE-2018-2628.CVE-2018-2893 以上两个漏洞均是针对weblogic的t3服务进行攻击,如果有条件的,可以从oracle官网下载最新的补丁安装http://www.orac ...

- [WEB安全]Weblogic漏洞总结

0x01 Weblogic简介 1.1 叙述 Weblogic是美国Oracle公司出品的一个应用服务器(application server),确切的说是一个基于Java EE架构的中间件,是用于开 ...

随机推荐

- MySQL拓展 视图,触发器,事务,存储过程,内置函数,流程控制,索引,慢查询优化,数据库三大设计范式

视图: 1.什么是视图 视图就是通过查询得到一张虚拟表,然后保存下来,下次直接使用即可 2.为什么要用视图 如果要频繁使用一张虚拟表,可以不用重复查询 3.如何使用视图 create view tea ...

- calc()在less中编译报错

calc()对大家来说,或许很陌生,不太会相信calc()是css中的部分.因为看其外表像个函数,既然是函数为何又出现在CSS中呢? calc() 函数用于动态计算长度值. 需要注意的是,运算符前后都 ...

- CF932F Escape Through Leaf(DP,斜率优化)

SB 题. 写出 DP 方程:\(f_i\) 表示从 \(i\) 跳的最小值. \(i\) 是叶子就是 \(0\),否则就是选个子树中的 \(v\),\(f_i=\min(f_v+a_ib_v)\). ...

- [LeetCode] 39. Combination Sum 组合之和

Given a set of candidate numbers (candidates) (without duplicates) and a target number (target), fin ...

- Java 并发系列之八:java 并发工具(4个)

1. CountDownLatch 2. CyclicBarrier 3. Semaphore 4. Exchanger 5. txt java 并发工具 通俗理解 CountDownLatch 等A ...

- nodejs的child_process

child_process 模块提供了衍生子进程的能力 异步方式:spawn.exec.execFile.fork 同步方式:spawnSync.execSync.execFileSync 说明: ...

- python运维开发常用模块(四)文件对比模块difflib

1.difflib介绍 difflib作为 Python的标准库模块,无需安装,作用是对比文本之间的差异,且支持 输出可读性比较强的HTML文档,与Linux下的diff命令相似.我们可以 使用dif ...

- Python 脚本如何执行另一个脚本

关于Python 脚本如何执行另一个脚本,可以使用os.system()来实现 os.system()的参数: 执行的命令 +执行的内容 举例说明: (1)显示当前文件夹下的全部目录和文件夹 os.s ...

- __attribute__((format(printf, a, b)))

最近,在看libevent源码,第一次看到__attribute__((format(printf, a, b)))这种写法.因此,在这里记录下用法. 功能:__attribute__ format属 ...

- spring-retry 重试机制的使用

场景:由于网络抖动原因,或者其他原因,需要对代码重新执行,这个就需要重试了. import org.springframework.context.annotation.Configuration; ...