Kubernetes中Pod的健康检查

本文介绍 Pod 中容器健康检查相关的内容、配置方法以及实验测试,实验环境为 Kubernetes 1.11,搭建方法参考kubeadm安装kubernetes V1.11.1 集群

0. 什么是 Container Probes

我们先来看一下Kubernetes的架构图,每个Node节点上都有 kubelet ,Container Probe 也就是容器的健康检查是由 kubelet 定期执行的。

Kubelet通过调用Pod中容器的Handler来执行检查的动作,Handler有三种类型。

- ExecAction,在容器中执行特定的命令,命令退出返回0表示成功

- TCPSocketAction,根据容器IP地址及特定的端口进行TCP检查,端口开放表示成功

- HTTPGetAction,根据容器IP、端口及访问路径发起一次HTTP请求,如果返回码在200到400之间表示成功

每种检查动作都可能有三种返回状态。 - Success,表示通过了健康检查

- Failure,表示没有通过健康检查

- Unknown,表示检查动作失败

在创建Pod时,可以通过liveness和readiness两种方式来探测Pod内容器的运行情况。liveness可以用来检查容器内应用的存活的情况来,如果检查失败会杀掉容器进程,是否重启容器则取决于Pod的重启策略。readiness检查容器内的应用是否能够正常对外提供服务,如果探测失败,则Endpoint Controller会将这个Pod的IP从服务中删除。

1. 应用场景

我们都知道Kubernetes会维持Pod的状态及个数,因此如果你只是希望保持Pod内容器失败后能够重启,那么其实没有必要添加健康检查,只需要合理配置Pod的重启策略即可。更适合健康检查的场景是在我们根据检查结果需要主动杀掉容器并重启的场景,还有一些容器在正式提供服务之前需要加载一些数据,那么可以采用readiness来检查这些动作是否完成。

2. liveness 检查实例

2.1 Container Exec

apiVersion: v1

kind: Pod

metadata:

labels:

test: liveness

name: liveness-exec

spec:

containers:

- name: liveness

image: docker.io/alpine

args:

- /bin/sh

- -c

- touch /tmp/healthy; sleep 30; rm -rf /tmp/healthy; sleep 600

livenessProbe:

exec:

command:

- cat

- /tmp/healthy

initialDelaySeconds: 5

periodSeconds: 5

本例创建了一个容器,通过检查一个文件是否存在来判断容器运行是否正常。容器运行30秒后,将文件删除,这样容器的liveness检查失败从而会将容器重启。

2.2 HTTP Health Check

apiVersion: v1

kind: Pod

metadata:

labels:

test: liveness

app: httpd

name: liveness-http

spec:

containers:

- name: liveness

image: docker.io/httpd

ports:

- containerPort: 80

livenessProbe:

httpGet:

path: /index.html

port: 80

httpHeaders:

- name: X-Custom-Header

value: Awesome

initialDelaySeconds: 5

periodSeconds: 5

本例通过创建一个Apache服务器,通过访问 index 来判断服务是否存活。通过手工删除这个文件的方式,可以导致检查失败,从而重启容器。

[root@devops-101 ~]# kubectl exec -it liveness-http /bin/sh

#

# ls

bin build cgi-bin conf error htdocs icons include logs modules

# ps -ef

UID PID PPID C STIME TTY TIME CMD

root 1 0 0 11:39 ? 00:00:00 httpd -DFOREGROUND

daemon 6 1 0 11:39 ? 00:00:00 httpd -DFOREGROUND

daemon 7 1 0 11:39 ? 00:00:00 httpd -DFOREGROUND

daemon 8 1 0 11:39 ? 00:00:00 httpd -DFOREGROUND

root 90 0 0 11:39 ? 00:00:00 /bin/sh

root 94 90 0 11:39 ? 00:00:00 ps -ef

#

# cd /usr/local/apache2

# ls

bin build cgi-bin conf error htdocs icons include logs modules

# cd htdocs

# ls

index.html

# rm index.html

# command terminated with exit code 137

[root@devops-101 ~]# kubectl describe pod liveness-http

Events:

Type Reason Age From Message

---- ------ ---- ---- -------

Normal Scheduled 1m default-scheduler Successfully assigned default/liveness-http to devops-102

Warning Unhealthy 8s (x3 over 18s) kubelet, devops-102 Liveness probe failed: HTTP probe failed with statuscode: 404

Normal Pulling 7s (x2 over 1m) kubelet, devops-102 pulling image "docker.io/httpd"

Normal Killing 7s kubelet, devops-102 Killing container with id docker://liveness:Container failed liveness probe.. Container will be killed and recreated.

Normal Pulled 1s (x2 over 1m) kubelet, devops-102 Successfully pulled image "docker.io/httpd"

Normal Created 1s (x2 over 1m) kubelet, devops-102 Created container

Normal Started 1s (x2 over 1m) kubelet, devops-102 Started container

2.3 TCP Socket

这种方式通过TCP连接来判断是否存活,Pod编排示例。

apiVersion: v1

kind: Pod

metadata:

labels:

test: liveness

app: node

name: liveness-tcp

spec:

containers:

- name: goproxy

image: docker.io/googlecontainer/goproxy:0.1

ports:

- containerPort: 8080

readinessProbe:

tcpSocket:

port: 8080

initialDelaySeconds: 5

periodSeconds: 10

livenessProbe:

tcpSocket:

port: 8080

initialDelaySeconds: 15

periodSeconds: 20

3. readiness 检查实例

另一种 readiness配置方式和liveness类似,只要修改livenessProbe改为readinessProbe即可。

4. 配置参数

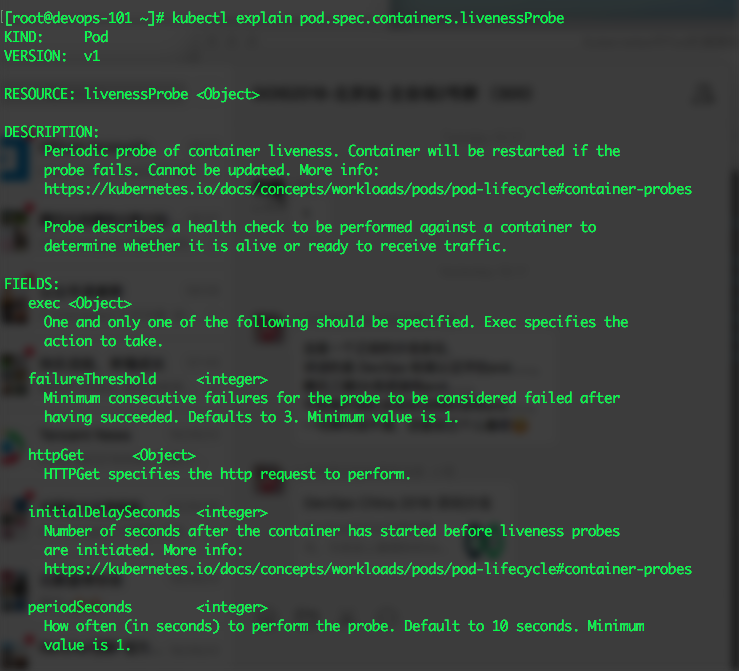

我们可以通过kubectl explain命令来查看具体的配置属性,在这里还是简单列一下主要的属性。

- initialDelaySeconds:检查开始执行的时间,以容器启动完成为起点计算

- periodSeconds:检查执行的周期,默认为10秒,最小为1秒

- timeoutSeconds:检查超时的时间,默认为1秒,最小为1秒

- successThreshold:从上次检查失败后重新认定检查成功的检查次数阈值(必须是连续成功),默认为1

- failureThreshold:从上次检查成功后认定检查失败的检查次数阈值(必须是连续失败),默认为1

- httpGet的属性

- host:主机名或IP

- scheme:链接类型,HTTP或HTTPS,默认为HTTP

- path:请求路径

- httpHeaders:自定义请求头

- port:请求端口

参考资料

- Kubernetes 201

- Container Probes

- Kubernetes Task Probe

- Configure Liveness and Readiness Probes

- package handler

- Kubernetes Reference Probe

Kubernetes中Pod的健康检查的更多相关文章

- Kubernetes服务pod的健康检测liveness和readiness详解

Kubernetes服务pod的健康检测liveness和readiness详解 接下来给大家讲解下在K8S上,我们如果对我们的业务服务进行健康检测. Health Check.restartPoli ...

- 十一、Pod的健康检查-探针

Pod 的健康检查-探针 一.Pod 的健康检查-探针 1.1.探针基本概念 探针是由 kubelet 对容器执行的定期诊断.要执行诊断,kubelet 调用由容器实现的 Handler 有三种类型 ...

- Kubernetes中Pod健康检查

目录 1.何为健康检查 2.探针分类 2.1.LivenessProbe探针(存活性探测) 2.2.ReadinessProbe探针(就绪型探测) 3.探针实现方法 3.1.Container Exe ...

- Kubernetes中pod创建流程

转自:https://blog.csdn.net/yan234280533/article/details/72567261 Pod是Kubernetes中最基本的部署调度单元,可以包含contain ...

- Kubernetes中 Pod 是怎样被驱逐的?

前言 在 Kubernetes 中,Pod 使用的资源最重要的是 CPU.内存和磁盘 IO,这些资源可以被分为可压缩资源(CPU)和不可压缩资源(内存,磁盘 IO).可压缩资源不可能导致 Pod 被驱 ...

- 如何从Serilog请求日志记录中排除健康检查终结点

这是在ASP.NET Core 3.X中使用Serilog.AspNetCore系列文章的第四篇文章:. 第1部分-使用Serilog RequestLogging减少日志详细程度 第2部分-使用Se ...

- pod资源的健康检查-liveness探针的exec使用

使用探针的方式对pod资源健康检查 探针的种类 livenessProbe:健康状态检查,周期性检查服务是否存活,检查结果失败,将重启容器 readinessProbe:可用性检查,周期性检查服务是否 ...

- .net core i上 K8S(四).netcore程序的pod管理,重启策略与健康检查

上一章我们已经通过yaml文件将.netcore程序跑起来了,但还有一下细节问题可以分享给大家. 1.pod管理 1.1创建pod kubectl create -f netcore-pod.yaml ...

- 如何在 ASP.Net Core 中实现 健康检查

健康检查 常用于判断一个应用程序能否对 request 请求进行响应,ASP.Net Core 2.2 中引入了 健康检查 中间件用于报告应用程序的健康状态. ASP.Net Core 中的 健康检查 ...

随机推荐

- 解决导入Android例子时“Unable to resolve target 'android-x' ”的错误

今天导入一个Android的例子程序,出现了Unable to resolve target 'android-2' 的错误. 最后google之后才发现原来是 ADK版本 :---API Level ...

- requireJS2

requireJS的初步掌握(二) 前面我们讲述了requireJS的一些认知和优点,==>http://www.cnblogs.com/wymbk/p/6366113.html 这章我们主要描 ...

- Angular 2.0--1

Angular 2.0 从0到1 (五) 第一节:Angular 2.0 从0到1 (一)第二节:Angular 2.0 从0到1 (二)第三节:Angular 2.0 从0到1 (三)第四节:Ang ...

- 【BZOJ】4292: [PA2015]Równanie

题解 \(f(n)\)的取值范围最多\(9^2 * 18\) 直接枚举判断就好 代码 #include <bits/stdc++.h> #define fi first #define s ...

- java轻松实现无锁队列

1.什么是无锁(Lock-Free)编程 当谈及 Lock-Free 编程时,我们常将其概念与 Mutex(互斥) 或 Lock(锁) 联系在一起,描述要在编程中尽量少使用这些锁结构,降低线程间互相阻 ...

- 【转】tair与redis比较总结

1. Tair总述 1.1 系统架构 一个Tair集群主要包括3个必选模块:configserver.dataserver和client,一个可选模块:invalidserver.通常情况下,一个集群 ...

- js控制手机端字体大小rem

//得到手机屏幕的宽度 let htmlWidth = document.documentElement.clientWidth || document.body.clientWidth; if(ht ...

- Kali Linux 2017.3发布了

Kali Linux 2017.3发布了 Kali Linux官方在11月21日发布Kali Linux 2017的第三个版本2017.3.这次发布变化相对不大,主要是设置面板风格发生改变,增加少量 ...

- web实践小项目<一>:简单日程管理系统(涉及html/css,javascript,python,sql,日期处理)

暑假自学了些html/css,javascript和python,苦于学完无处练手几乎过目即忘...最后在同学的建议下做了个简单日程管理系统.借第一版完成之际,希望能将实践期间犯过的错误和获得的新知进 ...

- CodeForces700E Cool Slogans

感谢dalaoWJZ的讲解. 我们对于每一个串a[i]相当于在他parent的right集合里找一个出现位置在id-len[x]+len[parent]到id[x]-1区间的 用主席树判存在性即可. ...