C#实现JWT无状态验证的实战应用

前言

本文主要介绍JWT的实战运用。

准备工作

首先我们创建一个Asp.Net的,包含MVC和WebApi的Web项目。

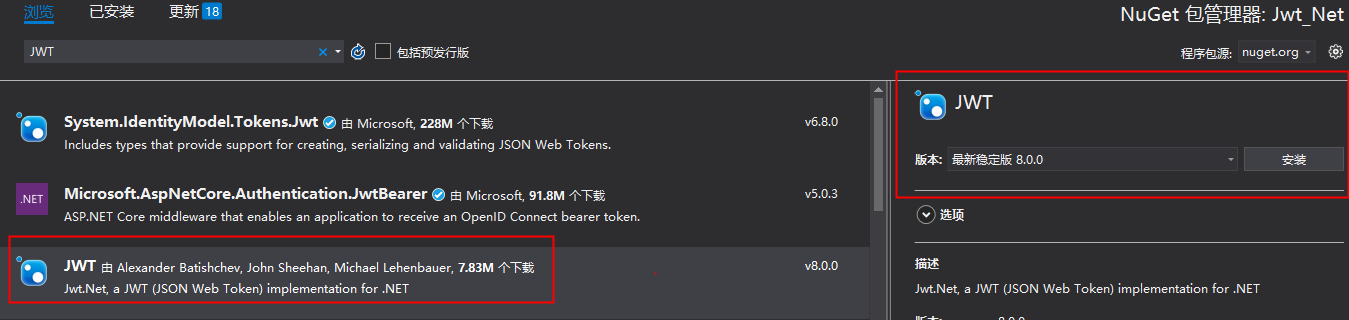

然后使用Nuget搜索JWT,安装JWT类库,如下图。

设计思路

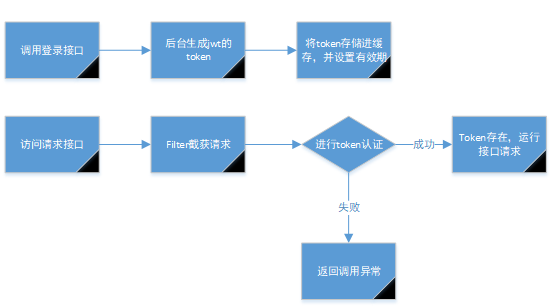

这里我们简单的做了一个token验证的设计,设计思路如下图所示:

代码实现

缓存

首先,我们先开发工具类,根据设计思路图可得知,我们需要一个缓存类,用于在服务器端存储token。

编写缓存相关类代码如下:

public class CacheHelper

{

public static object GetCache(string key)

{

return HttpRuntime.Cache[key];

}

public static T GetCache<T>(string key) where T : class

{

return (T)HttpRuntime.Cache[key];

}

public static bool ContainsKey(string key)

{

return GetCache(key) != null;

}

public static void RemoveCache(string key)

{

HttpRuntime.Cache.Remove(key);

}

public static void SetKeyExpire(string key, TimeSpan expire)

{

object value = GetCache(key);

SetCache(key, value, expire);

}

public static void SetCache(string key, object value)

{

_SetCache(key, value, null, null);

}

public static void SetCache(string key, object value, TimeSpan timeout)

{

_SetCache(key, value, timeout, ExpireType.Absolute);

}

public static void SetCache(string key, object value, TimeSpan timeout, ExpireType expireType)

{

_SetCache(key, value, timeout, expireType);

}

private static void _SetCache(string key, object value, TimeSpan? timeout, ExpireType? expireType)

{

if (timeout == null)

HttpRuntime.Cache[key] = value;

else

{

if (expireType == ExpireType.Absolute)

{

DateTime endTime = DateTime.Now.AddTicks(timeout.Value.Ticks);

HttpRuntime.Cache.Insert(key, value, null, endTime, Cache.NoSlidingExpiration);

}

else

{

HttpRuntime.Cache.Insert(key, value, null, Cache.NoAbsoluteExpiration, timeout.Value);

}

}

}

}

/// <summary>

/// 过期类型

/// </summary>

public enum ExpireType

{

/// <summary>

/// 绝对过期

/// 注:即自创建一段时间后就过期

/// </summary>

Absolute,

/// <summary>

/// 相对过期

/// 注:即该键未被访问后一段时间后过期,若此键一直被访问则过期时间自动延长

/// </summary>

Relative,

}

如上述代码所示,我们编写了缓存帮助类—CacheHelper类。

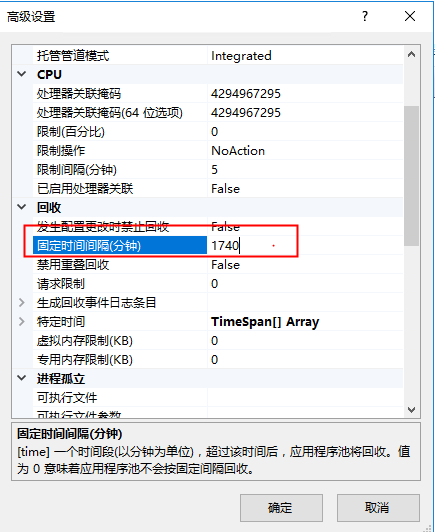

CacheHelper类:使用HttpRuntime的缓存,类里实现缓存的增删改,因为使用的是HttpRuntime,所以,如果没有设置缓存的超时时间,则缓存的超时时间等于HttpRuntime.Cache配置的默认超时时间。

如果网站挂载在IIS里,那么,HttpRuntime.Cache配置超时时间的地方在该网站的应用程序池中,如下图:

Jwt的帮助类

现在我们编写Jwt的帮助类,代码如下:

public class JwtHelper

{

//私钥

public const string secret = "MIGfMA0GCSqGSIb3DQEBAQUAA4GNAmD7RTE2drj6hf3oZjJpMPZUQ1Qjb5H3K3PNwIDAQAB"; /// <summary>

/// <summary>

/// 生成JwtToken

/// </summary>

/// <param name="payload">不敏感的用户数据</param>

/// <returns></returns>

public static string SetJwtEncode(string username,int expiresMinutes)

{

//格式如下

var payload = new Dictionary<string, object>

{

{ "username",username },

{ "exp ", expiresMinutes },

{ "domain", "" }

};

IJwtAlgorithm algorithm = new HMACSHA256Algorithm();

IJsonSerializer serializer = new JsonNetSerializer();

IBase64UrlEncoder urlEncoder = new JwtBase64UrlEncoder();

IJwtEncoder encoder = new JwtEncoder(algorithm, serializer, urlEncoder);

var token = encoder.Encode(payload, secret);

return token;

} /// <summary>

/// 根据jwtToken 获取实体

/// </summary>

/// <param name="token">jwtToken</param>

/// <returns></returns>

public static IDictionary<string,object> GetJwtDecode(string token)

{

IJsonSerializer serializer = new JsonNetSerializer();

IDateTimeProvider provider = new UtcDateTimeProvider();

IJwtValidator validator = new JwtValidator(serializer, provider);

IBase64UrlEncoder urlEncoder = new JwtBase64UrlEncoder();

IJwtAlgorithm algorithm = new HMACSHA256Algorithm();

IJwtDecoder decoder = new JwtDecoder(serializer, validator, urlEncoder, algorithm);

var dicInfo = decoder.DecodeToObject(token, secret, verify: true);//token为之前生成的字符串

return dicInfo;

}

}

代码很简单,实现了JWT的Code的创建和解析。

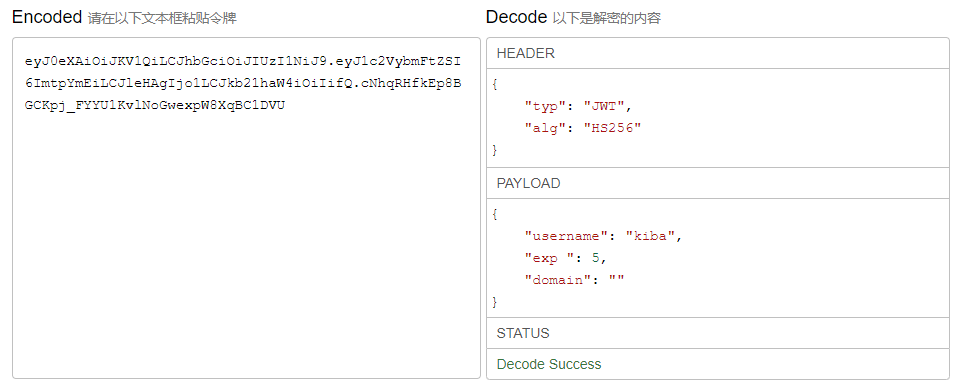

注:JWT的Code虽然是密文,但它是可以被解析的,所以我们不要在Code里存储重要信息,比如密码。

JWT的Code与解析后的内容如下图所示,左边未Code,右边未解析的内容。

AuthenticationHelper验证帮助类

现在,我们已经可以编写验证类了,利用刚刚已创建的缓存帮助类和JWT帮助类。

AuthenticationHelper验证帮助类代码如下:

public class AuthenticationHelper

{

/// <summary>

/// 默认30分钟

/// </summary>

/// <param name="username"></param>

public static void AddUserAuth(string username)

{

var token = JwtHelper.SetJwtEncode(username, 30);

CacheHelper.SetCache(username, token, new TimeSpan(TimeSpan.TicksPerHour / 2));

}

public static void AddUserAuth(string username, TimeSpan ts)

{

var token = JwtHelper.SetJwtEncode(username, ts.Minutes);

CacheHelper.SetCache(username, token, ts);

}

public static string GetToken(string username)

{

var cachetoken = CacheHelper.GetCache(username);

return cachetoken.ParseToString();

}

public static bool CheckAuth(string token)

{

var dicInfo = JwtHelper.GetJwtDecode(token);

var username = dicInfo["username"];

var cachetoken = CacheHelper.GetCache(username.ToString());

if (!cachetoken.IsNullOrEmpty() && cachetoken.ToString() == token)

{

return true;

}

else

{

return false;

}

}

}

如代码所示,我们实现了验证token创建、验证token获取、验证Token校验三个方法。

到此,我们的基础代码已经编写完了,下面进入验证的应用。

Fliter

首先,在Global.asax文件中,为我们WebApi添加一个过滤器,代码如下:

public class WebApiApplication : System.Web.HttpApplication

{

protected void Application_Start()

{

AreaRegistration.RegisterAllAreas();

GlobalConfiguration.Configure(WebApiConfig.Register);

//webapiFilter

System.Web.Http.GlobalConfiguration.Configuration.Filters.Add(new HttpPermissionFilter());

System.Web.Http.GlobalConfiguration.Configuration.Filters.Add(new HttpExceptionFilter());

//mvcFliter

System.Web.Mvc.GlobalFilters.Filters.Add(new MvcExceptionFilter());

System.Web.Mvc.GlobalFilters.Filters.Add(new MvcPermissionFilter());

RouteConfig.RegisterRoutes(RouteTable.Routes);

BundleConfig.RegisterBundles(BundleTable.Bundles);

}

}

代码中创建了四个过滤器,分别是MVC的请求和异常过滤器和WebApi的请求和异常过滤器。

这里我们主要看WebApi的请求过滤器——HttpPermissionFilter。代码如下:

public class HttpPermissionFilter : System.Web.Http.Filters.ActionFilterAttribute

{

public override void OnActionExecuting(HttpActionContext actionContext)

{

string url ="请求Url" + actionContext.Request.RequestUri.ToString();

var action = actionContext.ActionDescriptor.ActionName.ToLower();

var controller = actionContext.ControllerContext.ControllerDescriptor.ControllerName.ToLower();

if (controller != "login" && controller != "loginout")

{

//客户端段token获取

var token = actionContext.Request.Headers.Authorization != null ? actionContext.Request.Headers.Authorization.ToString() : "";

//服务端获取token 与客户端token进行比较

if (!token.IsNullOrEmpty() && AuthenticationHelper.CheckAuth(token))

{

//认证通过,可进行日志等处理

}

else

{

throw new Exception("Token无效");

}

}

}

}

我们的HttpPermissionFilter类继承了System.Web.Http.Filters.ActionFilterAttribute,这样他就可以截获所有的WebApi请求了。

然后我们重写了他的OnActionExecuting方法,在方法里,我们查询到当前请求的Controller的名称,然后对其进行了一个简单的判断,如果是login(登录)或loginout(登出),那我们就不对他的token进行验证。如果是其他请求,则会从请求的Headers的Authorization属性里读取token,并使用AuthenticationHelper类对这个token进行正确性的验证。

WebApi接口

现在我们编写WebApi接口,编写一个登录接口和一个普通请求接口。

登录接口:这里我们使用AuthenticationHelper类创建一个token,并把他存储到缓存中。

然后再把token返回给调用者。

普通接口:这里我们不做任何操作,就是简单的返回成功,因为是否可以访问这个接口,已经又Filter控制了。

代码如下:

public class LoginController : ApiController

{

public string Get(string username,string pwd)

{

AuthenticationHelper.AddUserAuth(username, new TimeSpan(TimeSpan.TicksPerMinute * 5));//5分钟

string token = AuthenticationHelper.GetToken(username);

return token;

}

}

public class RequestController : ApiController

{

public string Get()

{

return "请求成功";

}

}

测试页面

现在我们编写测试页面,这里我们实现三个按钮,登录、带token访问Api、无token访问Api。

代码如下:

<div>

<script>

$(document).ready(function () {

$("#request").click(function () {

var token = window.localStorage.getItem('token');

if (token) {

$.ajax({

type: "GET",

url: "http://localhost:50525/api/Request",

success: function (data) {

$('#con').append('<div> success:' + data + '</div>');

console.log(data);

},

beforeSend: function (xhr) {

//向Header头中添加Authirization

xhr.setRequestHeader("Authorization", token);

},

error: function (XMLHttpRequest, textStatus, errorThrown) {

$('#con').append('<div> error:' + errorThrown + '</div>');

}

});

}

else {

alert("token不存在");

}

});

$("#requestNotoken").click(function () {

var token = window.localStorage.getItem('token');

if (token) {

$.ajax({

type: "GET",

url: "http://localhost:50525/api/Request",

success: function (data) {

$('#con').append('<div> success:' + data + '</div>');

console.log(data);

},

error: function (XMLHttpRequest, textStatus, errorThrown) {

$('#con').append('<div> error:' + errorThrown + '</div>');

}

});

}

else {

alert("token不存在");

}

});

$("#login").click(function () {

$.ajax({

type: "GET",

url: "http://localhost:50525/api/Login/?username=kiba&pwd=518",

success: function (data) { $('#con').append('<div> token:' + data + '</div>');

console.log(data);

window.localStorage.setItem('token', data)

}

});

});

});

</script>

<h1>测试JWT</h1>

<button id="login">登录</button>

<button id="request">带token访问Api</button>

<button id="requestNotoken">无token访问Api</button>

<div id="con"></div>

</div>

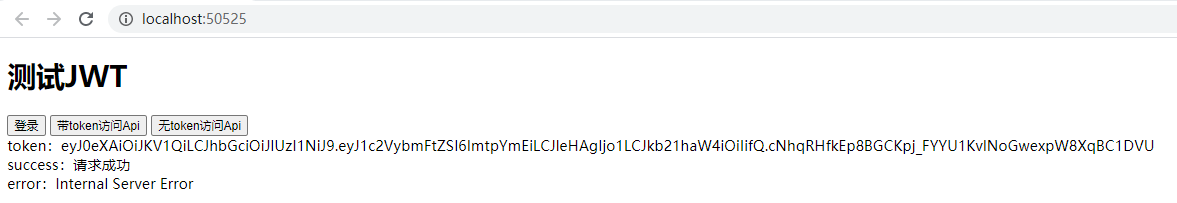

测试结果如下:

如上图所示,我们已经成功实现简单的token验证。

----------------------------------------------------------------------------------------------------

到此JWT的实战应用就已经介绍完了。

代码已经传到Github上了,欢迎大家下载。

Github地址: https://github.com/kiba518/JwtNet

----------------------------------------------------------------------------------------------------

注:此文章为原创,任何形式的转载都请联系作者获得授权并注明出处!

若您觉得这篇文章还不错,请点击下方的【推荐】,非常感谢!

https://www.cnblogs.com/kiba/p/14461836.html

C#实现JWT无状态验证的实战应用的更多相关文章

- 基于Volley,Gson封装支持JWT无状态安全验证和数据防篡改的GsonRequest网络请求类

这段时间做新的Android项目的client和和REST API通讯框架架构设计.使用了非常多新技术,终于的方案也相当简洁优雅.client仅仅须要传Java对象,server端返回json字符串, ...

- 开箱即用 - jwt 无状态分布式授权

基于JWT(Json Web Token)的授权方式 JWT 是JSON风格轻量级的授权和身份认证规范,可实现无状态.分布式的Web应用授权: 从客户端请求服务器获取token, 用该token 去访 ...

- jwt 无状态分布式授权

基于JWT(Json Web Token)的授权方式 JWT 是JSON风格轻量级的授权和身份认证规范,可实现无状态.分布式的Web应用授权: 从客户端请求服务器获取token, 用该token 去访 ...

- SpringMVC Mybatis Shiro RestTemplate的实现客户端无状态验证及访问控制【转】

A.首先需要搭建SpringMVC+Shiro环境 a1.pom.xml配置 spring: <dependency> <groupId>org.springframework ...

- ASP.NET Core 使用 JWT 搭建分布式无状态身份验证系统

为什么使用 Jwt 最近,移动开发的劲头越来越足,学校搞的各种比赛都需要用手机 APP 来撑场面,所以,作为写后端的,很有必要改进一下以往的基于 Session 的身份认证方式了,理由如下: 移动端经 ...

- 教你如何实现微信小程序与.net core应用服务端的无状态身份验证

随着.net core2的发布,越来越多人使用.net core2开发各种应用服务端,下面我就结合自己最近开发的一款小程序,给大家分享下,怎么使用小程序登录后,小程序与服务端交互的权限控制. .net ...

- Spring Boot Security 整合 JWT 实现 无状态的分布式API接口

简介 JSON Web Token(缩写 JWT)是目前最流行的跨域认证解决方案.JSON Web Token 入门教程 - 阮一峰,这篇文章可以帮你了解JWT的概念.本文重点讲解Spring Boo ...

- shiro jwt 构建无状态分布式鉴权体系

一:JWT 1.令牌构造 JWT(json web token)是可在网络上传输的用于声明某种主张的令牌(token),以JSON 对象为载体的轻量级开放标准(RFC 7519). 一个JWT令牌的定 ...

- 基于JWT的无状态分布式授权【本文摘自智车芯官网】

简介 JWT是一种用于HTTP交互双方之间传递安全信息的简洁的.安全的表述性声明规范.JWT作为一个开发的标准,它定义了一种简洁的,自包含的方法用于通信双发之间以JSON形式安全传递.且因为数字证书的 ...

随机推荐

- 2019中国大学生程序设计竞赛(CCPC) - 网络选拔赛(8/11)

$$2019中国大学生程序设计竞赛(CCPC)\ -\ 网络选拔赛$$ \(A.\hat{} \& \hat{}\) 签到,只把AB都有的位给异或掉 //#pragma comment(lin ...

- Educational Codeforces Round 88 (Rated for Div. 2) B. New Theatre Square(贪心)

题目链接:https://codeforces.com/contest/1359/problem/B 题意 有一块 $n \times m$ 的地板和两种瓷砖: $1 \times 1$,每块花费为 ...

- poj1066 线段相交简单应用(解题报告)

#include<stdio.h> #include<math.h> const double eps=1e-8; int n; struct Point { double x ...

- 【noi 2.6_9289】Ant Counting 数蚂蚁{Usaco2005 Nov}(DP)

题意:有M个家族的蚂蚁,各Ni只(互相相同).问选出 l~r 只的不同方案数. 解法:很基础的一种DP,不要被"排列组合"所迷惑了啊~我之前接触过这个类型,可惜又忘了,一定要记住! ...

- hdu4920Matrix multiplication (矩阵,bitset)

Problem Description Given two matrices A and B of size n×n, find the product of them. bobo hates big ...

- Python进阶丨如何创建你的第一个Python元类?

摘要:通过本文,将深入讨论Python元类,其属性,如何以及何时在Python中使用元类. Python元类设置类的行为和规则.元类有助于修改类的实例,并且相当复杂,是Python编程的高级功能之一. ...

- 说说Golang goroutine并发那些事儿

摘要:今天我们一起盘点一下Golang并发那些事儿. Golang.Golang.Golang 真的够浪,今天我们一起盘点一下Golang并发那些事儿,准确来说是goroutine,关于多线程并发,咱 ...

- CF1475-C. Ball in Berland

CF1475-C. Ball in Berland 题意: 一个班级有\(a\)个男生和\(b\)个女生,现在这个班级有\(k\)对男女愿意一起出席毕业典礼,这里注意\(k\)对男女中可能会有某个男生 ...

- MySQL数据库系列(四)- InnoDB下的共享表空间和独立表空间详解

一.概念 共享表空间: Innodb的所有数据保存在一个单独的表空间里面,而这个表空间可以由很多个文件组成,一个表可以跨多个文件存在,所以其大小限制不再是文件大小的限制,而是其自身的限制.从Innod ...

- git命令简写配置

在使用git工具时,有些命令比较常用,为了加快输入速度,可以自定义一些简写配置,如下所示: git st # git status git ci # git commit git br # git b ...