【笔记】metasploit渗透测试魔鬼训练营-信息搜集

exploit 漏洞利用代码

编码器模块:免杀、控制

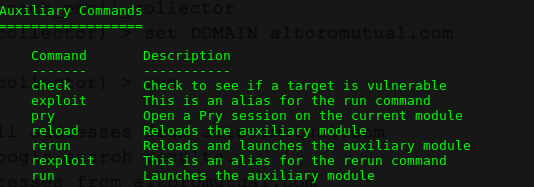

help [cmd]

msfcli适合对网络中大量系统统一测试。

打开数据包路由转发功能:/etc/sysctl.conf

/etc/rc.local

iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j MASQUEREADE

DOS:type c:\Windows\system32\hosts

whois yangqq.com

nslookup:set type=A

yangqq.com

set type=MX

ls -d yangqq.com

exit

dig @

use auxiliary/scanner/http/dir_scanner 辅助模块、brute_dirs、listing、dir_scanner

set THREADS 50

set RHOSTS www.yangqq.com

exploit 403(没有权限浏览)404(没有找到文件)

use auxiliary/gather/search_email_collector 搜集特定网站上的邮件地址

traceroute 192.168.1.103

主机发现模块:modules/auxiliary/scanner/discovery 、

arp_sweep :使用arp请求枚举局域网活跃主机

ipv6_multicast_ping

ipv6_neighbor

ipv6_neighbor_router_advertisment

udp_probe

udp_sweep

nmap -Pn(不要ping,因为icmp无法穿透internet防火墙)

-PU UDP(TCP端口也扫描。慢)

-sn 不对TCP端口扫描

-sV 服务版本辨识

-A 详细的服务、操作系统信息

端口扫描:

auxiliary/scanner/portscan/

ack\ftpbounce\syn\tcp\xmas 推荐使用syn

search name:_version

use auxiliary/scanner/telnet/telnet_version

use auxiliary/scanner/ssh/ssh_version

use auxiliary/scanner/oracle/tnslsnr_version

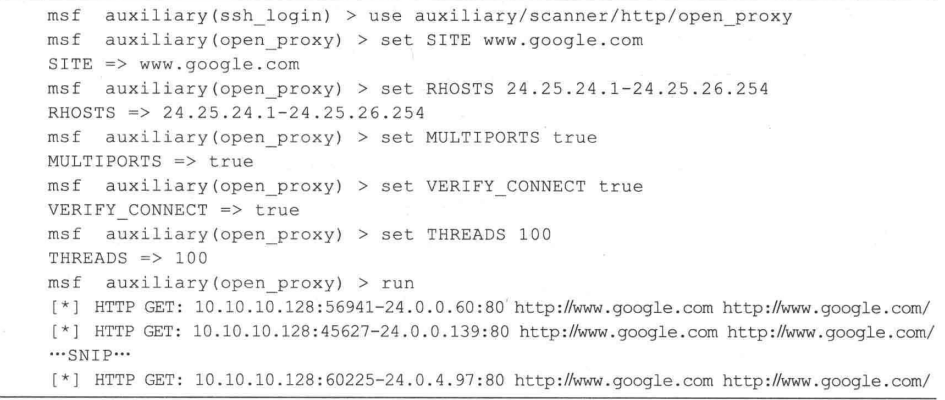

免费代理:

当然,也可以从互联网上搜索开放的HTTP、Socks等代理服务器;免费VPN;架设OenVPN。攻击发起源不会被跟踪到。

use auxiliary/scanner/ssh/ssh_login

psnuffle 口令嗅探:

use auxiliary/sniffer/psnuffle run

【笔记】metasploit渗透测试魔鬼训练营-信息搜集的更多相关文章

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- Metasploit渗透测试魔鬼训练营

首本中文原创Metasploit渗透测试著作,国内信息安全领域布道者和资深Metasploit渗透测试专家领衔撰写,极具权威性.以实践为导向,既详细讲解了Metasploit渗透测试的技术.流程.方法 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第三章----情报搜集

Kali渗透测试系统集成了metasploit开源的漏洞测试框架,是渗透测试必备的神器.下面是我在学习metasploit的笔记,有什么错误的地方请指出来,我会立即纠正的~ 一.情报搜集 1. ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第四章—web应用渗透

继续来学习metasploit...记好笔记是很重要的,下面开始正文: 二.WEB应用渗透技术 1.WEB应用渗透基础知识 先介绍WEB应用攻击的主要类型(大致介绍,具体请自行查 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第七章--社会工程学

五.社工工程学 5.1社会工程系框架 5.1.1信息搜集 maltego是一个高度自动化的信息搜集工具,集成在BT5中,如果国内网络环境使用时 ...

- 《metasploit渗透测试魔鬼训练营》靶机演练之第五章实战案例KingView 6.53版本CVE-2011-0406漏洞

在一个笔记本上开两个虚拟机有点卡,而且太麻烦,就把metasploit的目标靶机放在别的机器上了,ip自己配置了一下, 目标主机:192.168.137.254 入侵机:192.168.137.253 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第九章--meterpreter

七.强大的meterpreter 7.1再探metasploit的攻击载荷模块 7.1.1典型的攻击载荷模块 metasploit涵盖了各大主流操作系统和平台,其中绝大部分是远程漏洞 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第六章--客户端渗透

四.客户端攻击 客户端攻击与服务端攻击有个显著不同的标识,就是攻击者向用户主机发送的恶意数据不会直接导致用户系统中的服务进程溢出,而是需要结合一些社会工程学技巧,诱使客户端用户去访问这些恶意 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第五章--网络服务渗透攻击

三.网络服务渗透攻击 3.1 内存攻防技术 3.1.1 缓冲区溢出漏洞机理 缓冲区溢出是程序由于缺乏对缓冲区的边界条件检查而引起的一种异常行为. ...

随机推荐

- java之 JVM 内存管理详解

一.JVM结构 根据<java虚拟机规范>规定,JVM的基本结构一般如下图所示: 从左图可知,JVM主要包括四个部分: 1.类加载器(ClassLoader):在JVM启动时或者在类运行时 ...

- oracle undo表空间大小修改

redhat:清空回收站 rm -rf /home/登录用户名/.Trash 例子:rm -rf /home/.Trash-root df命令可以显示目前所有文件系统的可用空间及使用情形: 例子:d ...

- Monkey记录

1.查找包名方法 方法一: sdk里面的appt 以ES文件浏览器为例,命令行中切换到aapt.exe目录执行:aapt dump badging E:\apk\es3.apk 方法二: 查看data ...

- pythonNetday06

进程 Process(target,name,args,kwargs) p.pid : 创建的新的进程的PID号 p.is_alive() 判断进程是否处于alive状态 p.daemon = Tru ...

- Keras 入门

“sample”“batch”“epoch” Sample:样本,比如:一张图像是一个样本,一段音频也是一个样本. Batch:批,含有N个样本的集合.每一个batch的样本都是独立的并行处理.在训练 ...

- Linux操作系统-基本命令(一)

熟悉Linux命令基础 Linux系统的终端窗口 字符终端为用户提供了一个标准的命令行接口,在字符终端窗口中,会显示一个Shell提示符,通常为$. 用户可以在提示符后输入带有选项和参数的字符命令,并 ...

- solr之高级查询--联表 join查询

例如有两个业务表:文章表,评论表 . 场景: 一个文章可以由多个人评论. 创建两个core,一个core叫article,一个叫comment.article实例的schema.xml文件中定义几个简 ...

- PyDev for eclipse 插件下载地址

PyDev for eclipse 插件下载地址http://sourceforge.net/projects/pydev/files/pydev/python解释器以及python类库下载地址htt ...

- GridEh Lookup

Flexible adjustment of a lookup inplace editor 没有输入拼音码搜索功能. Drop-Down Forms 这个比较符合中国人的习惯,搜索框,不错,点下来箭 ...

- ACCESS 组合字段 order by 出错

ACCESS 组合字段 order by 出错 SELECT boardID,boardType,parentID,child,depth,rootID,(parentStr + ',' + boar ...