service自动发现,yaml文件管理内外部端口访问

service服务发现

[root@k8s-master ~]# vim busybox-5d4f595646-dzjv4.yaml

apiVersion: v1

kind: Pod

metadata:

name: busybox

namespace: default

spec:

containers:

- image: busybox

command:

- sleep

- "3600"

imagePullPolicy: IfNotPresent

name: busybox

restartPolicy: Always

[root@k8s-master ~]# kubectl create -f busybox-5d4f595646-dzjv4.yaml

[root@k8s-master ~]# kubectl get pod

NAME READY STATUS RESTARTS AGE

busybox 1/1 Running 0 1m

进入创建的pod可以看到负载到的cluster IP 和端口

[root@k8s-master ~]# kubectl exec -it busybox sh

/ # env

KUBERNETES_SERVICE_PORT=443

KUBERNETES_PORT=tcp://10.10.10.1:443

MY_SERVICE_PORT_80_TCP=tcp://10.10.10.212:80

MY_SERVICE_PORT_443_TCP_ADDR=10.10.10.212

NGINX_SERVICE_PORT_88_TCP_ADDR=10.10.10.85

HOSTNAME=busybox

/ # echo ${MY_SERVICE_SERVICE_HOST}

10.10.10.212

/ # echo ${MY_SERVICE_SERVICE_PORT}

80

service暴露端口发布服务

[root@k8s-master ~]# vim nginx-service.yaml

apiVersion: v1

kind: Service

metadata:

name: nginx-service

labels:

app: nginx

spec:

selector:

app: nginx

role: web

ports:

- name: http

port: 8080

protocol: TCP

targetPort: 80

type: NodePort

[root@k8s-master ~]# vim nginx-deployment.yaml

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: nginx-deployment

spec:

replicas: 3

template:

metadata:

labels:

app: nginx

role: web

spec:

containers:

- name: nginx

image: nginx:1.10

ports:

- containerPort: 80

[root@k8s-master ~]# kubectl create -f nginx-deployment.yaml

[root@k8s-master ~]# kubectl create -f nginx-service.yaml

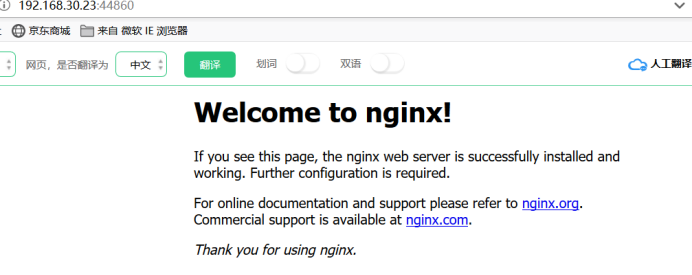

暴露内部端口为10.10.10.239:8080

对外暴露端口为192.168.30.22:44860

[root@k8s-master ~]# kubectl get svc

nginx-service NodePort 10.10.10.239 <none> 8080:44860/TCP

[root@k8s-node1 ~]# curl 10.10.10.239:8080

<!DOCTYPE html>

<html>

<head>

<title>Welcome to nginx!</title>

[root@k8s-node2 ~]# curl 10.10.10.239:8080

<!DOCTYPE html>

<html>

<head>

<title>Welcome to nginx!</title>

service自动发现,yaml文件管理内外部端口访问的更多相关文章

- zabbix使用自动发现功能批量监控服务器端口的可用性

使用自动发现脚本批量监控服务器端口的可用性 .编写自动发现脚本 # cat /usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh ...

- zabbix3.2自动发现批量监控redis端口状态

使用nmap提示被防火墙阻挡,实际没有启用防火墙 [root@eus_chinasoft_haproxy:/usr/local/aegis]# nmap 172.20.103.202 -p 7000 ...

- 分布式监控系统Zabbix--完整安装记录-批量添加主机和自动发现端口

一.Zabbix-3.0.3批量添加主机的配置如下: 0)被监控机上要安装zabbix_agent,并配置好zabbix_agentd.conf (如下172.29.8.50是zabbix_serve ...

- zabbix的日常监控-自动发现端口并监测(服务器开启的所有端口或监控指定端口)(十三)

动批量检查agent开放的端口 注:此方法给监控磁盘IO(即十二)篇过程一样: 注释:如果服务器上的应用都是固定的,不会随机产生的都可以使用自动发现端口来监控: 如果服务器会随机出现端口且每次启动程 ...

- zabbix—自动发现端口并监控

自动批量检查agent开放的端口 PS:如果服务器上的应用都是固定的,不会随机产生的都可以使用自动发现端口来监控: 如果服务器会随机出现端口且每次启动程序都会改变,可以采用第二种方法,来监控指定的端 ...

- ZABBIX自动发现Redis端口并监控

由于一台服务器开启许多Redis实例,如果一台一台的监控太耗费时间,也非常容器出错.这种费力不讨好的事情我们是坚决杜绝的,幸好ZABBIX有自动发现功能,今天我们就来用该功能来监控我们的Redis实例 ...

- zabbix 网络模板自动发现端口时,过滤掉某些特定规则的端口,减少item的方法

1.需求描述 默认情况下Zabbix 模板 中网络接口自动发现接口时,会产生很多item,有时候会有我们不需要的一些接口,这时候需要过滤掉他们. 比如我有一台运行kvm的服 ...

- python 自动发现Java端口

python 自动发现Java端口 #!/usr/bin/env python #encoding: utf8 import subprocess try: import json except Im ...

- zabbix 添加自动发现端口并监控

最近在部署zabbix监控 有些服务器上开启的服务端口非常多 如果一个个添加监控会很繁琐,于是想到了自动发现规则 自动发现服务器上的服务端口并进行监控. 在zabbix客户端服务器上进行操作 1 ...

随机推荐

- pytest接口测试轻松入门

通过Postman请求结果如下图: 那我们怎么用pytest进行测试呢? 在接口测试,我们要用到requests包,实现代码如下: import pytest import allure import ...

- 留心一下VS的这个调试代码的bug

最近和同事在Debug代码时,遇到一个诡异的问题,开始以为是代码问题,分析了之后发现是VS(v16.8.3)的bug,特此分享一下,如果大家近期遇到类似的问题,不要茫然. 这个bug重现的方式是,在d ...

- 工具-Redis-django存储session(99.6.4)

@ 目录 1.说明 安装 修改设置 2.测试 关于作者 1.说明 之前django的session默认是存在的数据库里面的,我们也可以把session存储在redis里面 安装 pip install ...

- php代码审计小技巧

1.file_put_contents()函数:众所周知此函数是将一个字符串写入至文件中. 看到此函数说明当传入数据为数组时,会被PHP强制转换为字符串,因此会绕过正则达到getshell的目的. & ...

- Open SSH CVE-2020-15778

Open SSH OpenSSH 是用于使用 SSH 协议进行远程登录的一个开源实现.通过对交互的流量进行加密防止窃听,连接劫持以及其他攻击.OpenSSH 由 OpenBSD 项目的一些开发人员开发 ...

- 海选与包装,Python中常用的两个高阶函数(讲义)

一.filter(function, iterable) - 过滤("海选") # 判断落在第一象限的点[(x1, y1), (x2, y2)...] points = [(-1, ...

- ext4和xfs文件系统的扩容和收缩

1. LVM逻辑卷管理 2. ext4文件系统 2.1 扩容CentOS6的根文件系统(ext4) 根文件系统在 /dev/VolGroup/lv_root 逻辑卷上,文件系统类型为ext4,大小为1 ...

- 认识 YUV

什么是 YUV YUV是一种颜色编码格式,可以说YUV流媒体是原始流数据,大部分的视频领域都在使用.与RGB类似,但RGB更多的用于渲染时,而YUV则用在数据传输,因为它占用更少的频宽.当然,实时通讯 ...

- spring之ApplicationEvent 事件驱动

什么是ApplicationContext? 它是Spring的核心,Context我们通常解释为上下文环境,但是理解成容器会更好些. ApplicationContext则是应用的容器. Sprin ...

- MobPush厂商通道排查

开启log 一.添加开启log代码 有AndroidManifest.xml的 //在AndroidManifest.xml的application标签中添加 <meta-data androi ...