.NET Core的JWT认证的学习

今天学习下JWT,遇到了两个坑爹问题,这里记录下。在 ASP.NET Core 中,授权的设置方式有两种,可以使用角色,也可以使用策略,这里也将简单举例角色、策略的使用。

JWT这里不做介绍,如果想了解更多,请看https://www.jianshu.com/p/a12fc67c9e05,https://www.cnblogs.com/CreateMyself/p/11123023.html ,这两篇都讲解的很好,这里只写实际的使用和遇到的问题。

1. JWT的SecretKey必须16位以上

jwt中key必须16位以上,否则长度不够会抛出异常,异常代码如下

System.ArgumentOutOfRangeException

HResult=0x80131502

Message=IDX10603: Decryption failed. Keys tried: '[PII is hidden. For more details, see https://aka.ms/IdentityModel/PII.]'.

Exceptions caught:

'[PII is hidden. For more details, see https://aka.ms/IdentityModel/PII.]'.

token: '[PII is hidden. For more details, see https://aka.ms/IdentityModel/PII.]'

Source=Microsoft.IdentityModel.Tokens

StackTrace:

at Microsoft.IdentityModel.Tokens.SymmetricSignatureProvider..ctor(SecurityKey key, String algorithm, Boolean willCreateSignatures)

....................

2.获取token之后,一直401Unauthorized

在Startup.cs中的Configure中添加app.UseAuthentication();新创建.net core项目的时候,会自动添加授权app.UseAuthorization();但是JWT其实是一种认证,准确;来说是登录的过程,需要用户名和密码的认证。

例如:你要登陆论坛,输入用户名张三,密码1234,密码正确,证明你张三确实是张三,这就是 认证authentication;那么是否有删除添加等的操作,这就是授权authorization

3.JWTtoken的获取

//appsettings.json中增加配置信息

"JwtSettings": {

"Issuer": "https://localhost:44378/",

"Audience": "https://localhost:44378/",

"SecretKey": ""

}

// Startup.cs中增加JWT的设置

services.AddAuthentication(options =>

{

//认证middleware配置

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer(o =>

{

//主要是jwt token参数设置

o.TokenValidationParameters = new TokenValidationParameters

{

//Token颁发机构

ValidIssuer = jwtSettings.Issuer,

//颁发给谁

ValidAudience = jwtSettings.Audience,

//这里的key要进行加密,需要引用Microsoft.IdentityModel.Tokens

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(jwtSettings.SecretKey)),

ValidateIssuerSigningKey = true,

//是否验证Token有效期,使用当前时间与Token的Claims中的NotBefore和Expires对比

ValidateLifetime = true,

//允许的服务器时间偏移量

ClockSkew = TimeSpan.Zero };

});

// Controller中获取token

[HttpPost]

public IActionResult Token(LoginModel login)

{

_logger.LogInformation($"获取Token:User:{login.User}");

if (string.IsNullOrEmpty(login.User) || string.IsNullOrEmpty(login.Password))//判断账号密码是否正确

{

return BadRequest();

} var claim = new List<Claim>{

new Claim(ClaimTypes.Name,login.User),

new Claim(ClaimTypes.Role,"Test")

}; //建立增加策略的授权

if (login.User == "Test") claim.Add(new Claim("Test", "Test"));

if (login.User == "Test1") claim.Add(new Claim("Test", "Test1"));

if (login.User == "Test2") claim.Add(new Claim("Test", "Test2"));

if (login.User == "Test3") claim.Add(new Claim("Test", "Test3")); //对称秘钥

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_jwtSettings.SecretKey));

//签名证书(秘钥,加密算法)

var creds = new SigningCredentials(key, SecurityAlgorithms.HmacSha256); //生成token [注意]需要nuget添加Microsoft.AspNetCore.Authentication.JwtBearer包,并引用System.IdentityModel.Tokens.Jwt命名空间

var token = new JwtSecurityToken(_jwtSettings.Issuer, _jwtSettings.Audience, claim, DateTime.Now, DateTime.Now.AddMinutes(), creds); return Ok(new { token = new JwtSecurityTokenHandler().WriteToken(token) });

}

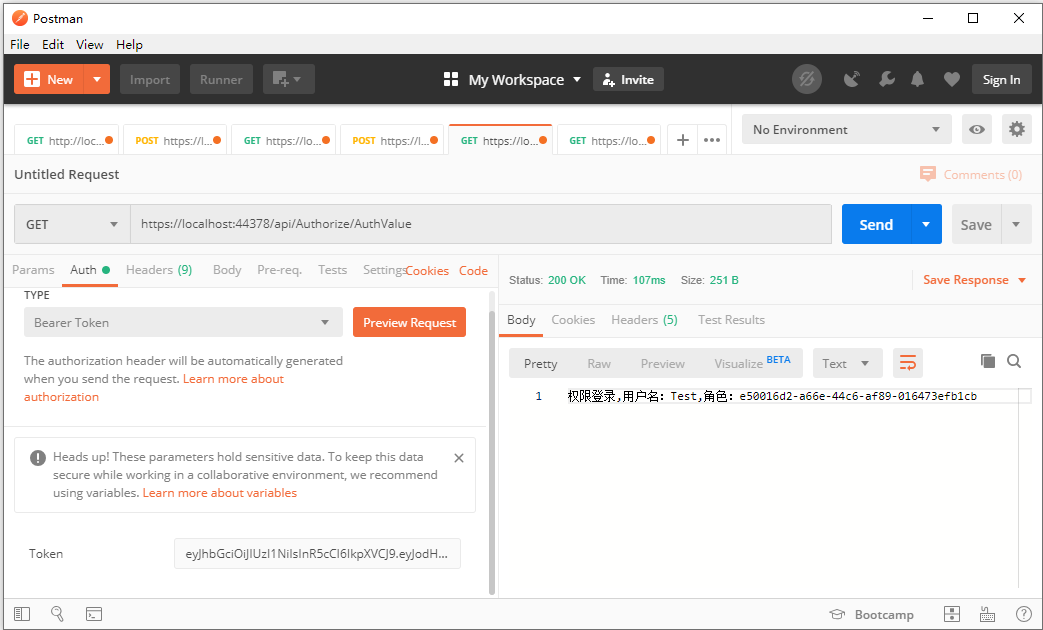

4.基于角色的授权

[HttpGet]

[Authorize(Roles ="Test")]

public ActionResult<string> AuthValue()

{

var name = User.FindFirst(ClaimTypes.Name)?.Value;

var role = User.FindFirst(ClaimTypes.Role)?.Value;

_logger.LogInformation($"权限登录,用户名:{name},角色:{role}"); return $"权限登录,用户名:{name},角色:{role}";

}

Roles角色如果有多个,可以以逗号隔开。

5.基于策略的授权

//Startup.cs中添加策略

services.AddAuthorization(options => {

options.AddPolicy("OnlyTestAccess", policy => policy.RequireClaim("Test", new string[] { "Test1", "Test2" }));

options.AddPolicy("DepartmentAccess", policy => policy.RequireClaim("Department"));

});

// 方法上增加策略

[HttpGet]

[Authorize(Policy = "OnlyTestAccess")]

public ActionResult<string> AuthExtensionValue()

{

var name = User.FindFirst(ClaimTypes.Name)?.Value;

var role = User.FindFirst(ClaimTypes.Role)?.Value;

_logger.LogInformation($"基于策略的登录,用户名:{name},角色:{role}"); return $"基于策略的登录,用户名:{name},角色:{role}";

}

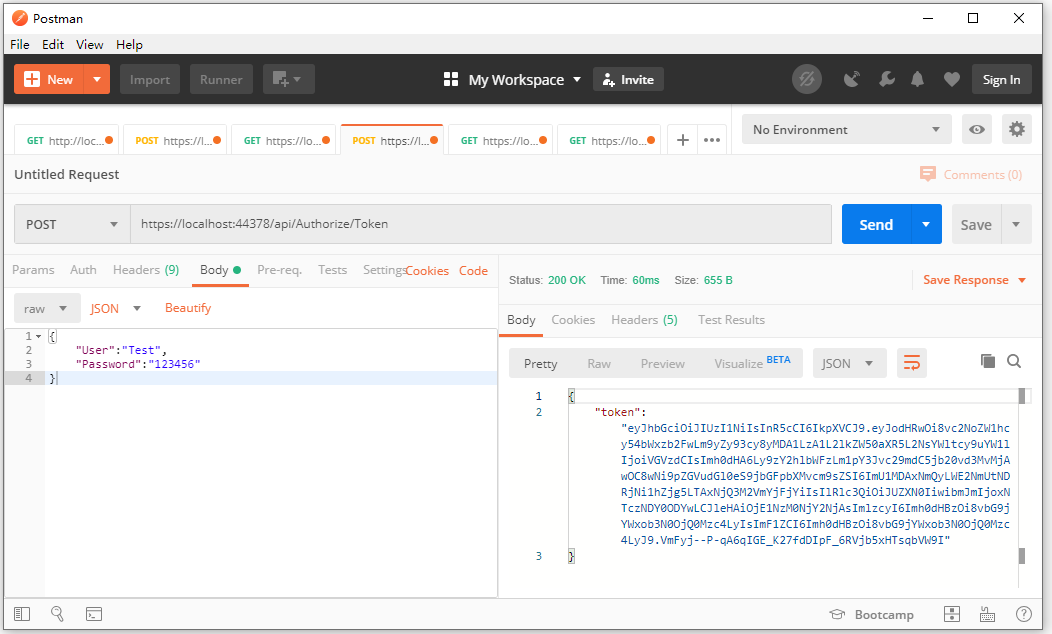

6.运行的截图

7.Github上的源码

https://github.com/jasonhua95/samll-project/tree/master/JwtApiDemo

.NET Core的JWT认证的学习的更多相关文章

- Asp.Net Core基于JWT认证的数据接口网关Demo

近日,应一位朋友的邀请写了个Asp.Net Core基于JWT认证的数据接口网关Demo.朋友自己开了个公司,接到的一个升级项目,客户要求用Aps.Net Core做数据网关服务且基于JWT认证实现对 ...

- Dotnet core使用JWT认证授权最佳实践(二)

最近,团队的小伙伴们在做项目时,需要用到JWT认证.遂根据自己的经验,整理成了这篇文章,用来帮助理清JWT认证的原理和代码编写操作. 第一部分:Dotnet core使用JWT认证授权最佳实践(一) ...

- Dotnet core使用JWT认证授权最佳实践(一)

最近,团队的小伙伴们在做项目时,需要用到JWT认证.遂根据自己的经验,整理成了这篇文章,用来帮助理清JWT认证的原理和代码编写操作. 一.JWT JSON Web Token (JWT)是一个开放标准 ...

- 把旧系统迁移到.Net Core 2.0 日记 (18) --JWT 认证(Json Web Token)

我们最常用的认证系统是Cookie认证,通常用一般需要人工登录的系统,用户访问授权范围的url时,会自动Redirect到Account/Login,登录后把认证结果存在cookie里. 系统只要找到 ...

- 10分钟简单学习net core集成jwt权限认证,快速接入项目落地使用

什么是JWT JSON Web Token(JWT)是目前最流行的跨域身份验证.分布式登录.单点登录等解决方案. JWT的官网地址:https://jwt.io/ 通俗地来讲,JWT是能代表用户身份的 ...

- 【ASP.NET Core学习】使用JWT认证授权

概述 认证授权是很多系统的基本功能 , 在以前PC的时代 , 通常是基于cookies-session这样的方式实现认证授权 , 在那个时候通常系统的用户量都不会很大, 所以这种方式也一直很好运行, ...

- .net core webapi jwt 更为清爽的认证

原文:.net core webapi jwt 更为清爽的认证 我的方式非主流,控制却可以更加灵活,喜欢的朋友,不妨花一点时间学习一下 jwt认证分为两部分,第一部分是加密解密,第二部分是灵活的应用于 ...

- sau交流学习社区--songEagle开发系列:Vue.js + Koa.js项目中使用JWT认证

一.前言 JWT(JSON Web Token),是为了在网络环境间传递声明而执行的一种基于JSON的开放标准(RFC 7519). JWT不是一个新鲜的东西,网上相关的介绍已经非常多了.不是很了解的 ...

- ASP.NET Core 基于JWT的认证(二)

ASP.NET Core 基于JWT的认证(二) 上一节我们对 Jwt 的一些基础知识进行了一个简单的介绍,这一节我们将详细的讲解,本次我们将详细的介绍一下 Jwt在 .Net Core 上的实际运用 ...

随机推荐

- 解决 bash cd too many arguments 报错

解决 bash: cd: too many arguments 本来想着用git bash进入文件夹,但是文件夹名称中带有空格,例如:my blog,导致出错. 在查找资料后,找到一种并不可行的方案, ...

- HTML、CSS基础知识

前端基础 1. CSS 8 1.1. CSS叫做层叠样式表,用来设置页面中元素的样式.背景颜色.字体颜色.字体大小... 8 1.2. CSS负责结构.表现.行为中的表现 8 1.3. 编写的位置 8 ...

- css优先级之important

css优先级之important

- xpath选择兄弟节点、返回上一级和选择多个属性

本文链接:https://blog.csdn.net/ZincZhang/article/details/80248297选择兄弟节点选择前N位的div标签 preceding-sibling::di ...

- Session.run() & Tensor.eval()

如果有一个Tensor t,在使用t.eval()时,等价于: tf.get_defaut_session().run(t) t = tf.constant(42.0) sess = tf.Sessi ...

- 经典sql面试题(学生表_课程表_成绩表_教师表)

转载:https://www.cnblogs.com/qixuejia/p/3637735.html 表架构 Student(S#,Sname,Sage,Ssex) 学生表 Course(C#,Cna ...

- CentOS 7 ETCD集群配置大全

目录 前言 环境准备 安装 静态集群 配置 node01 配置文件 node02 配置文件 node03 配置文件 启动测试 查看集群状态 生成TLS证书 etcd证书创建 安装cfssl工具集 生成 ...

- attach()与detach()的使用

attach()与detach()需要配对使用,如果使用了attach而未使用detach,再次使用attach时,会有"对象被屏蔽"的问题,如下:

- 网页采集器-UA伪装

网页采集器-UA伪装 UA伪装 请求载体身份标识的伪装: User-Agent: 请求载体身份标识,通过浏览器发起的请求,请求载体为浏览器,则该请求的User-Agent为浏览器的身份标识,如果使用爬 ...

- Android 寻找Drawable资源的流程

寻找设备对应Drawable资源时,会先在设备对象dpi的drawable文件夹下寻找,如果没找到,会上溯到更高一级dpi文件夹下寻找,上溯最高两级.如果还是没有找到,会寻找noDensity文件夹下 ...