kali之DVWA

简介

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

DVWA共有十个模块,分别是:

1.Brute Force(暴力(破解))

2.Command Injection(命令行注入)

3.CSRF(跨站请求伪造)

4.File Inclusion(文件包含)

5.File Upload(文件上传)

6.Insecure CAPTCHA (不安全的验证码)

7.SQL Injection(SQL注入)

8.SQL Injection(Blind)(SQL盲注)

9.XSS(Reflected)(反射型跨站脚本)

10.XSS(Stored)(存储型跨站脚本)

11.CSP (内容安全策略)

kali下安装DVWA

步骤:

1. 首先去github上下载DVWA的安装包,网址为:https://github.com/ethicalhack3r/DVWA

2. 将下载好的压缩包解压并改名为dvwa,然后将其复制到 /var/www/html 文件夹中

3. 打开终端,执行以下命令:

将apache2停止:service apache2 stop

给dvwa文件夹相应的权限:chmod -R 755 /var/www/html/dvwa

启动mysql服务: service mysql start

打开mysql: mysql -u root -p

创建数据库:create database dvwa;

退出mysql:exit

启动apache2服务:service apache2 start

打开浏览器,在地址栏中输入 http://127.0.0.1/dvwa/setup.php,如果报错可能是配置文件要复制一份把.dist去掉即可

点击下方的Create/Reset Database创建(恢复)数据库

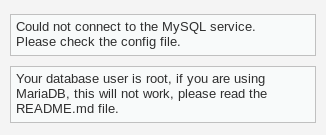

提示不能连接Mysql,因为你的数据库用的是root用户,如果你用的是MariaDB那么就不起作用,解决方案是用其他用户登录。

新建数据库用户

create user 'dvwa'@'localhost' IDENTIFIED BY ''; #创建用户dvwa,密码为空

GRANT ALL PRIVILEGES ON *.* to 'dvwa'@'localhost'; #赋权

flush privileges;

quit

这里给dvwa赋权后每台电脑都可访问,但是还要开放3306端口、并在/etc/mysql/mariadb.conf.d/50-server.cnf注释掉bind-address

新建了用户,DVWA当然也要修改登录的用户名及配置,修改/var/www/html/dvwa/config/config.inc.php

把root改为dvwa,把p@ssw0rd改为空

重启apache2: service apache2 restart

这次再点击Create/Reset Database时创建完成后到http://127.0.0.1/dvwa/login.php界面

接下来就可以使用 用户名: admin 密码: password 登录进行测试了!

下面就可以用这个web项目进行扫描和攻击测试啦~

配置更改

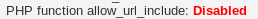

PHP function allow_url_include: Disabled

解决方案

在php.ini配置文件中改为On

vi /etc/php/7.2/apache2/php.ini

重启服务即可

service apache2 restart

如果还是不行继续修改

vi /var/www/html/dvwa/php.ini

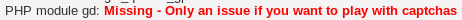

PHP module gd: Missing - Only an issue if you want to play with captchas

解决方案

安装php-gd模块

apt-get install -y php-gd

安装后还是Missing,不过不影响后面应用的正常使用

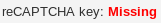

reCAPTCHA key: Missing

解决方案

vi /var/www/html/dvwa/config/config.inc.php

进入https://www.google.com/recaptcha/admin生成公钥和私钥

配置$_DVWA[ 'recaptcha_public_key' ] = '';

配置$_DVWA[ 'recaptcha_private_key' ] = '';

没有写权限

chmod 777 ./文件(文件夹)

改其他配置文件

解决方案

find / -name php.ini #找出所有配置文件

vi #更改所有php.ini中的allow_url_fopen和allow_url_include

kali之DVWA的更多相关文章

- Kali部署DVWA和OWASPBWA

自己的备忘录,这里记录Kali部署DVWA和OWASPBWA,其中遇到的问题会在下一篇文章记录 DVWA(Damn Vulnerable Web App)是一个基于PHP/MySql搭建的Web应用程 ...

- Web安全学习笔记之Kali部署DVWA和OWASPBWA

0x0 前言 kali安装完成,下面要进行实战操作了,喵~~(OWASPBWA请直接跳到第八部分) #既然你诚心诚意的问了,我们就大发慈悲的告诉你! #为了防止世界被破坏! #为了守护世界的和平! # ...

- kali linux DVWA config 问题解决方案

1.下载DVWA之后解压到 var/www/html目录下 unzip DVWA-master.zip -d /usr/www/html 2.配置 打开终端,执行以下命令: 将apache2停止:se ...

- Web侦察工具HTTrack (爬取整站)

Web侦察工具HTTrack (爬取整站) HTTrack介绍 爬取整站的网页,用于离线浏览,减少与目标系统交互,HTTrack是一个免费的(GPL,自由软件)和易于使用的离线浏览器工具.它允许您从I ...

- kali linux 2.0下搭建DVWA渗透测试演练平台

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+MySQL编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序.包含了SQL注入.XSS.盲注等常 ...

- kali上部署dvwa漏洞测试平台

kali上部署dvwa漏洞测试平台 一.获取dvwa安装包并解压 二.赋予dvwa文件夹相应权限 三.配置Mysql数据库 四.启动apache2和mysql服务 五.在网页配置dvwa 六.登陆到D ...

- kali 2.0下搭建DVWA环境

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序.包含了SQL注入.XSS.盲注等常 ...

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

随机推荐

- uniapp - 富文本编辑器editor(仅支持App和微信小程序)

uniapp - editor富文本编辑器用法示例 丢几个图,用心看下去(-.-) 这里使用了https://ext.dcloud.net.cn/plugin?id=412 插件,用于选择字体颜色.其 ...

- linux驱动由浅入深系列:高通sensor架构实例分析之二(驱动代码结构)【转】

本文转载自:https://blog.csdn.net/radianceblau/article/details/73498303 本系列导航: linux驱动由浅入深系列:高通sensor架构实例分 ...

- 使用analyze命令统计信息

① 搜集和删除索引.表和簇的统计信息② 验证表.索引和簇的结构③ 鉴定表和簇和行迁移和行链接针对analyze的搜集和删除统计信息功能而言Oracle推荐使用DBMS_STATS包来代替analyze ...

- java.lang.ClassNotFoundException: com.*.*.entity.time.Q*

@Entity 实体类 java.lang.ClassNotFoundException: com.*.*.entity.time.Q* 添加依赖 1.添加DSL依赖 <!--query dsl ...

- 010-Spring aop 001-核心说明-拦截指定类与方法、基于自定义注解的切面

一.概述 面向切面编程(AOP)是针对面向对象编程(OOP)的补充,可以非侵入式的为多个不具有继承关系的对象引入相同的公共行为例如日志.安全.事务.性能监控等等.SpringAOP允许将公共行为从业务 ...

- wms证书异常问题

目前我司已定位到两个原因,详细如下, 1. 快速生成的证书存在问题,导致APACHE和NGINX显示的时间都是4号凌晨 2. 贵司在配置完成162和163两台应用的APACHE证书,以及其中10. ...

- LeetCode 101. Symmetric Tree(镜像树)

Given a binary tree, check whether it is a mirror of itself (ie, symmetric around its center). For e ...

- Spring+SpringMVC+Spring Data JPA完美整合

使用Maven实现SSS框架的整合. 方便记录,专门建了一个pom项目用来整合SSS框架所用的jar包 1.POM项目,作为父级项目,记录整个整合中的依赖jar包pom文件 <project x ...

- 没有可用的软件包 xxx,但是它被其它的软件包引用了

在linux下apt安装软件,弹出这个错. 解决,更新下资源: sudo apt-get update

- 5中I/O模型

输入操作包括两个阶段1.等待网络数据到达,被复制到内核中的缓冲区2.从内核缓冲区复制到进程缓冲区5种I/O模型1.阻塞式I/O:包含数据被复制到内核缓冲区和应用进程缓冲区两个过程,调用recvfrom ...