Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范

基础问题回答

1、通常在什么场景下容易受到DNS spoof攻击?

在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。连公共场合的免费WiFi也容易受到攻击。

2、在日常生活工作中如何防范以上两攻击方法?

很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

实践内容

应用SET工具建立冒名网站

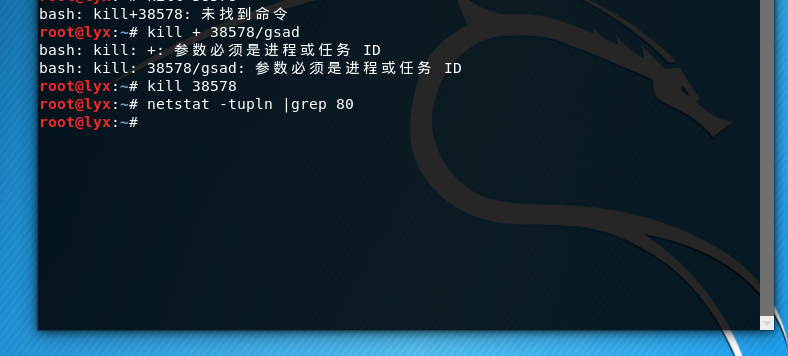

先在kali中使用

netstat -tupln |grep 80

指令查看80端口是否被占用,如果占用,则

kill 进程ID

杀死该进程。

使用

sudo vi /etc/apache2/ports.conf

指令修改Apache的端口配置文件,如图所示,将端口改为80:

打开apache服务:

service apache2 start

,执行指令打开set:

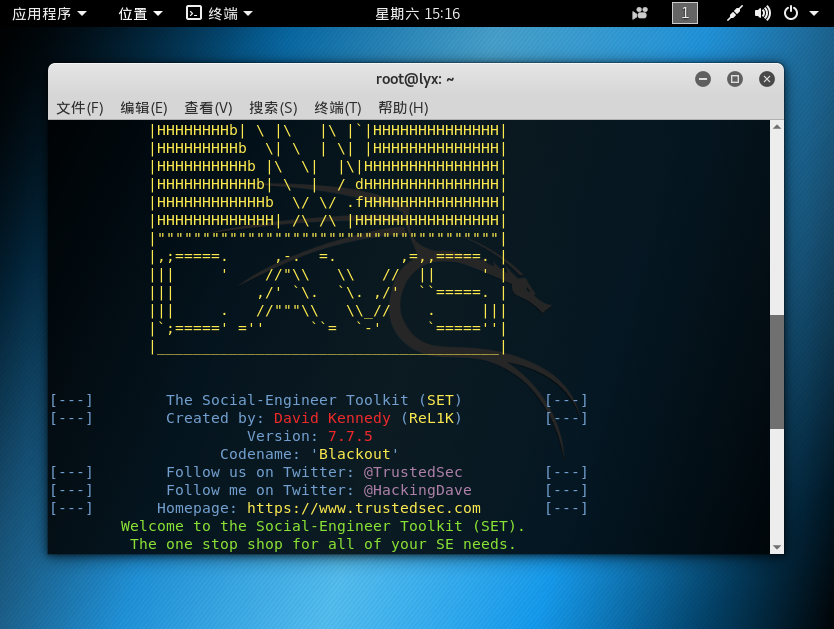

setoolkit

选择1:社会工程学攻击:

选择2:网页攻击媒介:

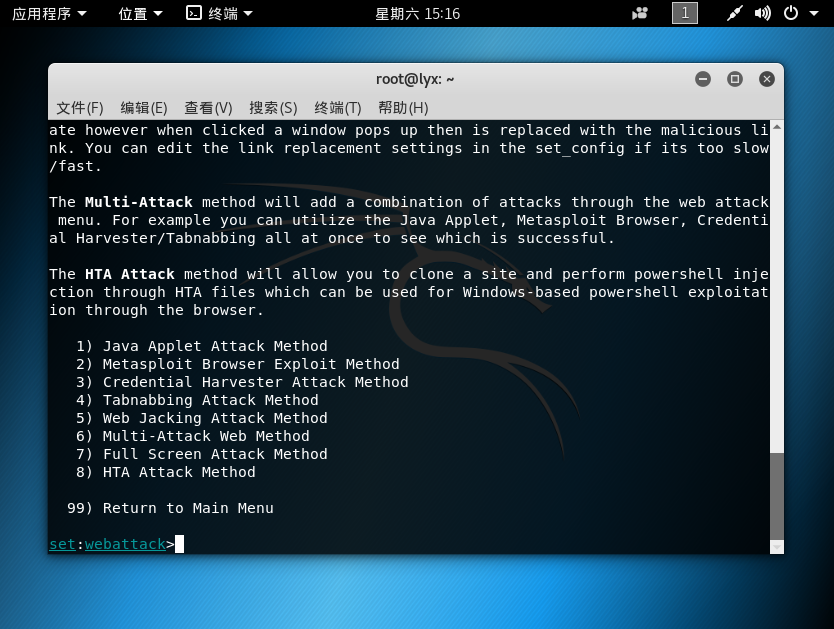

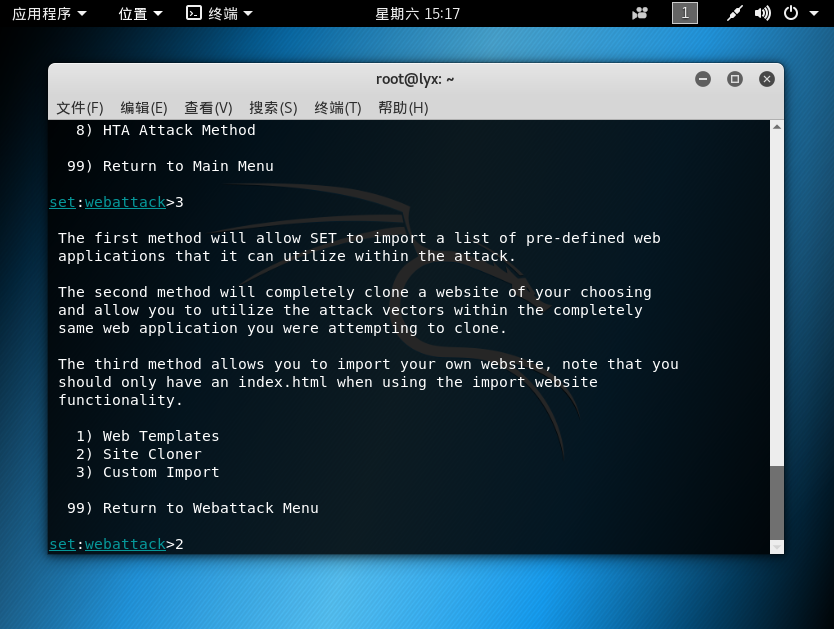

选择3:钓鱼网站攻击:

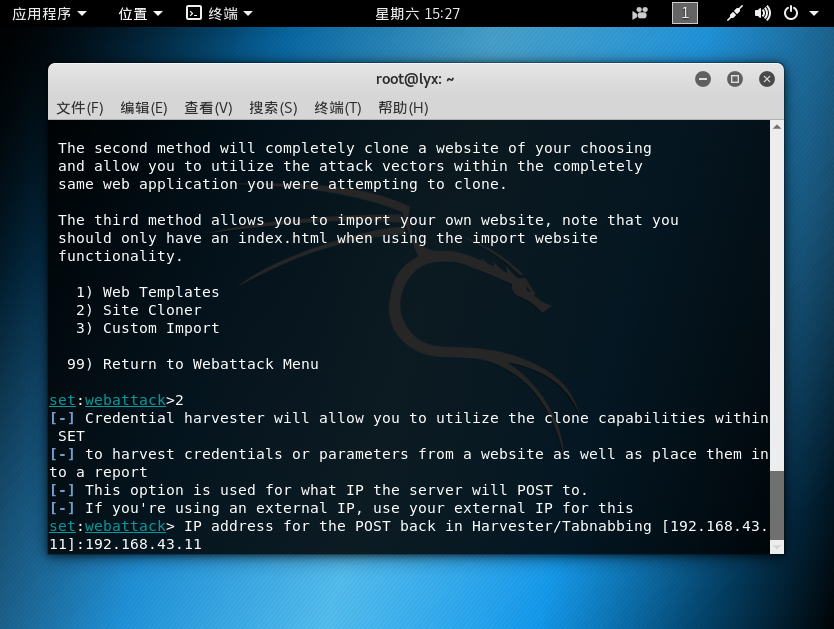

选择2:克隆网站 Site clone :

接着输入攻击机的IP地止:

我选择复制自己的博客网址:

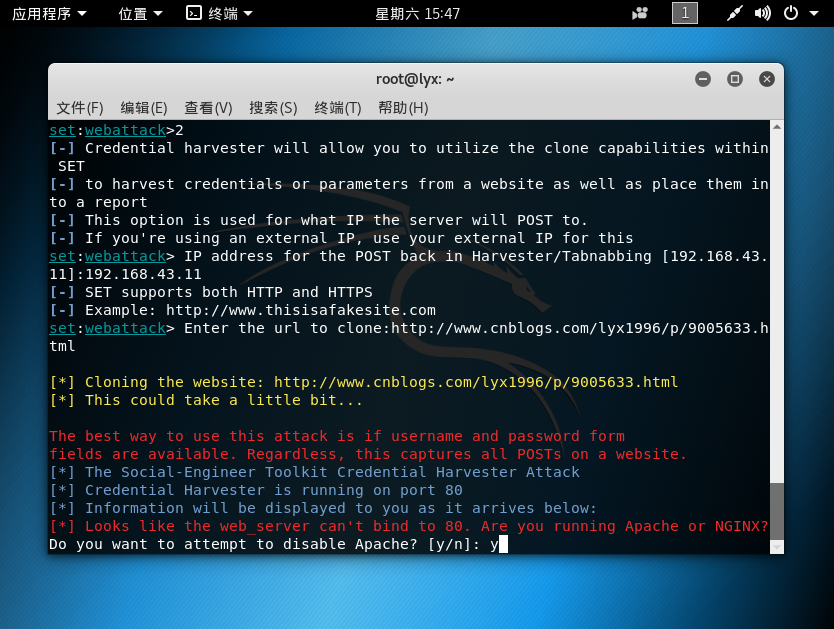

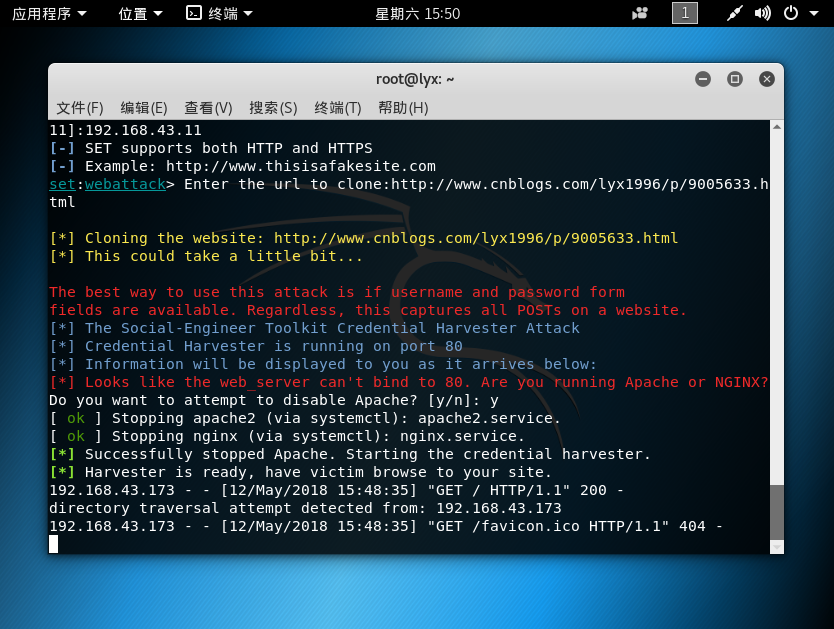

克隆好了以后如图:

攻击机上可以看到如下提示:

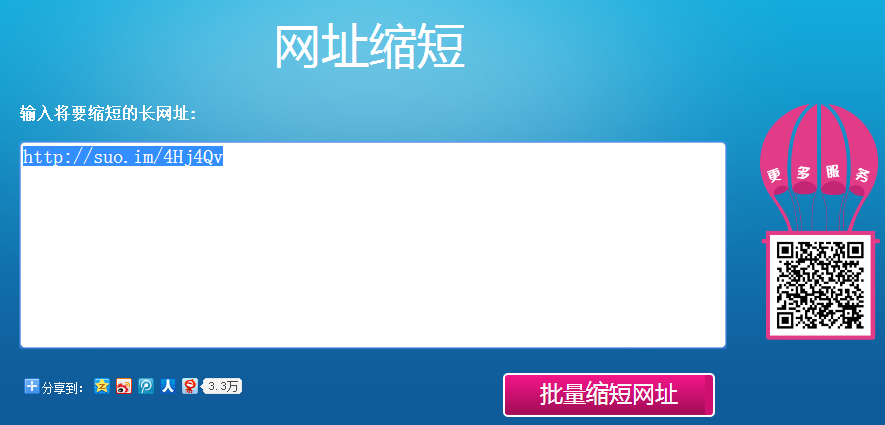

为了不让他人直观的看到我们的IP地址我们需要伪装生成一个短网如图:

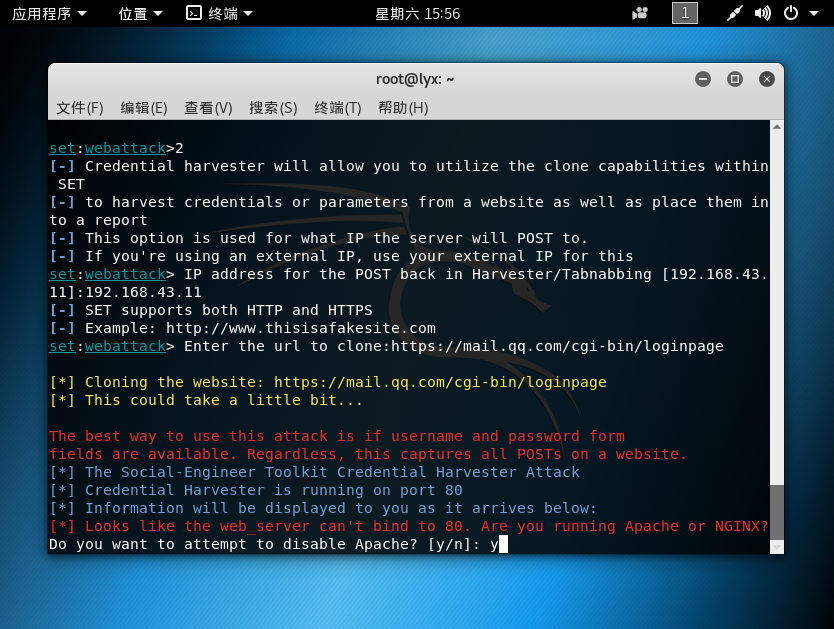

如果克隆一个登陆页面的网站我选择了QQ邮箱:

dns欺骗攻击与SET结合

更改DNS缓存:

先使用指令

ifconfig eth0 promisc

将kali网卡改为混杂模式;

输入命令

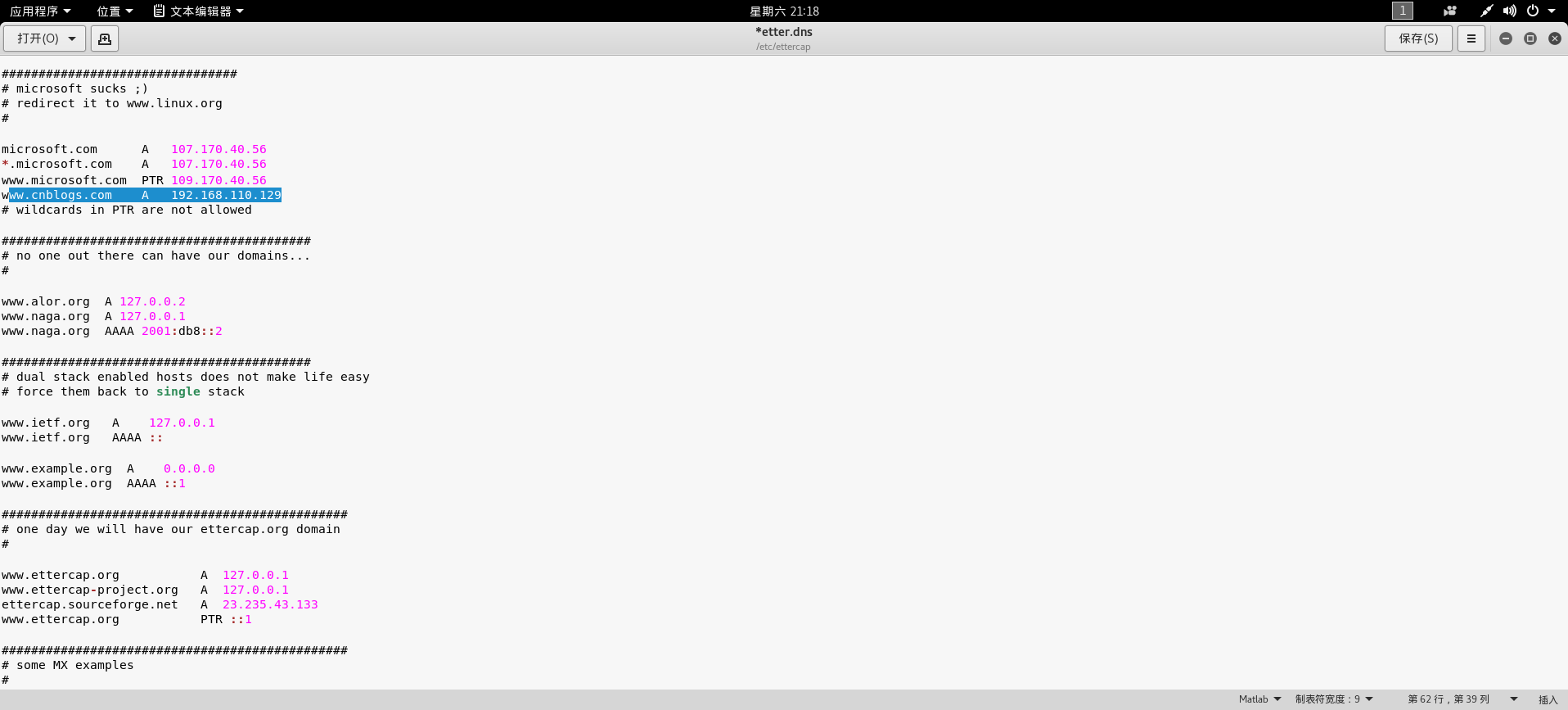

vi /etc/ettercap/etter.dns

对DNS缓存表进行修改,添加了一条对博客园cnblogs的DNS记录,IP地址是kali主机的IP:

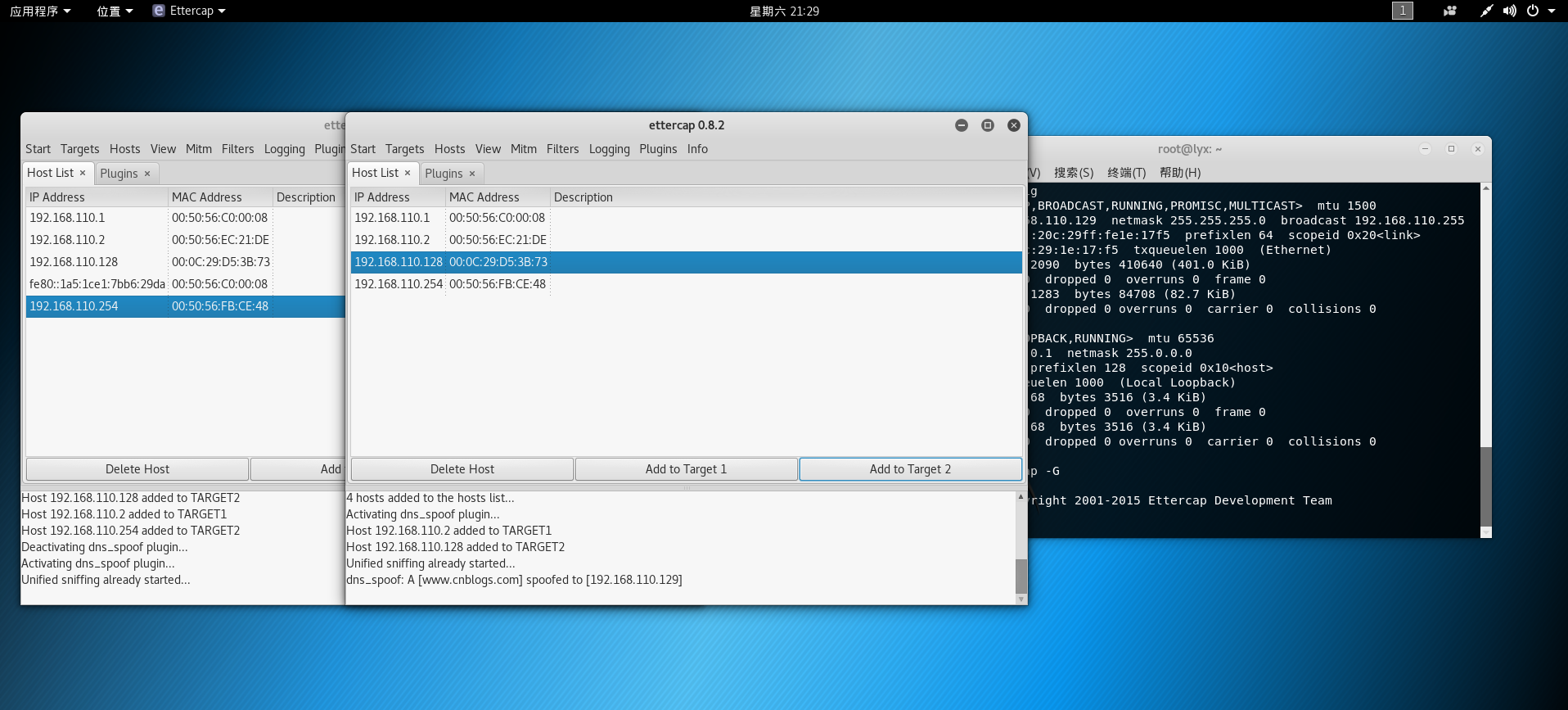

开启调试ettercap:

输入

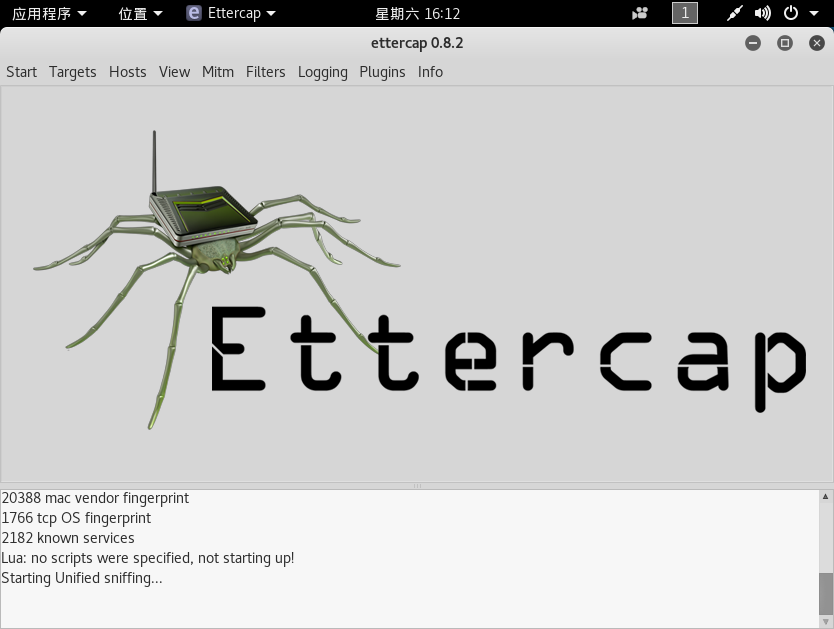

ettercap -G

,开启ettercap,会自动弹出来一个ettercap的可视化界面:

点击工具栏中的

Sniff—>unified sniffing ;

之后会弹出界面,选择eth0->ok:

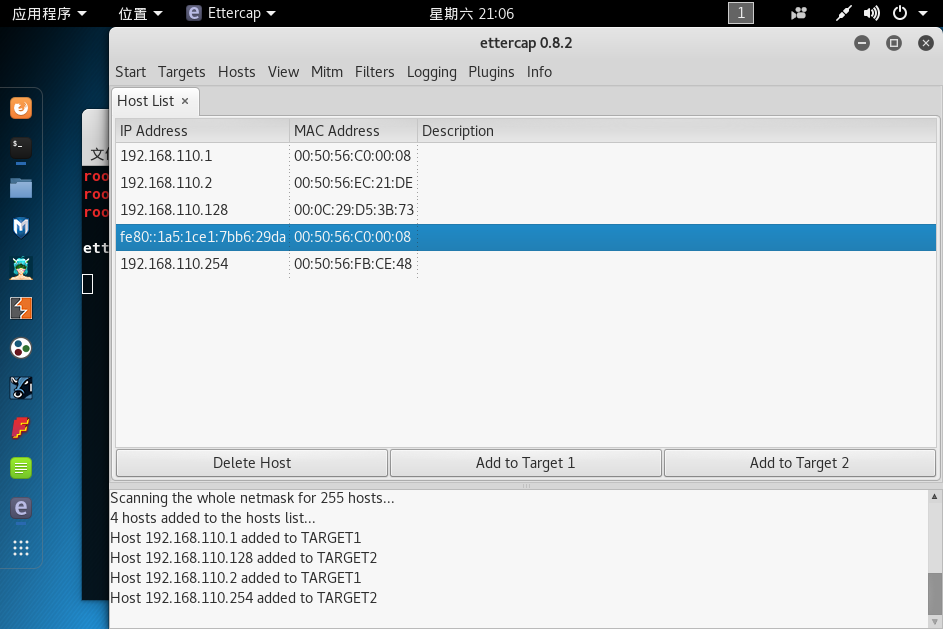

在工具栏中的 Hosts 下点击扫描子网,并查看存活主机,先后执行指令:

Scan for hosts

Hosts list

将kali网关的IP添加到target1,靶机IP添加到target2:

之后选择

Plugins—>Manage the plugins

,在众多插件中选择DNS欺骗的插件:

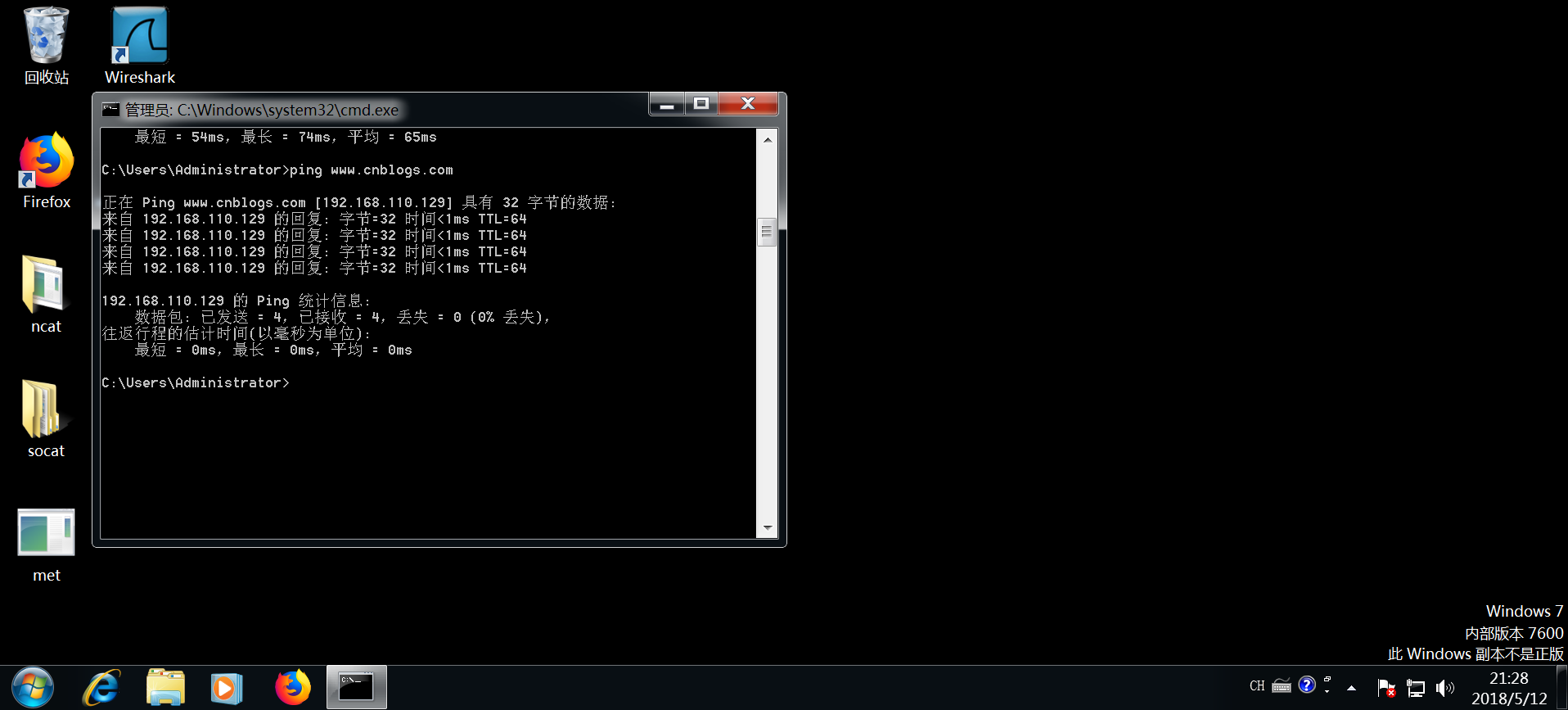

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行

ping www.cnblogs.com

会发现解析的地址是我们kali的IP地址:

此时在ettercap上也成功捕获了访问记录:

接着在靶机上输入博客园的网址 www.cnblogs.com ,可以发现成功登录了我们的冒名网站:

实验总结与体会

在公共场合不要随意连接wifi,毕竟在同一局域网下实现攻击要方便得多,并且也能监听到个人的网络数据包,其中可能包括账户、密码等信息。

总体上说,需在平时生活中提高自身防范意识,并给他人科普相应的信息安全保护知识。

Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

随机推荐

- javascript的异步编程解决方案收集

缘起 没理解js异步的同学看下面的例子: for (var i = 0; i < 5; i++) { //模拟一个异步操作 setTimeout(() => { console.log(i ...

- Just write about

创建一个学生对象,存储学生对象,学生对象的数据来源于键盘录入,最后遍历集合. 学生类,集合对象,键盘录入数据并将数据赋值给学生类的成员(可以写成一个方法),调用方法,遍历集合.

- Hive Serde - CSV、TSV

CSV hive-0.14.0内置支持CSV Serde,以前的版本需要引入第三方库的jar包(http://https://github.com/ogrodnek/csv-serde) 现在有个文本 ...

- Python+Selenium笔记(八):操作下拉菜单

(一) Select类 Select类是selenium的一个特定的类,用来与下拉菜单和列表交互. 下拉菜单和列表是通过HTML的<select> 元素实现的.选择项是通过<sele ...

- oracle学习之pl/sql使用==转载

PLSQL循序渐进全面学习教程(全):https://blog.csdn.net/spark998/article/details/2065269

- PostMan请求不到接口问题

在些接口的时候经常需要调试,调试的有很多选择,比如swagger.postman,我就是使用过两个都用:为了避免被swagger坑到就再去用postman试试确认看行不行,结果太小白了还是遇到了一些问 ...

- Oracle EBS CST 成本请求报错

(文档 ID 430533.1) When running CMCPAW, Periodic Actual Cost Worker, an error is received in the logf ...

- C#实现复制文件夹中文件到另一个文件夹的方法

private void CopyDir(string srcPath, string aimPath) { try { // 检查目标目录是否以目录分割字符结束如果不是则添加 if (aimPath ...

- pvr.ccz 与 png 格式 互转的解决方案

pvr.ccz与png互转 pvr是苹果的一种图片格式,我们需要转成png,最简单的办法就是用TexturePacker. 准备工作 TexturePacker :http://www.codeand ...

- python基础学习15----异常处理

异常处理,是编程语言或计算机硬件里的一种机制,用于处理软件或信息系统中出现的异常状况(即超出程序正常执行流程的某些特殊条件). 1.异常的类型 异常的类型多种多样,常见的异常有: AttributeE ...