20155331《网络对抗技术》Exp4:恶意代码分析

20155331《网络对抗技术》Exp4:恶意代码分析

实验过程

计划任务监控

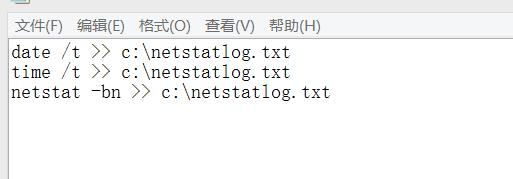

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

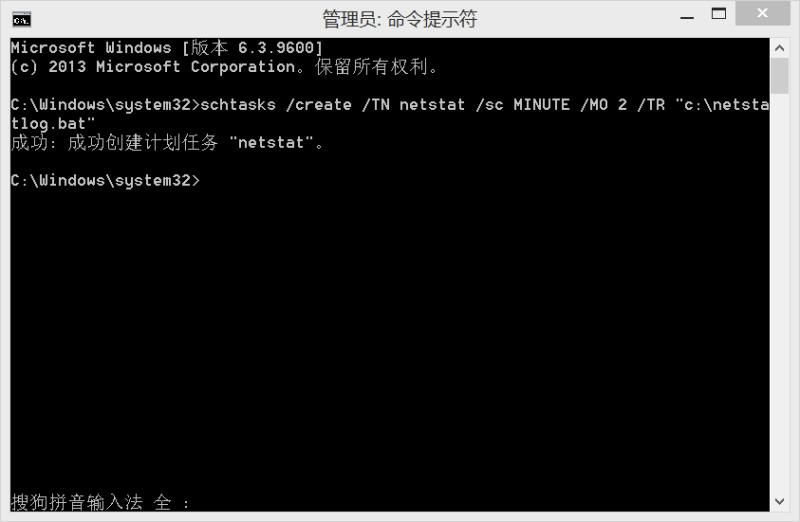

以管理员身份打开命令行,输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstat.bat"指令创建一个任务。

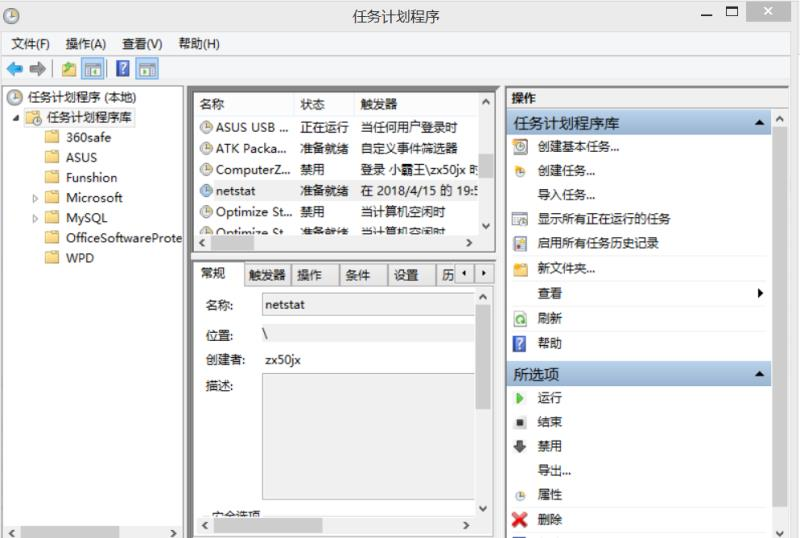

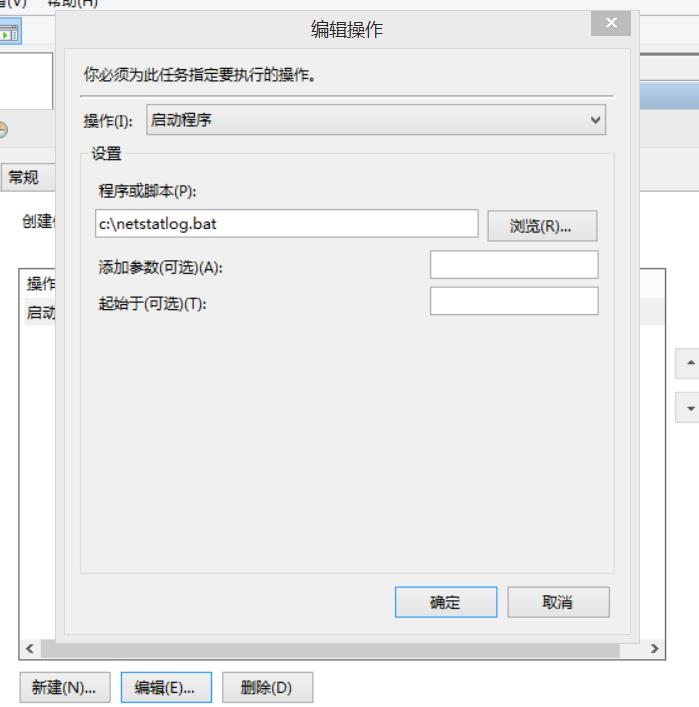

设置任务里的操作:

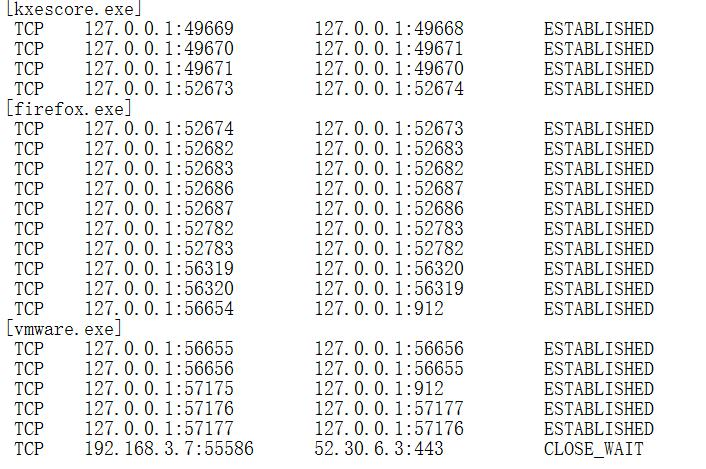

检测完成:

sysmon工具监控

下载老师发到群里的文件~首先对sysmon进行配置,在C盘下面建立Sysmoncfg.txt,用来存储安装指令,指令如下:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</ Signature>

<Signature condition="contains">windows</ Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</ TargetImage>

<TargetImage condition="end with">svchost.exe</ TargetImage>

<TargetImage condition="end with">winlogon.exe</ TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

进入安装文件夹底下 输入命令Sysmon.exe -i C:\Sysmoncfg.txt 进行安装。.然后再更新一下。

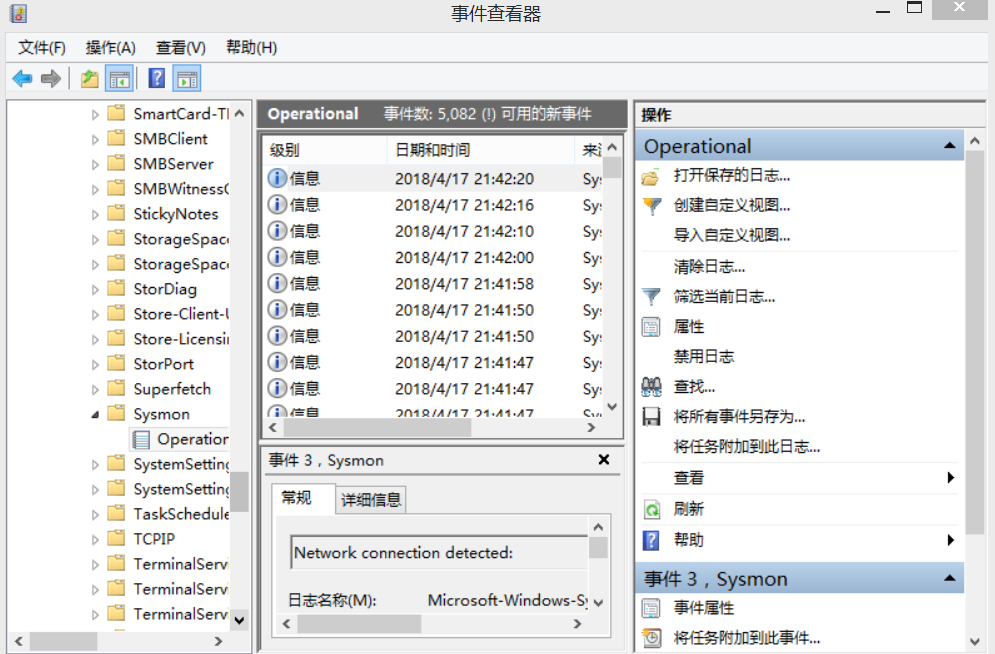

启动软件之后,便可以到事件查看器里查看相应的日志

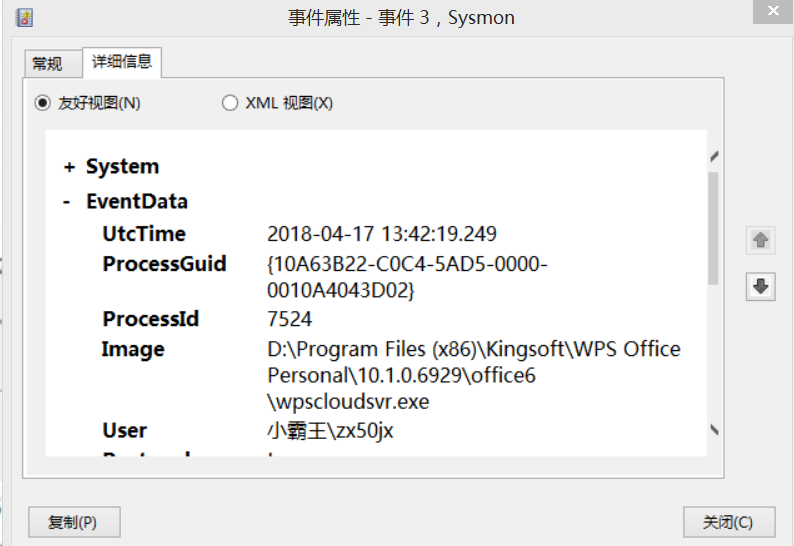

在下方打开详细信息的友好视图,可以查看程序名、使用时间、目的ip、使用端口、通信协议类型等等信息。从事件1,事件2,事件3,和事件5都有记录,例:

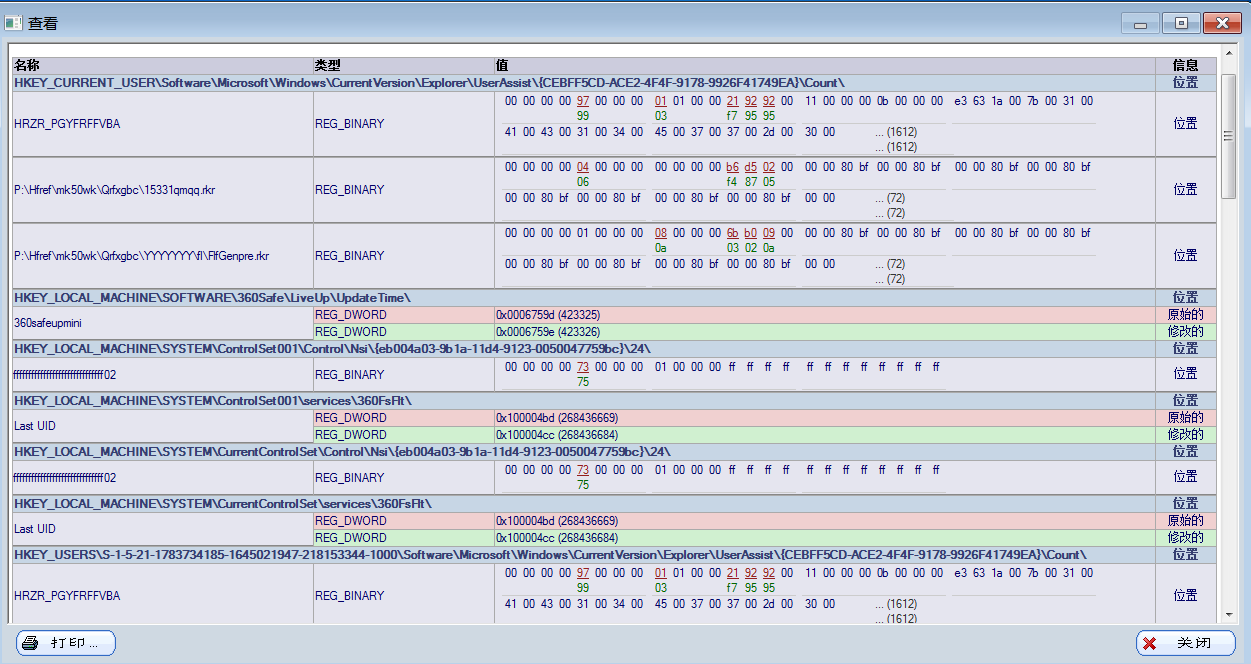

systracer注册表分析

首先在网页上或是在一些软件商城中都可下载

安装很简单,之后捕获快照

1、首先在没有任何操作下,先对电脑进行捕捉快照。

2、在再电脑上放置后门文件对电脑进行捕捉快照。

3、将kali和后门文件回连后进行捕捉快照。

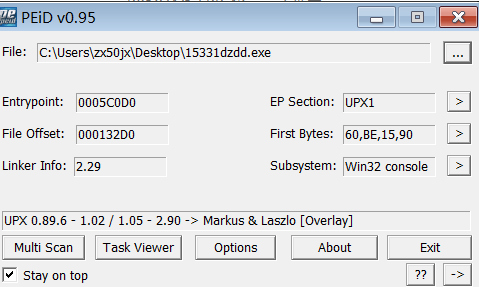

PEiD分析

PEiD是一个常用的的查壳工具,PEID下载网址,可以分析后门程序是否加了壳

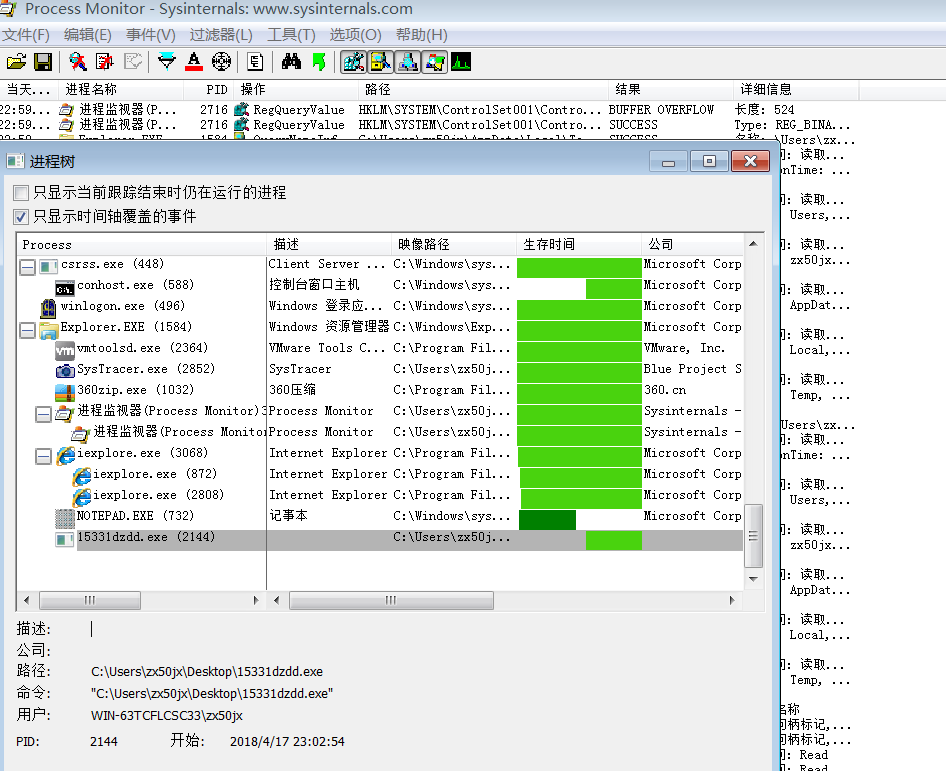

Process Monitor分析

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序155331.exe,用进程树就能找到运行的后门155331.exe.

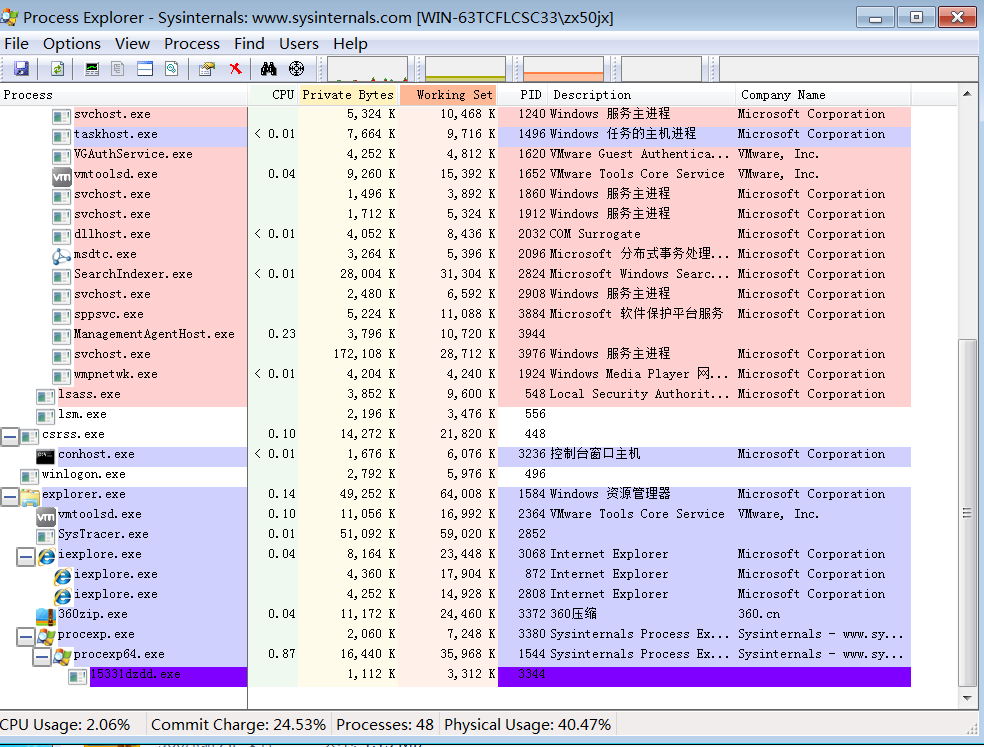

Process Explorer分析

打开Process Explorer,运行后门程序155331.exe,在Process栏可以找到155331.exe

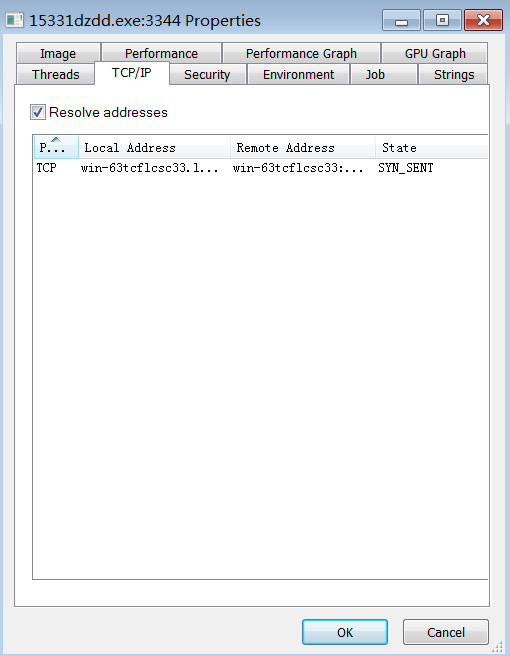

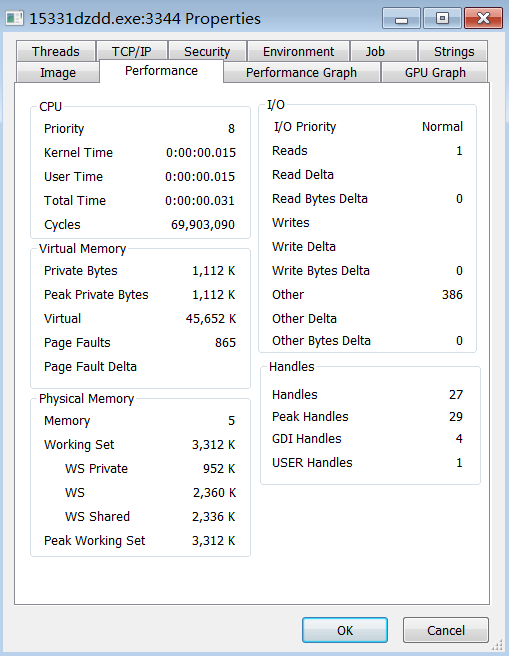

双击后门程序155331.exe那一行,点击不同的页标签可以查看不同的信息:

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

Performance页签有程序的CPU、I/O、Handles等相关信息

Strings页签有扫描出来的字符串,有些有意义,有些无意义。

实验体会:

这个实验感觉还是挺麻烦的,要装的东西太多,中间也出了一些差错,但总算是完成了。然后就是这次的恶意代码分析,能够知道恶意代码是很普遍的存在于我们的电脑中,因此我们应该学会分析恶意代码,掌握这项技能。

20155331《网络对抗技术》Exp4:恶意代码分析的更多相关文章

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20145208 蔡野 《网络对抗》Exp4 恶意代码分析

20145208 蔡野 <网络对抗>Exp4 恶意代码分析 问题回答 总结一下监控一个系统通常需要监控什么.用什么来监控. 监控一个系统通常需要监控这个系统的注册表,进程,端口,服务还有文 ...

- 20145215《网络对抗》Exp4 恶意代码分析

20145215<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

- 20155227《网络对抗》Exp4 恶意代码分析

20155227<网络对抗>Exp4 恶意代码分析 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- 20155232《网络对抗》Exp4 恶意代码分析

20155232<网络对抗>Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

- 20155304《网络对抗》Exp4 恶意代码分析

20155304<网络对抗>Exp4 恶意代码分析 实践内容 1.系统运行监控 1.1使用schtasks指令监控系统运行 我们在C盘根目录下建立一个netstatlog.bat的文本文件 ...

- 20155308《网络对抗》Exp4 恶意代码分析

20155308<网络对抗>Exp4 恶意代码分析 实践说明 实践目标 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

随机推荐

- 第二篇 windows container 微软的原生容器

先上图,显示windows container的体积: 以下是我使用docker pull 命令下载后,又用命令保存到本地的,相对于linux container体积依然巨大无比:据官方新闻,微软原生 ...

- Windows10 家庭版没有本地组策略解决方法

windows 家庭版默认是没有本地组策略的, win+R运行gpedit.msc提示不存在 下面的代码保存一个cmdorbat 脚本文件add_gpedit.cmd, 并执行 add_gpedit. ...

- maven的下载与安装

下载路径:http://maven.apache.org/download.cgi 选择打红线的进行下载,我用的版本是3.3.9, 下载后解压该文件,解压后的文件内容如下: 解压完成后配置maven的 ...

- SQLServer 删除表中的重复数据

create table Student( ID varchar(10) not null, Name varchar(10) not null, ); insert in ...

- [2011山东ACM省赛] Mathman Bank(模拟题)

版权声明:本文为博主原创文章,未经博主同意不得转载. https://blog.csdn.net/sr19930829/article/details/24187925 Mathman Bank ni ...

- Apache Kafka系列(一) 起步

Apache Kafka系列(一) 起步 Apache Kafka系列(二) 命令行工具(CLI) Apache Kafka系列(三) Java API使用 Apache Kafka系列(四) 多线程 ...

- Netty入门(九)空闲连接以及超时

检测空闲连接和超时是为了及时释放资源.常见的方法是发送消息来测试一个不活跃的连接,通常称为“心跳”. Netty 提供了几个 ChannelHandler 来实现此目的,如下: 下面是 IdleSta ...

- 分析占用了大量CPU处理时间的java进程中的进程

分析占用了大量 CPU 处理时间的是Java 进程中哪个线程 下面是详细步骤: 1. 首先确定进程的 ID ,可以使用 jps -v 或者 top 命令直接查看 2. 查看该进程中哪个线程占用大量 C ...

- div宽度随屏幕大小变化

题目: 一个页面上两个div左右铺满整个浏览器, 要保证左边的div一直为100px,右边的div跟随浏览器大小变化, 比如浏览器为500,右边div为400,浏览器为900,右边div为800. 方 ...

- post请求体过大导致ngx.req.get_post_args()取不到参数体的问题

http://nginx.org/en/docs/http/ngx_http_core_module.html#client_body_buffer_size 该地址对于client_body_buf ...