K8S Calico

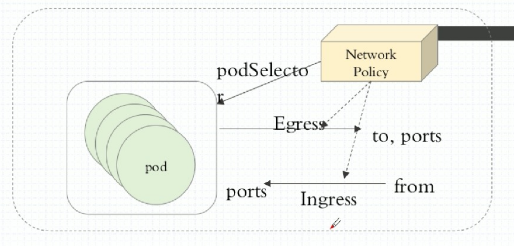

NetworkPolicy是kubernetes对pod的隔离手段,是宿主机上的一系列iptables规则。

Egress 表示出站流量,就是pod作为客户端访问外部服务,pod地址作为源地址。策略可以定义目标地址或者目的端口

Ingress 表示入站流量,pod地址和服务作为服务端,提供外部访问。pod地址作为目标地址。策略可以定义源地址和自己端口

官网

https://docs.projectcalico.org/v3.1/getting-started/kubernetes/

我们这里使用的是 flannel 构建 K8S 网络,使用 Calico 构建网络规则

mkdir ~/networkpolicy ; cd ~/networkpolicy

kubectl apply -f https://docs.projectcalico.org/v3.1/getting-started/kubernetes/installation/hosted/canal/rbac.yaml

kubectl apply -f https://docs.projectcalico.org/v3.1/getting-started/kubernetes/installation/hosted/canal/canal.yaml

kubectl get pods -n kube-system

# 创建两个命名空间 dev 和 prod 进行测试

kubectl create namespace dev

kubectl create namespace prod

vi pod-a.yaml

# 内容如下

apiVersion: v1

kind: Pod

metadata:

name: pod1

spec:

containers:

- name: myapp

image: ikubernetes/myapp:v1

# 在命名空间 dev 创建 pod1

kubectl apply -f pod-a.yaml -n dev

kubectl get pods -n dev -o wide

# 运行结果:

NAME READY STATUS RESTARTS AGE IP NODE

pod1 1/1 Running 0 14m 10.244.2.2 node2

# 在命名空间 prod 创建 pod1

kubectl apply -f pod-a.yaml -n prod

kubectl get pods -n prod -o wide

# 运行结果:

NAME READY STATUS RESTARTS AGE IP NODE

pod1 1/1 Running 0 14m 10.244.1.2 node1

# 测试网络

curl 10.244.1.2 # 正常访问

curl 10.244.2.2 # 正常访问

kubectl exec pod1 -it -n prod -- /bin/sh

ping 10.244.2.2 # 链路正常

Ingress

# Ingress 默认禁止所有的入站流量

vi ngress-def.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-ingress

spec:

podSelector: {}

policyTypes:

- Ingress

kubectl apply -f ingress-def.yaml -n dev

# 查看 networkpolicy 规则

kubectl get netpol -n dev

curl 10.244.2.2 # 命名空间 dev pod1 无法访问

curl 10.244.1.2 # 命名空间 prod pod1 正常访问

# 开放所有的入站流量

vi ingress-def.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-ingress

spec:

podSelector: {}

ingress:

- {}

policyTypes:

- Ingress

kubectl apply -f ingress-def.yaml -n dev

curl 10.244.1.2 # 命名空间 prod pod1 正常访问

curl 10.244.2.2 # 命名空间 dev pod1 正常访问

通过规则限制入站流量

kubectl delete netpol deny-all-ingress -n dev

kubectl label pods pod1 app=myapp -n dev

# 添加网络规则

vi allow-netpol-demo.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: allow-myapp-ingress

spec:

podSelector:

matchLabels:

app: myapp # 选择app=myapp 的标签放行

ingress:

- from:

- ipBlock: # 地址段

cidr: 10.244.0.0/16 # 允许这个地址段访问

except: # 排除一下地址不可以访问

- 10.244.1.2/32

ports:

- protocol: TCP

port: 80 # 允许访问80端口

- protocol: TCP

port: 443

kubectl apply -f allow-netpol-demo.yaml -n dev

kubectl get netpol -n dev

curl 10.244.2.2:80 # 命名空间 dev pod1 正常访问

curl 10.244.2.2:443 # NetworkPolicy 放行,没有开放 443 端口,服务器拒绝

curl: (7) Failed connect to 10.244.2.2:443; Connection refused

curl 10.244.2.2:6443 # 卡住,被 NetworkPolicy 拒绝

Egress

# 默认限制所有的出站流量

vi egrees-def.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-egress

spec:

podSelector: {}

policyTypes:

- Egress

kubectl apply -f egrees-def.yaml -n prod

kubectl get pods -n kube-system -o wide

# 选取一个 coredns 的 pod ip

kubectl exec pod1 -it -n prod -- /bin/sh

ping 10.244.0.4 # 无法正常 ping 通

# 放行所有的出站流量

vi egrees-def.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-egress

spec:

podSelector: {}

egress:

- {}

policyTypes:

- Egress

kubectl apply -f egrees-def.yaml -n prod

kubectl exec pod1 -it -n prod -- /bin/sh

ping 10.244.0.4 # 正常 ping 通

K8S Calico的更多相关文章

- K8S Calico网络插件

0.前言 参考文档:https://github.com/containernetworking/cni Pod网络插件,为了实现Pod网络而需要的插件.组件.由于Kubernetes通过开放的CNI ...

- K8S从入门到放弃系列-(11)kubernetes集群网络Calico部署

摘要: 前面几个篇幅,已经介绍master与node节点集群组件部署,由于K8S本身不支持网络,当 node 全部启动后,由于网络组件(CNI)未安装会显示为 NotReady 状态,需要借助第三方网 ...

- k8s的两种网络方案与多种工作模式[flannel与calico]

k8s的两种网络方案与多种工作模式 1. Flannel: flannel有三种工作模式: 1. vxlan(隧道方案) 2. host-gw(路由方案) 2. udp(在用户态实现的数据封装解封装, ...

- Kubeasz部署K8s基础测试环境简介

下面介绍使用Kubeasz部署K8s集群环境. https://github.com/easzlab/kubeasz在需要使用kubeeasz项目安装的k8s时,需要将所有需要它来部署的节点上,都安装 ...

- 8、二进制安装K8s之部署CIN网络

二进制安装K8s之部署CIN网络 部署CIN网络可以使用flannel或者calico,这里介绍使用calico ecd 方式部署. 1.下载calico二进制安装包 创建所需目录 mkdir -p ...

- 从一到万的运维之路,说一说VM/Docker/Kubernetes/ServiceMesh

摘要:本文从单机真机运营的历史讲起,逐步介绍虚拟化.容器化.Docker.Kubernetes.ServiceMesh的发展历程.并重点介绍了容器化阶段之后,各项重点技术的安装.使用.运维知识.可以说 ...

- 使用Kubeadm(1.13+)快速搭建Kubernetes集群

Kubeadm是管理集群生命周期的重要工具,从创建到配置再到升级,Kubeadm处理现有硬件上的生产集群的引导,并以最佳实践方式配置核心Kubernetes组件,以便为新节点提供安全而简单的连接流程并 ...

- k8s网络之Calico网络

k8s网络主题系列: 一.k8s网络之设计与实现 二.k8s网络之Flannel网络 三.k8s网络之Calico网络 简介 Calico 是一种容器之间互通的网络方案.在虚拟化平台中,比如 Open ...

- k8s网络之calico

一.概述 前面我们部署calico由于集群规模不是很大,使用的是calico的bgp模式的node-to-node-mesh全节点互联,这种模式在小规模集群里面还可以用,3.4.0版本的calico支 ...

随机推荐

- 110道python面试笔试题汇总,你能答对几道?

数据分析系列教程插播一篇面试题教程,最近公众号新来了不少朋友,这几天不少粉丝留言说问我有没有python面试题,其实之前分享过一些面试题,今天统一再给大家分享一遍,也希望能帮助此时仍在找工作的同学,尽 ...

- 如何解决微信小程序界面适配问题-引用-生命周期回调函数-优化机制-样式引入

如何解决微信小程序界面适配问题 .wxss page{ height: 100%; width:750rpx; } this.setData({ imageWidth: wx.getSystemInf ...

- 把ajax包装成promise的形式(2)

概述 为了体验promise的原理,我打算自己把ajax包装成promise的形式.主要希望实现下列功能: // 1.使用success和error进行链式调用,并且可以在后面加上无限个 promis ...

- [Postman]Postman导航(3)

Postman提供了一个多窗口和多标签界面,供您使用API. 此界面设计为您提供尽可能多的API空间. 侧边栏 邮差侧边栏可让您查找和管理请求和集合.侧边栏有两个主要选项卡: 历史记录 和 ...

- HBase相关的一些点

1.在运行Hbase时,如果遇到出错之后: 可以通过{HBASE_HOME}目录,我的是在/usr/soft/hbase下的logs子目录中的日志文件查看错误原因.2.启动关闭Hadoop和HBase ...

- 常用浏览器内核!IE,Chrome ,Firefox,Safari,Opera 等内核

常用浏览器内核: IE内核为:trident: Chrome内核为:blink(基于webkit,谷歌与Opera software共同开发): Firefox内核为:gecko: Safari内核为 ...

- [EXP]Microsoft Windows - DfMarshal Unsafe Unmarshaling Privilege Escalation

Windows: DfMarshal Unsafe Unmarshaling Elevation of Privilege (Master) Platform: Windows (not tested ...

- react-native热更新之CodePush详细介绍及使用方法

react-native热更新之CodePush详细介绍及使用方法 2018年03月04日 17:03:21 clf_programing 阅读数:7979 标签: react native热更新co ...

- vlookup函数基本使用--如何将两个Excel表中的数据匹配;excel表中vlookup函数使用方法将一表引到另一表

vlookup函数基本使用--如何将两个Excel表中的数据匹配:excel表中vlookup函数使用方法将一表引到另一表 一.将几个学生的籍贯匹配出来‘ 二.使用查找与引用函数 vlookup 三. ...

- CentOS 7的安装详解

不多说,直接上干货! CentOS 6.5的安装详解 主流: 目前的Linux操作系统主要应用于生产环境, 主流企业级Linux系统仍旧是RedHat或者CentOS. 免费: RedHat 和Ce ...