php攻击漏洞总结

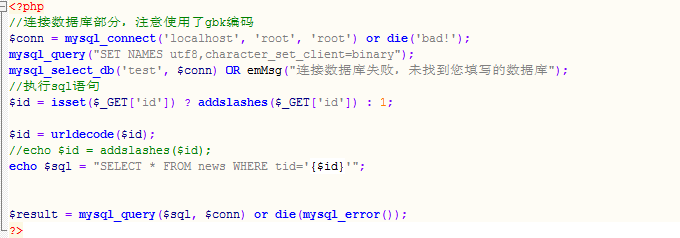

1、两字节编码(gbk)都存在宽字节攻击问题[character_set_client=gbk]

案例:http://www.cnblogs.com/lcamry/articles/5625276.html

解决方案:mysql_query("SET character_set_connection=gbk, character_set_results=gbk,character_set_client=binary");

character_set_client=binary 采用二进制传输,可以解决这个问题

2、两字节编码(gbk)谨慎使用icon,防止攻击

案例:http://www.cnblogs.com/lcamry/articles/5625276.html

3、php header函数使用问题

案例:当使用header函数是如果后面没有die或者exit函数时,程序仍然继续执行。

解决方案:header函数后面添加程序停止函数[exit,die]

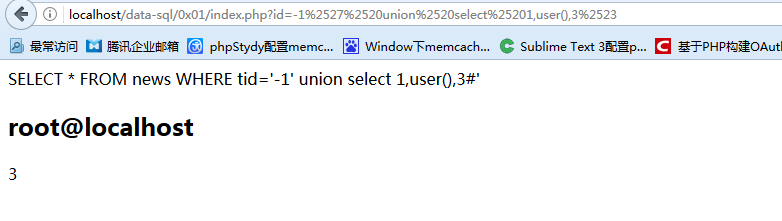

4、urldecode、rawurldecode宽字节攻击[a.php?id=%2527]

案例:http://blog.csdn.net/qlxmy/article/details/55252980

解决方案: 通过urlencode处理过后的变量在通过其他函数过滤一下

解析:原因是urldecode吧%25转换成%,然后%27就变成'

5、include、include_once、require、require_once 包含文件时,出现恶意攻击

案例:https://www.secpulse.com/archives/3206.html

http://www.cnblogs.com/mujj/articles/3406740.html

解决方案:

本部分主要从代码层和Web服务器安全配置两个方面来讲解PHP文件包含漏洞的防范。 1、首先来从代码层来讲,在开发过程中应该尽量避免动态的变量,尤其是用户可以控制的变量。一种保险的做法是采用“白名单”的方式将允许包含的文件列出来,只允许包含白名单中的文件,这样就可以避免任意文件包含的风险

2、在Web服务器安全配置方面可以通过设定php.ini中open_basedir的值将允许包含的文件限定在某一特定目录内,这样可以有效的避免利用文件包含漏洞进行的攻击。需要注意的是,open_basedir的值是目录的前缀,因此假设设置如下值:open_basedir=/var/www/test,那么实际上以下目录都是在允许范围内的。 /var/www/test /var/www/test123 /var/www/testabc 如果要限定一个指定的目录,需要在最后加上”/“,这一点需要特别注意。 open_basedir=/var/www/test/ 如果有多个目录,在Windows下目录间用分号隔开,在Linux下面则用冒号隔开。

php攻击漏洞总结的更多相关文章

- Android安全之Https中间人攻击漏洞

Android安全之Https中间人攻击漏洞 0X01 概述 HTTPS,是一种网络安全传输协议,利用SSL/TLS来对数据包进行加密,以提供对网络服务器的身份认证,保护交换数据的隐私与完整性. ...

- Java Web项目漏洞:检测到目标URL存在http host头攻击漏洞解决办法

检测到目标URL存在http host头攻击漏洞 详细描述 为了方便的获得网站域名,开发人员一般依赖于HTTP Host header.例如,在php里用_SERVER["HTTP_HOST ...

- 目标URL存在跨站漏洞和目标URL存在http host头攻击漏洞处理方案

若需要学习技术文档共享(请关注群公告的内容)/讨论问题 请入QQ群:668345923 :若无法入群,请在您浏览文章下方留言,至于答复,这个看情况了 目录 HTTP协议详解 引言 一.HTTP协议详解 ...

- 检测到目标URL存在http host头攻击漏洞

检测到目标URL存在http host头攻击漏洞 1.引发安全问题的原因 为了方便的获得网站域名,开发人员一般依赖于HTTP Host header.例如,在php里用_SERVER["HT ...

- Chargen UDP服务远程拒绝服务攻击漏洞修复教程

一.前置说明 chargen服务最初设计用于测试网络状态,监听19端口(包括TCP和UDP),其中UDP协议存在“Chargen UDP服务远程拒绝服务攻击漏洞”. chargen一般不会使用,所以直 ...

- 微信支付回调,XXE攻击漏洞防止方法

最近微信支付回调发现的XXE攻击漏洞(什么是XXE攻击,度娘.bing去搜,一搜一大把),收到通知后即检查代码, 微信给的解决方法是如果你使用的是: XmlDocument: XmlDocument ...

- URL存在http host头攻击漏洞-修复方案

URL存在http host头攻击漏洞-修复方案 spring boot使用注解的方式 -- 第一步:在自定义filter类上添加如下注释 package com.cmcc.hy.mobile.con ...

- X-Scan扫描端口80,443提示http TRACE 跨站攻击漏洞解决办法

在用X-Scan-v3.3扫描主机端口提示http TRACE 跨站攻击漏洞; 一,修改配置文件httpd.conf 1.1 apache下面修改httpd.conf文件,在文件最后面新建一行加入:T ...

- 【漏洞一】检测到目标URL存在http host头攻击漏洞

[漏洞] 检测到目标URL存在http host头攻击漏洞 [原因] 在项目中使用了 request.getServerName 导致漏洞的出现 不要使用request中的serverName,也就是 ...

- 360[警告]跨站脚本攻击漏洞/java web利用Filter防止XSS/Spring MVC防止XSS攻击

就以这张图片作为开篇和问题引入吧 <options>问题解决办法请参考上一篇 如何获取360站长邀请码,360网站安全站长邀请码 首先360能够提供一个这样平台去检测还是不错的.但是当体检 ...

随机推荐

- Beanutils-No origin bean specified问题分析

copyProperties 时候系统中报错了,呵呵,源码已经说明了一切,就不BB了

- coursera 《现代操作系统》 -- 第八周 存储模型(2)

名词解释 页面: 页面大小: 页表: 页表项: 以上名词解释见: coursera <现代操作系统> -- 第七周 存储模型(1) 页表项大小: 问:以上是怎么计算出来的? 32位指什么? ...

- RTLabel 富文本

本节关于RTLable基本介绍,原文来自 https://github.com/honcheng/RTLabel RTLabel 基于富文本的格式,适用于iOS,类似HTML的标记. RTLabel ...

- SQLServer中exists和except用法

一.exists 1.1 说明 EXISTS(包括 NOT EXISTS)子句的返回值是一个BOOL值.EXISTS内部有一个子查询语句(SELECT ... FROM...),我将其称为EXIST的 ...

- 004-搭建框架-实现AOP机制【一】代理技术

前景提要 监控方法性能.执行时间.记录日志等 AOP( Aspect Oriented Programming)面向方面编程. 在AOP中,需要定义一个Aspect(切面)类来编写需要横切业务的逻辑代 ...

- iOS WKWebView OC 与 JS 交互学习

我写WKWebView 想让 服务端相应 一个 方法但是不响应,根据 UIWebView 用 JSContext就能拿到响应的处理经验是不是服务端 也需要 对 WKwebView有兼容的一个写法??? ...

- springboot-vue项目后台2

Main.java package com.hcxy.car; import org.springframework.boot.SpringApplication; import com.hcxy.c ...

- 树莓派使用DHT11温湿度传感器(C语言程序)

pi4j是基于wiringpi开发的通过java来控制树莓派GPIO口的库文件.在java程序中引入相关类就可以使用已经封装好的方法控制树莓派GPIO口. pi4j官网:http://pi4j.com ...

- Django---Blog系统开发之注册页面(验证码&ajax发送文件)

前端页面及渲染: 静态文件的配置:setting.py: static 文件放在app下 STATIC_URL = '/static/' STATIC_ROOT = ( os.path.join(BA ...

- OC_NSString、

8月17日NSString 一.字符串的创建 //1.创建常量字符串 NSString *str1 = @"hello world"; NSLog(@"%@", ...