Pwnable-blukat

ssh blukat@pwnable.kr -p2222 (pw: guest)

连接上去看看c的源码

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <fcntl.h>

char flag[];

char password[];

char* key = "3\rG[S/%\x1c\x1d#0?\rIS\x0f\x1c\x1d\x18;,4\x1b\x00\x1bp;5\x0b\x1b\x08\x45+";

void calc_flag(char* s){

int i;

for(i=; i<strlen(s); i++){

flag[i] = s[i] ^ key[i];

}

printf("%s\n", flag);

}

int main(){

FILE* fp = fopen("/home/blukat/password", "r");

fgets(password, , fp);

char buf[];

printf("guess the password!\n");

fgets(buf, , stdin);

if(!strcmp(password, buf)){

printf("congrats! here is your flag: ");

calc_flag(password);

}

else{

printf("wrong guess!\n");

exit();

}

return ;

}

比较password和buf,是的话跳出flag,反之则不是

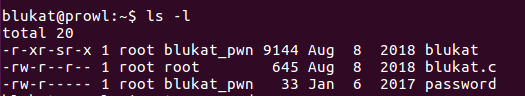

貌似没有什么突破点,看了别人writeup,发现我们可以把password下载到本地,但是没有读取的权限,是不可能下载到本地,于是看看权限

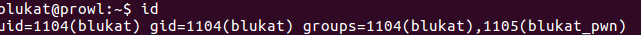

能拥有读权限的只有root和blukat_pwn 于是推测我们可能在所属组里面

果不其然,确实是在所属组里面,那么就可以读取password的内容

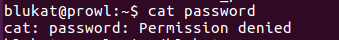

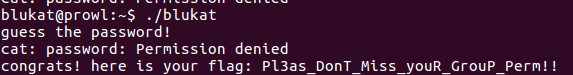

表面上说是没有权限,实际上这就是password的内容,有点掩人耳目,当然你如果已经下载到本地,可以直接vi或者cat里面的内容了

Pl3as_DonT_Miss_youR_GrouP_Perm!!

Pwnable-blukat的更多相关文章

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable echo2

pwnable echo2 linux 32位程序 涉及FSB和UAF漏洞的利用,先%x泄露地址,然后利用UAF漏洞进行利用 code:

- pwnable.kr-bof

.Nana told me that buffer overflow is one of the most common software vulnerability. Is that true? D ...

- pwnable.kr-collision

题目: 链接后登陆 ssh col@pwnable.kr -p2222 查看文件以及权限 Ls –al 查看代码 cat col.c 根据 if(strlen(argv[1]) != 20){ pri ...

- pwnable.kr-fd

题目: 链接登录: ssh fd@pwnable.kr -p2222 查看文件及权限: ls –al 看到flag文件,但是当前用户fd并没有读权限. cat fd.c 分析程序: int argc ...

- pwnable.kr-collision -Writeup

bof html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,addres ...

- pwnable.kr-fd-Writeup

html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,address,bi ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable input2 之 write up

首先看源代码: input2@ubuntu:~$ cat input.c #include <stdio.h> #include <stdlib.h> #include < ...

随机推荐

- ElasticSearch7 设置外网访问失败

elasticsearch外网访问9200端口失败,bootstrap checks failed,the default discovery settings are unsuitable for ...

- 【转载】XSS攻击和sql注入

XSS攻击: https://www.cnblogs.com/dolphinX/p/3391351.html 跨站脚本攻击(Cross Site Script为了区别于CSS简称为XSS)指的是恶意攻 ...

- 【西北师大-2108Java】期中成绩汇总

[西北师大-2108Java]期中成绩汇总 作业成绩 2018软件工程 得分排行 千帆竞发图 得分明细 学号 博客 博客 总分 201571030325 325 60 201571030332 htt ...

- nodejs的require是如何执行的

通常,在Node.js里导入是通过 require函数调用进行的. Node.js会根据 require的是相对路径还是非相对路径做出不同的行为. 相对路径 相对路径很简单. 例如,假设有一个文件路径 ...

- php time() 和 $_SERVER['REQUEST_TIME']

time() 和 $_SERVER['REQUEST_TIME']效率 结果:(其中之一) 结论: time() : 执行时间在0.10 - 0.30 之间 $_SERVER['REQUEST_TIM ...

- golang和swoole区别

golang和swoole区别 开发效率 Go语言是本质上是静态语言,开发效率稍差,但性能更强,更适合底层软件的开发 Swoole使用PHP语言,动态脚本语言,开发效率最佳,更适合应用软件的开发 IO ...

- 扎心一问!你凭什么成为top1%的Java工程师?

目录 1.解决生产环境里的突发故障 2.对棘手的线上性能问题进行优化 3.锻造区别于普通码农的核心竞争力 4.打磨架构设计能力 5.你凭什么成为 top1%? 你工作几年了? 是否天天CRUD到吐 ...

- 使用openpyxl模块进行封装,高效处理excel测试数据

from openpyxl import load_workbook from scripts.handle_config import conf from scripts.constants imp ...

- windows 下命令行启动 appium-desktop

启动appium-desktop如果要启动appium-desktop,双击appium.exe,启动后如下图: 启动appium-server通过下面解决方案直接启动appium-server, ...

- python 实例方法、静态方法、类方法

class Date: #构造函数 def __init__(self, year, month, day): self.year = year self.month = month self.day ...