2019攻防世界web新手区

robots

看了题目描述,发现与robots协议有关,过完去百度robots协议。发现了robots.txt,然后去构造url访问这个文件

http://111.198.29.45:42287/robots.txt

得到提示:Disallow: f1ag_1s_h3re.php,再次构造url,访问这个文件。

http://111.198.29.45:42287/f1ag_1s_h3re.php

成功得到flag:cyberpeace{bffdd8b6fd5db04fd274822c68d5fadb}

backup

进去题目后,看到提示与index.php的备份文件有关,想起index.php.bak,果断构造url访问文件。

111.198.29.45:58119/index.php.bak

下载文件后,使用记事本打开,即可得到flag:cyberpeace{d7646fa539c6b115deef155a73830462}

cookie

看到题目和cookie有关,果断按下F12查看cookie,发现了cookie.php,构造url去访问

http://111.198.29.45:33679/cookie.php

得到提示:See the http response

然后再网络请求的消息头里面看到的flag:cyberpeace{2c2587a68a1db6c2a413631531030da1}

disabled button

看到一个flag按钮,但却无法点击。觉得应该和参数的设置有关,F12改下参数,把下面位置的disabled更改为able,

再次点击flag按钮,即可获得flag:cyberpeace{0ca54cb222b4d649d8e193467f5c8f52}

simple js

看题目觉得这应该是一道关于js的题目,因为没怎么学过js,心里小发慌。查看网页源代码。

其中pass为假密码,可以看到无论输入什么都会返回这个假密码,真正的密码在:javascript String"fromCharCode"; - 用python处理一下:

s="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print (s) - 得到` 55,56,54,79,115,69,114,116,107,49,50

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end='')

- 得到 786OsErtk12

xff referer:

看到题目觉得应该和XFF有关,进去后要求IP地址必须为123.123.123.123,使用burpsuite伪造XFF:X-Forwarded-For:123.123.123.123

go之后又要求innerHTML="必须来自https://www.google.com",再伪造Referer:Referer:https://www.google.com

go之后得到flag:cyberpeace{e9f742dcdb07a05638f0c004c4a27368}

weak auth:

进入后看到一个登陆框界面,试着随便输入一个账户密码,提示输入admin,然后再源码里发现“./check.php”,点进去发现提示:maybe you need a dictionary,利用burpsuite选择一个字典进行爆破。爆破出密码为123465.

输入正确密码得到flag:cyberpeace{5469437256d685fbb6ba239b163bd400}

webshell

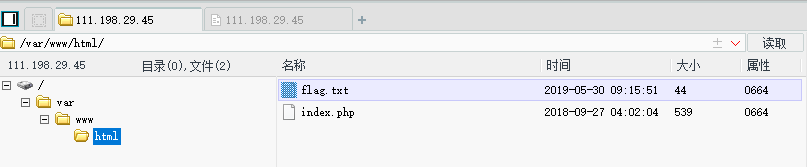

题目描述给出了php一句话的提示,进去题目后看到了<?php @eval($_POST['shell']);?>

发现连接密码为“shell”,用菜刀连接,发现flag.txt文件,里面包含flag。

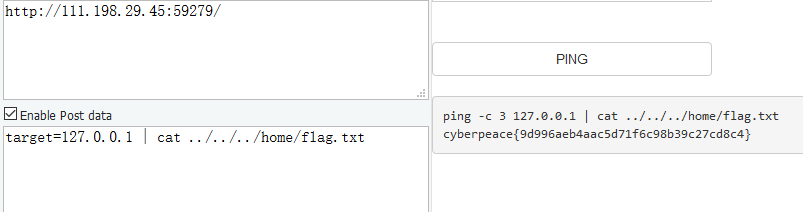

command execution

这个题需要了解一些命令执行的知识:windows或linux下: command1 && command2 先执行command1后执行command2 command1 | command2 只执行command2 command1 & command2 先执行command2后执行command1

我们先在ping的输入框里随便输入一个地址,比如127.0.0.1,然后打开hackbar,发现它是通过target参数以post的方式提交的,我们构造target参数的值:

首先构造这个命令:target=127.0.0.1 | ls ../../../home,提交后会执行后面的“ls ../../../home”命令,发现含有flag.txt文件

然后我们构造查看home下flag.txt文件内容的命令:target=127.0.0.1 | cat ../../../home/flag.txt,即可输出flag:

simple php

一道代码审计的题,用到了知识点,一个是php弱等于,一个是%00截断。先看代码

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a']; //get方式提交一个a

$b=@$_GET['b']; //get方式提交一个b

if($a==0 and $a){ //如果a满足条件,数组flag的前一部分

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){ //如果b满足条件,输入flag的后一部分

echo $flag2;

}

?>

在判断语句里,要求a==0,并且a不为0;看到两个等号,想到php弱等于,这里可以让a=admin,在“==”判断是,admin会被转换成“0”,a满足天剑

然后是b,is_numeric这个函数要求b不能是数字,下面要求b大于1234,这里可以让b=2345%00,%00是空格的意思,这样b就不会被判断为数字,且大于1234,b满足条件。

构造url:http://111.198.29.45:40060/?a=admin&b=2345%00,即可得到flag。

对于is_numeric这个函数的绕过,还可以让b=2345a。即在后面加一个字母也可以。

(ps:本人太菜,若有错误的地方欢迎大佬随时责骂。。。。xixixii)

2019攻防世界web新手区的更多相关文章

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- 攻防世界web新手区(3)

xff_referer:http://111.198.29.45:43071 打开网址,显示出这个页面: X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP, ...

- CTF -攻防世界-web新手区

直接f12出来 先用get后加/?a=1 然后火狐装hackbar(老版本)f12 post b=2 搞定 Hackbar:https://github.com/Mr-xn/hackbar2.1.3 ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- CTF -攻防世界-web高手区-ics-06

打开网址 根据题意点开报表中心(因为其他的点开都一样,不信你试试) 会看见id =1 想到burp爆破id 所以打开burp抓包(不会抓包的百度 或者看我web新手区,有一题就有抓包 我说的很详细) ...

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 攻防世界Web新手解析

攻防世界入门的题目 view source 禁用右键,F12审查元素 get post hackbar进行post robots 直接访问robots.txt,发现f1ag_1s_h3re.ph文件, ...

随机推荐

- C++异常处理入门

引言 异常,让一个函数可以在发现自己无法处理的错误时抛出一个异常,希望它的调用者可以直接或者间接处理这个问题.而传统错误处理技术,检查到一个局部无法处理的问题时: 1.终止程序(例如atol,atoi ...

- WPF-3D动效-文字球形环绕

原文:WPF-3D动效-文字球形环绕 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/u013224722/article/details/81784 ...

- 构建自己的PHP框架(视图装载)

完整项目地址:https://github.com/Evai/Aier 视图装载类要做的工作其实很简单: 1. 根据视图名称找到视图文件,支持文件夹 2. 更加方便,更加优雅地把变量的值传递进视图 本 ...

- Http请求格式(在Linux下使用telnet亲测,通过这篇我才明白)

命令行窗口中用telnet测试HTTP协议请求消息格式响应消息格式1. 命令行窗口中用telnet测试HTTP协议 HTTP消息是由普通ASCII文本组成.消息包括消息头和数据体部分.消息头以行为单位 ...

- Oracle 已有则更新,没有则插入

使用merge merge into 表名 t1 using (select '数据数据' 字段1,'数据数据' 字段2 from dual) t2 on (t1.字段1 = t2.字段1) when ...

- facebook javascript api 使用

官方api文档:http://developers.facebook.com/docs 先简单的介绍下创建一个app(https://developers.facebook.com/apps),

- p批处理替换目录下文本中的字符串

@echo off rem 进入批处理文件所在的路径 cd C:\Users\zxh\Desktop\ " as "abc" ***** rem 定义要替换的新旧字符串 ...

- HTML5离线缓存攻击测试(二)

经过昨天的测试,发现使用离线缓存的网站会被攻击.但是,不使用离线缓存的网站就真的不会受到这样的攻击么? 据我理解,按照标准当浏览器请求manifest文件时,若没有请求到,或者文件发生改变,应当不使用 ...

- vs2017 cordova调试ios app

https://docs.microsoft.com/en-us/visualstudio/cross-platform/tools-for-cordova/first-steps/ios-guide ...

- 领域驱动设计(DDD)的实践经验分享之ORM的思考

原文:领域驱动设计(DDD)的实践经验分享之ORM的思考 最近一直对DDD(Domain Driven Design)很感兴趣,于是去网上找了一些文章来看看,发现它确实是个好东西.于是我去买了两本关于 ...