IdentityServer4 保护.net framework webapi

一、IS4服务器配置

1、新建一个Asp.net Core MVC程序,模板选择 Empty

2、Nuget添加 IdentityServer4,我这里添加的是2.5.3

3、添加Config文件,配置clients和scopes等信息,需要持久化配置的可以看 https://www.cnblogs.com/fengchao1000/p/10184921.html

public class Config

{

// scopes define the resources in your system

public static IEnumerable<IdentityResource> GetIdentityResources()

{

return new List<IdentityResource>

{

new IdentityResources.OpenId(),

new IdentityResources.Profile()

};

} public static IEnumerable<ApiResource> GetApis()

{

return new List<ApiResource>

{

new ApiResource("FrameworkAPI",new List<string>(){JwtClaimTypes.Subject})

};

} public static IEnumerable<Client> GetClients()

{

return new List<Client>

{ //Implicit模式Client配置,适用于SPA

new Client

{

ClientId = "Test",

ClientName = "Test",

AllowedGrantTypes = GrantTypes.Implicit,

AllowAccessTokensViaBrowser = true,

AccessTokenLifetime = *,

AccessTokenType = AccessTokenType.Jwt,

RedirectUris =

{

"https://localhost:5003/signin-callback.html",

"https://localhost:5003/silent-callback.html"

},

PostLogoutRedirectUris = { "https://localhost:5003" },

AllowedCorsOrigins = { "https://localhost:5003" },

RequireConsent = false,

AllowedScopes =

{

IdentityServerConstants.StandardScopes.OpenId,

IdentityServerConstants.StandardScopes.Profile,

"FrameworkAPI"//对应webapi里面的scope配置

}

},

//ResourceOwnerPassword模式Client配置,适用于App、winform

new Client

{

ClientId = "App",

ClientName = "App",

ClientSecrets = { new Secret("".Sha256()) },

AccessTokenLifetime = *,//单位s

AllowedGrantTypes = GrantTypes.ResourceOwnerPassword,

SlidingRefreshTokenLifetime = ,

AllowOfflineAccess = true,

AllowedScopes = new List<string>

{

"FrameworkAPI",//对应webapi里面的scope配置

StandardScopes.OfflineAccess,

StandardScopes.OpenId,

StandardScopes.Profile

}

} };

}

}

4、添加ProfileService文件,用于自定义登录返回信息

/// <summary>

/// 自定义用户登录返回的信息claims

/// </summary>

public class ProfileService : IProfileService

{

private readonly ILogger logger; public ProfileService(ILogger<ProfileService> logger)

{

this.logger = logger;

} public async Task GetProfileDataAsync(ProfileDataRequestContext context)

{

try

{

var claims = context.Subject.Claims.ToList(); context.IssuedClaims = claims.ToList();

}

catch (Exception ex)

{

logger.LogError(ex.ToString());

}

} public async Task IsActiveAsync(IsActiveContext context)

{

context.IsActive = true;

}

}

5、添加ResourceOwnerPasswordValidator文件,在ResourceOwnerPassword模式下用于自定义登录验证

/// <summary>

///ResourceOwnerPassword模式下用于自定义登录验证

/// </summary>

public class ResourceOwnerPasswordValidator : IResourceOwnerPasswordValidator

{

private readonly IConfiguration config; public ResourceOwnerPasswordValidator(IConfiguration config)

{

this.config = config;

} public Task ValidateAsync(ResourceOwnerPasswordValidationContext context)

{

//根据context.UserName和context.Password与数据库的数据做校验,判断是否合法

if (context.UserName == "test" && context.Password == "test")

{

context.Result = new GrantValidationResult(

subject: context.UserName,

authenticationMethod: OidcConstants.AuthenticationMethods.Password);

}

else

{

//验证失败

context.Result = new GrantValidationResult(

TokenRequestErrors.InvalidGrant,

"invalid custom credential"

);

}

return Task.FromResult();

}

}

6、在 Startup 配置IdentityServer

public class Startup

{

// This method gets called by the runtime. Use this method to add services to the container.

// For more information on how to configure your application, visit https://go.microsoft.com/fwlink/?LinkID=398940

public void ConfigureServices(IServiceCollection services)

{

services.AddIdentityServer()

//配置证书

.AddDeveloperSigningCredential()

//配置API资源

.AddInMemoryApiResources(Config.GetApis())

//配置身份资源

.AddInMemoryIdentityResources(Config.GetIdentityResources())

//预置Client

.AddInMemoryClients(Config.GetClients())

.AddProfileService<ProfileService>()

.AddResourceOwnerValidator<ResourceOwnerPasswordValidator>(); services.AddAuthentication()

.AddCookie(options =>

{

options.ExpireTimeSpan = System.TimeSpan.FromMinutes();

options.SlidingExpiration = true;

});

} // This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IHostingEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

} app.UseIdentityServer();//IdentityServer4中间件 app.Run(async (context) =>

{

await context.Response.WriteAsync("IdentityServer4");

});

}

}

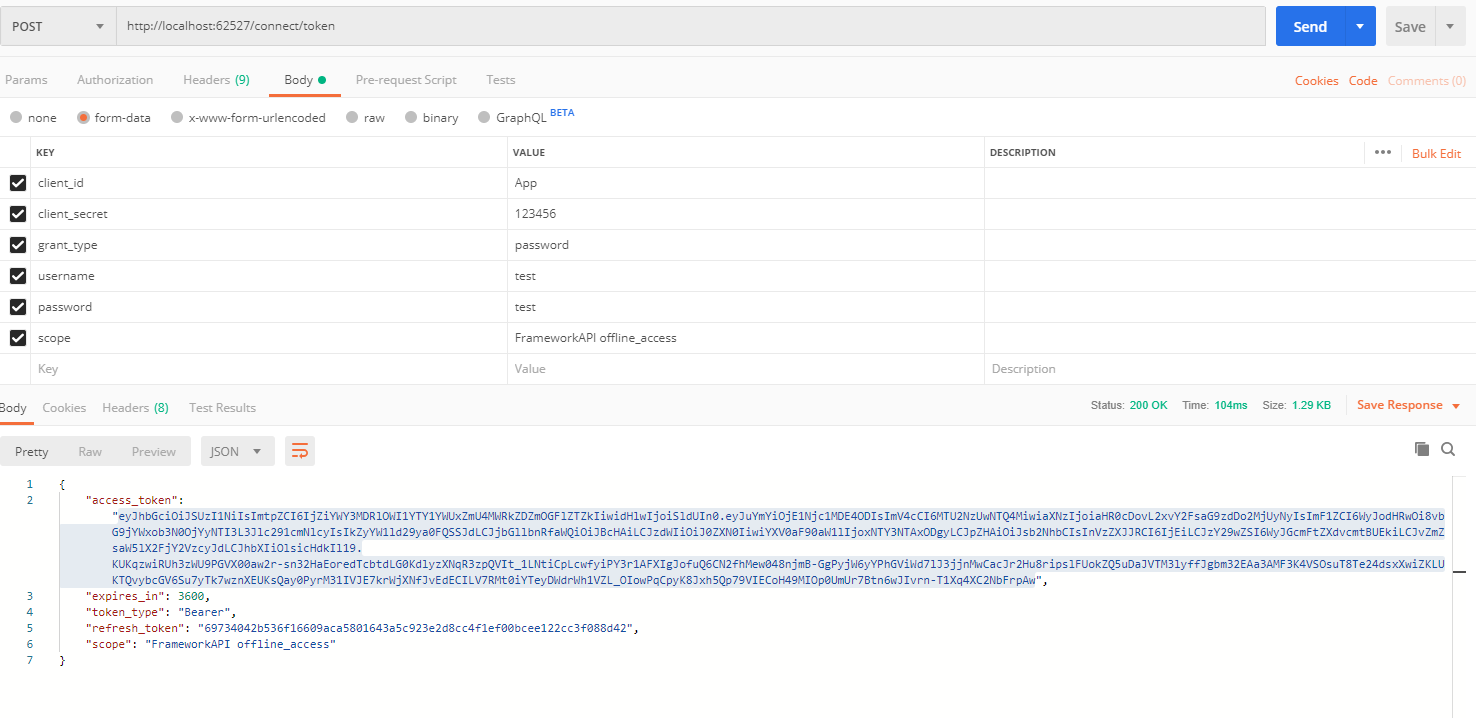

到这里我们IdentityServer4服务端已经搭建好了,我们用postman测试下,这里调用的是ResourceOwnerPassword模式

二、.net framework webapi 配置

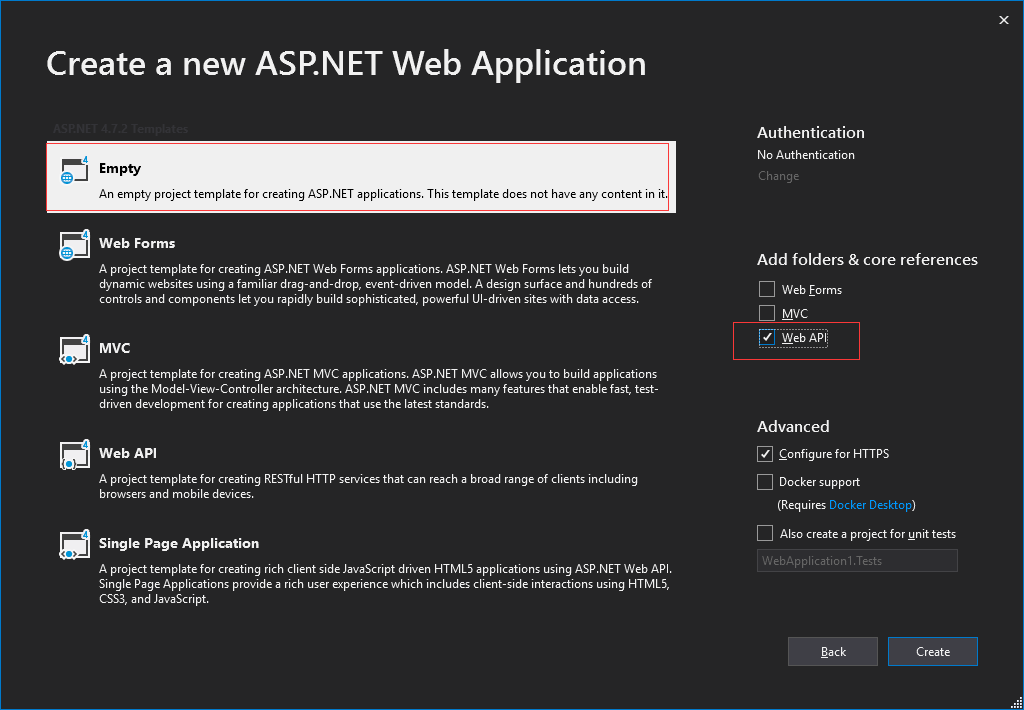

1、新建一个 .net framework webapi 程序

\

\

2、由于webapi是.net Framework版本的,所以我们需要引用 IdentityServer3.AccessTokenValidation 作为api端token的验证组件。

Nuget添加:

IdentityServer3.AccessTokenValidation

IdentityModel

Microsoft.Owin.Host.SystemWeb

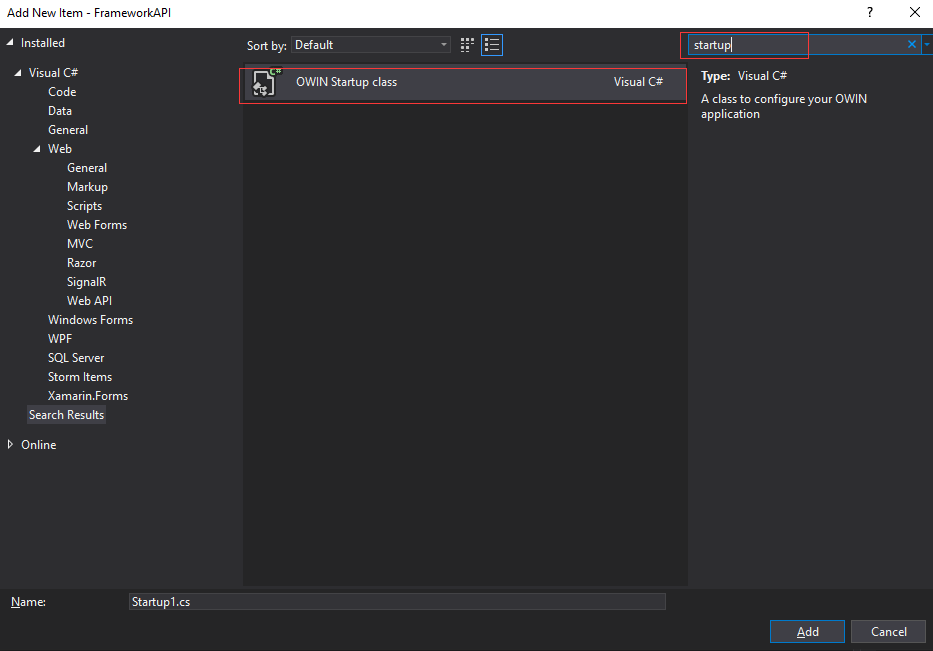

3、添加一个 Owin Startup.cs ,最好是用现有的startup类,而不要自己去新建一个类,然后修改名称。

4、在Startup中配置 IdentityServer AccessToken 验证参数

public class Startup

{

public void Configuration(IAppBuilder app)

{

app.UseIdentityServerBearerTokenAuthentication(new IdentityServerBearerTokenAuthenticationOptions

{

Authority = "http://localhost:62527/",

RequiredScopes = new[] { "FrameworkAPI" },//对应Client中配置的AllowedScopes和ApiResource DelayLoadMetadata = true

}); }

}

5、在 WebAPIConfig 中加入 config.Filters.Add(new AuthorizeAttribute()) 来启用授权验证

config.Filters.Add(new AuthorizeAttribute());

6、添加TestController

public class TestController : ApiController

{

public IHttpActionResult Get()

{

var user = User as ClaimsPrincipal; var claims = from c in user.Claims

select new

{

type = c.Type,

value = c.Value

}; return Json(claims);

}

}

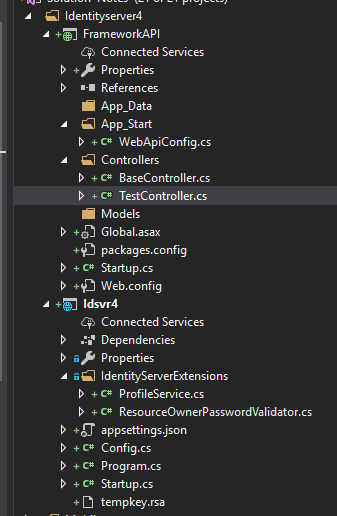

最后项目结构如下:

三、测试

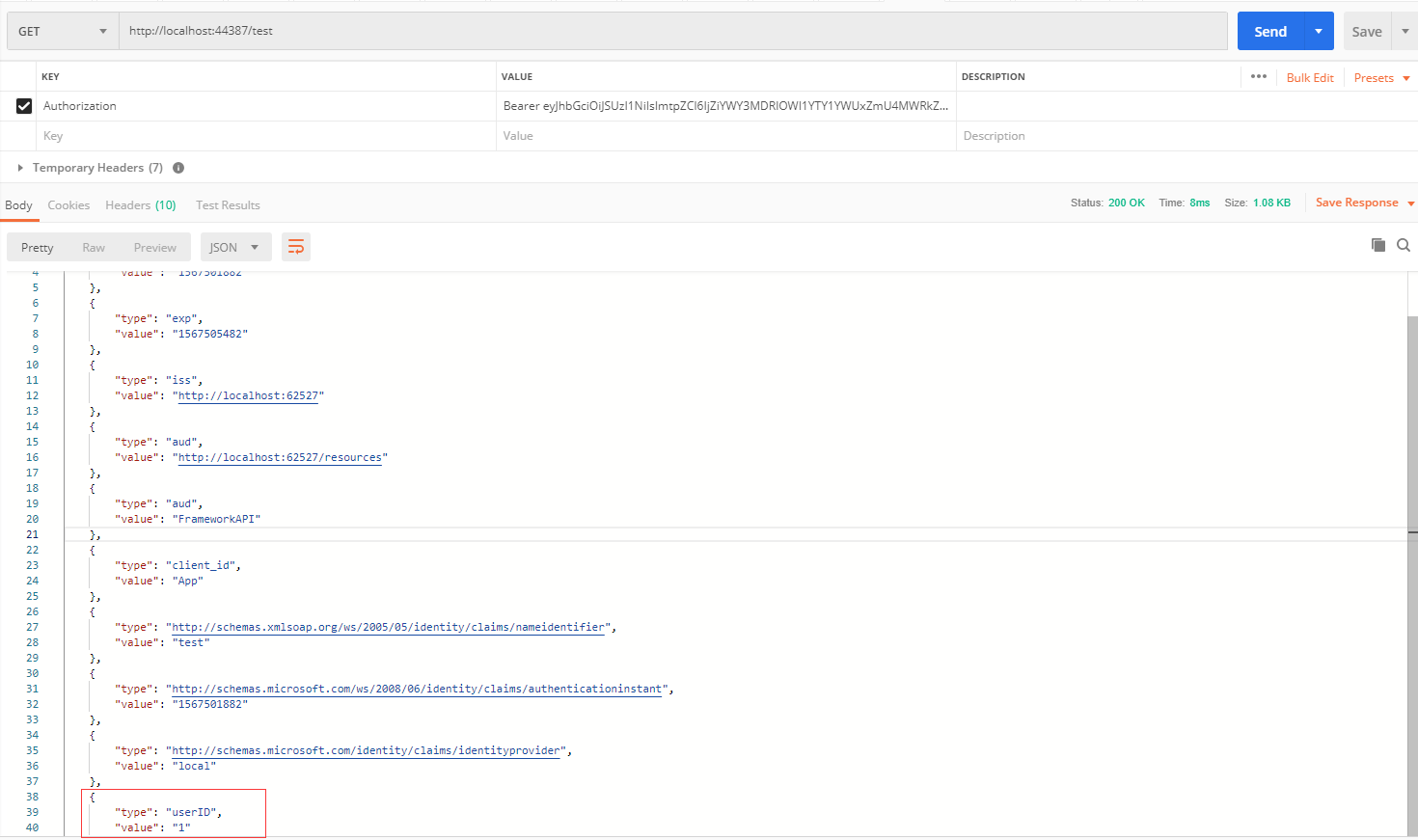

我们的服务端和webapi都已经配置好了,我们用postman测试下

1、直接访问api地址 http://localhost:44387/test ,不加入token ,得到如下结果,返回401

2、加入token ,验证通过,返回200

IdentityServer4 保护.net framework webapi的更多相关文章

- 大话IdentityServer4之使用 IdentityServer4 保护 ASP.NET Core 应用

这几天一直在研究IdentityServer4在asp.net core3.0中的应用,下面说说我的理解: 我们每一个.net core 项目大家可以理解为我新建了一个动物园或者植物园等,注册用户想要 ...

- C# Autofac集成之Framework WebAPI

Web API 2集成需要Autofac.WebApi2 NuGet包. Web API集成需要Autofac.WebApi NuGet包. Web API集成为控制器,模型绑定器和操作过滤器提供了依 ...

- 创建.net framework webapi出现“Web 服务器被配置为不列出此目录的内容。”错误

接了一个新任务,要求写一个web api.于是我创建了一个.net framework的web api,结果在运行的时候,出现了以下页面: 解决方法: 在web.config文件中添加<dire ...

- asp.net core使用identity+jwt保护你的webapi(一)——identity基础配置

前言 用户模块几乎是每个系统必备的基础功能,如果每次开发一个新项目时都要做个用户模块,确实非常无聊.好在asp.net core给我们提供了Identity,使用起来也是比较方便,如果对用户这块需求不 ...

- asp.net core使用identity+jwt保护你的webapi(二)——获取jwt token

前言 上一篇已经介绍了identity在web api中的基本配置,本篇来完成用户的注册,登录,获取jwt token. 开始 开始之前先配置一下jwt相关服务. 配置JWT 首先NuGet安装包: ...

- asp.net core使用identity+jwt保护你的webapi(三)——refresh token

前言 上一篇已经介绍了identity的注册,登录,获取jwt token,本篇来完成refresh token. 开始 开始之前先说明一下为什么需要refresh token. 虽然jwt toke ...

- AspNetCore网关集成Swagger访问使用IdentityServer保护的webapi项目

创建webapi项目 创建四个webapi项目,两个处理业务,一个网关,一个验证中心.四个项目对应的端口如下, ApiGateway:1999 IdentityServer:16690 Service ...

- Angular SPA基于Ocelot API网关与IdentityServer4的身份认证与授权(一)

好吧,这个题目我也想了很久,不知道如何用最简单的几个字来概括这篇文章,原本打算取名<Angular单页面应用基于Ocelot API网关与IdentityServer4+ASP.NET Iden ...

- IdentityServer4系列 | 快速搭建简易项目

一 .前言 从上一篇关于 常见术语说明中,主要是对IdentityServer4的说明,以及其中涉及常见的术语的表述说明,包括对身份认证服务器.用户.客户端.资源以及各个令牌等进行对比区别说明. 而在 ...

随机推荐

- 微服务SpringCloud之服务网关zuul二

Zuul的核心 Filter是Zuul的核心,用来实现对外服务的控制.Filter的生命周期有4个,分别是“PRE”.“ROUTING”.“POST”.“ERROR”,整个生命周期可以用下图来表示. ...

- 如何让多个不同类型的后端网站用一个nginx进行反向代理实际场景分析

前段时间公司根据要求需要将聚石塔上服务器从杭州整体迁移到张家口,刚好趁这次机会将这些乱七八糟的服务器做一次梳理和整合,断断续续一个月迁移完成 大概优化掉了1/3的机器,完成之后遇到了一些问题,比如曾今 ...

- PHP 类中使用全局变量和全局常量

<?php $global_var = "var"; define('global_const', 'const'); class Test { public $_var; ...

- [AI开发]零数学公式告诉你什么是(卷积)神经网络

大部分介绍神经网络的文章中概念性的东西太多,而且夹杂着很多数学公式,读起来让人头疼,尤其没什么基础的人完全get不到作者想要表达的思想.本篇文章尝试零公式(但有少量数学知识)说清楚什么是神经网络,并且 ...

- WEB安全的历史

exp === exploit 漏洞利用代码 中国 黑客发展的 几个阶段 启蒙时代 ,黄金时代 ,黑暗时代 启蒙时代 -- 大致在 20世纪 19年代 中国互联网刚起步 一些青年收 ...

- 汇编实战准备:DOS调用命令

mov dx,offset message mov ah, int 21h 将message的偏移地址赋值给dx,之后 MOV AH,9 INT 21H 调用DOS功能,该功能为显示打印DS:DX地址 ...

- Java中打印日志,这4点很重要!

目录 一.预先判断日志级别 二.避免无效日志打印 三.区别对待错误日志 四.保证记录完整内容 打印日志,要注意下面4点. 一.预先判断日志级别 对DEBUG.INFO级别的日志,必须使用条件输出或者使 ...

- 微信小程序如何解析html内容

最近项目上遇到在微信小程序里需要显示新闻内容,新闻内容是通过接口读取的服务器中的富文本内容,是html格式的,小程序默认是不支持html格式的内容显示的,那我们需要显示html内容的时候,就可以通过w ...

- Vue躬行记(7)——渲染函数和JSX

除了可通过模板创建HTML之外,Vue还提供了渲染函数和JSX,前者的编码自由度很高,后者对于开发过React的人来说会很熟悉.注意,Vue的模板最终都会被编译成渲染函数. 一.渲染函数 虽然在大部分 ...

- html5不能播放视频的方法

html5不能播放视频的方法H5不能播放视频的方法 格式工厂转换成 AVC 注意音频流 采样率和比特率 设置低一点 不然播放会卡住 还有点击播放必须要click 不要用touchstart没效果的