『局域网安全』利用ARP欺骗劫持Cookie

0x 00 ARP欺骗说明

欺骗原理相关内容就不多叙述了,百度一大堆

实施ARP欺骗在Windows下,Linux下都相关工具

由于在Linux下可以开启ip_forward功能,个人认为Linux下的工具作用效果比较好

0x 01 攻击测试

1、 攻击拓扑

攻击机:Kali Linux IP:192.168.1.109

受害机:Win 7 64位 IP:192.168.1.106

网关IP: 192.168.1.1

攻击工具:arpspoof,tcpdump,hamster,ferret

前三款工具已经集成在Kali中,ferret需要手动安装

2、 安装ferret

1. 修改正确的软件安装源

2. 添加Kali对32位应用程序的支持

dpkg --add-architecture i386

3. 更新安装源

apt-get clean && apt-get update && apt-get upgrade -y && apt-get dist-upgrade -y

4. 安装ferret

sudo aptitude install ferret-sidejack:i386

3、 打开路由转发(临时生效)

echo "" > /proc/sys/net/ipv4/ip_forward

4、 开始ARP欺骗

5、 新开一个Shell,抓取通过eth0接口的输出cookie.cap文件

6、 受害机使用浏览器模拟百度账号登陆过程,或刷新已经登录的页面

7、 结束第4,第5步打开的进程

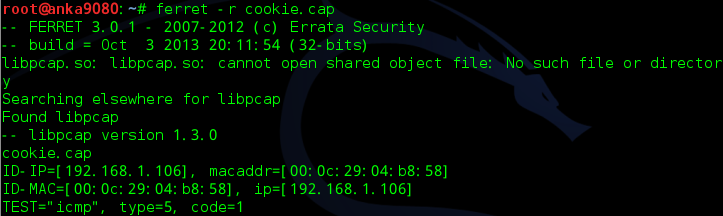

8、 使用ferret处理抓到包cookie.cap

9、 架设hamster代理服务器

10、 浏览器设置代理后,重启浏览器访问127.0.0.1:1234

在上面可以看到截取的Cookie信息,打开链接就可以了

PS:就不打码了, 大虾手下留情 - -。

11、 测试攻击效果

进贴吧发留言测试一下 ~~

Summary:

这种局域网ARP劫持是因为ARP协议设计缺陷被动更新ARP缓存表造成,不是很好防范

可以在路由器里静态绑定ARP条目减少避免危害

如果目标网站的安全性做的很好,劫持后拿到的Cookie也很难成功利用

安全是多方的,服务提供方和使用者都应该做出安全措施

最重要的是 见到匿名热点神马的不要随随便便就连上啊

很可能下一个小白鼠就是你.....

『局域网安全』利用ARP欺骗劫持Cookie的更多相关文章

- 同一局域网环境下的arp欺骗和中间人攻击(mac)

最近读了一篇有关arp欺骗和中间人攻击的文章,于是乎就想着自己实现一下,顺便验证下微信在回话劫持后的安全性. 1.本机环境 Macbook Air:OS X 10.11 El Captain 2.推荐 ...

- 利用ARP欺骗进行MITM(中间人攻击)

ARP欺骗主要骑着信息收集得作用,比如可以利用欺骗获取对方流量,从流量分析你认为重要得信息 0X01 了解ARP Arp协议 ARP(Address Resolution Protocol,地址解析 ...

- [c#]记一次实验室局域网的ARP欺骗

起因 某天中午午睡时,笔者被激烈的键盘和鼠标声音吵醒,发现实验室的同学在那边忘我地打LOL,顿觉不爽,于是决定整他一下.想了一下之后觉得就让他掉线一下作为惩罚好了.结合以往的理论知识,大家在同一个局域 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- 防止ARP欺骗的方法!!!

防止ARP欺骗的方法!!! 根据鄙人上网经常掉线,怀疑可能是某人使用网络剪刀手,网络执行官,局域网终结者等工具.经过搜索有关资料,有了一点点防范经验,借以参考~! 一 首先我们来了解下这类攻击工具的原 ...

- 中间人攻击——ARP欺骗的原理、实战及防御

1.1 什么是网关 首先来简单解释一下什么是网关,网关工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,简单地说,网关就好比是一个房间通向另一个房间的一扇门. 1.2 A ...

- 【转】如何判断ARP欺骗?该怎么防护?

因为在进行通信的时候,数据是通过MAC地址与IP地址的对应关系来进行转发的.若其中MAC地址与IP地址对应的关系出错,就会导致数据错误转发,影响正常通信.通过某种手段,来更改MAC与IP地址的对应关系 ...

- 浮动IP地址(Float IP)与 ARP欺骗技术

浮动IP地址: 一个网卡是可以添加多个IP的. 就是多个主机工作在 同一个集群中,即两台主机以上.每台机器除了自己的实IP外,会设置一个浮动IP,浮动IP与主机的服务(HTTP服务/邮箱服务)绑在一起 ...

- 记录利用ettercap进行简单的arp欺骗和mitm攻击过程

方法均来自网络,本人只是记录一下自己操作的过程,大神请无视之- 攻击主机平台:kali-linux 被攻击主机:安卓手机192.168.1.107 (在同一局域网内) 1.利用et ...

随机推荐

- GC与显式内存管理

C++复兴的话题至今已被鼓吹两年有余,Herb Sutter和Bjarne Stroustrup等大牛们也为C++带来了大步伐的革新.然而,从这两年的效果而言,C++的复兴并没有发生.一方面随着世界经 ...

- Ubuntu 13.04编译boost1.54

因为要用基于GCC4.8.1的boost最新版本的库,默认apt-get install 安装的是boost1.53, 并且基于GCC4.7.3,不是我想要的.所以决定下载源代码自己编译. 下载(后面 ...

- leetCode 48.Rotate Image (旋转图像) 解题思路和方法

Rotate Image You are given an n x n 2D matrix representing an image. Rotate the image by 90 degrees ...

- shell 中条件判断

if 中的 -z 到 -d 的意思 2011-09-05 10:30 [ -a FILE ] 如果 FILE 存在则为真. [ -b FILE ] 如果 FILE 存在且是一个块特殊文件则为真. [ ...

- 深入探讨 java.lang.ref 包--转

概述 Java.lang.ref 是 Java 类库中比较特殊的一个包,它提供了与 Java 垃圾回收器密切相关的引用类.这些引用类对象可以指向其它对象,但它们不同于一般的引用,因为它们的存在并不防碍 ...

- git clone之后自动checkout文件处理

这个问题发生是因为不同操作系统的行结束符不一致导致的,可在clone之后在仓库根目录修改.gitattributes文件 简单处理的话,注释* text=auto这行即可.也可根据不同系统,做相应设定 ...

- MegaCLI SAS RAID Management Tool

MegaCLI SAS RAID Management Tool Ver 8.04.08 July 05, 2012 (c)Copyright 2011, LSI Corporation, A ...

- ZOJ1524

题意:给定需要购买物品的顺序以及总物品对应的价格,求解按顺序购买物品时最小花费. 输入: m,n(m代表需要购买物品的清单,n代表总的物品数) Xi...(代表对应物品的序号以及价格) 输出: cos ...

- hdu 2201

题意: 一共有n个人,m表示第m个人,然后问你第i个人不做到m号位置的概率,最后相乘.... 水题(注意下格式输出) AC代码: #include <iostream> using nam ...

- canvas toDataUrl 跨域问题

使用canvas 的 toDataUrl方法会遇到跨域问题 chrome 会报下面的错误: Uncaught SecurityError: Failed to execute 'toDataURL' ...