Spring Boot XSS 攻击过滤插件使用

XSS 是什么

XSS(Cross Site Scripting)攻击全称跨站脚本攻击,为了不与 CSS(Cascading Style Sheets)名词混淆,故将跨站脚本攻击简称为 XSS,XSS 是一种常见 web 安全漏洞,它允许恶意代码植入到提供给其它用户使用的页面中。

xss 攻击流程

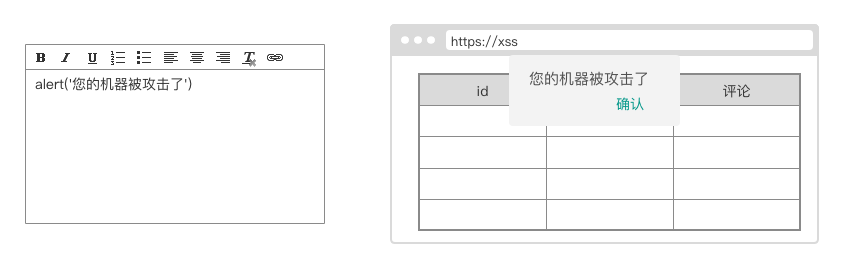

简单 xss 攻击示例

- 若网站某个表单没做相关的处理,用户提交相关恶意代码,浏览器会执行相关的代码。

解决方案

XSS 过滤说明

- 对表单绑定的字符串类型进行 xss 处理。

- 对 json 字符串数据进行 xss 处理。

- 提供路由和控制器方法级别的放行规则。

使用 mica-xss

引入一下 依赖即可

<!--XSS 安全过滤-->

<dependency>

<groupId>net.dreamlu</groupId>

<artifactId>mica-core</artifactId>

<version>2.0.9-GA</version>

</dependency>

<dependency>

<groupId>net.dreamlu</groupId>

<artifactId>mica-xss</artifactId>

<version>2.0.9-GA</version>

</dependency>

测试 XSS 过滤

测试 GET 参数过滤

- 创建目标接口,模拟 get 提交

@GetMapping("/xss")

public String xss(String params){

return params;

}

- 返回为空

⋊> ~ curl --location --request GET 'http://localhost:8080/xss?params=%3Cscript%3Ealert(%27xxx%27)%3C/script%3E'

测试 POST form 参数过滤

- 创建目标接口,模拟 post form 提交

@PostMapping("/xss")

public String xss(String params){

return params;

}

- 返回为空

curl --location --request POST 'http://localhost:8080/xss' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'params=<script>alert('\''xxx'\'')</script>'

测试 POST body 参数过滤

- 创建目标接口,模拟 post body 提交

@PostMapping("/xss")

public String xss(@RequestBody Map<String,String> body){

return body.get("params");

}

- 返回为空

curl --location --request POST 'http://localhost:8080/xss' \

--header 'Content-Type: application/json' \

--data-raw '{

"params":"<script>alert('\''XXX'\'')</script>"

}'

跳过某些接口过滤

可以使用 @XssCleanIgnore 注解对方法和类级别进行忽略。

@XssCleanIgnore

@PostMapping("/xss")

public String xss(@RequestBody Map<String,String> body){

return body.get("params");

}

原理分析

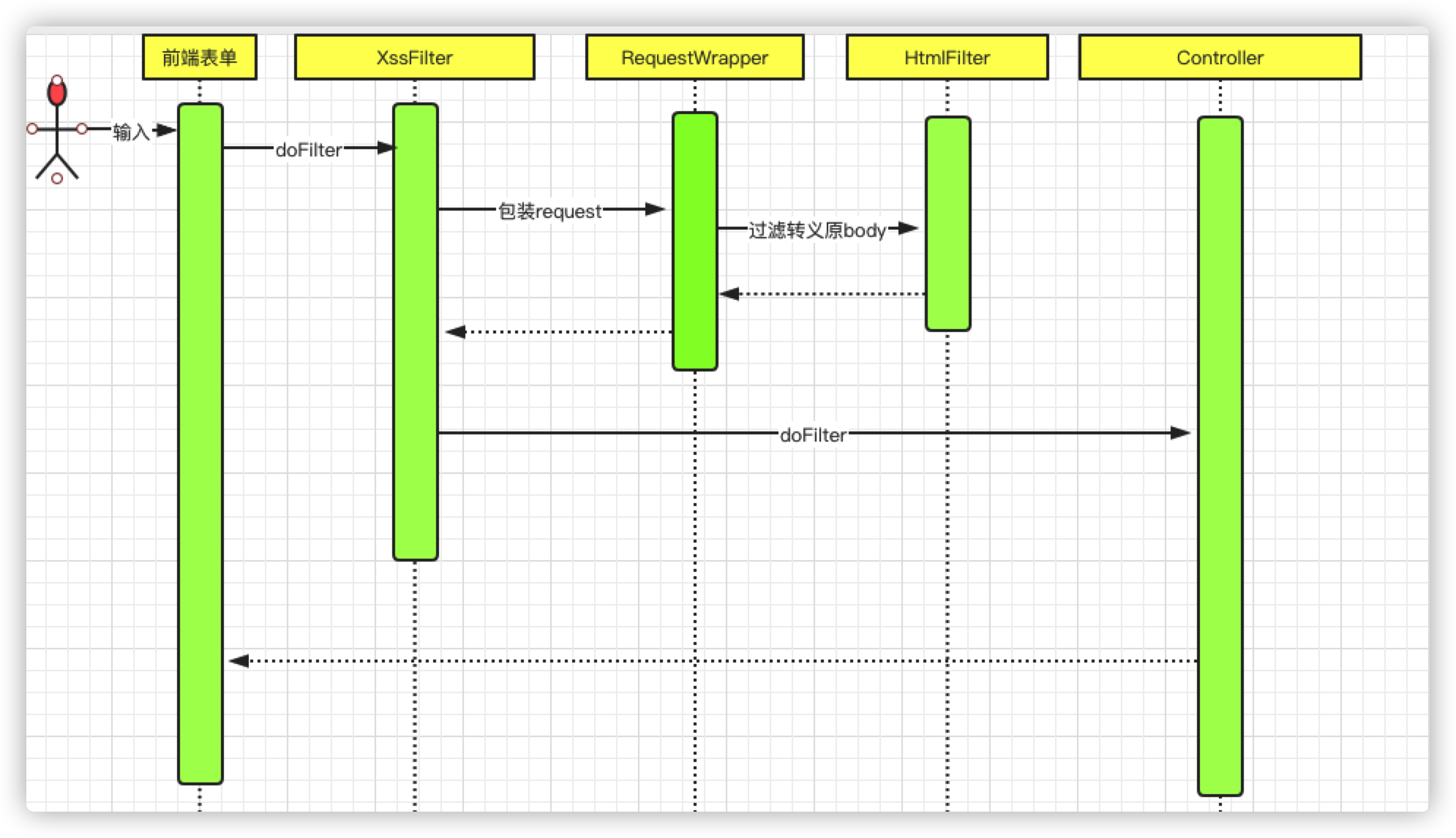

常见实现剖析

目前网上大多数的方案如下图,新增 XssFilter 拦截用户提交的参数,进行相关的转义和黑名单排除,完成相关的业务逻辑。在整个过程中最核心的是通过包装用户的原始请求,创建新的 requestwrapper 保证请求流在后边的流程可以重复读。

mica-xss 实现

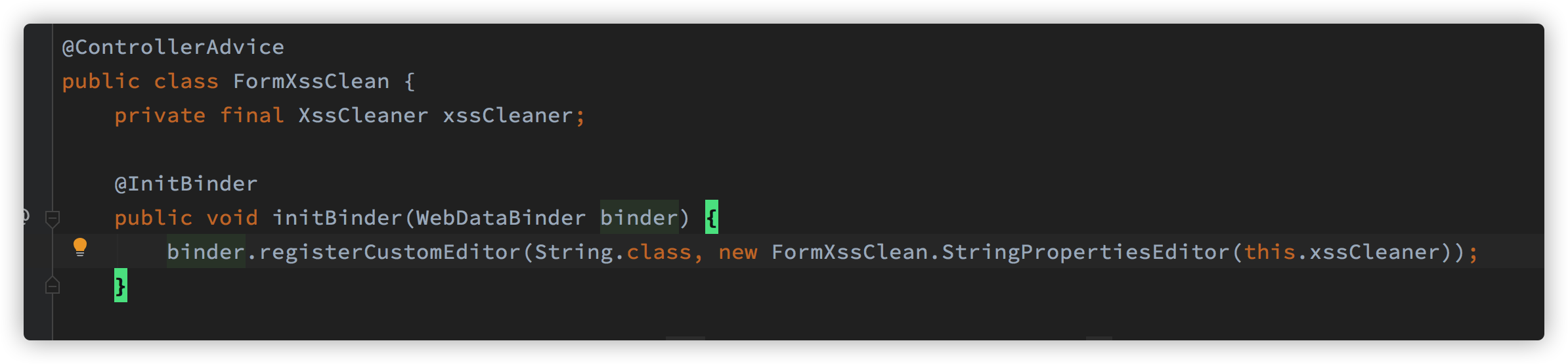

1. 自定义 WebDataBinder 编辑器支持 form 过滤

Spring WebDataBinder 的作用是从 web request 中把 web 请求里的parameters绑定到对应的JavaBean上,在 Controller 方法中的参数类型可以是基本类型,也可以是封装后的普通 Java 类型。若这个普通的 Java 类型没有声明任何注解,则意味着它的每一个属性都需要到 Request 中去查找对应的请求参数,而 WebDataBinder 则可以帮助我们实现从 Request 中取出请求参数并绑定到 JavaBean 中。

SpringMVC 在绑定的过程中提供了用户自定义编辑绑定的接口,注入即可在参数绑定 JavaBean 过程中执行过滤。

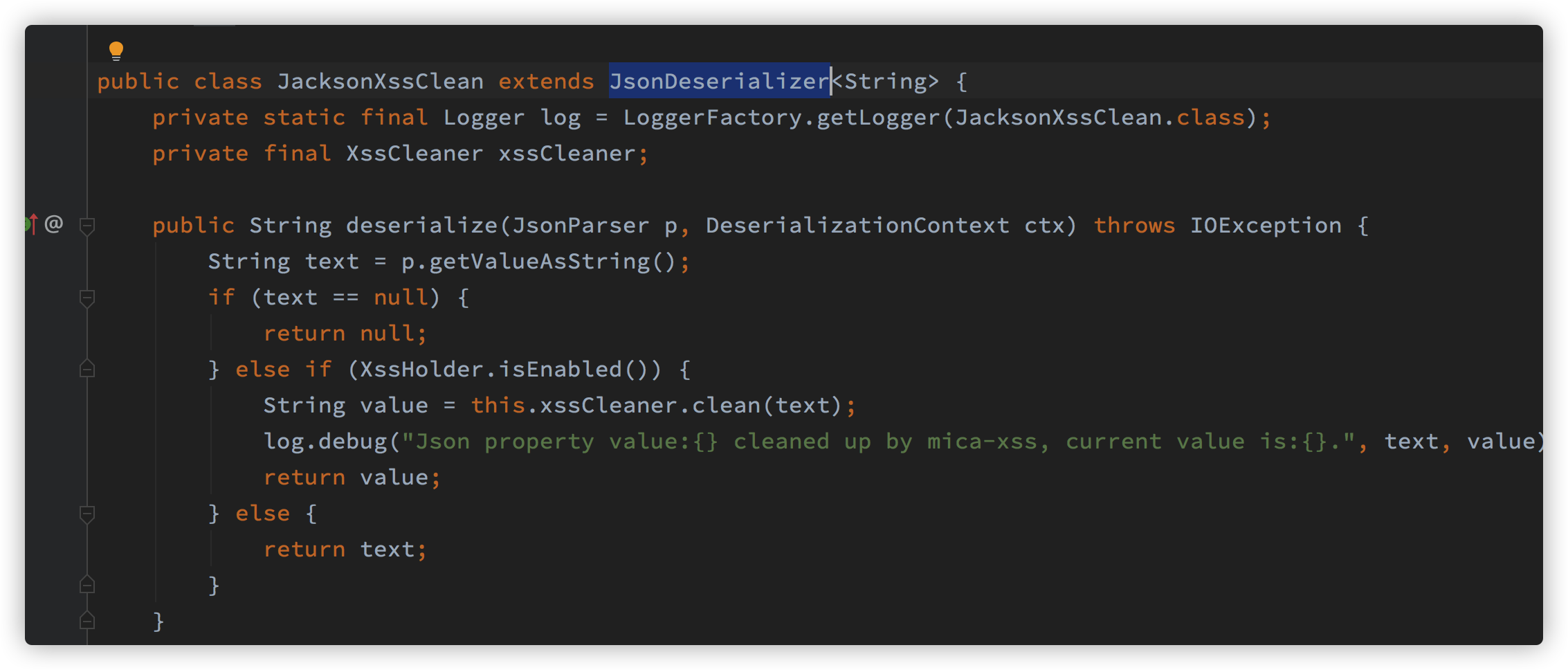

2. 自定义 JsonDeserializer 反序列化支持 Json 过滤

在 Spring Boot 中默认是使用 Jackson 进行序列化和反序列化 JSON 数据的,那么除了可以用默认的之外,我们也可以编写自己的 JsonSerializer 和 JsonDeserializer 类,来进行自定义操作。用户提交 JSON 报文会通过 Jackson 的 JsonDeserializer 绑定到 JavaBean 中。我们只需要自定义 JsonDeserializer 即可完成在绑定 JavaBean 中执行过滤。

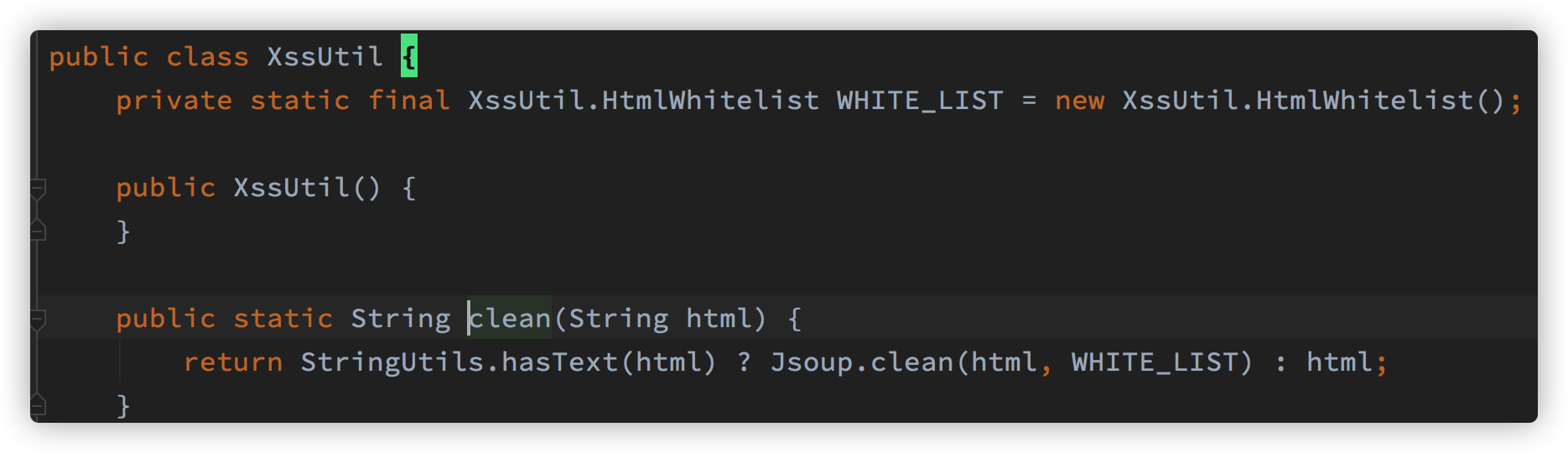

核心过滤逻辑

在 mica-xss 中并未采取上文所述通过自己手写黑名单或者转义方式的实现方案,而是直接实现 Jsoup 这个工具类。

jsoup 实现 WHATWG HTML5 规范,并将 HTML 解析为与现代浏览器相同的 DOM。

- 从 URL,文件或字符串中刮取和解析 HTML

- 使用 DOM 遍历或 CSS 选择器查找和提取数据

- 操纵 HTML 元素,属性和文本

- 清除用户提交的内容以防止安全白名单,以防止 XSS 攻击

- 输出整洁的 HTML

Spring Boot XSS 攻击过滤插件使用的更多相关文章

- spring boot 整合pagehelper分页插件

Spring Boot 整合pagehelper分页插件 测试环境: spring boot 版本 2.0.0.M7 mybatis starter 版本 1.3.1 jdk 1.8 ------ ...

- # 防止xss攻击,过滤script标签,获取出标签外的内容

from bs4 import BeautifulSoups = '<h1>123</h1> <span>456<span>'soup = Beauti ...

- HTML标签防XSS攻击过滤模块--待优化

HTML标签防XSS攻击过滤模块 http://cnodejs.org/topic/5058962f8ea56b5e7806b2a3

- spring boot集成mybatis分页插件

mybatis的分页插件能省事,本章记录的是 spring boot整合mybatis分页插件. 1.引入依赖 <!-- 分页插件pagehelper --> <dependency ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- 文本XSS攻击过滤

在FCK或百度编辑器等常用富文本编辑器中,通常是会被XSS攻击 处理方法: 文本框模拟输入了以下文本 <span style="dispaly:none" onclick=& ...

- XSS攻击过滤处理

关于XSS攻击 XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中. XSS漏洞的危害 网络钓鱼,包括盗取各类用户账号: 窃取用户cooki ...

- Spring Boot MyBatis 通用Mapper插件集成 good

看本文之前,请确保你已经在SpringBoot中集成MyBatis,并能正常使用.如果没有,那么请先移步 http://blog.csdn.net/catoop/article/details/505 ...

- spring boot中利用mybatis-generator插件生成代码

使用Idea在spring boot中集成mybatis-generator,自动生成mapper.xml model dao 文件 一.配置 pom.xml 在pom.xml的<plugi ...

随机推荐

- 1086 Tree Traversals Again——PAT甲级真题

1086 Tree Traversals Again An inorder binary tree traversal can be implemented in a non-recursive wa ...

- MFC多文档程序启动无子窗口的实现

刚学MFC的我们,肯定会从一个基本MFC程序开始. 而VC++6.0的MFC基础类提供了三种创建方式:单文档.多文档.对话框. 当我们创建多文档应用程序的时候,会自动启动一个子窗口. 在我们平时使用软 ...

- 🎊 Element UI 新春快报

新年好,Element UI 开发团队给各位支持我们的开发者们拜个晚年,祝大家在新的一年里工作没 bug, 天天不加班. 在过去一年里,Element UI 团队在稳定维护 Vue 2.x 版本的同时 ...

- KMP算法,你想知道的都在这里!

简洁 我相信很多人都听说过KMP算法(PS:在上数据结构的时候,这个算法自始至终都没想明白) 大家也知道KMP算法是用来寻找目标子串的算法,但是都没有真正搞懂KMP.之前,我也是如此,我疑惑的有: N ...

- Vue学习笔记-jsonl转换显示工具JsonView安装及使用

一 使用环境: windows 7 64位操作系统 二 jsonl转换显示工具JsonView安装及使用 1.下载: https://github.com/gildas-lormeau/JSONV ...

- RabbitMQ基础教程

目录 RabbitMQ相关概念介绍 生产者和消费者 队列 交换器.路由键.绑定 交换器类型 RabbitMQ运转流程 AMQP协议介绍 AMQP生产者流转过程 AMQP消费者流转过程 安装Rabbit ...

- HTTP 请求URL中不能含有空格

如果含有空格 会报 不合法参数异常 正确做法是将其encode URLEncoder.encode(targetString, "utf-8").replaceAll(" ...

- SpringBoot(八):SpringBoot中配置字符编码 Springboot中文乱码处理

SpringBoot中配置字符编码一共有两种方式 方式一: 使用传统的Spring提供的字符编码过滤器(和第二种比较,此方式复杂,由于时间原因这里先不介绍了,后续补上) 方式二(推荐使用) 在appl ...

- Windows 环境下搭建 RocketMQ

Apache 官网: http://rocketmq.apache.org/ RocketMQ 的 Github 地址: English:https://github.com/apache/rocke ...

- JAVA网络编程基本功之Servlet与Servlet容器

Servlet与Servlet容器关系 Servlet 比较这两个的区别, 就得先搞清楚Servlet 的含义, Servlet (/ˈsərvlit/ ) 翻译成中文就是小型应用程序或者小服务程序, ...