RSA非对称加密算法中的密钥对生成与传输

PrimiHub一款由密码学专家团队打造的开源隐私计算平台,专注于分享数据安全、密码学、联邦学习、同态加密等隐私计算领域的技术和内容。

RSA(Rivest–Shamir–Adleman)加密算法是一种基于大素数分解难题的非对称加密算法,由Ron Rivest、Adi Shamir和Leonard Adleman于1977年提出。RSA算法广泛应用于数字签名、数据加密和密钥交换等领域,其安全性依赖于两个大素数的乘积难以分解的特性。RSA算法的核心是利用一对密钥:公钥和私钥。本文将详细介绍RSA算法中的密钥对生成与传输过程,并分析其在实际应用中的重要性和方法。

RSA算法简介

基本原理

RSA算法的安全性依赖于大整数分解的计算复杂性。具体来说,RSA算法基于以下几个基本数学原理:

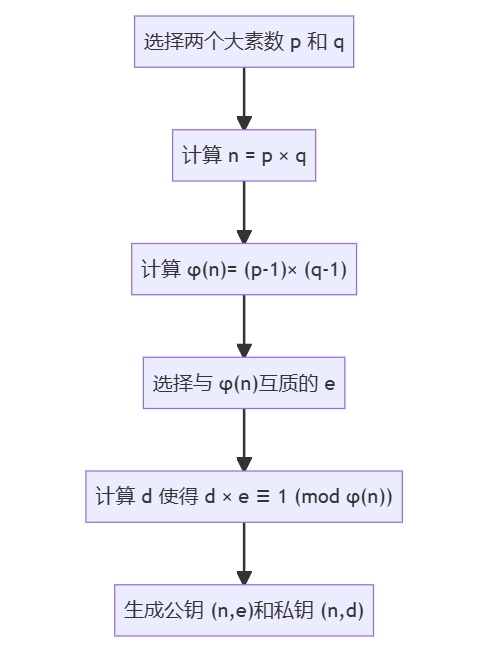

- 素数选择:选择两个大素数 \(p\) 和 \(q\)。

- 模数计算:计算模数 \(n\),其中 \(n = p \times q\)。

- 欧拉函数:计算欧拉函数 \(\phi(n)\),其中 \(\phi(n) = (p-1) \times (q-1)\)。

- 公钥指数选择:选择一个小于 \(\phi(n)\) 且与 \(\phi(n)\) 互质的整数 \(e\)。

- 私钥指数计算:计算私钥指数 \(d\),使得 \(d \times e \equiv 1 \ (\text{mod} \ \phi(n))\)。

公钥由 \((n, e)\) 组成,私钥由 \((n, d)\) 组成。

数学公式

RSA算法的加密和解密过程可以通过以下公式表示:

- 加密:给定明文 \(m\) 和公钥 \((n, e)\),密文 \(c\) 通过公式 \(c = m^e \ (\text{mod} \ n)\) 生成。

- 解密:给定密文 \(c\) 和私钥 \((n, d)\),明文 \(m\) 通过公式 \(m = c^d \ (\text{mod} \ n)\) 还原。

流程图示

密钥生成主体

用户自身生成

用户在本地设备上生成密钥对的优点是私钥始终不离开用户设备,安全性高。然而,如果用户设备被攻破,私钥可能被窃取。

可信第三方生成

由可信的第三方(如认证机构)生成并分发密钥对可以简化用户操作。这种方式需要信任第三方不会滥用或泄露私钥。通常,可信第三方会采用严格的安全措施和审计机制来保护密钥。

硬件安全模块(HSM)生成

硬件安全模块(HSM)是一种专用设备,设计用于高安全性环境中生成、存储和管理密钥。HSM具有防篡改和防物理攻击的特点,可以显著提高密钥的安全性。

云端密钥管理服务

近年来,随着云计算的发展,许多云服务提供商(如AWS、Azure、Google Cloud)提供了云端密钥管理服务(KMS)。用户可以利用KMS在云端生成和管理RSA密钥对,这种方式不仅方便快捷,还具备一定的安全性和可扩展性。

密钥传输

公钥传输

公钥传输不需要保密,但必须确保其完整性和真实性。常见的公钥传输方式包括:

公开发布

用户可以将公钥发布在公开场所,如公司网站、社交媒体平台或公告栏。这种方式简单直观,但需防止恶意篡改。

数字证书

数字证书是一种电子文档,由权威认证机构(CA)签发,包含持有者身份信息和公钥。数字证书可以确保公钥的真实性,并防止中间人攻击。数字证书通常采用X.509标准格式,广泛应用于SSL/TLS协议中。

可信中介传输

通过可信中介(如邮件、消息传递服务)传输公钥时,需确保中介本身的安全性。例如,可以通过加密的电子邮件或受信任的消息应用(如Signal、WhatsApp)发送公钥。

私钥传输

私钥传输必须保证其保密性和完整性,常见的传输方式包括:

物理传输

将私钥存储在安全介质(如U盘、智能卡)中,通过安全渠道(如专人送达)传输。这种方式适用于需要极高安全性的场合,但成本较高。

加密传输

使用对称加密算法加密私钥,通过安全通信渠道(如SSL/TLS)传输。加密传输可以在一定程度上保证私钥的安全性,但前提是对称密钥的管理同样需要高安全措施。

密钥分割技术

将私钥分割成多个部分,分别通过不同渠道传输,接收方在接收到所有部分后再进行合并。这种方式可以提高私钥传输的安全性,防止单一渠道被攻破。

密钥管理与保护

无论使用何种方式传输密钥,密钥管理与保护都是至关重要的。以下是一些关键的密钥管理与保护措施:

密钥备份与恢复

定期备份密钥并确保备份的安全存储,可以防止因设备故障或数据丢失导致密钥丢失。同时,制定密钥恢复策略,确保在紧急情况下能够迅速恢复密钥。

密钥轮换

定期轮换密钥可以降低密钥被破解或泄露的风险。密钥轮换应遵循一定的策略,如每隔一段时间或在发现安全事件后立即进行轮换。

密钥销毁

当密钥不再需要时,应及时销毁。密钥销毁应采用安全的方法,确保密钥无法被恢复或重建。

实际应用中的密钥生成与传输

为了更好地理解RSA密钥对生成与传输的实际应用,我们以一个具体的案例来说明。

案例分析:Alice与Bob的通信

假设Alice希望与Bob进行安全的通信,他们可以采用以下步骤来生成和传输RSA密钥对:

密钥生成:

- Alice在本地生成RSA密钥对,得到公钥 \((n_A, e_A)\) 和私钥 \((n_A, d_A)\)。

- Bob同样在本地生成RSA密钥对,得到公钥 \((n_B, e_B)\) 和私钥 \((n_B, d_B)\)。

公钥交换:

- Alice将她的公钥 \((n_A, e_A)\) 发送给Bob,确保公钥传输的安全性和完整性。

- Bob收到Alice的公钥后,也将自己的公钥 \((n_B, e_B)\) 发送给Alice。

私钥保护:

- Alice和Bob都严格保护自己的私钥 \(d_A\) 和 \(d_B\),确保只有授权的人能够访问私钥。

- 私钥可以存储在安全的硬件设备或使用加密算法加密后存储。

安全通信:

- Alice使用Bob的公钥 \((n_B, e_B)\) 加密要发送给Bob的消息。

- Bob收到密文后,使用自己的私钥 \(d_B\) 解密消息。

通过这种方式,Alice和Bob可以安全地进行加密通信,保护其消息免受窥探和篡改。

RSA非对称加密算法的密钥对生成与传输是信息安全领域的核心问题之一。密钥生成过程需要保证随机性和安全性,而密钥的传输则需要选择适当的方式来确保其保密性和完整性。通过合理的密钥管理和保护措施,可以有效地利用RSA算法保护通信安全,防止信息泄露和篡改。在实际应用中,用户和系统管理员需要结合具体情况选择最佳的密钥生成和传输策略,以达到最佳的安全性和效率。

PrimiHub一款由密码学专家团队打造的开源隐私计算平台,专注于分享数据安全、密码学、联邦学习、同态加密等隐私计算领域的技术和内容。

RSA非对称加密算法中的密钥对生成与传输的更多相关文章

- RSA非对称加密算法实现:Java

RSA是1977年由罗纳德·李维斯特(Ron Rivest).阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的.当时他们三人都在麻省理工学院工作.RSA ...

- SSH加密原理、RSA非对称加密算法学习与理解

首先声明一下,这里所说的SSH,并不是Java传统的三大框架,而是一种建立在应用层和传输层基础上的安全外壳协议,熟悉Linux的朋友经常使 用到一 个SSH Secure Shell Cilent的工 ...

- RSA非对称加密算法实现:Python

RSA是1977年由罗纳德·李维斯特(Ron Rivest).阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的.当时他们三人都在麻省理工学院工作.RSA ...

- RSA非对称加密算法实现:Golang

RSA是1977年由罗纳德·李维斯特(Ron Rivest).阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的.当时他们三人都在麻省理工学院工作.RSA ...

- RSA非对称加密算法实现:C#

RSA是1977年由罗纳德·李维斯特(Ron Rivest).阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的.当时他们三人都在麻省理工学院工作.RSA ...

- RSA—非对称加密算法

RSA:非对称加密算法加解密原理如下:已知:p,q,n,e,d,m,c其中:p与q互为大质数,n=p*q 公钥Pk(n,e):加密使用,是公开的 私钥Sk(n,d):解密使用,不公开 c:明文 m:密 ...

- RSA非对称加密算法实现过程

RSA非对称加密算法实现过程 非对称加密算法有很多,RSA算法就是其中比较出名的算法之一,下面是具体实现过程 <?php /** */ class Rsa { /** * private key ...

- RSA非对称加密算法浅析

说起加密算法,大的分类上,常规区分通常会区分为对称加密与非对称加密两种,两种算法都各有优缺点.然而互联网发展到今天,应用更广的还是非对称加密的方式,而非对称加密中,RSA又首当其中,被广泛运用到各类应 ...

- RSA 非对称加密算法简述

RSA概述 首先看这个加密算法的命名.很有意思,它其实是三个人的名字.早在1977年由麻省理工学院的三位数学家Rivest.Shamir 和 Adleman一起提出了这个加密算法,并且用他们三个人姓氏 ...

- .NET Core加解密实战系列之——RSA非对称加密算法

目录 简介 功能依赖 生成RSA秘钥 PKCS1格式 PKCS8格式 私钥操作 PKCS1与PKCS8格式互转 PKCS1与PKCS8私钥中提取公钥 PEM操作 PEM格式密钥读取 PEM格式密钥写入 ...

随机推荐

- 使用 WPF 做个 PowerPoint 系列 文本 BodyProperties 的 FontScale 与文本字号缩放

本文来告诉大家,在 OpenXML 的 BodyProperties 的 NormalAutoFit 的 FontScale 属性缩放文本框的文本字号的方法 通过 ECMA 376 文档可以了解到 B ...

- 阿里云OSS文件上传几种方法(主要是前端)

目录 零.准备 一.服务端签名后直传 1. 阿里云控制台配置 2. 后端接口开发(PHP) 3. 前端获取签名后上传 二.使用STS临时凭证进行上传 1. 后端接口开发(node) 2. 前端获取临时 ...

- vue应用el-tabel封装

<template> <div class="table"> <el-table :data="tableList" style= ...

- vue下获得经纬度省市区

1.根目录html文件引入 <!--引入百度 API,"ak=" 后面一串码是密钥,最好自己申请--> <script type="text/javas ...

- CF1905E One-X

考虑在 \(n\) 个节点的树中,树根作为 \(lca\) 对答案的贡献,显然就是在左子树的叶子中选出一个非空集的方案乘上右子树的方案. \[w(n, id) = id \cdot (2 ^ {L\_ ...

- Canvas简历编辑器-我的剪贴板里究竟有什么数据

Canvas图形编辑器-我的剪贴板里究竟有什么数据 在这里我们先来聊聊我们究竟应该如何操作剪贴板,也就是我们在浏览器的复制粘贴事件,并且在此基础上聊聊我们在Canvas图形编辑器中应该如何控制焦点以及 ...

- Golang使用正则

目录 正则在线测试网站 Golang标准库--regexp 相关文章 课程学习地址: 手册地址: dome 正则在线测试网站 https://regex101.com/ Golang标准库--rege ...

- Asp-Net-Core开发笔记:给SwaggerUI加上登录保护功能

前言 在 SwaggerUI 中加入登录验证,是我很早前就做过的,不过之前的做法总感觉有点硬编码,最近 .Net8 增加了一个新特性:调用 MapSwagger().RequireAuthorizat ...

- salesforce零基础学习(一百三十九)Admin篇之Begins/Contains/Starts With 是否区分大小写

本篇参考: https://help.salesforce.com/s/articleView?id=sf.customize_functions_begins.htm&type=5 http ...

- uni-app写微信小程序,data字段循环引用

在写程序过程中,需要使用到 globalData里的内容,而这个全局变量,在uni-app上需要通过: var app=getApp(); app.globalData.xxx=xxx来使用. 我觉得 ...