20145310 Exp7 网络欺诈技术防范

实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

局域网内最容易遭受攻击。通过DNS欺骗就可以轻松地将网址转到钓鱼网站。而我们平时最常用的局域网应该就是公共热点吧,特别是有的地方的wifi还没有密码。更有可能为了攻击开了个免费公共热点,细思极恐。

(2)在日常生活工作中如何防范以上两攻击方法

尽量不点开别人特别是陌生人发的链接,尤其是官网的链接,应该记几个大型网站的官方网址,或者百度必应搜一下吧。链接不要乱点。尽量不要连接外面的公共热点,就算迫不得已比如没流量了也不要进行涉及金钱交易的网上操作,很危险。

实践过程记录

简单应用SET工具建立冒名网站

确保kali和靶机能ping通

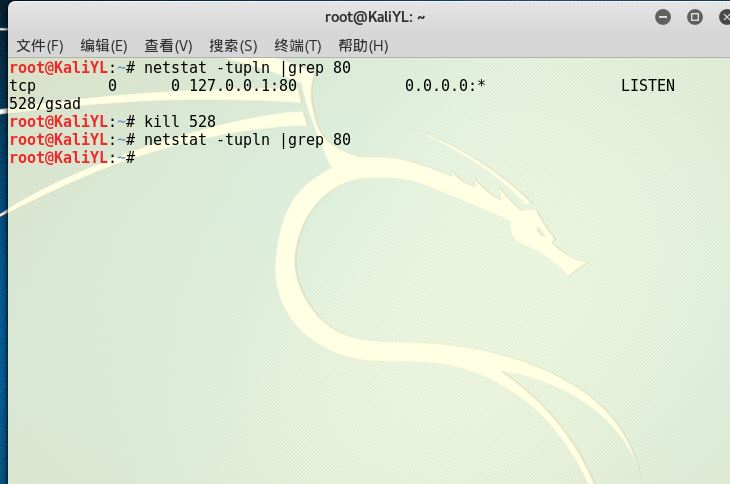

为了保证靶机能直接连到伪装网址,apache的监听端口号应该为80。发现被占用,kill掉。

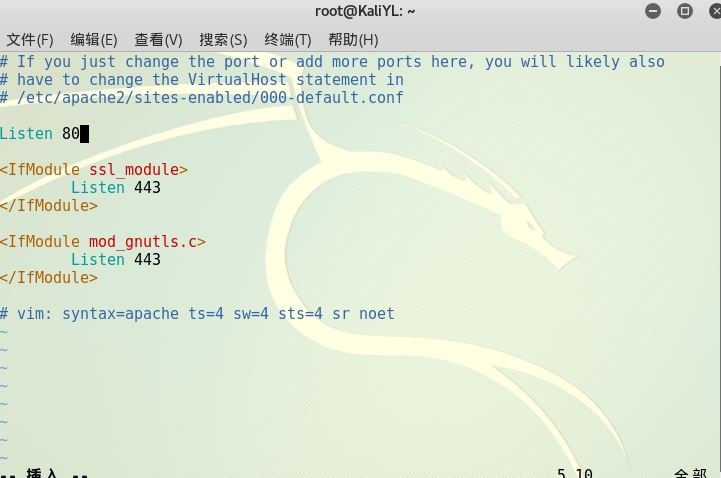

输入命令:sudo vi /etc/apache2/ports.conf

修改apache的配置文件中的监听端口为80

输入命令:apachectl start打开apache2

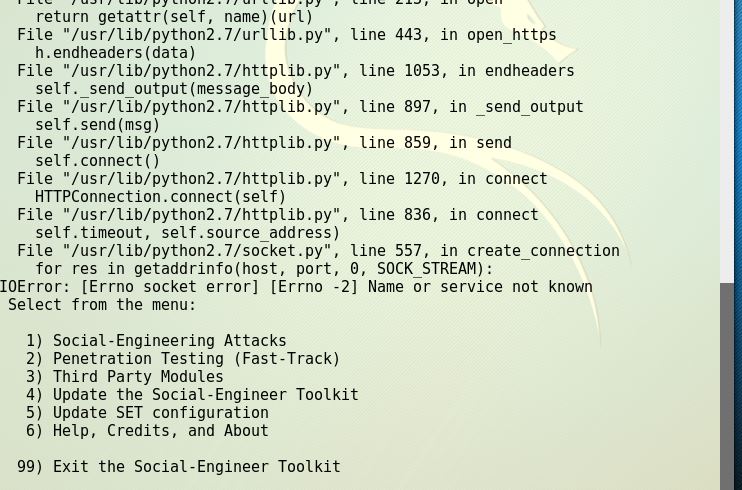

输入:setoolkit,出现开启界面。

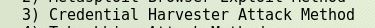

分别选择1社会工程学攻击,2网页攻击,3钓鱼网站攻击,2克隆网站

输入kali的IP,克隆的网页:http://www.google.cn/,开始监听

克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。

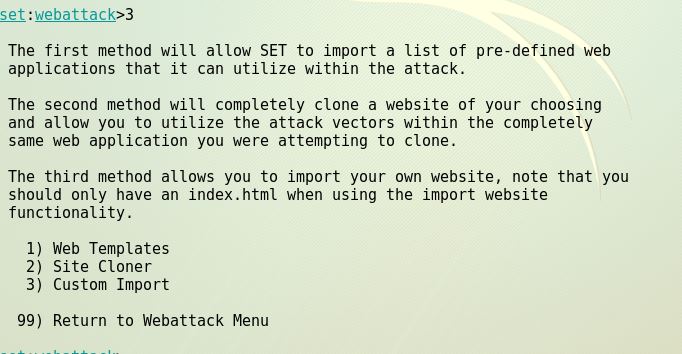

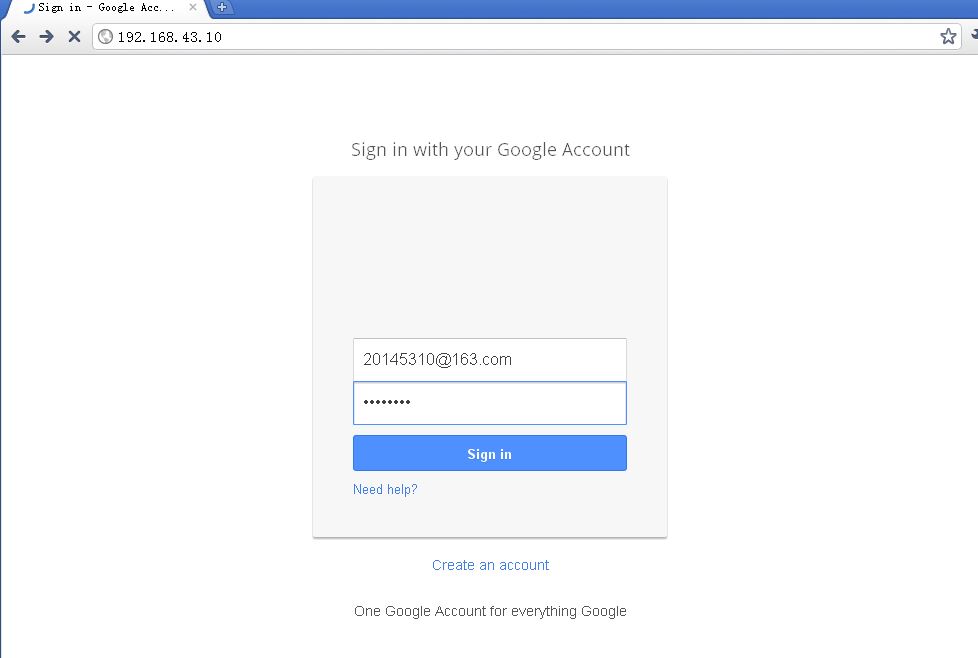

登入:http://short.php5developer.com/,如下图所示输入kali的ip后,点击short,得到伪装地址。

得到伪装地址在靶机的浏览器中打开,可以看到kali的IP

这里就出了问题,我居然进去了我们学校的教务处邮箱网站!这是为什么呢?

后来经过我的分析,因为我开的手机热点,可能之前有的同学也用的热点所以和我有一样的IP地址,再加上我检查了一遍发现监听并没有开启,只是闪了一下,所以就进入了之前那个同学的钓鱼网站。

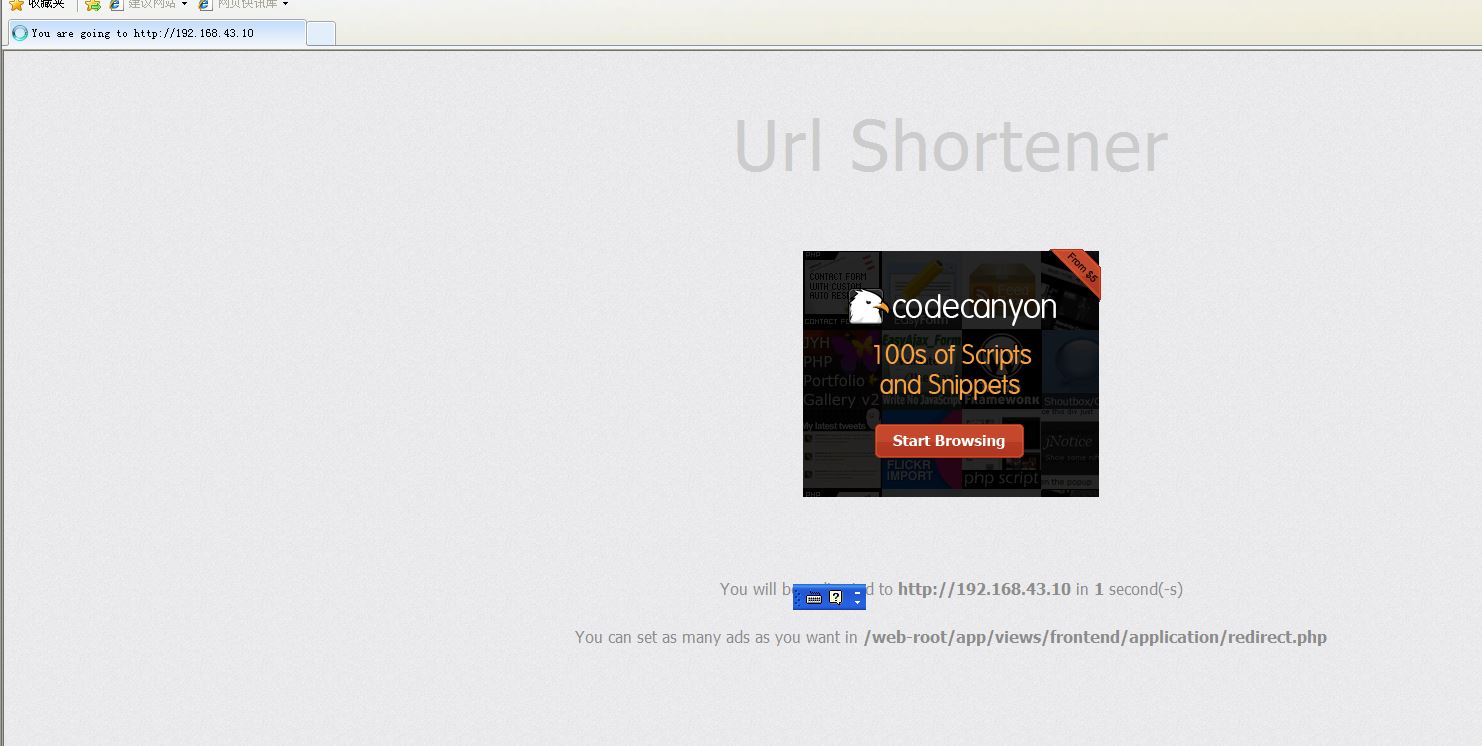

经过我的调试,又来了一遍,这回选的应用web模板,选的Google。可以成功监听。

可能因为GOOGLE被墙了的原因吧,网址打不开,不过还是可以看到成功了。

用户名密码都可以看到,不过我是瞎写的,不存在的。

ettercap DNS spoof

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

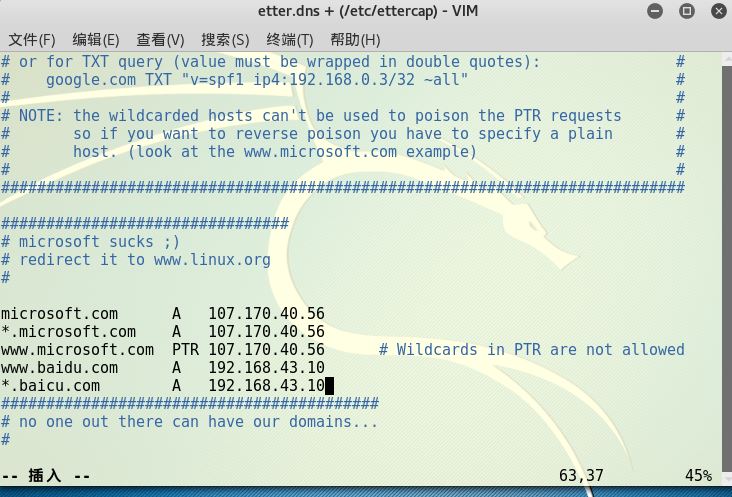

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

这个Microsoft sucks。。。linux要不要这么骂微软。

这样就把我的kai IP和百度绑定了。

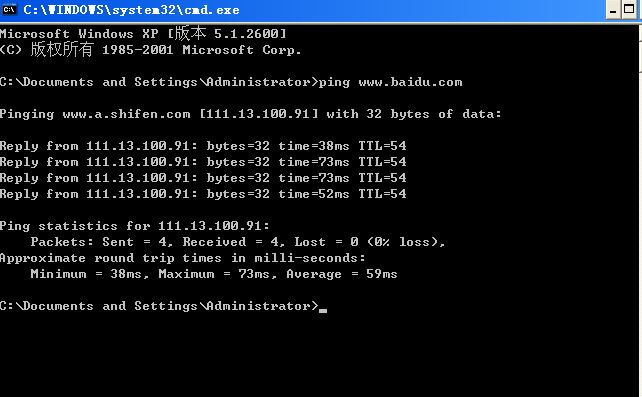

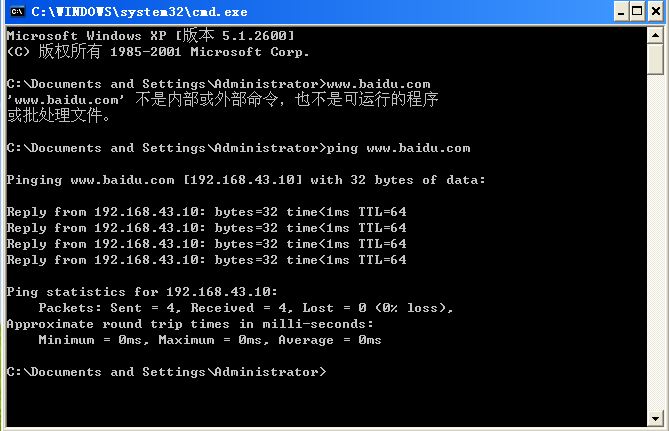

在靶机cmd中输入ping baidu.com,查看百度的ip地址。

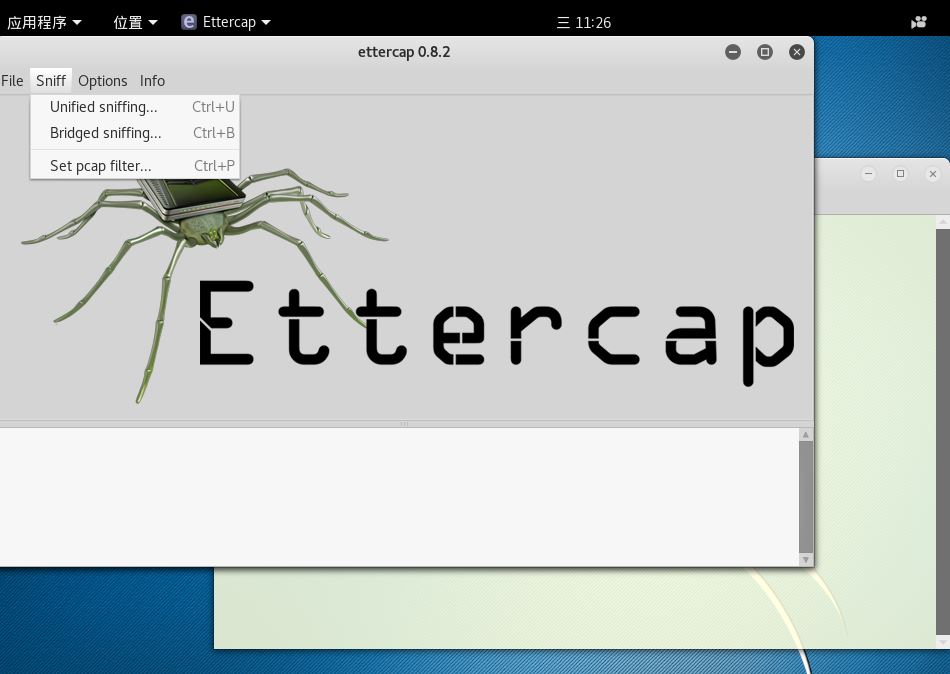

开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

选择eth0——>ok

在工具栏中的host下点击扫描子网,并查看存活主机。然后将网关和主机IP分别添加到Target 1 和 Target 2。

点击Mitm选项,选择远程连接

点击plugins——>manage plugins选项。选择DNS_Spoof,点击右上角的start开始sniffing

在靶机cmd中输入ping baidu.com,已经成功连接到kali的IP上了

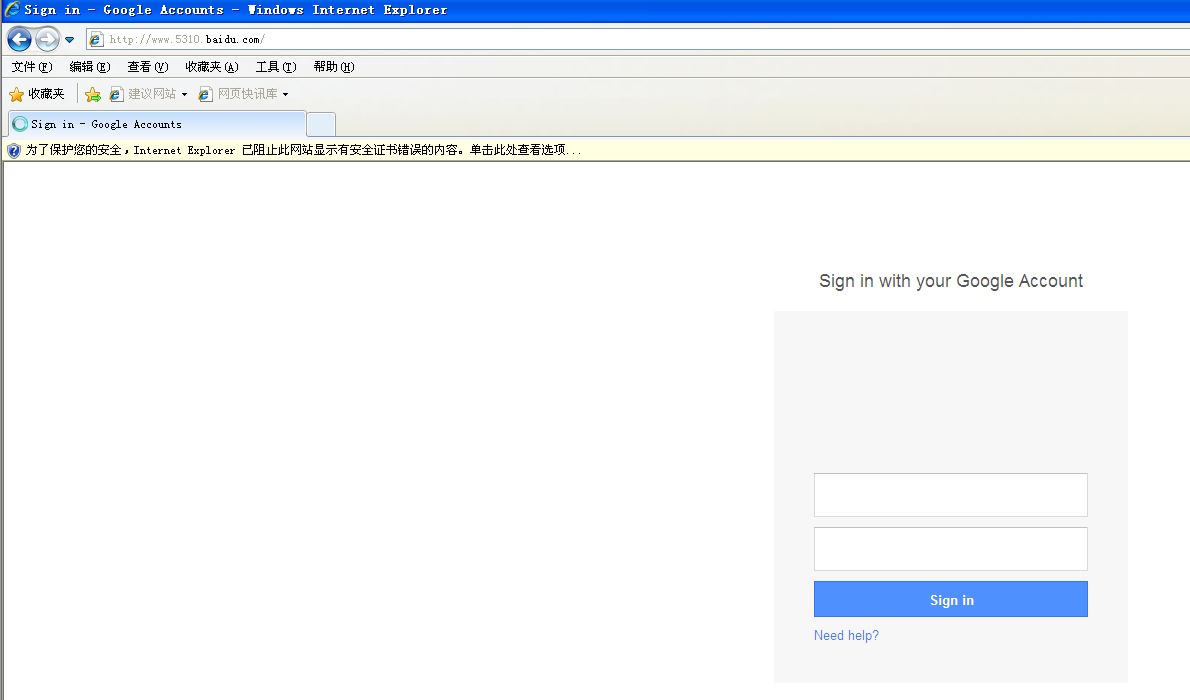

在浏览器中访问5310.baidu.com,会跳转到之前克隆的网页

20145310 Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

- Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

随机推荐

- PHP快速入门

1.表单 <form action="processorder.php" method="post"> 表单的第一行,action的意思是说,提交表 ...

- POJ - 1191 棋盘分割 记忆递归 搜索dp+数学

http://poj.org/problem?id=1191 题意:中文题. 题解: 1.关于切割的模拟,用递归 有这样的递归方程(dp方程):f(n,棋盘)=f(n-1,待割的棋盘)+f(1,割下的 ...

- Python高阶函数:map、reduece、filter

笔记中函数简介: map函数:遍历序列,对序列中每个元素进行操作,最终获取新的序列. reduce函数:对于序列内所有元素进行累计操作. filter函数:对于序列中的元素进行筛选,最终获取符合条件的 ...

- laravel5.1接收ajax数据

前台: $.ajax({ type: 'POST', url: '{!! url('aw/data') !!}', data:{'_token':'<?php echo csrf_token() ...

- iOS - UITableView 编辑(cell的插入, 删除, 移动)

UITableView Cell的插入/删除 核心API Class : UITableView Delegate : UITableViewDataSource, UITableViewDelega ...

- js-jquery-SweetAlert2【一】使用

概述:SweetAlert2是SweetAlert-js的升级版本,它解决了SweetAlert-js中不能嵌入HTML标签的问题,并对弹出对话框进行了优化,同时提供对各种表单元素的支持,还增加了5种 ...

- 百度编辑器UEditor源码模式下过滤div/style等html标签

UEditor在html代码模式下,当输入带有<div style="">.<iframe>这类带有html标签的内容时,切换为编辑器模式后,会发现输入的内 ...

- Andrew Ng-ML-第七章-逻辑回归

1.极大似然估计-逻辑回归代价函数的简化 Andrew Ng的ML视频上讲到:逻辑回归的代价函数可以用最大似然估计法进行简化成上图中第二个式子. 所以学习了一下极大似然估计原理: 2.求偏导 逻辑回归 ...

- 二进制协议 vs 文本协议

二进制协议 vs 文本协议 在服务器程序开发过程中,各个服务直接需要进行交互.这样就需要定义消息的协议,一般来说协议主要包括二进制协议和文本协议,下面就我在工作中用到的两种协议说说自己的看法. 1 二 ...

- [LeetCode] 104. Maximum Depth of Binary Tree_Easy tag: DFS

Given a binary tree, find its maximum depth. The maximum depth is the number of nodes along the long ...