前端web安全-CSRF基础入门

前言

今天找了个新地方进行学习 嘿嘿 采光不错!特别适合看书呢。

前言

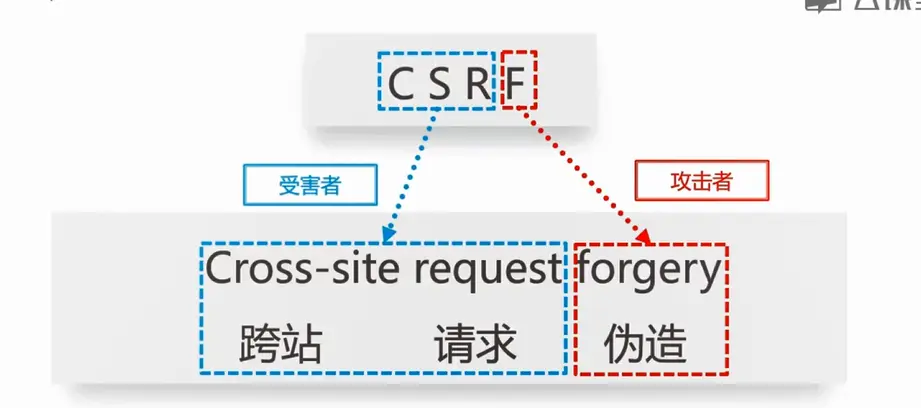

1.CSRF

跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

2.漏洞危害

CSRF与XSS最大的区别就在于,CSRF并没有盗取cookie而是直接利用。

3.CSRF漏洞原理

从上图可以看出,要完成一次CSRF攻击,受害者必须依次完成两个步骤:

1.登录受信任网站A,并在本地生成Cookie。

2.在不登出A的情况下,访问危险网站B。

看到这里,你也许会说:“如果我不满足以上两个条件中的一个,我就不会受到CSRF的攻击”。是的,确实如此,但你不能保证以下情况不会发生:

1.你不能保证你登录了一个网站后,不再打开一个tab页面并访问另外的网站。

2.你不能保证你关闭浏览器了后,你本地的Cookie立刻过期,你上次的会话已经结束。(事实上,关闭浏览器不能结束一个会话,但大多数人都会错误的认为关闭浏览器就等于退出登录/结束会话了......)

3.上图中所谓的攻击网站,可能是一个存在其他漏洞的可信任的经常被人访问的网站。

一个场景:

目标网站A:www.a.com

恶意网站B:www.b.com

目标网站A上有一个删除文章的功能,通常是用户单击"删除链接"时才会删除指定的文章,这个链接时www.a.com/blog/del?id=1,id号代表的是不同的文章。我们知道,这样删除文章实际上就是发出一个GET请求,那么如果目标网站A上存在一个XSS漏洞,执行的JS脚本无同源策略限制,就可以按下面的方式来删除文章.

- 使用AJAX发出GET请求,请求值id=1,请求目标地址是www.a.com/blog/del?id=1

- 或者动态创建一个标签对象(如img、iframe、script)等,将他们的src指向这个链接www.a.com/blog/del?id=1,发出的也是GET请求

- 然后欺骗用户访问存在XSS脚本的漏洞页面(在目标网站A上),则攻击发生

如果不使用这种方式,或者目标网站A根本不存在XSS漏洞,还可以如何删除文章?看CSRF思路

- 在恶意网站B上编写一个CSRF页面(www.b.com/csrf.htm)页面,想想有什么办法GET请求到目标网站A上

- 利用AJAX?不行,它禁止域传输数据

- 那么,用代码<img src="http://www.a.com/blog/del?id=1">

- 然后欺骗已经登录目标网站A的用户访问www.b.com/csrf.htm页面,则攻击发生

这三个攻击过程有三个关键点:跨域发出了一个GET请求、可以无javascript参与,请求是身份认证后的

- 跨域发出一个GET请求

- 可以无javascript参与

- 请求是身份认证后的

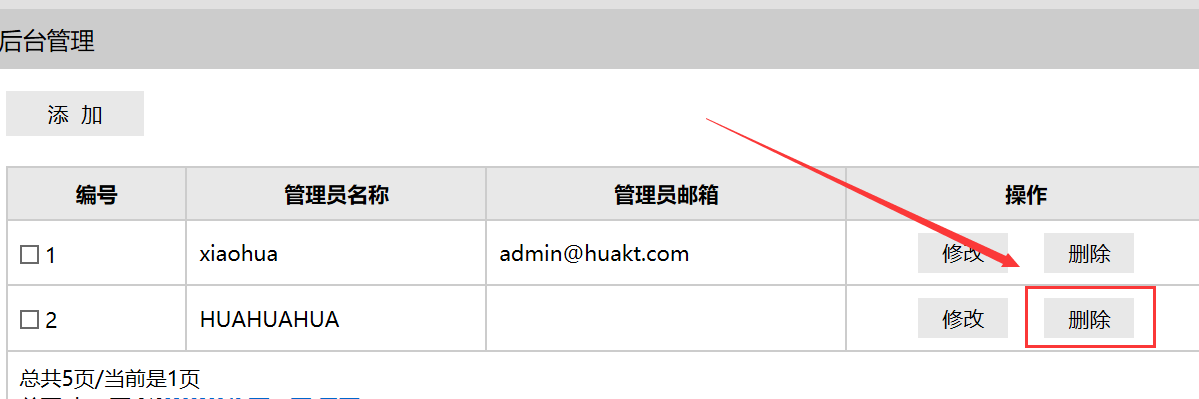

实例演示.

漏洞网站:www.huahua.com

黑客的恶意网站:www.hack.com

这时我们本地搭建的一个测试网站 环境还是以上面A网站和B网站 A网站是我们的目标 当我们点击删除按钮后 它会想服务器发送这样一个HTTP请求

当我们点击是会发出这样的跨域请求

GET /www/admin/doAdminAction.php?act=delAdmin&id=2 HTTP/1.1

Host: www.huahua.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: keep-alive

Referer: http://www.hua.com/www/admin/listAdmin.php

Cookie: PHPSESSID=4ot3e15t8m6frau1s0vvoft0b6

Upgrade-Insecure-Requests: 1

如果黑客构建一个这样的页面地址为:www.hack.com/csrf.html

<html>

<img src="http://192.168.233.1/www/admin/doAdminAction.php?act=delAdmin&id=2">

</html>

那么当用户打开页面的时候回发出这样的跨域请求 此时id=2的HUAHUAHUA账户被删除

GET /www/admin/doAdminAction.php?act=delAdmin&id=2 HTTP/1.1

Host: www.huahua.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0

Accept: image/webp,*/*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: keep-alive

Referer: http://www.hack.com/csrf.html

Cookie: PHPSESSID=2a4eu21lbn2k1n126bddi56u60

我们可以看到两个请求中,除了来源Referer值不一样外,其它都一样,尤其是我们的cookie的值,改Cookie是用户登录目标网站www.huahua.com的身份认证标志。跨域发出的请求也同样会带上目标网站A的用户Cookie,这样的请求就是身份认证后的,攻击才会成功。

Cookie分为本地cookie和内存cookie,这两类cookie在CSRF的过程中存在一些诧异,IE浏览器默认不允许目标网站www.huahua.com的本地Cookie在这样的跨域请求中带上,除非在HTTP响应头中设置了P3P,这个响应头告诉浏览器允许网站(恶意网站www.hack.com)跨域请求目标网站A的资源时带上目标网站A的用户本地Cookie。对于非IE浏览器,就没这样的限制

参考学习:https://www.cnblogs.com/hyddd/archive/2009/04/09/1432744.html

《web前端黑客技术》-前端黑客之CSRF

前端web安全-CSRF基础入门的更多相关文章

- 【转】前端Web开发MVC模式-入门示例

前端Web开发MVC模式-入门示例 MVC概论起初来之桌面应用开发.其实java的structs框架最能体现MVC框架:model模型是理解成服务器端的模块程序:view为发送给客服端的内容:cont ...

- 前端Web开发MVC模式-入门示例

MVC概论起初来之桌面应用开发.其实java的structs框架最能体现MVC框架:model模型是理解成服务器端的模块程序:view为发送给客服端的内容:control为servlet程序控制跳转和 ...

- 2020年数据库概念与MySQL的安装与配置-从零基础入门MySQL-mysql8版本

作者 | Jeskson 来源 | 达达前端小酒馆 从零基础入门MySQL数据库基础课 数据的概念,简介,安装与配置,Windows平台下MySQL的安装与配置. 数据库的概念:数据库是一个用来存放数 ...

- [转]前端利器:SASS基础与Compass入门

[转]前端利器:SASS基础与Compass入门 SASS是Syntactically Awesome Stylesheete Sass的缩写,它是css的一个开发工具,提供了很多便利和简单的语法,让 ...

- WebSocket.之.基础入门-前端发送消息

WebSocket.之.基础入门-前端发送消息 在<WebSocket.之.基础入门-建立连接>的代码基础之上,进行添加代码.代码只改动了:TestSocket.java 和 index. ...

- 2019年最新超级有趣好玩的html+css网页布局课程,前端入门基础,html5+css3零基础入门课程-黑马程序员pink老师精心录制

大家好,我是黑马程序员pink老师!! 本次视频是前端零基础入门的课程,pink老师采取有趣好玩讲法,带你快乐的学习枯燥的html+css知识,学完之后让你能快速布局pc端页面.代码也可以讲的好玩有趣 ...

- Nginx web基础入门

目录 Nginx web基础入门 如何升级nginx或者添加功能 使用systemd管理nginx nginx相关配置文件 nginx的配置文件详解 日志格式 game日志记录实战 日志切割 手写虚拟 ...

- Nginx Web 基础入门

目录 Nginx Web 基础入门 Nginx快速安装 两种方式部署Nginx 如何升级nginx或者添加功能 使用systemd管理nginx nginx相关配置文件 nginx的配置文件详解 虚拟 ...

- Web安全之Web 安全介绍与基础入门知识

web安全介绍与基础入门知识 安全与安全圈 甲方与乙方 甲方:如腾讯,阿里等需要安全服务的公司 乙方:提供安全服务产品的服务型安全公司 web与二进制 web,研究web安全 二进制,研究如客户端安全 ...

随机推荐

- linux磁盘空间满的处理

Java中运行SQL插入数据时报错: linux磁盘空间满处理: 1.df -h 查看磁盘空间占用,实际上是查看磁盘块占用的文件(block) 2.分别查看输入以下命令 (面对磁盘满了,通过下列命令 ...

- Linux用户和组管理命令-用户删除userdel

删除用户 userdel 可删除Linux 用户 格式: userdel [OPTION]... Login 常见选项: -f, --force 强制 -r, --remove 删除用户家目录和邮箱 ...

- Linux文件系统和管理-1文件系统目录

文件系统目录结构 Linux常见目录及用途 bin binary 放的是二进制程序 /usr/bin 和这是同一回事 bin -> usr/bin /bin是 /usr/bin的快捷方式 boo ...

- js实现无缝连接轮播图(七)实现左侧按钮的功能

<!-- 这个animate.js 必须写到 index.js的上面引入 --><script src="js/animate.js"></scrip ...

- mysql 必会基础1

1.cmd --> 开启服务:net start mysql 关闭服务:net stop mysql 没有restart命令;命令格式:net stop serviceName;后面不需要加分号 ...

- mock.js 学习

安装 npm install mockjs 使用 // 引入 import Mock from 'mockjs' Mock.setup({ timeout: '200 - 400' }) const ...

- (Pixel2PixelGANs)Image-to-Image translation with conditional adversarial networks

Introduction 1. develop a common framework for all problems that are the task of predicting pixels f ...

- equals()方法和hashCode()方法详解

equals()方法和hashCode()方法详解 1. Object类中equals()方法源代码如下所示: /** * Object类中的equals()方法 */ public boolean ...

- 网络爬虫第三次作业——多线程、scrapy框架

作业①: 1)单/多线程爬取网站图片实验 要求:指定一个网站,爬取这个网站中的所有的所有图片,例如中国气象网http://www.weather.com.cn.分别使用单线程和多线程的方式爬取. ...

- 公钥、私钥、SSL/TLS、会话密钥、DES【转载】

原文链接:https://www.cnblogs.com/thbCode/p/5829719.html 一,公钥私钥1,公钥和私钥成对出现2,公开的密钥叫公钥,只有自己知道的叫私钥3,用公钥加密的数据 ...