20145236 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析

- 首先需要输入

sudo apt-get install libc6-dev-i386安装一个库才能产生汇编代码,然后输入gcc - g example.c -o example -m32,在64位机器上产生32位汇编。

测试源代码

#include

short addend1 = 1;

static int addend2 = 2;

const static long addend3 = 3;static int g(int x)

{

return x + addend1;

}static const int f(int x)

{

return g(x + addend2);

}int main(void)

{

return f(8) + addend3;

}

- 先从main程序开始执行,调用x前,先将返回地址入栈,再将%ebp入栈,将%ebp放在现在的栈顶位置,栈顶指针减4分配空间,再将参数8入栈,调用x

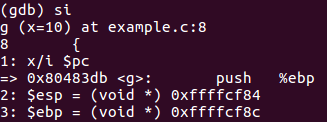

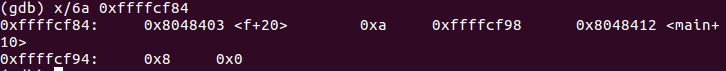

- g调用x前,再进行一次将返回地址和%ebp入栈,改变%ebp位置的操作,将栈顶指针减4分配空间,将8存贮在%eax寄存器中,再将现在%eax中的值入栈保存

- 再进行一次将返回地址和%ebp入栈,改变%ebp位置的操作,将8存入%eax便于操作,对8进行加3的操作,弹出到%ebp,返回main

返回main,将%eax中的参数加1,结束程序

- 用

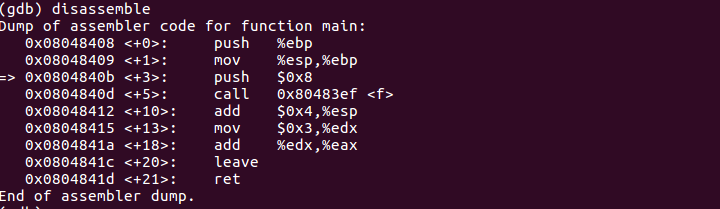

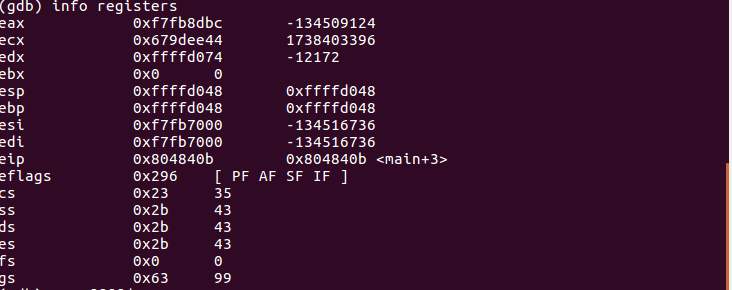

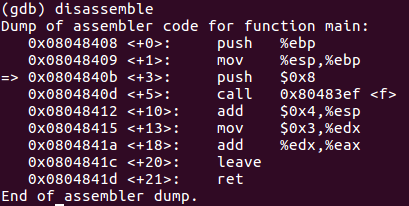

gdb example进入gdb,b example.c:main设置一个函数断点,run启动程序 disassemble获取汇编代码,若命令不带参数,默认的反汇编范围是所选择帧的pc附近的函数。info registers列出使用的寄存器.

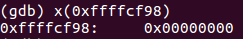

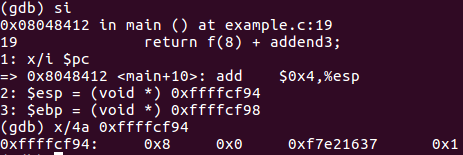

可见此时主函数的栈基址为 0xffffcf98,用

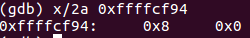

x(examine)指令查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0

首先,结合

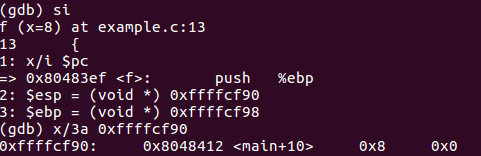

display命令和寄存器或pc内部变量,做如下设置:display /i $pc,这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。下面展示每一步时%esp、%ebp和堆栈内容的变化:

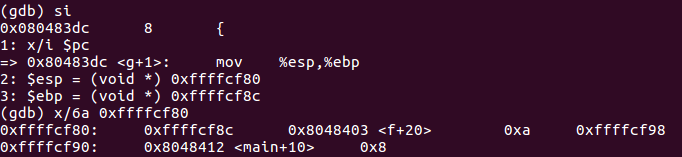

call指令将下一条指令的地址入栈,此时%esp,%ebp和堆栈的值为:

将上一个函数的基址入栈,从当前

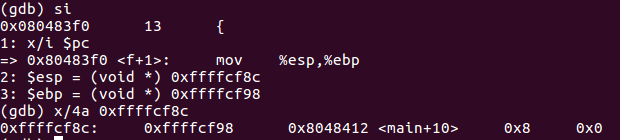

%esp开始作为新基址:

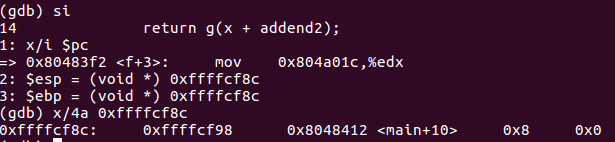

先为传参做准备:

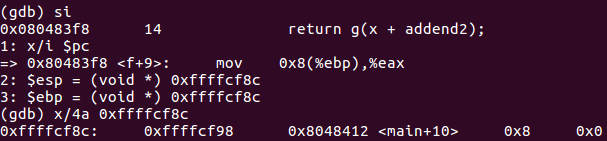

实参的计算在

%eax中进行:

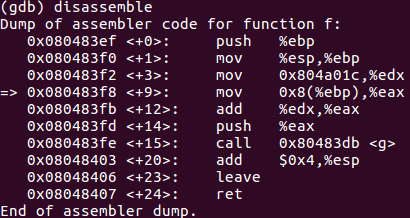

f函数的汇编代码:

实参入栈:

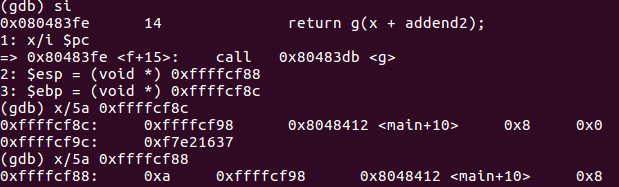

call指令将下一条指令的地址入栈:

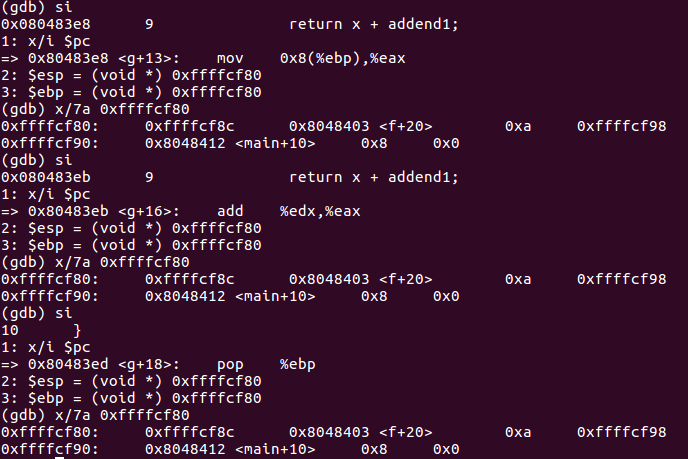

计算short+int:

pop %ebp指令将栈顶弹到%ebp中,同时%espret指令将栈顶弹给%eip:增加4字节:

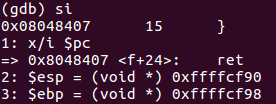

ret指令将栈顶弹给%eip:

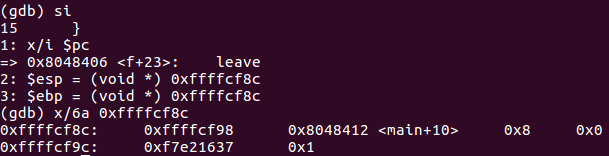

因为函数f修改了

%esp,所以用leave指令恢复。leave指令先将%esp对其到%ebp,然后把栈顶弹给%ebp:

使用

disassemble对主函数进行汇编代码:

| 序号 | 指令 | %eip | %esp | %ebp | %eax | 堆栈 |

|---|---|---|---|---|---|---|

| 0001 | push $0x8 | 0x804840b | 0xffffd048 | 0xffffd048 | 0xf7fb8dbc | 0x0 |

| 0002 | call 0x80483ef | 0x804840d | 0xffffd044 | 0xffffd048 | 0xf7fb8dbc | 0x8 0x0 |

| 0003 | push %ebp | 0x80483ef | 0xffffd040 | 0xffffd048 | 0xf7fb8dbc | 0x8048412 0x8 0x0 |

| 0004 | mov %esp,%ebp | 0x80483f0 | 0xffffd03c | 0xffffd048 | 0xf7fb8dbc | |

| 0005 | mov 0x804a01c,%edx | 0x80483f2 | 0xffffd03c | 0xffffd03c | 0xf7fb8dbc | 0xffffd048 0x8048412 0x8 0x0 |

| 0006 | mov 0x8(%ebp),%eax | 0x80483f8 | 0xffffd03c | 0xffffd03c | 0xf7fb8dbc | 0xffffd048 0x8048412 0x8 0x0 |

| 0007 | call 0x80483db | 0x80483fe | 0xffffd038 | 0xffffd03c | 0xa | 0xa 0xffffd048 0x8048412 0x8 0x0 |

| 0008 | push %ebp | 0x80483db | 0xffffd034 | 0xffffd03c | 0xa | 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| 0009 | mov %esp,%ebp | 0x80483dc | 0xffffd030 | 0xffffd03c | 0xa | 0xffffd03c 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| 0010 | ret | 0x80483ee | 0xffffd034 | 0xffffd03c | 0xb | 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| 0011 | leave | 0x8048406 | 0xffffd03c | 0xffffd03c | 0xb | 0xffffd048 0x8048412 0x8 0x0 |

| 0012 | ret | 0x8048407 | 0xffffd040 | 0xffffd048 | 0xb | 0x8048412 0x8 0x0 |

| 0013 | add $0x4,%esp | 0x8048407 | 0xffffd040 | 0xffffd048 | 0xb | 0x8 0x0 |

| 0014 | leave | 0x804841c | 0xffffd048 | 0xffffd048 | 0xe | |

| 0015 | ret | 0x804841d | 0xffffd04c | 0x0 | 0xe |

20145236 GDB调试汇编堆栈过程分析的更多相关文章

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 测试代码 #include <stdio.h> short val = 1; int vv = 2; int g(int xxx) { return xxx + ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 赵文豪 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 使用gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145208 GDB调试汇编堆栈过程分析

20145208 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145218 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 虚拟机中分析过程 输入gcc - g example.c -o example -m32指令在64位机器上产生32位汇编,但出现以下错误: 这时需要使用sudo apt-g ...

- 20145312 GDB调试汇编堆栈过程分析

20145312 GDB调试汇编堆栈过程分析 参考资料 卢肖明同学的博客:<GDB调试汇编堆栈过程分析>: http://www.cnblogs.com/lxm20145215----/p ...

- 20145240 GDB调试汇编堆栈过程分析

20145240 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

随机推荐

- C语言共用体(Union)

通过前面的讲解,我们知道结构体(Struct)是一种构造类型或复杂类型,它可以包含多个类型不同的成员.在C语言中,还有另外一种和结构体非常类似的语法,叫做共用体(Union),它的定义格式为: uni ...

- python 内置函数!

chr 数字转换字母 r = chr(65)print(r) ord字母转换数字n = ord("A")print(n) random 函数 import random li = ...

- 【转】Eclipse快捷键 10个最有用的快捷键

转载地址:http://www.open-open.com/bbs/view/1320934157953 Eclipse中10个最有用的快捷键组合 一个Eclipse骨灰级开发者总结了他认为最有用但 ...

- Ubuntu 16.04 安装mysql并设置远程访问

说明: 一个朋友在使用ubuntu-server 16.04安装mysql,设置远程访问的时候出现了问题,请我帮忙.但是,我也没有使用过ubuntu安装mysql,于是乎搜索了很多技术文件,比着葫芦画 ...

- 4W1T教程1 如何使用幻灯片

第一步,读取类别为xxXX前五张幻灯片 <!-- 幻灯片循环开始-->{section name=banner loop=$banner} <li data-transition=& ...

- Excel 2007 批量删除隐藏的文本框

该方法取自百度知道,该朋友给出函数,我详细写一下方法. 打开有文本框的excel文件. 按 Alt+F11 打开编辑器. 将下面的函数复制进去: Sub deltxbox()Dim s As Shap ...

- 渗透杂记-2013-07-13 windows/mssql/mssql_payload

扫描一下 Starting Nmap 5.30BETA1 ( http://nmap.org ) at 2011-05-06 09:36 中国标准时间 NSE: Loaded 49 scripts f ...

- 名词王国里的死刑execution in the kingdom of nouns

http://www.cnblogs.com/bigfish--/archive/2011/12/31/2308407.htmlhttp://justjavac.com/java/2012/07/23 ...

- Tomcat内部结构及工作原理学习

Tomcat原本是Servlet/JSP的一个调试工具,后来才发展为一个Servlet/JSP的容器. Tomcat作为Servlet容器,负责处理客户请求,把请求传送给Servlet并把结果返回给客 ...

- Linux进程管理

一.进程管理简介 进程是正在执行的程序或命令,每一个进程都是一个运行实体,都有自己的地址空间,并占用一定的系统资源. 进程管理的作用: 1.判断服务器的健康状态 2.查看系统中的所有进程 3.杀死进程 ...