关于SSL的error问题

今天模拟网页版微信登录的时候又碰到一个SSLError的问题

requests.exceptions.SSLError: [Errno 1] _ssl.c:503: error:14090086:SSL routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

解决办法:https://stackoverflow.com/questions/10667960/python-requests-throwing-up-sslerror--------------------------------------------------

今天碰到一个requests.exceptions.SSLError: EOF occurred in violation of protocol (_ssl.c:749)的问题,查阅stackoverflow,才知道原来是requests在发送请求的时候,会要求ssl的证书,但是我请求的站点可能是数字证书不被信任,所以出现这个错误,解决办法就是加一个属性

verify=False,可以先简单的解决问题。

所以,这里又衍生出两个问题SSL/TLS协议的运行原理,以及为什么证书会不信任

1、首先第一个问题,阮一峰老师的文章写的很清楚,原文地址:http://www.ruanyifeng.com/blog/2014/02/ssl_tls.html。我就敲一遍,加深印象,==

一、作用

不使用SSL/TLS的HTTP通信,就是不加密的通信。所有信息明文传播,带来了三大风险。

(1) 窃听风险:第三方可以货值通信内容

(2) 篡改风险:第三方可以修改通信内容

(3) 冒充风险:第三方可以冒充他人身份参与通信

SSL/TLS协议就是为了解决这三大风险而设计的,希望达到

(1) 所有信息都是加密传播,第三方无法窃听

(2) 具有校验机制,一旦被篡改,通信双方会立刻发现

(3) 具备身份证书,防止身份被冒充

二、历史

三、基本的运行过程

SSL/TLS基本思路是采用公钥加密法,也就是说,客户端先向服务器端所要公钥,然后用公钥加密信息,服务器收到密文后,用自己的私钥解密

但是,这里有两个问题?

(1)如何保证公钥不被篡改

解决办法就是:将公钥放在数字证书中。只要证书是可信的,公钥就是可信的

(2)公钥加密计算量太大,如何减少耗用的时间?

解决的办法就是:每一个对话(session),客户端和服务器端都生成一个”对话密钥“,用它来加密信息,由于“对话密钥”是对称加密,所以运算速度非常快,而服务器公钥只用于加密“对话密钥”本身,这样就减少了加密运算的消耗时间

因此,SSL/TLS协议的基本过程是这样的

(1)客户端向服务器端索要并验证公钥

(2)双方协商生成“对话密钥”

(3)双方采用“对话密钥”进行加密通信

上面过程的前两步,又称为“握手阶段”

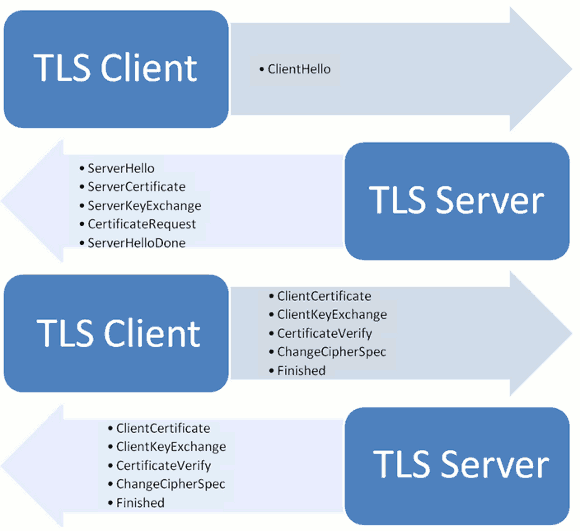

四、握手阶段的详细过程

“握手阶段”涉及四次通信,一个个分开来看,需要注意的是,“握手阶段”的所有通信都是明文的

4.1、客户端发出请求

首先。客户端(通常是浏览器)先向服务器发出加密通信的请求,这被叫做clienthello请求

在这一步,客户端主要向服务器提供以下信息

(1)支持的协议版本,比如TLS 1.0版

(2)一个客户端生成的随机数,稍后用于生成“对话密钥”

(3)支持的加密方法,比如RSA公钥加密

(4)支持的压缩方法

这里需要注意的是,客户端发送的信息之中不包括服务器的域名,也就是说,理论上服务器只能包含一个网站,否则会分不清应该向客户端提供哪一个网站的数字证书。这就是为什么同城一台服务器只能有一张数字证书的原因

对于虚拟主机的用户来说,这很不方便。06年,TLS协议加入了一个Server Name Indication扩展,允许客户端向服务器提供它所请求的域名

4.2 服务器回应 服务器收到客户端请求后,向客户端发出回应,这叫做severhello.服务器的回应包含以下内容

(1)确认使用的加密通信协议版本,比如TLS 1.0版本。如果浏览器与服务器支持的版本不一致,服务器关闭加密通信

(2)一个服务器生成的随机数,稍后用于生成“对话密钥

(3)确认使用的加密方法,比如RSA公钥加密

(4)服务器证书

除了上面的这些信息,如果服务器需要确认客户端的身份,就会再包含一项请求,要求客户端提供“客户端证书”,比如,金融机构往往只允许认证客户连入自己的网络,就会向正式客户提供USB密钥,里面就包含了一张客户端证书

4.3 客户端回应

客户端收到服务器回应以后,首先验证服务器证书。如果证书不是可信机构颁布、或者证书中的域名与实际域名不一致、或者证书已经过期,就会向访问者显示一个警告。由其选择是否还要继续通信

如果证书没有问题,客户端就会从证书中取出服务器的公钥,然后,向服务器发送下面3个信息

(1)一个随机数,该随机数用服务器公钥加密,防止被窃听

(2)编码改变通知,表示随后的信息都将用双方商定的加密方法和密钥发送

(3)客户端握手结束通知,表示客户端的握手阶段已经结束。这一项同时也是前面发送的所有内容的hash值,用来共服务器校验

上面第一项的随机数,是整个握手阶段出现的第三个随机数。又称为“pre master key”。有了它以后,客户端和服务器就同时有了三个随机数,接着双方就用事先商定的加密方法,各自生成本次会话所用的同一把“会话密钥”

为什么要用三个随机数来生成“会话密钥”

不管是客户端还是服务器,都需要随机数,这样生成的密钥才不会每次都一样。由于SSL协议中证书是静态的,因此十分有必要引入一种随机因素来保证协商出来的密钥的随机性

对于RSA密钥交换算法来说,pre master key 本身就是一个随机数,再加上hello消息中的随机,三个随机数通过一个密钥导出一个对称密钥

pre master的存在在于SSL协议不信任每个主机都能产生完全随机的随机数,如果随机数不随机,那么pre master secret就有可能被猜出来,那么仅适用pre master secret作为密钥就不合适了,因此必须引入新的随机因素,那么客户端和服务器加上pre master secret

三个随机数一同生成的密钥就不容易被猜出了,一个伪随机数可能完全不随机,可是是三个伪随机数就十分接近随机了,,每增加一个自由度,随机性增加的可不是一

4.4 服务器的最后回应

服务器收到客户端的第三个随机数pre-master key之后,计算生成本次会话所用的“会话密钥”。然后,向客户端最后发送下面信息

(1)编码改变通知,表示随后的信息都将用双方商定的加密方法和密钥发送

(2)服务器握手结束通知,表示服务器的握手阶段已经结束,这一项同时也是前面发送的所有内容的hash值,用来供客户端校验

至此,整个握手阶段全部结束。接下来。客户端与服务器进入加密通信,就完全是使用普通的HTTP协议,只不过用“会话加密”加密内容

关于SSL的error问题的更多相关文章

- Provider:SSL Provider,error:0-等待的操作过时

今天一同事使用SSMS 2012 连接数据库时,遇到了"provider:SSL Provider,error:0-等待的操作过时",搜索了一下,遇到一哥 们也遇到这个问题:SQL ...

- Sql server2012连接Sql server 2008时出现的问题:已成功与服务器建立连接,但在登陆过程中发生错误。(provider:SSL Provider,error:0-接收到的消息异常,或格式不正确。)

以前连接是正常的,就这两天连不上了.(没有耐心的直接看末尾解决办法) 错误消息如下: 1.尝试读取或写入受保护的内存.这通常指示其他内存已损坏.(System.Data) 2.已成功与服务器建立连接, ...

- 连接SQLServer时提示“但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时”解决办法

解决:"已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - 等待的操作过时" 官方问题介绍:http: ...

- 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时)

今天忽然间发现远程连接别人数据库会出现 已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - 等待的操作过时) 这种情况 ...

- 执行curl -sSL 提示curl: (35) SSL connect error

今天,添加容器节点报错,执行如下 curl -sSL https://shipyard-project.com/deploy| ACTION=node DISCOVERY=etcd://192.168 ...

- SQLServer 2012 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时。

楼主用SQL Server 2012 在连接其他电脑的实例时,一直提示“已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - ...

- 已成功与服务器建立连接,但是在登录过程中发生错误。 (provider: SSL Provider, error: 0 - 接收到的消息异常,或格式不正确。)

之前做好的asp.net部署后,发现 访问数据库时: 异常:已捕获: "已成功与服务器建立连接,但是在登录过程中发生错误. (provider: SSL Provider, error: 0 ...

- 转载 git Unknown SSL protocol error in connection to github.com:443

1.执行命令:git pull –progress –no-rebase -v "origin",报错,如图1 fatal: unable to access 'https://g ...

- 执行curl 提示curl: (35) SSL connect error

安装acme证书时,执行如下 curl https://get.acme.sh | sh 提示如下报错: curl: (35) SSL connect error curl -v 跟踪时 发现 NSS ...

- SQLServer 2008 已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: SSL Provider, error: 0 - 等待的操作过时。

在用SQL Server 2008 在连接其他电脑的实例时,一直提示“已成功与服务器建立连接,但是在登录前的握手期间发生错误. (provider: SSL Provider, error: 0 - ...

随机推荐

- zw版【转发·台湾nvp系列Delphi例程】HALCON SqrtImage

zw版[转发·台湾nvp系列Delphi例程]HALCON SqrtImageHALCON SqrtImage 範例 (RAD Studio XE Delphi x64) zw版[转发·台湾nvp系列 ...

- 20155207 2016-2017-2 《Java程序设计》第八周学习总结

20155207 2016-2017-2 <Java程序设计>第八周学习总结 教材学习内容总结 第15章 通用API 15.1 日志 15.1.1 日志API简介 java.util.lo ...

- eclipse中gradle插件安装

help===>install software===>http://download.eclipse.org/buildship/updates/e46/releases/2.x/

- 【运维技术】VM虚拟机上使用centos7安装docker启动gogs服务教程【含B站视频教程】

VM虚拟机上使用centos7安装docker启动gogs服务视频教程 BiliBili视频教程链接飞机票,点我 使用VMware Workstation安装Centos7 MinMal系统 第一步: ...

- oracle数据库中的异常处理

create or replace procedure prc_get_sex (stuname student.name%type) as stusex student.sex%type; begi ...

- [BZOJ1257][CQOI2007]余数之和

题目大意 给你 \(n, k\),计算 $ \sum_{i=1}^n k \bmod i$ 解析 注意到 $ k\bmod i=k-[k/i] \times i$ 则上式等于 $ n \times k ...

- C# Word转PDF/HTML/XML/XPS/SVG/EMF/EPUB/TIFF

一款有着强大的文档转换功能的工具,无论何时何地都会是现代办公环境极为需要的.在本篇文章中,将介绍关于Word文档的转换功能(Word转XPS/SVG/EMF/EPUB/TIFF).希望方法中的代码能为 ...

- <<网络是怎样连接的>>笔记第一章browser生成message

网络:由负责搬运数字信息的机制 + 浏览器和服务器这些网络应用程序. web->协议栈,网卡->交换机,路由器->接入网,网络运营商->(防火墙,缓存服务器)->web服 ...

- nyoj1273 河南省第九届省赛_"宣传墙"、状压DP+矩阵幂加速

宣传墙 时间限制:1000 ms | 内存限制:65535 KB 难度:4 描述 ALPHA 小镇风景美丽,道路整齐,干净,到此旅游的游客特别多.CBA 镇长准备在一条道路南 面 4*N 的墙上做 ...

- IOS-快速集成检查更新

一直以为Appstore有了检查版本是否更新的机制,我们在APP上做这个更新功能会被拒,但是也有看到一些APP也是做了这个更新功能的.因为在网上没有找到完全正确的方法能获取到iTunes里的数据的,于 ...